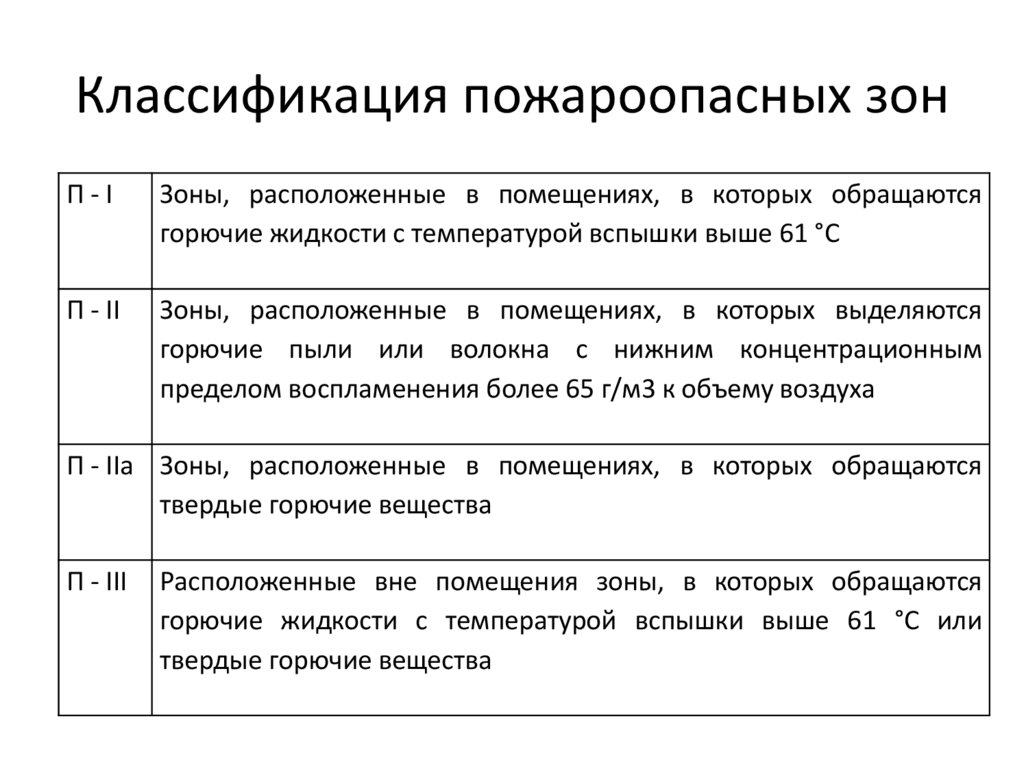

П-1

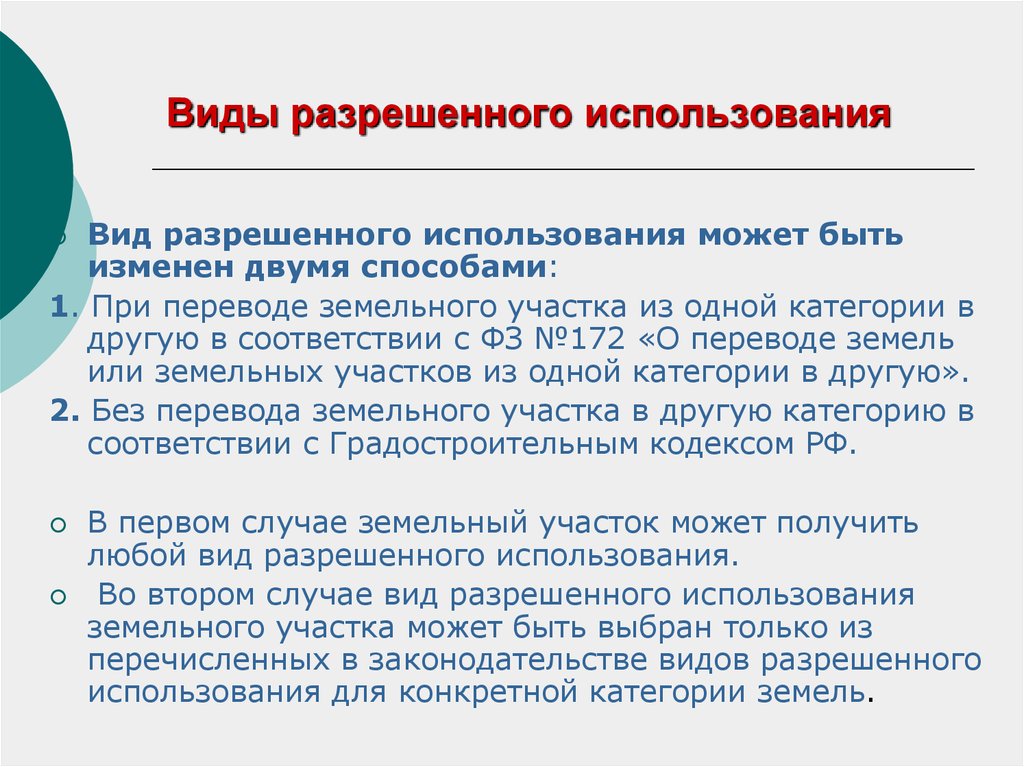

1) максимальная высота зданий, строений, сооружений:

— для видов разрешенного использования: Хранение автотранспорта (код 2.7.1), Бытовое обслуживание (код 3.3), Ветеринарное обслуживание (код 3.10), Деловое управление (код 4.1), Спорт (код 5.1) – 20;

— для прочих видов разрешенного использования – не подлежит установлению.

2) максимальное количество надземных этажей не подлежит установлению.

3) предельные (минимальные и (или) максимальные) размеры земельных участков:

— для видов разрешенного использования: Хранение автотранспорта (код 2.7.1), Административные здания организаций, обеспечивающих предоставление коммунальных услуг (код 3.1.2), Оказание услуг связи (код 3.2.3), Служебные гаражи (код 4.9) минимальный – 200 кв. м, максимальный – не подлежит установлению;

— для вида разрешенного использования Предоставление коммунальных услуг (код 3.1.1):

для размещения котельной тепловой мощностью до 30 Гкал/час минимальный – 7 000 кв. м, максимальный – не подлежит установлению;

м, максимальный – не подлежит установлению;

для размещения котельной тепловой мощностью от 30 Гкал/час до

200 Гкал/час минимальный – 15 000 кв. м, максимальный – не подлежит установлению;

для размещения канализационной насосной минимальный – 5 000 кв. м, максимальный – не подлежит установлению;

— для вида разрешенного использования Амбулаторно-поликлиническое обслуживание (код 3.4.1): минимальный – 300 кв. м, максимальный – не подлежит установлению;

— для видов разрешенного использования: Бытовое обслуживание (код 3.3), Магазины (код 4.4): минимальный – 300 кв. м, максимальный – 10 000 кв. м;

— для вида разрешенного использования Объекты торговли (код 4.2): минимальный – 800 кв. м, максимальный – 200 000 кв. м;

— для видов разрешенного использования: Деловое управление (код 4.1), Банковская и страховая деятельность (код 4.5): минимальный – 500 кв. м, максимальный – 50 000 кв. м;

— для вида разрешенного использования: Общественное питание (код 4. 6): минимальный – 500 кв. м, максимальный – 20 000 кв. м;

6): минимальный – 500 кв. м, максимальный – 20 000 кв. м;

— для видов разрешенного использования: Развлечение (код 4.8), Обеспечение занятий спортом в помещениях (код 5.1.2): минимальный – 200 кв. м, максимальный – 5 000 кв. м;

— для видов разрешенного использования: Рынки (код 4.3), Гостиничное обслуживание (код 4.7), Объекты дорожного сервиса (код 4.9.1): минимальный – 1000 кв. м, максимальный – не подлежит установлению;

— для видов разрешенного использования: Площадки для занятий спортом (код 5.1.3), Оборудованные площадки для занятий спортом (код 5.1.4): минимальный – 400 кв. м, максимальный –10 000 кв. м;

— для видов разрешенного использования: Проведение научных исследований (код 3.9.2), Проведение научных испытаний (код 3.9.3), Ветеринарное обслуживание (код 3.10), Выставочно-ярмарочная деятельность (код 4.10), Обеспечение спортивно-зрелищных мероприятий (код 5.1.1), Производственная деятельность (код 6.0), Тяжелая промышленность (код 6.2), Автомобилестроительная промышленность (код 6. 2.1), Легкая промышленность (код 6.3), Пищевая промышленность (код 6.4), Строительная промышленность (код 6.6), Склад (код 6.9), Складские площадки (код 6.9.1), Целлюлозно-бумажная промышленность (код 6.11), Научно-производственная деятельность (код 6.12): минимальный – 800 кв. м, максимальный – 2 100 000 кв. м;

2.1), Легкая промышленность (код 6.3), Пищевая промышленность (код 6.4), Строительная промышленность (код 6.6), Склад (код 6.9), Складские площадки (код 6.9.1), Целлюлозно-бумажная промышленность (код 6.11), Научно-производственная деятельность (код 6.12): минимальный – 800 кв. м, максимальный – 2 100 000 кв. м;

— для видов разрешенного использования: Фармацевтическая промышленность (код 6.3.1), Нефтехимическая промышленность (код 6.5): минимальный – 800 кв. м, максимальный – 11 300 000 кв. м;

— для прочих видов разрешенного использования – не подлежат установлению.

4) минимальные отступы от границ земельного участка:

— для видов разрешенного использования: Обеспечение деятельности в области гидрометеорологии и смежных с ней областях (код 3.9.1), Производственная деятельность (код 6.0), Недропользование (код 6.1), Тяжелая промышленность (код 6.2), Автомобилестроительная промышленность (код 6.2.1), Легкая промышленность (код 6.3), Фармацевтическая промышленность (код 6. 3.1), Пищевая промышленность (код 6.4), Нефтехимическая промышленность (код 6.5), Строительная промышленность (код 6.6), Энергетика (код 6.7), Связь (код 6.8), Земельные участки (территории), общего пользования (код 12.0) – не подлежат установлению;

3.1), Пищевая промышленность (код 6.4), Нефтехимическая промышленность (код 6.5), Строительная промышленность (код 6.6), Энергетика (код 6.7), Связь (код 6.8), Земельные участки (территории), общего пользования (код 12.0) – не подлежат установлению;

— для прочих видов разрешенного использования – 3 м.

5) отступы от красной линии или территорий общего пользования – 6 м, если иное не установлено документацией по планировке территории.

6) процент застройки в границах земельного участка не подлежит установлению.

7) максимальный коэффициент плотности застройки в границах земельного участка:

— для видов разрешенного использования: Хранение автотранспорта (код 2.7.1), Бытовое обслуживание (код 3.3), Амбулаторно-поликлиническое обслуживание (код 3.4.1), Обеспечение научной деятельности (код 3.9), Ветеринарное обслуживание (код 3.10), Предпринимательство (код 4.0), Обеспечение занятий спортом в помещениях (код 5. 1.2) – 2,0;

1.2) – 2,0;

— для прочих видов разрешенного использования – не подлежит установлению.

8) класс опасности:

— для подзоны П-1.1 – I, II, III, IV, V;

— для подзоны П-1.2 – IV, V.

Карта сайта

Размер:

A

A

A

Цвет: CCC

Изображения Вкл.Выкл.

Обычная версия сайта

- Главная

- Органы местного самоуправления

- Администрация района

- Собрание депутатов

- Контрольно-счетная палата

- Администрации городских и сельских поселений

- Актуально

- Перечень мер, направленных на обеспечение выполнения обязанностей, предусмотренных Федеральным Законом «О персональных данных»

- Инвестиционная привлекательность

- Добровольческое движение и общественные инициативы

- Объявления

- Общественный совет муниципального образования

- Поиск пропавших людей

- МПА

- НПА-2015

- НПА-2016

- НПА-2017

- НПА-2018

- НПА-2019

- НПА-2020

- НПА-2021

- НПА-2022

- НПА-2023

- Мун.

закупки

закупки- Информация о размещении муниципального заказа

- Информация о конкурсах и аукционах

- Переход на контрактную систему (44-ФЗ)

- Проверки в сфере закупок

- Жителям

- Переход на цифровое эфирное телевидение

- Кредитование на развитие ЛПХ

- Защита прав потребителей

- Переселение в Еврейскую автономную область соотечественников, проживающих за рубежом

- Защита населения и территорий от чрезвычайных ситуаций

- Кадастровая палата информирует

- ПРЕС-РЕЛИЗЫ Социального фонда России

- Кооперация ДВ-Гектар

- УПОЛНОМОЧЕННЫЙ ПО ПРАВАМ ЧЕЛОВЕКА В ЕАО

- Административная реформа

- Муниципальные услуги (функции)

- Информация о муниципальных услугах, предоставляемых в электронном виде

- Административные регламенты

- Регистрация на Едином портале государственных и муниципальных услуг (функций)

- Фото галерея

административных единиц в Azure Active Directory — Microsoft Entra

- Статья

В этой статье описываются административные единицы в Azure Active Directory (Azure AD). Административная единица — это ресурс Azure AD, который может быть контейнером для других ресурсов Azure AD. Административная единица может содержать только пользователей, группы или устройства.

Административные единицы ограничивают разрешения в роли любой частью вашей организации, которую вы определяете. Например, вы можете использовать административные единицы для делегирования роли администратора службы поддержки региональным специалистам службы поддержки, чтобы они могли управлять пользователями только в поддерживаемом ими регионе.

Пользователи могут быть членами нескольких административных единиц. Например, вы можете добавить пользователей в административные единицы по географическому признаку и подразделению; Меган Боуэн может находиться в административных единицах «Сиэтл» и «Маркетинг».

Сценарий развертывания

Может быть полезно ограничить область администрирования, используя административные единицы в организациях, состоящих из независимых подразделений любого типа.

Центральный администратор может:

- Создать административную единицу для Школы бизнеса.

- Заполнить административную единицу только студентами и сотрудниками Школы бизнеса.

- Создайте роль с административными разрешениями только для пользователей Azure AD в административном подразделении Школы бизнеса.

- Добавьте к роли ИТ-команду бизнес-школы вместе с ее областью действия.

Ограничения

Вот некоторые ограничения для административных единиц.

- Административные единицы не могут быть вложены друг в друга.

- Административные единицы в настоящее время недоступны в Azure AD Identity Governance.

Группы

Добавление группы в административную единицу переводит саму группу в область управления административной единицы, но не членов группы. Другими словами, администратор административной единицы может управлять свойствами группы, такими как имя группы или членство, но он не может управлять свойствами пользователей или устройств в этой группе (если только эти пользователи и устройства не будут добавлены отдельно в качестве членов группы). административная единица).

Другими словами, администратор административной единицы может управлять свойствами группы, такими как имя группы или членство, но он не может управлять свойствами пользователей или устройств в этой группе (если только эти пользователи и устройства не будут добавлены отдельно в качестве членов группы). административная единица).

Например, администратор пользователей, относящийся к административной единице, содержащей группу, может и не может делать следующее:

| Разрешения | Может сделать |

|---|---|

| Управление названием группы | ✔️ |

| Управление членством в группе | ✔️ |

| Управление свойствами пользователя для отдельных членов группы | ❌ |

| Управление методами аутентификации пользователей отдельных членов группы | ❌ |

| Сброс паролей отдельных участников группы | ❌ |

Чтобы администратор пользователей мог управлять свойствами пользователей или методами аутентификации отдельных членов группы, члены группы (пользователи) должны быть добавлены непосредственно как члены административной единицы.

Лицензионные требования

Для использования административных единиц требуется лицензия Azure AD Premium P1 для каждого администратора административной единицы и бесплатная лицензия Azure AD для каждого члена административной единицы. Если вы используете правила динамического членства для административных единиц, каждому члену административной единицы требуется лицензия Azure AD Premium P1. Чтобы найти лицензию, соответствующую вашим требованиям, см. Сравнение общедоступных функций бесплатной и расширенной версий.

Управление административными единицами

Вы можете управлять административными единицами с помощью портала Azure, командлетов и сценариев PowerShell или API Microsoft Graph. Для получения дополнительной информации см.:

- Создание или удаление административных единиц

- Добавление пользователей, групп или устройств в административную единицу

- Управление пользователями или устройствами для административной единицы с динамическими правилами членства (предварительная версия)

- Назначение ролей Azure AD с областью административной единицы

- Работа с административными единицами: описывает, как работать с административными единицами с помощью PowerShell.

- Поддержка административных единиц Graph: содержит подробную документацию по Microsoft Graph для административных единиц.

Планирование административных единиц

Административные единицы можно использовать для логической группировки ресурсов Azure AD. Организация, ИТ-отдел которой разбросан по всему миру, может создать административные единицы, определяющие соответствующие географические границы. В другом сценарии, когда глобальная организация имеет полуавтономные в своей деятельности дочерние организации, административные единицы могут представлять дочерние организации.

Критерии создания административных единиц определяются уникальными требованиями организации. Административные единицы — это распространенный способ определения структуры в службах Microsoft 365. Мы рекомендуем подготовить административные единицы с учетом их использования в службах Microsoft 365. Вы можете получить максимальную отдачу от административных единиц, если сможете связать общие ресурсы в Microsoft 365 с административной единицей.

Можно ожидать, что создание административных единиц в организации пройдет следующие этапы:

- Первоначальное внедрение

- Сокращение : После определения критериев административные единицы, которые больше не требуются, будут удалены.

- Стабилизация : Ваша организационная структура определена, и количество административных единиц не изменится в ближайшее время.

Поддерживаемые в настоящее время сценарии

В качестве глобального администратора или администратора привилегированных ролей вы можете использовать портал Azure для:

- создания административных единиц

- Добавление пользователей, групп или устройств в качестве членов административных единиц

- Управление пользователями или устройствами для административной единицы с динамическими правилами членства (предварительная версия)

- Назначьте ИТ-персоналу роли администратора в административной единице.

Администраторы на уровне административных единиц могут использовать центр администрирования Microsoft 365 для базового управления пользователями в своих административных единицах. Администратор группы с областью административной единицы может управлять группами с помощью PowerShell, Microsoft Graph и центров администрирования Microsoft 365.

Административные единицы применяют область действия только к разрешениям на управление. Они не запрещают участникам или администраторам использовать свои пользовательские разрешения по умолчанию для просмотра других пользователей, групп или ресурсов за пределами административной единицы. В центре администрирования Microsoft 365 отфильтровываются пользователи, не входящие в административные единицы администратора с заданной областью. Но вы можете просматривать информацию о других пользователях на портале Azure, в PowerShell и других службах Microsoft.

Примечание

В центре администрирования Microsoft 365 доступны только функции, описанные в этом разделе. Функции уровня организации недоступны для роли Azure AD с областью административной единицы.

Функции уровня организации недоступны для роли Azure AD с областью административной единицы.

В следующих разделах описывается текущая поддержка сценариев административной единицы.

Управление административной единицей

| Полномочия | Microsoft Graph/PowerShell | Портал Azure | Центр администрирования Microsoft 365 |

|---|---|---|---|

| Создание или удаление административных единиц | ✔️ | ✔️ | ✔️ |

| Добавление или удаление участников | ✔️ | ✔️ | ✔️ |

| Назначение администраторов на уровне административной единицы | ✔️ | ✔️ | ✔️ |

| Динамическое добавление или удаление пользователей или устройств на основе правил (предварительная версия) | ✔️ | ✔️ | ❌ |

| Динамическое добавление или удаление групп на основе правил | ❌ | ❌ | ❌ |

Управление пользователями

| Разрешения | Microsoft Graph/PowerShell | Портал Azure | Центр администрирования Microsoft 365 |

|---|---|---|---|

| Административное управление свойствами пользователей, паролями | ✔️ | ✔️ | ✔️ |

| Управление пользовательскими лицензиями на уровне административного подразделения | ✔️ | ✔️ | ✔️ |

| Блокировка и разблокировка входа пользователей на уровне административной единицы | ✔️ | ✔️ | ✔️ |

| Управление учетными данными многофакторной аутентификации пользователей на уровне административного подразделения | ✔️ | ✔️ | ❌ |

Управление группой

| Разрешения | Microsoft Graph/PowerShell | Портал Azure | Центр администрирования Microsoft 365 |

|---|---|---|---|

| Создание и удаление групп на уровне административной единицы | ✔️ | ✔️ | ✔️ |

| Административное управление свойствами группы и членством в группах Microsoft 365 | ✔️ | ✔️ | ✔️ |

| Административное управление свойствами группы и членством во всех других группах | ✔️ | ✔️ | ❌ |

| Административное управление групповым лицензированием | ✔️ | ✔️ | ❌ |

Управление устройствами

| Разрешения | Microsoft Graph/PowerShell | Портал Azure | Центр администрирования Microsoft 365 |

|---|---|---|---|

| Включение, отключение или удаление устройств | ✔️ | ✔️ | ❌ |

| Чтение ключей восстановления BitLocker | ✔️ | ✔️ | ❌ |

В настоящее время поддерживается управление устройствами в Intune , а не .

Следующие шаги

- Создание или удаление административных единиц

- Добавление пользователей, групп или устройств в административную единицу

- Назначение ролей Azure AD с областью административной единицы

- Ограничения административной единицы

Использование сетей и стран/регионов в Azure Active Directory — Microsoft Entra

- Статья

Политики условного доступа в своей основе представляют собой оператор if-then, объединяющий сигналы для принятия решений и обеспечения соблюдения политик организации. Одним из таких сигналов является местоположение.

Важно

IPv6 поступает в Azure Active Directory (Azure AD). Мы начнем внедрять поддержку IPv6 в службы Azure AD поэтапно, начиная с 3 апреля 2023 года. Организации, использующие именованные расположения в условном доступе или защите идентификации, должны принять меры, чтобы избежать возможного влияния на службу.

Организации, использующие именованные расположения в условном доступе или защите идентификации, должны принять меры, чтобы избежать возможного влияния на службу.

Организации могут использовать это расположение для общих задач, таких как:

- Требование многофакторной проверки подлинности для пользователей, обращающихся к службе, когда они находятся за пределами корпоративной сети.

- Блокировка доступа для пользователей, получающих доступ к службе из определенных стран или регионов, из которых ваша организация никогда не работала.

Расположение, найденное с помощью общедоступного IP-адреса, который клиент предоставляет Azure Active Directory, или GPS-координат, предоставленных приложением Microsoft Authenticator. Политики условного доступа по умолчанию применяются ко всем адресам IPv4 и IPv6. Дополнительные сведения о поддержке IPv6 см. в статье Поддержка IPv6 в Azure Active Directory.

Совет

Политики условного доступа применяются после завершения проверки подлинности первого фактора. Условный доступ не предназначен для использования в качестве первой линии защиты организации от таких сценариев, как атаки типа «отказ в обслуживании» (DoS), но он может использовать сигналы этих событий для определения доступа.

Условный доступ не предназначен для использования в качестве первой линии защиты организации от таких сценариев, как атаки типа «отказ в обслуживании» (DoS), но он может использовать сигналы этих событий для определения доступа.

Именованные расположения

Расположения существуют на портале Azure под Azure Active Directory > Безопасность > Условный доступ > Именованные локации . Эти именованные сетевые расположения могут включать такие расположения, как сетевые диапазоны штаб-квартиры организации, сетевые диапазоны VPN или диапазоны, которые вы хотите заблокировать. Именованные местоположения определяются диапазонами адресов IPv4 и IPv6 или странами/регионами.

Диапазоны адресов IPv4 и IPv6

Чтобы определить именованное местоположение по диапазонам адресов IPv4/IPv6, необходимо указать:

- A Имя для местоположения.

- Один или несколько диапазонов IP-адресов.

- Дополнительно Пометить как надежное расположение .

На именованные местоположения, определенные диапазонами адресов IPv4/IPv6, распространяются следующие ограничения:

- Настройте до 195 именованных местоположений.

- Настройка до 2000 диапазонов IP-адресов для каждого именованного местоположения.

- Поддерживаются оба диапазона IPv4 и IPv6.

- Количество IP-адресов, содержащихся в диапазоне, ограничено. При определении диапазона IP-адресов допускаются только маски CIDR больше /8.

Надежные расположения

Такие расположения, как общедоступные сетевые диапазоны вашей организации, могут быть помечены как надежные. Эта маркировка используется функциями несколькими способами.

- Политики условного доступа могут включать или исключать эти расположения.

- Входы из доверенных именованных расположений повышают точность расчета риска Azure AD Identity Protection, снижая риск входа пользователя при проверке подлинности из расположения, помеченного как доверенное.

Предупреждение

Даже если вы знаете сеть и помечаете ее как доверенную, это не означает, что вы должны исключить ее из применяемых политик. Явная проверка является основным принципом архитектуры Zero Trust. Чтобы узнать больше о нулевом доверии и других способах привести вашу организацию в соответствие с руководящими принципами, посетите Центр рекомендаций по нулевому доверию.

Страны

Организации могут определять местоположение страны по IP-адресу или GPS-координатам.

Чтобы определить именованное местоположение по стране/региону, необходимо указать:

- A Имя для местоположения.

- Выберите определение местоположения по IP-адресу или GPS-координатам.

- Добавить одну или несколько стран/регионов.

- При желании выберите Включить неизвестные страны/регионы .

Если выбрать Определить местоположение по IP-адресу , система соберет IP-адрес устройства, в которое входит пользователь. Когда пользователь входит в систему, Azure AD разрешает IPv4- или IPv6-адрес пользователя (начиная с 3 апреля 2023 г.) в страну или регион, и сопоставление периодически обновляется. Организации могут использовать именованные местоположения, определенные странами/регионами, чтобы блокировать трафик из стран/регионов, в которых они не ведут бизнес.

Когда пользователь входит в систему, Azure AD разрешает IPv4- или IPv6-адрес пользователя (начиная с 3 апреля 2023 г.) в страну или регион, и сопоставление периодически обновляется. Организации могут использовать именованные местоположения, определенные странами/регионами, чтобы блокировать трафик из стран/регионов, в которых они не ведут бизнес.

Если вы выберете Определить местоположение по GPS-координатам , пользователю необходимо установить приложение Microsoft Authenticator на свое мобильное устройство. Каждый час система связывается с приложением Microsoft Authenticator пользователя, чтобы получить GPS-местоположение мобильного устройства пользователя.

В первый раз, когда пользователь должен поделиться своим местоположением из приложения Microsoft Authenticator, пользователь получает уведомление в приложении. Пользователю необходимо открыть приложение и предоставить разрешения на определение местоположения. Каждый час пользователь получает доступ к ресурсам, на которые распространяется политика, необходимая для утверждения push-уведомления из приложения.

Каждый раз, когда пользователь делится своим местоположением GPS, приложение выполняет обнаружение джейлбрейка (используя ту же логику, что и Intune MAM SDK). Если устройство взломано, местоположение не считается действительным, и пользователю не предоставляется доступ.

Примечание

Политика условного доступа с именованными местоположениями на основе GPS в режиме только отчетов предлагает пользователям делиться своим местоположением GPS, даже если вход в систему не заблокирован.

Местоположение GPS не работает с аутентификацией без пароля методы.

Несколько политик условного доступа могут запрашивать у пользователей их местоположение GPS, прежде чем все они будут применены. Из-за того, как применяются политики условного доступа, пользователю может быть отказано в доступе, если он проходит проверку местоположения, но не выполняет другую политику. Дополнительные сведения о применении политик см. в статье Создание политики условного доступа.

Важно

Каждый час пользователи могут получать уведомления о том, что Azure AD проверяет их местоположение в приложении Authenticator. Предварительную версию следует использовать только для защиты очень конфиденциальных приложений, где такое поведение приемлемо или когда доступ необходимо ограничить определенной страной или регионом.

Предварительную версию следует использовать только для защиты очень конфиденциальных приложений, где такое поведение приемлемо или когда доступ необходимо ограничить определенной страной или регионом.

Включить неизвестные страны/регионы

Некоторые IP-адреса не соответствуют определенной стране или региону. Чтобы зафиксировать эти IP-местоположения, установите флажок Включить неизвестные страны/регионы при определении географического местоположения. Эта опция позволяет вам выбрать, должны ли эти IP-адреса быть включены в именованное местоположение. Используйте этот параметр, если политика, использующая именованное расположение, должна применяться к неизвестным расположениям.

Условие расположения в политике

При настройке условия расположения можно различать:

- В любом месте

- Все надежные местоположения

- Выбранные местоположения

Любое местоположение

По умолчанию при выборе Любое местоположение политика применяется ко всем IP-адресам, что означает любой адрес в Интернете. Этот параметр не ограничивается IP-адресами, которые вы настроили как именованное местоположение. При выборе Любое расположение вы по-прежнему можете исключить определенные расположения из политики. Например, вы можете применить политику ко всем расположениям, кроме доверенных расположений, чтобы задать область действия для всех расположений, кроме корпоративной сети.

Этот параметр не ограничивается IP-адресами, которые вы настроили как именованное местоположение. При выборе Любое расположение вы по-прежнему можете исключить определенные расположения из политики. Например, вы можете применить политику ко всем расположениям, кроме доверенных расположений, чтобы задать область действия для всех расположений, кроме корпоративной сети.

Все надежные местоположения

Этот параметр применяется к:

- Все местоположения, отмеченные как надежные.

- Доверенные IP-адреса MFA , если настроено.

Доверенные IP-адреса многофакторной проверки подлинности

Больше не рекомендуется использовать раздел доверенных IP-адресов в настройках службы многофакторной проверки подлинности. Этот элемент управления принимает только адреса IPv4 и должен использоваться только для определенных сценариев, описанных в статье Настройка параметров многофакторной проверки подлинности Azure AD 9. 0013

0013

Если у вас настроены эти доверенные IP-адреса, они отображаются как Доверенные IP-адреса MFA в списке местоположений для условия расположения.

Выбранные местоположения

С помощью этой опции вы можете выбрать одно или несколько именованных местоположений. Чтобы политика с этим параметром применялась, пользователю необходимо подключиться из любого из выбранных местоположений. Когда вы выбираете , открывается элемент управления выбором именованной сети, который показывает список именованных сетей. Список также показывает, помечено ли сетевое расположение как надежное.

Трафик IPv6

Политики условного доступа применяются ко всему трафику IPv4 и IPv6 (начиная с 3 апреля 2023 г.).

Вы можете обнаружить трафик IPv6 в своем клиенте, просмотрев отчеты о входе в Azure AD. После того, как вы откроете отчет об активности, добавьте столбец «IP-адрес» и добавьте в поле двоеточие (: ). Этот фильтр помогает отличать трафик IPv6 от трафика IPv4.

Этот фильтр помогает отличать трафик IPv6 от трафика IPv4.

Вы также можете найти IP-адрес клиента, щелкнув строку в отчете, а затем перейдя на вкладку «Расположение» в сведениях о входе в систему.

Что следует знать

Облачные прокси-серверы и VPN

При использовании облачного прокси-сервера или решения VPN IP-адрес, который Azure AD использует при оценке политики, является IP-адресом прокси-сервера. Заголовок X-Forwarded-For (XFF), который содержит общедоступный IP-адрес пользователя, не используется, поскольку нет подтверждения того, что он исходит из надежного источника, поэтому он представляет собой метод подделки IP-адреса.

При наличии облачного прокси-сервера управлять политикой, для которой требуется гибридное устройство, присоединенное к Azure AD, или совместимое с ним, может быть проще. Поддерживать актуальность списка IP-адресов, используемых вашим облачным прокси-сервером или VPN-решением, может быть практически невозможно.

Когда оценивается местоположение?

Политики условного доступа оцениваются, когда:

- Пользователь впервые входит в веб-приложение, мобильное или настольное приложение.

- Мобильное или настольное приложение, использующее современную проверку подлинности, использует маркер обновления для получения нового маркера доступа. По умолчанию эта проверка выполняется раз в час.

Эта проверка означает, что для мобильных и настольных приложений, использующих современную аутентификацию, изменение местоположения обнаруживается в течение часа после изменения сетевого местоположения. Для мобильных и настольных приложений, не использующих современную проверку подлинности, политика применяется при каждом запросе токена. Частота запроса может варьироваться в зависимости от приложения. Аналогичным образом, для веб-приложений политики применяются при первоначальном входе в систему и действуют в течение всего времени существования сеанса в веб-приложении. Из-за различий во времени жизни сеанса между приложениями время между оценкой политики может быть разным. Политика применяется каждый раз, когда приложение запрашивает новый маркер входа.

Из-за различий во времени жизни сеанса между приложениями время между оценкой политики может быть разным. Политика применяется каждый раз, когда приложение запрашивает новый маркер входа.

По умолчанию Azure AD выдает токен каждый час. После того, как пользователи покидают корпоративную сеть, в течение часа политика применяется для приложений, использующих современную аутентификацию.

IP-адрес пользователя

IP-адрес, используемый при оценке политики, представляет собой общедоступный IPv4- или IPv6-адрес пользователя. Для устройств в частной сети этот IP-адрес не является IP-адресом клиента устройства пользователя в интрасети, это адрес, используемый сетью для подключения к общедоступному Интернету.

Когда вы можете заблокировать местоположения?

Политика, использующая условие местоположения для блокировки доступа, считается ограничительной и должна применяться с осторожностью после тщательного тестирования. Некоторые случаи использования условия местоположения для блокировки проверки подлинности могут включать:

- Блокировка стран/регионов, в которых ваша организация никогда не ведет бизнес.

- Блокировка определенных диапазонов IP-адресов, таких как:

- Известные вредоносные IP-адреса до изменения политики брандмауэра.

- Для высокочувствительных или привилегированных действий и облачных приложений.

- На основе определенного диапазона IP-адресов пользователя, например, для доступа к приложениям бухгалтерского учета или расчета заработной платы.

Исключения пользователей

Политики условного доступа — это мощные инструменты. Мы рекомендуем исключить из политик следующие учетные записи:

- Экстренный доступ или Учетные записи для предотвращения блокировки учетной записи на уровне арендатора. В маловероятном сценарии все администраторы заблокированы в вашем арендаторе, ваша административная учетная запись аварийного доступа может использоваться для входа в клиент, чтобы предпринять шаги для восстановления доступа.

- Дополнительные сведения можно найти в статье Управление учетными записями аварийного доступа в Azure AD.

- Дополнительные сведения можно найти в статье Управление учетными записями аварийного доступа в Azure AD.

- Учетные записи служб и субъектов-служб , например учетная запись синхронизации Azure AD Connect. Учетные записи служб — это неинтерактивные учетные записи, не привязанные к какому-либо конкретному пользователю. Обычно они используются серверными службами, обеспечивающими программный доступ к приложениям, но также используются для входа в системы в административных целях. Подобные учетные записи служб следует исключать, так как MFA нельзя выполнить программно. Вызовы, сделанные субъектами-службами, не будут блокироваться политиками условного доступа, ограниченными пользователями. Используйте условный доступ для удостоверений рабочей нагрузки, чтобы определить политики, нацеленные на субъекты-службы.

- Если в вашей организации эти учетные записи используются в сценариях или коде, рассмотрите возможность замены их управляемыми удостоверениями. В качестве временного обходного пути вы можете исключить эти конкретные учетные записи из базовой политики.

- Если в вашей организации эти учетные записи используются в сценариях или коде, рассмотрите возможность замены их управляемыми удостоверениями. В качестве временного обходного пути вы можете исключить эти конкретные учетные записи из базовой политики.

закупки

закупки