Понятие события административного правонарушения \ Акты, образцы, формы, договоры \ КонсультантПлюс

- Главная

- Правовые ресурсы

- Подборки материалов

- Понятие события административного правонарушения

Подборка наиболее важных документов по запросу Понятие события административного правонарушения (нормативно–правовые акты, формы, статьи, консультации экспертов и многое другое).

- Административная ответственность:

- 5.61 коап срок давности

- Административная ответственность

- Административная ответственность бухгалтера

- Административная ответственность генерального директора

- Административная ответственность главного бухгалтера

- Ещё…

Зарегистрируйтесь и получите пробный доступ к системе КонсультантПлюс бесплатно на 2 дня

Открыть документ в вашей системе КонсультантПлюс:

Интересная цитата из судебного решения: На стадии возбуждения дела об административном правонарушении событие правонарушения не устанавливается достоверно, а лишь проверяется наличие достаточных данных, указывающих на наличие события административного правонарушения». ..Понятие достаточности данных, указывающих на наличие события административного правонарушения, точно не определено в Кодексе Российской Федерации об административных правонарушениях. Вместе с тем, административный орган должен возбудить дело об административном правонарушении, если располагает сведениями, позволяющими предположить, что тем или иным лицом совершено соответствующее правонарушение.

..Понятие достаточности данных, указывающих на наличие события административного правонарушения, точно не определено в Кодексе Российской Федерации об административных правонарушениях. Вместе с тем, административный орган должен возбудить дело об административном правонарушении, если располагает сведениями, позволяющими предположить, что тем или иным лицом совершено соответствующее правонарушение.

Зарегистрируйтесь и получите пробный доступ к системе КонсультантПлюс бесплатно на 2 дня

Открыть документ в вашей системе КонсультантПлюс:

Вопрос: Что признается отсутствием события административного правонарушения?

(Подготовлен для системы КонсультантПлюс, 2022)При этом КоАП РФ не дает определения события административного правонарушения, однако изучение его содержания, а также изучение судебной практики позволяет сделать вывод, что событие административного правонарушения — это состоявшийся факт нарушения каких-либо норм законодательства, за которое предусмотрена административная ответственность. Соответственно, отсутствие события административного правонарушения — это отсутствие факта нарушения норм законодательства, за которое предусмотрена административная ответственность.

Соответственно, отсутствие события административного правонарушения — это отсутствие факта нарушения норм законодательства, за которое предусмотрена административная ответственность.

Зарегистрируйтесь и получите пробный доступ к системе КонсультантПлюс бесплатно на 2 дня

Открыть документ в вашей системе КонсультантПлюс:

Статья: Некоторые вопросы привлечения граждан к административной ответственности за незаконное предпринимательство

(Попов А.В.)

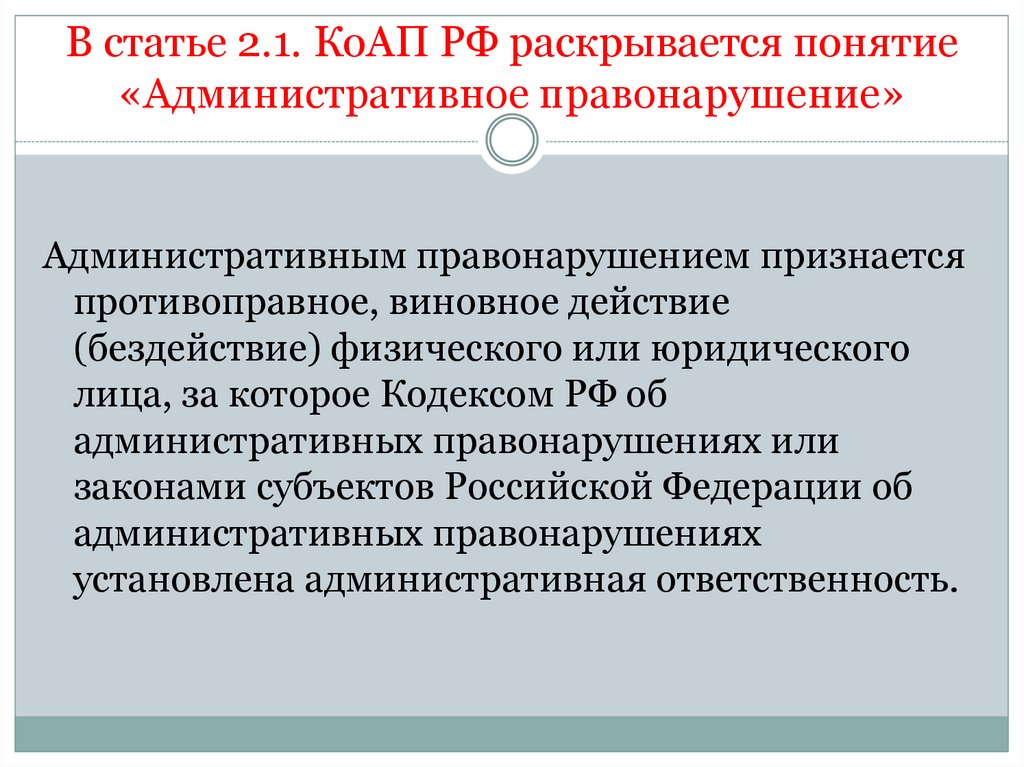

(«Электронное приложение к «Российскому юридическому журналу», 2019, N 3)КоАП РФ не содержит определения понятия «событие административного правонарушения», что порождает споры по данному вопросу . Вместе с тем анализ понятия административного правонарушения (ст. 2.1 КоАП РФ), а также судебной практики позволяет предположить, что наиболее точная дефиниция понятия события административного правонарушения дана Л.А. Тихомировой, которая понимает под ним «совершенное противоправное деяние (действие или бездействие) физического или юридического лица, за которое КоАП РФ или законами субъектов РФ об административных правонарушениях установлена административная ответственность» .

Омск – город будущего!. Официальный портал Администрации города Омска

Город Омск основан в 1716 году. Официально получил статус города в 1782 году. С 1934 года — административный центр Омской области.

Площадь Омска — 566,9 кв. км. Территория города разделена на пять административных округов: Центральный, Советский, Кировский, Ленинский, Октябрьский. Протяженность города Омска вдоль реки Иртыш — около 40 км.

Расстояние от Омска до Москвы — 2 555 км.

Координаты города Омска: 55.00˚ северной широты, 73.24˚ восточной долготы.

Климат Омска — резко континентальный. Зима суровая, продолжительная, с устойчивым снежным покровом. Лето теплое, чаще жаркое. Для весны и осени характерны резкие колебания температуры. Средняя температура самого теплого месяца (июля): +18˚С. Средняя температура самого холодного месяца (января): –19˚С.

Часовой пояс: GMT +6.

Численность населения на 1 января 2022 года составляет 1 126 193 человека.

Плотность населения — 1 949 человек на 1 кв. км.

Омск — один из крупнейших городов Западно-Сибирского региона России. Омская область соседствует на западе и севере с Тюменской областью, на востоке – с Томской и Новосибирской областями, на юге и юго-западе — с Республикой Казахстан.

©Фото Б.В. Метцгера

Герб города Омска

Омск — крупный транспортный узел, в котором пересекаются воздушный, речной, железнодорожный, автомобильный и трубопроводный транспортные пути. Расположение на пересечении Транссибирской железнодорожной магистрали с крупной водной артерией (рекой Иртыш), наличие аэропорта обеспечивают динамичное и разностороннее развитие города.

©Фото Алёны Гробовой

Город на слиянии двух рек

В настоящее время Омск — крупнейший промышленный, научный и культурный центр Западной Сибири, обладающий высоким социальным, научным, производственным потенциалом.

©Фото Б.В. Метцгера

Тарские ворота

Сложившаяся структура экономики города определяет Омск как крупный центр обрабатывающей промышленности, основу которой составляют предприятия топливно-энергетических отраслей, химической и нефтехимической промышленности, машиностроения, пищевой промышленности.

©Фото Б.В. Метцгера

Омский нефтезавод

В Омске широко представлены финансовые институты, действуют филиалы всех крупнейших российских банков, а также брокерские, лизинговые и факторинговые компании.

Омск имеет устойчивый имидж инвестиционно привлекательного города. Организации города Омска осуществляют внешнеторговые отношения более чем с 60 странами мира. Наиболее активными торговыми партнерами являются Испания, Казахстан, Нидерланды, Финляндия, Украина, Беларусь.

Город постепенно обретает черты крупного регионального и международного делового центра с крепкими традициями гостеприимства и развитой инфраструктурой обслуживания туризма. Год от года город принимает все больше гостей, растет число как туристических, так и деловых визитов, что в свою очередь стимулирует развитие гостиничного бизнеса.

©Фото Б.В. Метцгера

Серафимо-Алексеевская часовня

Омск — крупный научный и образовательный центр. Выполнением научных разработок и исследований занимаются более 40 организаций, Омский научный центр СО РАН. Высшую школу представляют более 20 вузов, которые славятся высоким уровнем подготовки специалистов самых различных сфер деятельности. Омская высшая школа традиционно считается одной из лучших в России, потому сюда едут учиться со всех концов России, а также из других стран.

Высшую школу представляют более 20 вузов, которые славятся высоким уровнем подготовки специалистов самых различных сфер деятельности. Омская высшая школа традиционно считается одной из лучших в России, потому сюда едут учиться со всех концов России, а также из других стран.

©Фото А.Ю. Кудрявцева

Ученица гимназии № 75

Высок культурный потенциал Омска. У омичей и гостей нашего города всегда есть возможность вести насыщенную культурную жизнь, оставаясь в курсе современных тенденций и течений в музыке, искусстве, литературе, моде. Этому способствуют городские библиотеки, музеи, театры, филармония, досуговые центры.

©Фото В.И. Сафонова

Омский государственный академический театр драмы

Насыщена и спортивная жизнь города. Ежегодно в Омске проходит Сибирский международный марафон, комплексная городская спартакиада. Во всем мире известны такие омские спортсмены, как борец Александр Пушница, пловец Роман Слуднов, боксер Алексей Тищенко, гимнастка Ирина Чащина, стрелок Дмитрий Лыкин.

©Фото из архива управления информационной политики Администрации города Омска

Навстречу победе!

Богатые исторические корни, многообразные архитектурные, ремесленные, культурные традиции, широкие возможности для плодотворной деятельности и разнообразного отдыха, атмосфера доброжелательности и гостеприимства, которую создают сами горожане, позволяют говорить о том, что Омск — город открытых возможностей, в котором комфортно жить и работать.

©Фото из архива пресс-службы Ленинского округа

Омск — город будущего!

Комиссия по предупреждению преступности и уголовному правосудию

Поиск по сайту

ПредыдущийСледующий

Комиссия по предупреждению преступности и уголовному правосудию (CCPCJ) была создана резолюцией 1992/1 Экономического и Социального Совета (ЭКОСОС) по запросу резолюции 46/152 Генеральной Ассамблеи (ГА) в качестве одного из его функциональные комиссии.

Комиссия выступает в качестве основного директивного органа Организации Объединенных Наций в области предупреждения преступности и уголовного правосудия. ЭКОСОС предусмотрел мандаты и приоритеты CCPCJ в резолюции 19.92/22, которые включают совершенствование международных действий по борьбе с национальной и транснациональной преступностью, а также повышение эффективности и справедливости систем отправления уголовного правосудия. CCPCJ также предлагает государствам-членам форум для обмена знаниями, опытом и информацией в целях разработки национальных и международных стратегий и определения приоритетов в борьбе с преступностью.

CCPCJ проводит ежегодные очередные сессии, а также межсессионные заседания. Ближе к концу каждого года CCPCJ собирается на повторную сессию для рассмотрения бюджетных и административных вопросов в качестве руководящего органа программы Организации Объединенных Наций в области предупреждения преступности и уголовного правосудия.

В 2006 году Генеральная Ассамблея приняла резолюцию 61/252 , которая еще больше расширила полномочия CCPCJ, чтобы позволить ему функционировать в качестве руководящего органа Управления Организации Объединенных Наций по наркотикам и преступности (УНП ООН) и утверждать бюджет Организации Объединенных Наций. Фонд предупреждения преступности и уголовного правосудия.

Фонд предупреждения преступности и уголовного правосудия.

CCPCJ является подготовительным органом к конгрессам ООН по преступности. Декларации, принятые конгрессами, передаются через КСППЮ и ЭКОСОС на утверждение Генеральной Ассамблее.

Мандат CCPCJ

Комиссия направляет ООН в области предупреждения преступности и уголовного правосудия. Он принимает меры посредством резолюций и решений.

Членство и Бюро

В CCPCJ входят 40 государств-членов, которые избираются ЭКОСОС и возглавляются Бюро, включая по одному члену от каждой региональной группы.

Политика в отношении преступности

CCPCJ разрабатывает политику в отношении преступности посредством резолюций и решений, стандартов и норм, а также тематических дискуссий и экспертных групп.

PNI

Сеть Программы ООН по предупреждению преступности и уголовному правосудию (PNI) состоит из УНП ООН и других межрегиональных и региональных институтов по всему миру.

Мероприятия

CCPCJ проводит очередные сессии, повторные сессии, межсессионные заседания, а также неофициальные консультации и специальные мероприятия.

Заседания

К заседаниям CCPCJ готовится предсессионная и внутрисессионная документация, а также отчет.

ЭКОСОС/ГА

В качестве функциональных комиссий Экономического и Социального Совета Комиссии вносят свой вклад в работу ЭКОСОС и Генеральной Ассамблеи Организации Объединенных Наций.

ПОВЕСТКА ДНЯ 2030

Комиссии активно способствуют реализации Повестки дня в области устойчивого развития на период до 2030 года, поскольку устойчивое развитие и мандаты комиссий тесно взаимосвязаны и дополняют друг друга.

Подделка трассировки событий Windows: фон, нарушение и защита | Палантир

Трассировка событий для Windows (ETW) — это механизм, который Windows использует для отслеживания и регистрации системных событий. Злоумышленники часто очищают журналы событий, чтобы замести следы. Хотя акт очистки журнала событий сам по себе создает событие, злоумышленники, хорошо знающие ETW, могут воспользоваться возможностями несанкционированного доступа, чтобы временно или даже навсегда остановить поток журналов, не создавая при этом никаких записей в журнале событий.

Журнал событий Windows является источником данных для многих стратегий оповещения и обнаружения группы реагирования на критические инциденты Palantir, поэтому знакомство с методами взлома журнала событий является основой нашего успеха. Мы постоянно оцениваем наши предположения относительно целостности наших источников данных о событиях, документируем наши слепые зоны и корректируем нашу реализацию. Цель этой записи в блоге — поделиться своими знаниями с сообществом, рассказав об истории и основах ETW, методах скрытого вмешательства в журнал событий и стратегиях обнаружения.

В архитектуре ETW различаются поставщики события , потребители события и сеансы трассировки события . Сеансы трассировки отвечают за сбор событий от поставщиков и их ретрансляцию в файлы журналов и потребителей. Сеансы создаются и настраиваются контроллерами , такими как встроенная утилита командной строки logman.exe . Вот несколько полезных команд для изучения существующих сеансов трассировки и соответствующих поставщиков ETW. обратите внимание, что они обычно должны выполняться из контекста с повышенными правами.

обратите внимание, что они обычно должны выполняться из контекста с повышенными правами.

Список всех запущенных сеансов трассировки

> logman query -etsData Collector Set Type Status

---------------------------------------------- ------------------

Выполняется трассировка Circular Kernel Context Logger

Выполняется трассировка AppModel

Выполняется трассировка ScreenOnPowerStudyTraceSession

Выполняется трассировка DiagLog

Выполняется трассировка EventLog-Application

Выполняется трассировка EventLog-System

Выполняется трассировка LwtNetLog

Выполняется трассировка NtfsLog

Выполняется трассировка TileStore

Выполняется трассировка UBPM

Выполняется трассировка WdiContextLog

Выполняется трассировка WiFiSession

Выполняется трассировка UserNotPresentTraceSession

Выполняется трассировка Diagtrack-Listener

Выполняется MSD9STC_TRACE_TRACE_TRACE_TRACE_0009 WindowsUpdate_trace_log Trace Running

Список всех провайдеров, на которых подписан сеанс трассировки

> logman query "EventLog-Application" -etsName: EventLog-Application

Статус: Выполняется

Корневой путь: %systemdrive%\PerfLogs\Admin

Сегмент: Выкл.

Расписания: Вкл.

Максимальный размер сегмента: 100 МБИмя: EventLog-Application\EventLog-Application

Тип: Трассировка

Добавить: Выкл.

Циркулярно: Выкл.

Перезаписать: Выкл. Имя: Microsoft-Windows-SenseIR

Руководство поставщика: {B6D775EF-1436-4FE6-BAD3-9E436319E218}

Уровень: 255

Ключевые словаВсе: 0x0

Ключевые словаЛюбой: 0x8000000000000000 (Microsoft-Windows-SenseIR/Operational)

Свойства: 65

Тип фильтра: 0Поставщик:

Имя: Microsoft-Windows-WDAG-Service

Руководство поставщика: {728B02D9-BF67F21-49F91-06F6

Уровень: 255

Ключевые словаВсе: 0x0

Ключевые словаЛюбой: 0x8000000000000000

Свойства: 65

Тип фильтра: 0...

Поставщик:

Имя: Microsoft-Windows-PowerShell

Руководство поставщика: {A0C1853B-5C40-4B15-8766-3CF1C58F985A}

Уровень: 255

Ключевые словаВсе: 0x0 Admin)

Свойства: 65

Тип фильтра: 0

Эта команда детализирует конфигурацию самого сеанса трассировки, за которой следует конфигурация каждого провайдера, на которого подписан сеанс, включая следующие параметры:

- Имя : Имя провайдера.

Поставщик имеет имя только в том случае, если у него есть зарегистрированный манифест, но он всегда имеет уникальный идентификатор GUID.

Поставщик имеет имя только в том случае, если у него есть зарегистрированный манифест, но он всегда имеет уникальный идентификатор GUID. - GUID поставщика : уникальный GUID поставщика. GUID и/или имя поставщика полезно при выполнении исследований или операций с конкретным поставщиком.

- Уровень : указанный уровень ведения журнала. Стандартные уровни ведения журнала: 0 — Записывать всегда; 1 — Критическая; 2 — Ошибка; 3 — Предупреждение; 4 — Информационная; 5 — Многословный. Пользовательские уровни ведения журнала также могут быть определены, но уровни 6–15 зарезервированы. Можно захватить более одного уровня ведения журнала с помощью операции ИЛИ для соответствующих уровней; предоставление 255 (0xFF) является стандартным методом захвата всех поддерживаемых уровней ведения журнала.

- Ключевые словаВсе : Ключевые слова используются для фильтрации определенных категорий событий. В то время как уровень ведения журнала используется для фильтрации по подробности/важности событий, ключевые слова позволяют фильтровать события по категориям.

Ключевое слово соответствует определенному значению бита. Все указывает, что для данного ключевого слова, совпадающего с

Ключевое слово соответствует определенному значению бита. Все указывает, что для данного ключевого слова, совпадающего с KeywordsAny, дальнейшая фильтрация должна выполняться на основе конкретной битовой маски вKeywordsAll. Это поле часто устанавливается равным нулю. Больше информации о Все против Любой можно найти здесь. - Ключевые словаЛюбые : Включает фильтрацию на основе любой комбинации указанных ключевых слов. Это можно рассматривать как логическое ИЛИ, где KeywordsAll является последующим применением логического И. Младшие 6 байт относятся к ключевым словам, специфичным для провайдера. Старшие два байта зарезервированы и определены в

WinMeta.xmlв Windows SDK. Например, в сеансах трассировки, связанных с журналом событий, вы увидите, что старшему байту (в частности, старшему полубайту) присвоено определенное значение. Это соответствует одному или нескольким каналам событий, где определены следующие каналы:

0x01 — Канал администратора

0x02 — Канал отладки

0x04 — Аналитический канал

0x08 — Рабочий канал

- Свойства : относится к необязательным свойствам ETW, которые можно указать при записи события.

В настоящее время поддерживаются следующие значения (подробнее здесь):

В настоящее время поддерживаются следующие значения (подробнее здесь):

0x001 - EVENT_ENABLE_PROPERTY_SID

0x002 - EVENT_ENABLE_PROPERTY_TS_ID

0x004 - EVENT_ENABLE_PROPERTY_STACK_TRACE

0x008 - EVENT_ENABLE_PROPERTY_PROPERTY_PRO0009 0x010 - EVENT_ENABLE_PROPERTY_IGNORE_KEYWORD_0

0x020 - EVENT_ENABLE_PROPERTY_PROVIDER_GROUP

0x040 - EVENT_ENABLE_PROPERTY_ENABLE_KEYWORD_0

0x080 - EVENT_ENABLE_PROPERTY_PROCESS_START_KEY

0x100 - EVENT_ENABLE_PROPERTY_EVENT_KEY

0x200 - EVENT_ENABLE_PROPERTY_EXCLUDE_INPRIVATE

From a detection perspective, EVENT_ENABLE_PROPERTY_SID, EVENT_ENABLE_PROPERTY_TS_ID, EVENT_ENABLE_PROPERTY_PROCESS_START_KEY are valuable fields to collect. Например, EVENT_ENABLE_PROPERTY_PROCESS_START_KEY создает значение, которое однозначно идентифицирует процесс. Обратите внимание, что идентификаторы процессов не являются уникальными идентификаторами экземпляра процесса.

- Тип фильтра : Поставщики могут по желанию реализовать дополнительную фильтрацию; поддерживаемые фильтры определены в манифесте поставщика.

На практике ни один из встроенных провайдеров не реализует фильтры, что подтверждается запуском TdhEnumerateProviderFilters для всех зарегистрированных провайдеров. Есть несколько предопределенных типов фильтров, определенных в

На практике ни один из встроенных провайдеров не реализует фильтры, что подтверждается запуском TdhEnumerateProviderFilters для всех зарегистрированных провайдеров. Есть несколько предопределенных типов фильтров, определенных в eventprov.h(в Windows SDK):

0x00000000 - EVENT_FILTER_TYPE_NONE

0x80000000 - EVENT_FILTER_TYPE_SCHEMATIZED

0x80000001 - EVENT_FILTER_TYPE_SYSTEM_FLAGS

0x80000002 - EVENT_FILTER_TYPE_TRACEHANDLE

0x80000004 - EVENT_FILTER_TYPE_PID

0x80000008 - EVENT_FILTER_TYPE_EXECUTABLE_NAME

0x80000010 - EVENT_FILTER_TYPE_PACKAGE_ID

0x80000020 - EVENT_FILTER_TYPE_PACKAGE_APP_ID

0x80000100 - EVENT_FILTER_TYPE_PAYLOAD

0x80000200 - EVENT_FILTER_TYPE_EVENT_ID

0x80000400 - EVENT_FILTER_TYPE_EVENT_NAME

0x80001000 - EVENT_FILTER_TYPE_STACKWALK

0x80002000 - EVENT_FILTER_TYPE_STACKWALK_NAME

0x80004000 - EVENT_FILTER_TYPE_STACKWALK_LEVEL_KW

Перечисление всех зарегистрированных поставщиков ETW

Команда logman query provider выводит список всех зарегистрированных поставщиков ETW с указанием их имени и GUID. Поставщик ETW регистрируется, если его двоичный манифест хранится в разделе реестра

Поставщик ETW регистрируется, если его двоичный манифест хранится в разделе реестра

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WINEVT\Publishers\{PROVIDER_GUID} . Например, поставщик Microsoft-Windows-PowerShell имеет следующие значения реестра:

ETW и журнал событий знают, как правильно анализировать и отображать информацию о событии для пользователя на основе двоичной сериализованной информации в ресурсе WEVT_TEMPLATE , представленном в двоичных файлах, перечисленных в значении реестра ResourceFileName . Этот ресурс представляет собой двоичное представление манифеста инструментария (т. е. схемы для поставщика ETW). Двоичная структура WEVT_TEMPLATE недостаточно документирована, но есть по крайней мере два инструмента, которые могут помочь в анализе и восстановлении схемы событий: WEPExplorer и Perfview.

Просмотр отдельного провайдера

Инструмент logman печатает основную информацию о провайдере. Например:

Например:

В списках показаны поддерживаемые ключевые слова и значения регистрации, а также все процессы, которые зарегистрированы для отправки событий через этого провайдера. Эти выходные данные полезны для понимания того, как существующие сеансы трассировки фильтруют поставщиков. Это также полезно для первоначального обнаружения потенциально интересной информации, которую можно собрать с помощью трассировки ETW.

Примечательно, что поставщик PowerShell, по-видимому, поддерживает запись в журнал событий на основе наличия зарезервированных ключевых слов в старшем полубайте определенных ключевых слов. Не все поставщики ETW предназначены для включения в журнал событий; скорее, многие поставщики ETW предназначены для использования исключительно для низкоуровневой трассировки, отладки и недавно разработанных целей телеметрии безопасности. Например, Advanced Threat Protection в Защитнике Windows в значительной степени зависит от ETW в качестве дополнительного источника данных обнаружения.

Просмотр всех провайдеров, которым конкретный процесс отправляет события

Другой способ обнаружения потенциально интересных провайдеров — просмотр всех провайдеров, которым записываются события из определенного процесса. Например, в следующем списке показаны все поставщики, относящиеся к MsMpEng.exe (служба Защитника Windows, работающая в данном примере с pid 5244):

Записи, перечисленные с идентификатором GUID, являются поставщиками, у которых отсутствует манифест. Как правило, они связаны с WPP или TraceLogging, оба из которых выходят за рамки этого сообщения в блоге. Можно получить имена поставщиков и метаданные событий для этих типов поставщиков. Например, вот некоторые из разрешенных имен провайдеров из безымянных провайдеров выше:

- 05F95EFE-7F75–49C7-A994–60A55CC09571

Microsoft.Windows.Kernel.KernelBase - 072665FB-8953–5A85–931D-D06AEAB3D109

Microsoft.Windows.ProcessLifetimeManage - 7AF898D7–7E0E-518D-5F96-B1E79239484C

Microsoft . Windows.Defender

Windows.Defender

Фрагменты кода с преобразованием ETW во встроенных двоичных файлах Windows помогут вам понять, как создаются события ETW и как они отображаются в журналах событий. Ниже мы выделяем два примера кода, System.Management.Automation.dll 9.0067 (основная сборка PowerShell) и amsi.dll .

Отслеживание событий System.Management.Automation.dll

Одной из замечательных функций безопасности PowerShell версии 5 является автоматическая регистрация блоков сценариев; если этот параметр включен, содержимое скрипта автоматически регистрируется в журнале событий Microsoft-Windows-PowerShell/Operational с идентификатором события 4104 (уровень предупреждения), если блок скрипта содержит какие-либо подозрительные термины. Для создания журнала событий выполняется следующий код C#:

From PowerShell Метод LogOperationalWarning реализован следующим образом:

Метод WriteEvent реализован следующим образом:

данные события.

Соответствующие данные, переданные в EventWriteTransfer , следующие:

- GUID поставщика Microsoft-Windows-PowerShell:

{A0C1853B-5C40-4B15-8766-3CF1C58F985A} - Идентификатор события:

PSEVENTID. предназначен для использования с журналом событий. Определение рабочего канала для манифеста PowerShell ETW можно увидеть здесь. Если явное значение канала не указано, компилятор сообщений (mc.exe) назначит значение по умолчанию, начиная с 16. Поскольку рабочий канал был определен первым, ему было присвоено значение 16.9.0146- Значение OPCODE:

PSOPCODE.CREATE - 15- Уровень журнала:

PSLevel.warning - 3- value позже преобразуется в 0, как показано в блоке кода выше. Обычно это событие не регистрируется, но поскольку сеанс трассировки журнала событий приложения указывает

EVENT_ENABLE_PROPERTY_ENABLE_KEYWORD_0 Enableфлаг для всех своих провайдеров, которые будут регистрировать событие, несмотря на то, что значение ключевого слова не указано.

- Данные события: содержимое блока сценариев и поля событий

- Значение OPCODE:

После получения события от поставщика PowerShell ETW служба журнала событий анализирует двоичную схему WEVT_TEMPLATE (исходная схема XML) и представляет удобочитаемые, проанализированные свойства события/ fields:

трассировка событий amsi.dll

Возможно, вы заметили, что в Windows 10 есть журнал событий AMSI/Operational, который обычно пуст. Чтобы понять, почему события не регистрируются в этом журнале событий, сначала необходимо проверить, как данные передаются поставщику AMSI ETW ( Microsoft-Antimalware-Scan-Interface — {2A576B87-09A7-520E-C21A-4942F0271D67} ), а затем посмотрите, как сеанс трассировки журнала событий приложения ( EventLog-Application ) подписывается на поставщика AMSI ETW. Начнем с регистрации провайдера в журнале событий приложения. Следующий командлет PowerShell предоставит нам эту информацию:

> Get-EtwTraceProvider -SessionName EventLog-Application -Guid '{2A576B87-09A7-520E-C21A-4942F0271D67}'SessionName : EventLog-Application

Guid : {2A576B87-09A7-520E-C21A-4942F0271D67}

Level : 255

MatchAnyKeyword : 0x8000000000000000

MatchAllKeyword : 0x0

EnableProperty : {EVENT_ENABLE_PROPERTY_ENABLE_KEYWORD_0, EVENT_ENABLE_PROPERTY_SID} The following properties should be noted:

- Operational channel events ( как указано

0x8000000000000000в значении MatchAnyKeyword).

- Захвачены все уровни ведения журнала.

- События должны быть захвачены, даже если значение ключевого слова события равно нулю, как указано флагом

EVENT_ENABLE_PROPERTY_ENABLE_KEYWORD_0.

Эта информация сама по себе не объясняет, почему события AMSI не регистрируются, но предоставляет необходимый контекст при проверке того, как amsi.dll записывает события в ETW. Загрузив amsi.dl в IDA, мы можем увидеть, что был один вызов функции EventWrite во внутреннем CAmsiAntimalware::GenerateEtwEvent 9Функция 0067:

Соответствующей частью вызова EventWrite является аргумент EventDescriptor . После применения Event_descriptor Тип структуры к _AMSI_SCANBUFFER была интерпретирована следующая информация:

Event_descriptor Контекст дает нам соответствующую информацию:

- ID Event ID: 9006 1101 (0x444444.

- 9006 7. извлечен из восстановленного манифеста, как показано здесь.

- Канал:

16 (0x10)относится к каналу журнала рабочих событий - Уровень: 4 (Информационный)

- Ключевое слово:

0x80000000000000001(AMSI/Рабочее ИЛИ Событие1). Эти значения интерпретируются с помощью командыlogman query provider Microsoft-Antimalware-Scan-Interface.

Теперь мы понимаем, что события 1101 не регистрируются в журнале событий приложений, потому что он рассматривает только события, в которых значение ключевого слова соответствует 0x80000000000000000. Чтобы решить эту проблему и обеспечить загрузку событий в журнал событий, необходимо либо изменить сеанс трассировки журнала событий приложений (не рекомендуется и требует прав SYSTEM), либо вы можете создать свой собственный постоянный сеанс трассировки (например, авторегистратор). для регистрации событий AMSI в журнале событий. Следующий сценарий PowerShell создает такой сеанс трассировки:

$AutoLoggerGuid = "{$((New-Guid). Guid)}"

Guid)}"

New-AutologgerConfig -Name MyCustomAutoLogger -Guid $AutoLoggerGuid -Start Enabled

Add-EtwTraceProvider -AutologgerName MyCustomAutoLogger -Guid '{2A576B87-09A7-520E- C21A-4942F0271D67}' -Level 0xff -MatchAnyKeyword 0x80000000000001 -Property 0x41 После выполнения вышеуказанной команды перезагрузитесь, и журнал событий AMSI начнет заполняться.

Некоторое дополнительное обратное проектирование показало, что поле scanResult ссылается на перечисление AMSI_RESULT, где в данном случае 32768 отображается на AMSI_RESULT_DETECTED , что указывает на то, что буфер (буфер в кодировке Unicode в поле содержимого) был признан вредоносным.

Без знания внутреннего устройства ETW защитник не смог бы определить, что дополнительные источники данных (в данном случае журнал AMSI) могут быть переданы в журнал событий. Пришлось бы прибегнуть к предположениям о том, как событие AMSI стало неправильно конфигурироваться и была ли неправильная конфигурация преднамеренной.

Если целью злоумышленника является нарушение ведения журнала событий, ETW предоставляет скрытый механизм для воздействия на ведение журнала без создания следа журнала событий. Ниже приведен неисчерпывающий список методов вмешательства, которые злоумышленник может использовать для прекращения подачи событий в определенный журнал событий.

Методы взлома обычно можно разделить на две категории:

- Постоянные, требующие перезагрузки — т. е. перезагрузка должна произойти до того, как атака вступит в силу. Изменения можно отменить, но потребуется еще одна перезагрузка. Эти атаки связаны с изменением настроек авторегистратора — постоянных сеансов трассировки ETW с настройками в реестре. Существует больше типов постоянных атак, чем эфемерных атак, и их обычно легче обнаружить.

- Эфемерный — т. е. там, где атака может пройти без перезагрузки.

Удаление поставщика автологов

Категория непредвзятости : Постоянный, требующий перезагрузки

Минимальные разрешения. {PROVIDER_GUID}

{PROVIDER_GUID}

Описание : Этот метод включает удаление записи поставщика из настроенного авторегистратора. Удаление регистрации провайдера из авторегистратора приведет к тому, что события перестанут поступать в соответствующий сеанс трассировки.

Пример : Следующий код PowerShell отключает ведение журнала событий Microsoft-Windows-PowerShell:

Remove-EtwTraceProvider -AutologgerName EventLog-Application -Guid '{A0C1853B-5C40-4B15-8766-3CF1C58F985A}' 9 , A0C1853B-5C40-4B15-8766-3CF1C58F985A относится к поставщику ETW Microsoft-Windows-PowerShell. Эта команда приведет к удалению HKLM\System\CurrentControlSet\Control\WMI\Autologger\EventLog-Application\{a0c1853b-5c40-4b15-8766-3cf1c58f985a} раздел реестра.

Поставщик «Включить» изменение свойства

Категория фальсификации : Постоянные, требующие перезагрузки

Минимальные требуемые разрешения : Администратор

Артефакты обнаружения : Изменение значения реестра: HKLM\SYSTEM\Current AUTOLOGGER_NAME\{PROVIDER_GUID} - EnableProperty (REG_DWORD)

Описание : Этот метод включает оповещение Enable ключевое слово сеанса авторегистратора. Например, по умолчанию для всех записей поставщика ETW в сеансе авторегистратора

Например, по умолчанию для всех записей поставщика ETW в сеансе авторегистратора EventLog-Application установлено значение 0x41 , которое преобразуется в EVENT_ENABLE_PROPERTY_SID и EVENT_ENABLE_PROPERTY_ENABLE_KEYWORD_0 . EVENT_ENABLE_PROPERTY_ENABLE_KEYWORD_0 не задокументировано; он указывает, что любые события, созданные для провайдера, должны регистрироваться, даже если значение ключевого слова установлено равным 0. Злоумышленник может заменить EVENT_ENABLE_PROPERTY_ENABLE_KEYWORD_0 для EVENT_ENABLE_PROPERTY_IGNORE_KEYWORD_0 , что приводит к значению 0x11 , что приводит к тому, что все события, где ключевое слово равно 0, не регистрируются. Например, обработка событий PowerShell предоставляет значение ключевого слова 0 вместе со своими событиями, в результате чего журнал событий PowerShell не регистрируется.

Пример : Следующий код PowerShell отключает ведение журнала событий Microsoft-Windows-PowerShell:

Set-EtwTraceProvider -Guid '{A0C1853B-5C40-4B15-8766-3CF1C58F985A}' -AutologgerName 'EventLog-Application' -Property 0x11 В приведенном выше примере A0C1853B-5C40-4B15-8766-3CF1C58F985A относится к поставщику ETW Microsoft-Windows-PowerShell. Эта команда завершит настройку

Эта команда завершит настройку HKLM\System\CurrentControlSet\Control\WMI\Autologger\EventLog-Application\{a0c1853b-5c40-4b15-8766-3cf1c58f985a}\EnableProperty на 0x11 . После перезагрузки события перестанут регистрироваться в журнале событий PowerShell.

Злоумышленник не обязан использовать только командлет Set-EtwTraceProvider для выполнения этой атаки. Злоумышленник может просто изменить значение непосредственно в реестре. Set-EtwTraceProvider предлагает удобную абстракцию конфигурации авторегистратора.

Альтернативные артефакты/идеи обнаружения : по возможности рекомендуется отслеживать изменения значений в разделе реестра HKLM\SYSTEM\CurrentControlSet\Control\WMI\Autologger\AUTOLOGGER_NAME\{PROVIDER_GUID} . Обратите внимание, что изменение EnableProperty — это только один конкретный пример, и злоумышленник может изменить поставщиков ETW и другими способами.

Удаление поставщика ETW из сеанса трассировки

Категория подделки : Эфемерная

Минимальные требуемые разрешения : СИСТЕМА

Артефакты обнаружения : К сожалению, с этим событием не связаны никакие артефакты файлов, реестра или журнала событий. Хотя приведенный ниже пример метода показывает, что для выполнения атаки использовался файл

Хотя приведенный ниже пример метода показывает, что для выполнения атаки использовался файл logman.exe , злоумышленник может запутать свои методы, напрямую используя Win32 API, WMI, DCOM, PowerShell и т. д. Описание : Этот метод включает удаление поставщика ETW из сеанса трассировки, что лишает его возможности предоставлять события в целевой журнал событий до тех пор, пока не произойдет перезагрузка или пока злоумышленник не восстановит поставщика. Хотя злоумышленник должен иметь привилегии SYSTEM для выполнения этой атаки, маловероятно, что защитники заметят такую атаку, если они будут полагаться на журналы событий для обнаружения угроз.

Пример

: Следующий код PowerShell немедленно отключает ведение журнала событий Microsoft-Windows-PowerShell до тех пор, пока не произойдет перезагрузка или злоумышленник не восстановит поставщика ETW: logman update trace EventLog-Application --p Microsoft-Windows-PowerShell -ets

Альтернативные артефакты/идеи обнаружения :

- Идентификатор события 12 в журнале Microsoft-Windows-Kernel-EventTracing/Analytic указывает, когда трассировка сеанс изменен, но он не предоставляет имя провайдера или GUID, который был удален, поэтому было бы трудно с уверенностью определить, произошло ли что-то подозрительное с использованием этого события.

- До сих пор было несколько ссылок на командлеты ETW PowerShell, размещенные в 9Модуль 0066 EventTracingManagement , который сам является модулем на основе CDXML. Это означает, что все командлеты в

Get-EtwTraceProviderподдерживается классомROOT/Microsoft/Windows/EventTracingManagement:MSFT_EtwTraceProvider. Учитывая, что поставщики ETW могут быть представлены в виде экземпляров классов WMI, вы можете создать постоянную подписку на события WMI, которая записывает все удаления поставщиков из определенного сеанса трассировки в журнал событий. Этот пример кода создаетЭкземпляр NtEventLogEventConsumer, который регистрирует событие с идентификатором 8 в журнале событий приложений (источник: WSH) каждый раз, когда поставщик удаляется из сеанса трассировки журнала событий приложений,EventLog-Application. Зарегистрированное событие выглядит следующим образом:

- Частота удаления поставщиков из журналов событий приложений в крупных средах в настоящее время неизвестна.

Поставщик имеет имя только в том случае, если у него есть зарегистрированный манифест, но он всегда имеет уникальный идентификатор GUID.

Поставщик имеет имя только в том случае, если у него есть зарегистрированный манифест, но он всегда имеет уникальный идентификатор GUID. Ключевое слово соответствует определенному значению бита. Все указывает, что для данного ключевого слова, совпадающего с

Ключевое слово соответствует определенному значению бита. Все указывает, что для данного ключевого слова, совпадающего с  В настоящее время поддерживаются следующие значения (подробнее здесь):

В настоящее время поддерживаются следующие значения (подробнее здесь): На практике ни один из встроенных провайдеров не реализует фильтры, что подтверждается запуском TdhEnumerateProviderFilters для всех зарегистрированных провайдеров. Есть несколько предопределенных типов фильтров, определенных в

На практике ни один из встроенных провайдеров не реализует фильтры, что подтверждается запуском TdhEnumerateProviderFilters для всех зарегистрированных провайдеров. Есть несколько предопределенных типов фильтров, определенных в  Windows.Defender

Windows.Defender

Guid)}"

Guid)}"  Например, по умолчанию для всех записей поставщика ETW в сеансе авторегистратора

Например, по умолчанию для всех записей поставщика ETW в сеансе авторегистратора  Эта команда завершит настройку

Эта команда завершит настройку  Хотя приведенный ниже пример метода показывает, что для выполнения атаки использовался файл

Хотя приведенный ниже пример метода показывает, что для выполнения атаки использовался файл