Статья 290. КАС РФ в последней редакции 2020 года

Согласно статье 424 Трудового кодекса Российской Федерации настоящий Кодекс применяется к правоотношениям, возникшим после введения его в действие.

При этом, нормативные акты СССР и Российской Федерации, изданные до введения в действие Трудового кодекса Российской Федерации, согласно ст. 423 Трудового кодекса Российской Федерации, применяются постольку, поскольку они не противоречат настоящему Кодексу.

Таким образом, следует признать обоснованным суждение суда о том, что решение об объявлении забастовки было принято с нарушениями, влекущими в силу статьи 413 Трудового кодекса РФ признание ее незаконной.

В соответствии с частью 8 статьи 412 Трудового кодекса РФ необеспечение минимума необходимых работ является основанием для признания забастовки незаконной.

В соответствии с требованиями статьи 410 Трудового кодекса Российской Федерации после пяти календарных дней работы примирительной комиссии может быть однократно объявлена часовая предупредительная забастовка, о которой работодатель должен быть предупрежден в письменной форме не позднее чем за три рабочих дня.

В силу части 2 статьи 409 Трудового кодекса РФ забастовка как средство разрешения коллективного трудового спора допускается в случаях, если примирительные процедуры не привели к разрешению коллективного трудового спора либо работодатель уклоняется от примирительных процедур, не выполняет соглашение, достигнутое в ходе разрешения коллективного трудового спора.

При объявлении забастовки предусмотренные ст. ст. 401 — 404 ТК РФ примирительные процедуры работниками ОАО не соблюдались, перечень минимума необходимых работ, выполняемых в период проведения забастовки работниками организации не устанавливался.

В частности, в соответствии со ст. 402 ТК РФ решение о создании примирительной комиссии должно быть оформлено приказом работодателя — РАО.

402 ТК РФ решение о создании примирительной комиссии должно быть оформлено приказом работодателя — РАО.

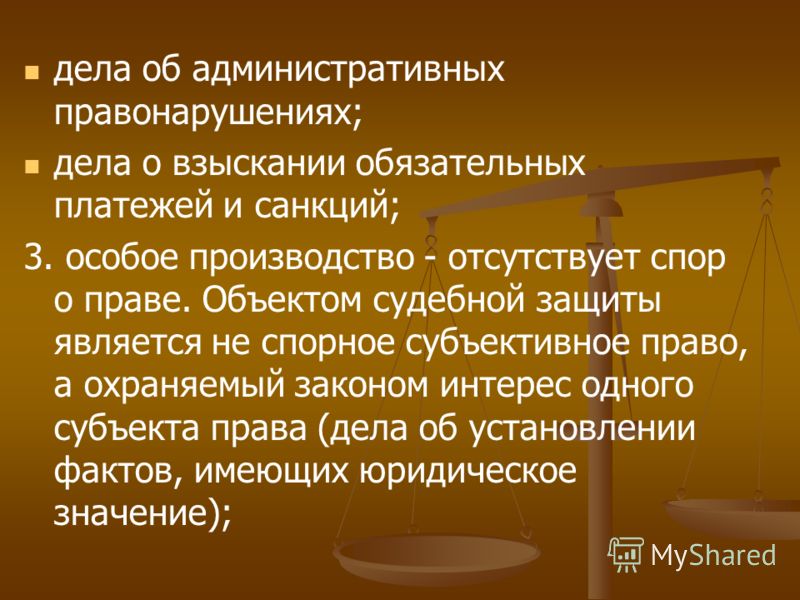

Глава 32. Производство по административным делам о взыскании обязательных платежей и санкций

1.

Органы государственной власти, иные

государственные органы, органы местного

самоуправления, другие органы, наделенные

в соответствии с федеральным законом

функциями контроля за уплатой обязательных

платежей (далее — контрольные органы),

вправе обратиться в суд с административным

исковым заявлением о взыскании с

физических лиц денежных сумм в счет

уплаты установленных законом обязательных

платежей и санкций, если у этих лиц

имеется задолженность по обязательным

платежам, требование контрольного

органа об уплате взыскиваемой денежной

суммы не исполнено в добровольном

порядке или пропущен указанный в таком

требовании срок уплаты денежной суммы

и федеральным законом не предусмотрен

иной порядок взыскания обязательных

платежей и санкций.

2. Административное исковое заявление о взыскании обязательных платежей и санкций может быть подано в суд в течение шести месяцев со дня истечения срока исполнения требования об уплате обязательных платежей и санкций. Пропущенный по уважительной причине срок подачи административного искового заявления о взыскании обязательных платежей и санкций может быть восстановлен судом.

Статья 287. Требования к административному исковому заявлению о взыскании обязательных платежей и санкций

1. Административное исковое заявление о взыскании обязательных платежей и санкций должно быть оформлено в соответствии с требованиями частей 1, 8 и 9 статьи 125 настоящего Кодекса и подписано руководителем контрольного органа, от имени которого подано заявление. В административном исковом заявлении должны быть указаны:

(в ред. Федерального закона от 23.06.2016 N 220-ФЗ)

1) сведения, предусмотренные пунктами 1 — 3, 5 и 8 части 2 статьи 125 настоящего Кодекса;

2) наименование обязательного платежа, подлежащего взысканию, размер денежной суммы, составляющей платеж, и ее расчет;

3) положения федерального закона или иного нормативного правового акта, предусматривающие уплату обязательного платежа;

4) сведения о направлении требования об уплате платежа в добровольном порядке;

5) размер и расчет денежной суммы, составляющей санкцию, если она имеет имущественный характер, и положения нормативного правового акта, устанавливающие санкцию;

6)

сведения об отмене судебного приказа

по требованию о взыскании обязательных

платежей и санкций, вынесенного в

порядке, установленном главой

11. 1

настоящего Кодекса.

1

настоящего Кодекса.

(п. 6 введен Федеральным законом от 05.04.2016 N 103-ФЗ)

2. К административному исковому заявлению о взыскании обязательных платежей и санкций прилагаются документы, подтверждающие указанные в административном исковом заявлении обстоятельства, включая копию направленного административным истцом требования об уплате взыскиваемого платежа в добровольном порядке; копия определения судьи об отмене судебного приказа по требованию о взыскании обязательных платежей и санкций; доверенность или иные документы, подтверждающие полномочия на подписание административного искового заявления; документы, указанные в пункте 1 части 1 статьи 126 настоящего Кодекса.

(в ред. Федерального закона от 05.04.2016 N 103-ФЗ)

Статья 288. Меры предварительной защиты по административному исковому заявлению о взыскании обязательных платежей и санкций

В

порядке, установленном главой

7

настоящего Кодекса, суд вправе наложить

арест на имущество административного

ответчика в размере, не превышающем

объема заявленных требований.

Статья 289. Судебное разбирательство по административным делам о взыскании обязательных платежей и санкций

1. Административные дела о взыскании обязательных платежей и санкций рассматриваются судом в срок, не превышающий трех месяцев со дня подачи соответствующего административного искового заявления в суд.

2. Суд извещает лиц, участвующих в деле, о времени и месте судебного заседания. Неявка в судебное заседание указанных лиц, надлежащим образом извещенных о времени и месте судебного заседания, не является препятствием к рассмотрению административного дела, если суд не признал их явку обязательной.

3. В случае неявки без уважительных причин лиц, явка которых признана судом обязательной, и лиц, вызванных в судебное заседание, суд может наложить на них судебный штраф в порядке и размере, установленных статьями 122 и 123 настоящего Кодекса.

4.

Обязанность доказывания обстоятельств,

послуживших основанием для взыскания

обязательных платежей и санкций,

возлагается на административного истца.

5. При необходимости суд может истребовать доказательства по своей инициативе.

6. При рассмотрении административных дел о взыскании обязательных платежей и санкций суд проверяет полномочия органа, обратившегося с требованием о взыскании обязательных платежей и санкций, выясняет, соблюден ли срок обращения в суд, если такой срок предусмотрен федеральным законом или иным нормативным правовым актом, и имеются ли основания для взыскания суммы задолженности и наложения санкций, а также проверяет правильность осуществленного расчета и рассчитанного размера взыскиваемой денежной суммы.

Статья 290. Решение суда по административному делу о взыскании обязательных платежей и санкций

1. Решение суда по административному делу о взыскании обязательных платежей и санкций принимается по правилам, установленным главой 15 настоящего Кодекса.

2. При удовлетворении требования о взыскании обязательных платежей и санкций в резолютивной части решения суда также должны быть указаны:

1) фамилия, имя и отчество (при наличии) лица, обязанного уплатить денежную сумму, составляющую задолженность, его место жительства;

2)

общий размер подлежащей взысканию

денежной суммы с определением отдельно

основной задолженности и санкций.

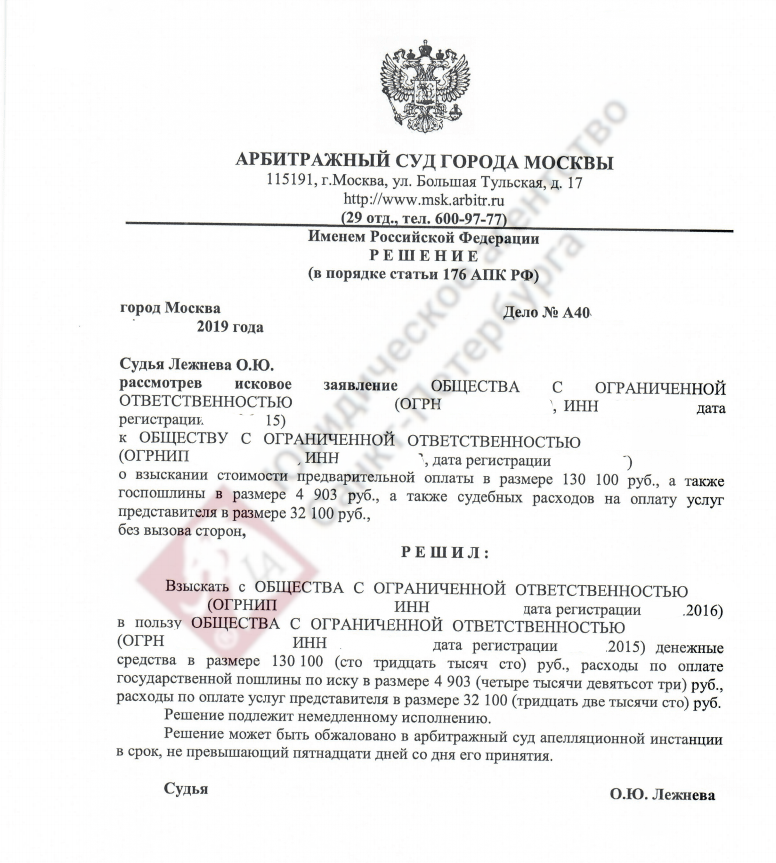

Приказное производство по административным делам: в чем особенности?

Главная > Новости > Приказное производство по административным делам: в чем особенности?18 апреля 2016

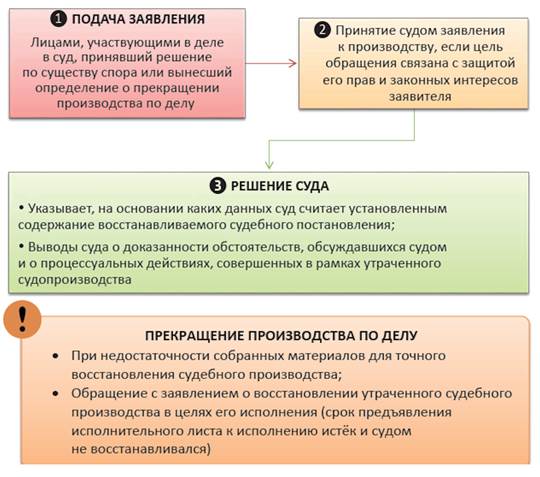

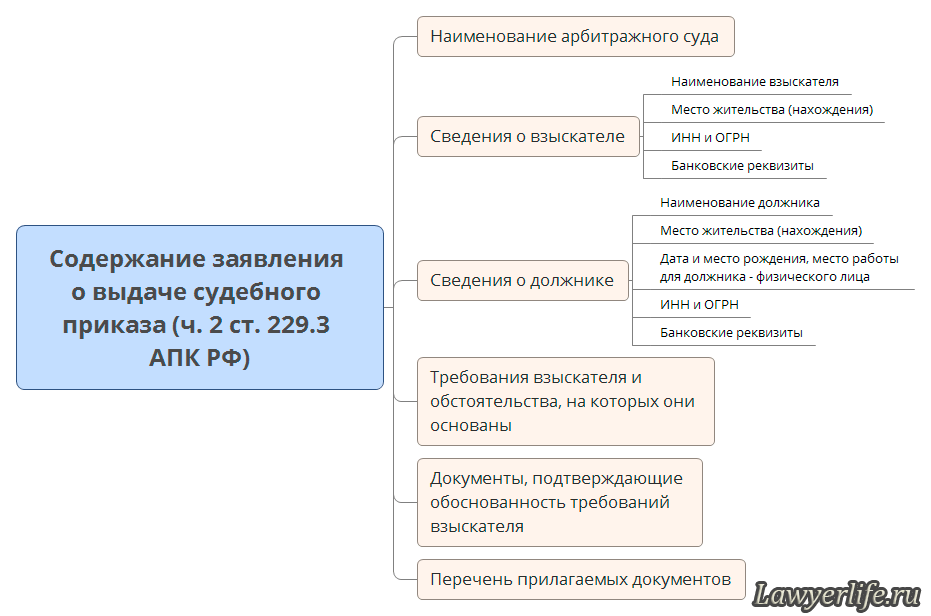

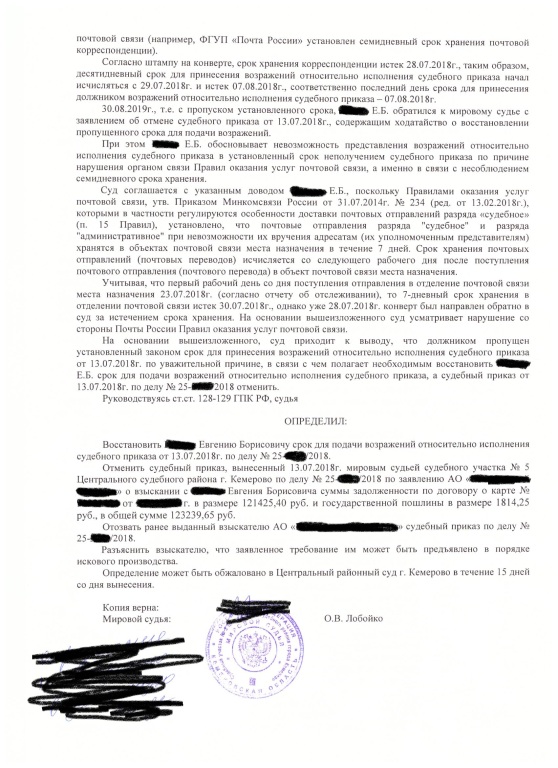

Институт судебного приказа как упрощенная форма судопроизводства по административным делам был включен в КАС РФ в соответствии с принятым парламентариями и подписанным Президентом законом № 103-ФЗ от 5 апреля 2016 года.

Цель данного нововведения, по заявлению экспертов, состоит в сокращении сроков рассмотрения дел о взыскании санкций и обязательных платежей, которые на сегодняшний день составляют до 3-х месяцев. Эта категория дел рассматривается судами достаточно часто, причем в большинстве случаев не требует проведения развернутого процесса, так как имеет бесспорный характер (в отличие от разрешения трудовых споров, оспаривания нормативных актов и пр.).

Основные положения о приказном производстве

Рассмотрим особенности института судебного приказа в административном процессе, о которых стоит знать каждому:

- судебный приказ может быть вынесен в делах о взыскании обязательных платежей и санкций по заявлению взыскателя.

Принимается данный судебный акт по большой части в отношении физических лиц (штрафы за нарушение ПДД, налогового законодательства и пр.) и одновременно является исполнительным документом

Принимается данный судебный акт по большой части в отношении физических лиц (штрафы за нарушение ПДД, налогового законодательства и пр.) и одновременно является исполнительным документом - рассмотрение заявлений о вынесении судебного приказа осуществляют мировые судьи по общим правилам подсудности, предусмотренным КАС. Причем итоговое решение принимается ими без вызова сторон на основании предоставленных заявителем доказательств

- дело рассматривается судьей единолично в течение пяти рабочих дней с момента подачи соответствующего заявления, еще в течение 3-х дней копия приказа направляется должнику. Для обеспечения прав должника ему предоставляется 20 дней для обжалования судебного акта, подачи возражений об исполнении приказа

- в случае поступления возражений от должника приказ отменяется, а заявитель получает право обратиться в суд с административным иском в обычном порядке

Вступление закона в силу состоится 6 мая 2016 года; с этого момента его положения смогут применяться на практике. Категория дел о взыскании штрафов и обязательных платежей будет рассматриваться гораздо быстрее и уменьшит нагрузку на судей. Ожидается, что приказное производство повысит эффективность принятия решений по делам, не имеющим спорного характера, но сохранит за гражданами достаточные возможности для защиты своих интересов, как при обжаловании правовых актов и других категориях административных споров.

Категория дел о взыскании штрафов и обязательных платежей будет рассматриваться гораздо быстрее и уменьшит нагрузку на судей. Ожидается, что приказное производство повысит эффективность принятия решений по делам, не имеющим спорного характера, но сохранит за гражданами достаточные возможности для защиты своих интересов, как при обжаловании правовых актов и других категориях административных споров.

Оставьте Ваше сообщение, и мы свяжемся с Вами в ближайшее время. Позвоните нам по тел +7 (499) 686-15-54, если Вы желаете связаться с нами немедленно.

Административное производство

В приведенном ниже списке приведены ссылки на уведомления и постановления, касающиеся возбуждения и / или урегулирования административного производства. Список упорядочен по дате уведомления или заказа.

Следующая ссылка позволяет просмотреть сборник важных состязательных бумаг, приказов и решений по конкретному административному процессу. Эти документы упорядочены по номеру дела или названию дела: Административное производство — Состязания, приказы и решения

Эти документы упорядочены по номеру дела или названию дела: Административное производство — Состязания, приказы и решения

Четвертый квартал | Третий квартал | Второй квартал | Первый квартал

Дополнительные архивы

2021 | 2020 | 2019 | 2018 | 2017 | 2016 | 2015 | 2014 | 2013 | 2012 | 2011 | 2010 | 2009 | 2008 | 2007 | 2006 | 2005 | 2004 | 2003 | 2002 | 2001 | 2000 | 1999 | 1998 | 1997 | 1996 | 1995

Канал SEC по административным делам

(Искать в любом столбце) Сбросить поиск Сбросить сортировку

| Номер публикации | Дата | Респонденты |

|---|---|---|

| Первый квартал | ||

| 34-90959 | 21 января 2021 г. | Dominick & Dominick LLC и Роберт X. Рейли |

| IA-5671 | 21 января 2021 г. | Реджинальд Бадди Рингголд, III и он же Расул Абдул Рахим Эль |

| 34-90950 | 19 января 2021 г. | Ричард Портильо и СНГ Маркетинг, ООО |

| 34-90938 | Янв.15, 2021 | Wireline, Inc. |

| 33-10920 | 15 января 2021 г. | Wireline, Inc. См. Также: Административное резюме |

| 34-90924 | 14 января 2021 г. | Fortress Investment Management, LLC, Уильям М. Маллой, III См. Также: План распространения |

| IA-5670 | 14 января 2021 г. | Advanced Practice Advisors, LLC и Пол С. Спитцер См. Также: Административное резюме |

| 34-90921 | Янв.14, 2021 | Дэниел Дж. Мерриман |

| 34-90920 | 14 января 2021 г. | Томас Дж. Роббинс |

| 34-90902 | 11 января 2021 г. | Керри Л. Хоффман (исправлено) Другой номер версии: IA-5666 |

| 34-90898 | 11 января 2021 г. | Wells Fargo & Company См. Также: План распространения |

| 34-90875 | 8 января 2021 г. | Deutsche Bank AG Другой выпуск №: AAER-4201 См. Также: Административное резюме |

| IA-5663 | 6 января 2021 г. | Мишель Мортон |

| 34-90854 | 5 января 2021 г. | Trans-Pacific Aerospace Company, Inc. и Vertical Computer Systems, Inc. |

| 34-90848 | 5 января 2021 г. | Барри Ф. Коннелл Другой номер версии: IA-5661 |

| 34-90846 | 4 января 2021 г. | Томас Роуз, Дэвид Лиман и Дэвид Фезерстоун Другие номера выпуска: IA-5660, IC-34162 |

| 34-90842 | 4 января 2021 г. | Эжен Терраччано Другие номера версий: IA-5659, IC-34160 |

| 34-90840 | 4 января 2021 г. | Can-Cal Resources Ltd. |

| 34-90845 | 4 января 2021 г. | Скотт В. Бейнон (исправлено) |

| 34-90844 | 4 января 2021 г. | Кристофер Дж. Эшби |

| 34-90843 | Янв.4, 2021 | Джордан С. Нельсон (исправлено) |

Разрешить автоматический административный вход (Windows 10) — Windows Security

- 2 минуты на чтение

В этой статье

Относится к

Описывает передовой опыт, расположение, значения, управление политиками и соображения безопасности для консоли восстановления : разрешить автоматический административный вход в систему Параметр политики безопасности .

Номер ссылки

Этот параметр политики определяет, должен ли быть предоставлен пароль встроенной учетной записи администратора перед предоставлением доступа к устройству. Если вы включите этот параметр, встроенная учетная запись администратора автоматически войдет на компьютер через консоль восстановления; пароль не требуется.

Консоль восстановления может быть полезна при устранении неполадок и ремонте систем, которые невозможно перезапустить. Однако включение этого параметра политики, чтобы пользователь мог автоматически входить в консоль, опасно.Любой может подойти к серверу, выключить его, отключив питание, перезагрузить его, выбрать Recovery Console из меню Restart , а затем взять на себя полный контроль над сервером.

Возможные значения

Включено

Встроенная учетная запись администратора автоматически входит на компьютер через консоль восстановления; пароль не требуется

Отключено

Автоматический административный вход в систему не разрешен.

Не определено

Автоматический административный вход в систему не разрешен.

Лучшие практики

- Установить Консоль восстановления: разрешить автоматический административный вход с по Отключено . Для этого пользователь должен ввести имя пользователя и пароль для доступа к учетной записи консоли восстановления.

Расположение

Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики \ Параметры безопасности

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения по умолчанию для этой политики.Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера или GPO | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Настройки по умолчанию для автономного сервера | Отключено |

| DC Действующие настройки по умолчанию | Отключено |

| Действующие настройки рядового сервера по умолчанию | Отключено |

| Эффективные настройки по умолчанию для клиентского компьютера | Отключено |

Управление политиками

В этом разделе описаны функции и инструменты, которые помогут вам управлять этой политикой.

Требование перезапуска

Нет. Изменения этой политики вступают в силу без перезапуска устройства, если они сохраняются локально или распространяются через групповую политику.

Групповая политика

Настройка и развертывание этой политики с помощью групповой политики имеет приоритет над настройкой на локальном устройстве

Конфликты политик

Нет.

Соображения безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать меры противодействия и возможные негативные последствия реализации мер противодействия.

Уязвимость

Консоль восстановления может быть очень полезна, когда вам необходимо устранить неполадки и восстановить устройство, которое не запускается. Однако разрешение автоматического входа в консоль восстановления может позволить кому-то взять на себя полный контроль над сервером.

Контрмера

Отключить консоль восстановления : разрешить автоматический административный вход в систему. Параметр .

Параметр .

Возможное воздействие

Пользователи должны ввести имя пользователя и пароль для доступа к консоли восстановления.

Обязательный контроль целостности — приложения Win32

- 2 минуты на чтение

В этой статье

Обязательный контроль целостности (MIC) предоставляет механизм для управления доступом к защищаемым объектам. Этот механизм дополняет дискреционный контроль доступа и оценивает доступ перед проверкой доступа по списку дискреционного контроля доступа объекта (DACL).

MIC использует уровни целостности и обязательную политику для оценки доступа. Участникам безопасности и защищаемым объектам назначаются уровни целостности, которые определяют их уровни защиты или доступа. Например, принципал с низким уровнем целостности не может писать объекту со средним уровнем целостности, даже если DACL этого объекта разрешает доступ на запись принципалу.

Например, принципал с низким уровнем целостности не может писать объекту со средним уровнем целостности, даже если DACL этого объекта разрешает доступ на запись принципалу.

Windows определяет четыре уровня целостности: низкий, средний, высокий и системный. Стандартные пользователи получают средние, повышенные пользователи получают высокие.Процессы, которые вы запускаете, и объекты, которые вы создаете, получают ваш уровень целостности (средний или высокий) или низкий, если уровень исполняемого файла низкий; системные службы получают целостность системы. Объекты, не имеющие метки целостности, рассматриваются операционной системой как носители; это предотвращает изменение непомеченных объектов в коде с низким уровнем целостности. Кроме того, Windows гарантирует, что процессы, запущенные с низким уровнем целостности, не смогут получить доступ к процессу, связанному с контейнером приложения.

Знаки добросовестности

Метки Integrity определяют уровни целостности защищаемых объектов и участников безопасности. Метки целостности представлены идентификаторами безопасности целостности . SID целостности для защищаемого объекта хранится в его системном списке управления доступом (SACL) . SACL содержит SYSTEM_MANDATORY_LABEL_ACE запись управления доступом (ACE), которая, в свою очередь, содержит SID целостности. Любой объект без SID целостности обрабатывается так, как если бы он имел среднюю целостность.

Метки целостности представлены идентификаторами безопасности целостности . SID целостности для защищаемого объекта хранится в его системном списке управления доступом (SACL) . SACL содержит SYSTEM_MANDATORY_LABEL_ACE запись управления доступом (ACE), которая, в свою очередь, содержит SID целостности. Любой объект без SID целостности обрабатывается так, как если бы он имел среднюю целостность.

Идентификатор безопасности целостности для участника безопасности хранится в его маркере доступа. Маркер доступа может содержать один или несколько идентификаторов безопасности целостности.

Дополнительные сведения об определенных идентификаторах безопасности целостности см. В разделе «Известные идентификаторы безопасности».

Создание процесса

Когда пользователь пытается запустить исполняемый файл, создается новый процесс с минимальным уровнем целостности пользователя и уровнем целостности файла. Это означает, что новый процесс никогда не будет выполняться с более высокой целостностью, чем исполняемый файл. Если пользователь-администратор выполняет программу с низким уровнем целостности, маркер для нового процесса функционирует с низким уровнем целостности.Это помогает защитить пользователя, запускающего ненадежный код, от злонамеренных действий, совершаемых этим кодом. Пользовательские данные, которые находятся на типичном уровне целостности пользователя, защищены от записи от этого нового процесса.

Если пользователь-администратор выполняет программу с низким уровнем целостности, маркер для нового процесса функционирует с низким уровнем целостности.Это помогает защитить пользователя, запускающего ненадежный код, от злонамеренных действий, совершаемых этим кодом. Пользовательские данные, которые находятся на типичном уровне целостности пользователя, защищены от записи от этого нового процесса.

Обязательная политика

ACE SYSTEM_MANDATORY_LABEL_ACE ACE в SACL защищаемого объекта содержит маску доступа, которая определяет доступ, который предоставляется участникам с уровнями целостности ниже, чем у объекта. Значения, определенные для этой маски доступа: SYSTEM_MANDATORY_LABEL_NO_WRITE_UP , SYSTEM_MANDATORY_LABEL_NO_READ_UP и SYSTEM_MANDATORY_LABEL_NO_EXECUTE_UP .По умолчанию система создает каждый объект с маской доступа SYSTEM_MANDATORY_LABEL_NO_WRITE_UP .

Каждый маркер доступа также определяет обязательную политику, которая устанавливается Local Security Authority (LSA) при создании маркера. Эта политика определяется структурой TOKEN_MANDATORY_POLICY , связанной с токеном. Эту структуру можно запросить, вызвав функцию GetTokenInformation со значением параметра TokenInformationClass , установленным на TokenMandatoryPolicy .

Эта политика определяется структурой TOKEN_MANDATORY_POLICY , связанной с токеном. Эту структуру можно запросить, вызвав функцию GetTokenInformation со значением параметра TokenInformationClass , установленным на TokenMandatoryPolicy .

Измените региональные настройки Windows, чтобы изменить внешний вид некоторых типов данных

Ваши региональные параметры Microsoft Windows будут влиять на то, как будут отображаться ваши дата / время, числовые и денежные типы данных при применении параметров форматирования. Windows поддерживает множество языков, а также форматы валюты и даты / времени для стран / регионов, в которых используются эти языки.

Например, вы можете использовать косые черты для ввода значения даты для поля даты / времени (например, 29 августа 2019 г. ), но когда вы применяете общий формат отображения даты, он может отображать или не отображать косые черты , в зависимости от региональных настроек Windows.

), но когда вы применяете общий формат отображения даты, он может отображать или не отображать косые черты , в зависимости от региональных настроек Windows.

Этот принцип также применяется к числовым и финансовым данным. Вы можете ввести суммы в валюте, в которых используется символ английского фунта (£), но Access может отображать эти значения в евро, поскольку это символ валюты, выбранный для Windows.

Следующая процедура показывает, как изменить региональные настройки Windows для вашего компьютера.

Изменить региональные настройки

Чтобы изменить региональные настройки, выполните действия, описанные для операционной системы вашего компьютера.

в Windows 10

Нажмите кнопку Пуск , а затем щелкните Панель управления .

Щелкните Изменить формат даты, времени или чисел .

Появится диалоговое окно Region .

На вкладке Форматы выберите формат, который нужно изменить, из раскрывающегося списка.

Теперь нажмите кнопку Additional Settings .

Теперь нажмите кнопку Additional Settings .Появится диалоговое окно Customize Format .

Щелкните вкладку, содержащую параметры, которые вы хотите изменить, и внесите изменения. Например, чтобы частично или полностью изменить числовой формат, щелкните вкладку Numbers и измените нужный параметр.

в Windows 7

Нажмите кнопку Пуск , а затем щелкните Панель управления .

Щелкните Часы, язык и регион , а затем щелкните Язык и региональные стандарты .

Появится диалоговое окно Язык и региональные стандарты .

На вкладке Форматы в разделе Текущий формат щелкните Настроить этот формат .

Откроется диалоговое окно «Настройка региональных параметров ».

Щелкните вкладку, содержащую параметры, которые вы хотите изменить, и внесите изменения. Например, чтобы частично или полностью изменить числовой формат, щелкните вкладку Numbers и измените нужный параметр.

Верх страницы

Уведомление о производстве — Административное право

При возбуждении административного дела необходимо соблюдать принципы надлежащей правовой процедуры.Соответственно, при административном действии, затрагивающем свободу или имущественный интерес, стороне должно быть предоставлено разумное уведомление. Несоблюдение надлежащей правовой процедуры будет составлять юрисдикционный недостаток. В случае, если приказ требует уведомления в соответствии с законом, его несоблюдение приведет к аннулированию и отмене этого правила. Как правило, требование об уведомлении в действиях административного органа определяется на основе характера действия, а не его названия. Согласно Федеральному закону и Закону об административных процедурах штата, надлежащее уведомление должно быть направлено лицам, имеющим право на уведомление о слушании дела агентством.

Право на уведомление и возможность быть заслушанным административным органом, даже если оспариваемое дело в соответствии с законом об административной процедуре не рассматривается, гарантируется конституциями некоторых штатов.

В деле Grimes v. Conservation Comm’n , 243 Conn. 266 (Conn. 1997) суд указал различие между вопросами надлежащего уведомления и получения доказательств ex parte. По мнению суда, ненадлежащее уведомление является юрисдикционным недостатком, делающим административное решение недействительным, а получение доказательств ex parte просто перекладывает бремя доказывания с потерпевшей стороны на заявителя, чтобы продемонстрировать безвредность сообщения.

Дело Hartland Sportsman’s Club v. Town of Delafield , 35 F.3d 1198 (7th Cir. Wis. 1994) касалось иска, поданного клубом истца против ответчиков, города и других связанных с ним лиц, о том, что введение ограничений на эксплуатация объекта истца нарушила его процессуальные и существенные права на надлежащую правовую процедуру, гарантированные US Const. поправить. XIV. Районный суд вынес обвиняемым приговор, на который истец подал жалобу. Подтверждая решение районного суда, апелляционный суд заявил, что «уведомление о разбирательстве должно быть разумно рассчитано при любых обстоятельствах, чтобы уведомить заинтересованные стороны о том, что иск находится на рассмотрении, и дать им возможность представить свои возражения.Уведомление должно предоставить пострадавшему физическому или юридическому лицу достаточную информацию, чтобы обеспечить надлежащую подготовку к предстоящему слушанию ».

поправить. XIV. Районный суд вынес обвиняемым приговор, на который истец подал жалобу. Подтверждая решение районного суда, апелляционный суд заявил, что «уведомление о разбирательстве должно быть разумно рассчитано при любых обстоятельствах, чтобы уведомить заинтересованные стороны о том, что иск находится на рассмотрении, и дать им возможность представить свои возражения.Уведомление должно предоставить пострадавшему физическому или юридическому лицу достаточную информацию, чтобы обеспечить надлежащую подготовку к предстоящему слушанию ».

Концепции для администраторов баз данных

Oracle Database Resource Manager (диспетчер ресурсов) обеспечивает детальный контроль ресурсов базы данных, выделенных для учетных записей пользователей, приложений и служб. Диспетчер ресурсов действует в первую очередь как привратник, замедляя выполнение некоторых заданий, чтобы другие могли выполняться быстро.

Пакет DBMS_RESOURCE_MANAGER PL / SQL решает многие проблемы распределения ресурсов, с которыми операционная система плохо справляется, в том числе:

Resource Manager помогает преодолеть предыдущие проблемы, предоставляя базе данных больший контроль над распределением аппаратных ресурсов и приоритезацией работы в базе данных. Вы можете классифицировать сеансы по группам на основе атрибутов сеанса, а затем распределять ресурсы по этим группам для оптимизации использования оборудования. Вы можете использовать диспетчер ресурсов, чтобы установить ограничения на потребление памяти PDB.

Вы можете классифицировать сеансы по группам на основе атрибутов сеанса, а затем распределять ресурсы по этим группам для оптимизации использования оборудования. Вы можете использовать диспетчер ресурсов, чтобы установить ограничения на потребление памяти PDB.

Ресурсы выделяются пользователям в соответствии с планом ресурсов, заданным администратором базы данных. План определяет, как ресурсы должны быть распределены между группами потребителей ресурсов, которые представляют собой сеансы пользователей, сгруппированные по требованиям к ресурсам.Директива плана ресурсов связывает группу потребителей ресурсов с планом и определяет, как ресурсы должны быть выделены группе.

На рис. 18-7 показан простой план ресурсов для организации, которая одновременно выполняет приложения OLTP и приложения для отчетности в дневное время. Текущий активный план, DAYTIME , распределяет ресурсы ЦП между тремя группами потребителей ресурсов. В частности,

В частности, OLTP выделяется 75% времени ЦП, REPORTS выделяется 15%, а OTHER_GROUPS получает оставшиеся 10%.

Одна проблема, которую может решить Resource Manager, — это неконтролируемые запросы, которые можно отслеживать с помощью SQL Monitor. Диспетчер ресурсов позволяет указывать пороговые значения для идентификации и ответа на неконтролируемые операторы SQL. Например, вы можете указать пороговые значения для процессорного времени, прошедшего времени, физических или логических операций ввода-вывода и использования PGA каждым процессом переднего плана в группе потребителей. В ответ Resource Manager может переключиться на группу потребителей с более низким приоритетом, завершить выполнение инструкции SQL или зарегистрировать нарушение порога.

.

Принимается данный судебный акт по большой части в отношении физических лиц (штрафы за нарушение ПДД, налогового законодательства и пр.) и одновременно является исполнительным документом

Принимается данный судебный акт по большой части в отношении физических лиц (штрафы за нарушение ПДД, налогового законодательства и пр.) и одновременно является исполнительным документом

Теперь нажмите кнопку Additional Settings .

Теперь нажмите кнопку Additional Settings .