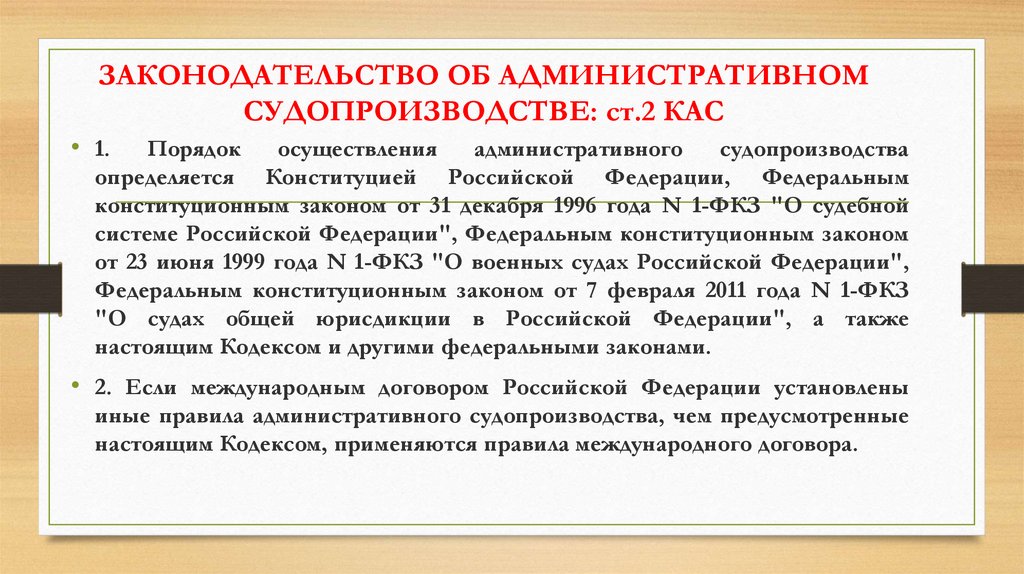

Статья 4 КАС РФ и комментарии к ней

1. Каждому заинтересованному лицу гарантируется право на обращение в суд за защитой нарушенных или оспариваемых прав, свобод и законных интересов, в том числе в случае, если, по мнению этого лица, созданы препятствия к осуществлению его прав, свобод и реализации законных интересов либо на него незаконно возложена какая-либо обязанность, а также право на обращение в суд в защиту прав других лиц или в защиту публичных интересов в случаях, предусмотренных настоящим Кодексом и другими федеральными законами.

2. Принуждение к отказу от права на обращение в суд является недопустимым.

3. Если для определенной категории административных дел федеральным законом установлен обязательный досудебный порядок урегулирования административного или иного публичного спора, обращение в суд возможно после соблюдения такого порядка.

4. Иностранные граждане, лица без гражданства, иностранные и международные организации (далее также — иностранные лица) имеют право обращаться в суды за защитой своих нарушенных или оспариваемых прав, свобод и законных интересов в сфере административных и иных публичных правоотношений, основанных на властном подчинении одной стороны другой. Иностранные лица пользуются процессуальными правами и выполняют процессуальные обязанности наравне с российскими гражданами и организациями, за исключением случаев, прямо предусмотренных настоящим Кодексом. Правительством Российской Федерации могут быть установлены ответные ограничения в отношении иностранных лиц тех государств, в судах которых допускаются ограничения процессуальных прав российских граждан и организаций.

Иностранные лица пользуются процессуальными правами и выполняют процессуальные обязанности наравне с российскими гражданами и организациями, за исключением случаев, прямо предусмотренных настоящим Кодексом. Правительством Российской Федерации могут быть установлены ответные ограничения в отношении иностранных лиц тех государств, в судах которых допускаются ограничения процессуальных прав российских граждан и организаций.

Комментируемой статьей установлено право на обращение в суд с административным исковым заявлением.

Понятие административного искового заявления в законодательстве установлено впервые. Понятие, форма и содержание административного искового заявления раскрываются в ст. ст. 124, 125 Кодекса.

Согласно п. п. 1, 2 ст. 46 Конституции РФ каждому гарантируется судебная защита его прав и свобод. Решения и действия (или бездействие) органов государственной власти, органов местного самоуправления, общественных объединений и должностных лиц могут быть обжалованы в суд.

В соответствии с п. 1 комментируемой статьи каждому заинтересованному лицу гарантируется право на обращение в суд за защитой нарушенных или оспариваемых прав, свобод и законных интересов, в том числе в случае, если, по мнению этого лица, созданы препятствия к осуществлению его прав, свобод и реализации законных интересов либо на него незаконно возложена какая-либо обязанность.

Также гарантируется право на обращение в суд в защиту прав других лиц или в защиту публичных интересов в случаях, предусмотренных настоящим Кодексом и другими федеральными законами.

По смыслу комментируемой статьи принуждение к отказу от права на обращение в суд является недопустимым. Отметим, что аналогичные положения содержатся и в ст. 3 ГПК РФ.

В соответствии с положениями Федерального закона от 08.03.2015 N 23-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации в связи с введением в действие Кодекса административного судопроизводства Российской Федерации» <1> с 15. 09.2015 право на обращение в суд в рамках гражданского судопроизводства (ст. 3 ГПК РФ) не будет включать право требовать присуждения компенсации за нарушение права на судопроизводство в разумный срок или права на исполнение судебного постановления в разумный срок.

09.2015 право на обращение в суд в рамках гражданского судопроизводства (ст. 3 ГПК РФ) не будет включать право требовать присуждения компенсации за нарушение права на судопроизводство в разумный срок или права на исполнение судебного постановления в разумный срок.

———————————

<1> Официальный интернет-портал правовой информации //www.pravo.gov.ru (09.03.2015).

В тех случаях, когда для определенной категории административных дел обязательность соблюдения досудебного порядка урегулирования административного или иного публичного спора установлена федеральным законом, обращение в суд возможно лишь после соблюдения такого порядка.

Если иное не предусмотрено настоящим Кодексом, судья возвращает административное исковое заявление административному истцу в случае несоблюдения административным истцом установленного федеральным законом обязательного досудебного порядка урегулирования данной категории административных споров (п. 1 ч. 1 ст. 129 Кодекса).

В соответствии с п. 1 ч. 1 ст. 196 Кодекса несоблюдение административным истцом досудебного порядка урегулирования административного спора, установленного федеральным законом для данной категории административных дел, является основанием для оставления административного искового заявления без рассмотрения.

Отметим, что ввиду особенностей дел, подлежащих рассмотрению в порядке административного судопроизводства, установленного настоящим Кодексом, в комментируемую статью, в отличие от ст. 3 ГПК РФ, не были включены положения о возможности передачи спора на рассмотрение третейского суда.

Так, в соответствии с ч. 3 ст. 3 ГПК РФ по соглашению сторон подведомственный суду спор, возникающий из гражданских правоотношений, до принятия судом первой инстанции судебного постановления, которым заканчивается рассмотрение гражданского дела по существу, может быть передан сторонами на рассмотрение третейского суда, если иное не установлено федеральным законом.

По вопросу третейского способа разрешения гражданского спора Пленумом Верховного Суда РФ в п. 16 Постановления от 24.06.2008 N 11 «О подготовке гражданских дел к судебному разбирательству» разъяснено, что в тех случаях, когда спор может быть передан на рассмотрение третейского суда, судья обязан разъяснить сторонам право заключения соглашения о передаче спора на разрешение третейского суда, а также сущность третейского способа разрешения спора, порядок исполнения решения третейского суда.

16 Постановления от 24.06.2008 N 11 «О подготовке гражданских дел к судебному разбирательству» разъяснено, что в тех случаях, когда спор может быть передан на рассмотрение третейского суда, судья обязан разъяснить сторонам право заключения соглашения о передаче спора на разрешение третейского суда, а также сущность третейского способа разрешения спора, порядок исполнения решения третейского суда.

Судья обязан также разъяснить, что исковое заявление в данном случае в соответствии с ч. 4 ст. 152 ГПК РФ будет оставлено без рассмотрения, а после вынесения решения третейским судом обращение в суд с заявлением по спору между теми же сторонами, о том же предмете и по тем же основаниям не допускается (п. 3 ч. 1 ст. 134 ГПК РФ).

Об оставлении искового заявления без рассмотрения в связи с заключением сторонами соглашения об обращении за разрешением спора в третейский суд судья после проведения предварительного судебного заседания выносит определение (ч. 5 ст. 152 ГПК РФ). При этом составляется протокол о проведении судебного заседания (ч. 7 ст. 152 ГПК РФ) и к делу приобщаются соответствующие письменные документы, подтверждающие совершение всех необходимых процессуальных действий <1>.

7 ст. 152 ГПК РФ) и к делу приобщаются соответствующие письменные документы, подтверждающие совершение всех необходимых процессуальных действий <1>.

———————————

<1> БВС РФ. 2008. N 9.

Комментируемой статьей право на обращение в суд с административным исковым заявлением предоставлено также иностранным лицам, под которыми понимаются иностранные граждане, лица без гражданства, иностранные и международные организации.

Иностранные лица наделены правом на обращение в суд за защитой своих нарушенных или оспариваемых прав, свобод и законных интересов в сфере административных и иных публичных правоотношений, основанных на властном подчинении одной стороны другой.

Иностранные лица пользуются процессуальными правами и выполняют процессуальные обязанности наравне с российскими гражданами и организациями, за исключением случаев, прямо предусмотренных настоящим Кодексом.

Правительством РФ могут быть установлены ответные ограничения в отношении иностранных лиц тех государств, в судах которых допускаются ограничения процессуальных прав российских граждан и организаций. На данный момент подобных ограничений не установлено.

На данный момент подобных ограничений не установлено.

Статья 12 КАС РФ и комментарии к ней

1. Административное судопроизводство ведется на русском языке — государственном языке Российской Федерации. Административное судопроизводство в федеральных судах общей юрисдикции, находящихся на территории республики, которая входит в состав Российской Федерации, может вестись также на государственном языке этой республики.

2. Лицам, участвующим в деле и не владеющим языком, на котором ведется административное судопроизводство, суд разъясняет и обеспечивает право знакомиться с материалами административного дела, участвовать в процессуальных действиях, давать объяснения, выступать в суде, заявлять ходатайства и подавать жалобы на родном языке или свободно выбранном языке общения, пользоваться услугами переводчика в порядке, установленном настоящим Кодексом.

3. Решение суда излагается на русском языке, а при ходатайстве стороны переводится на язык, использовавшийся в ходе судебного разбирательства.

Комментируемой статьей установлен язык, на котором ведется административное судопроизводство.

В п. 2 ст. 26 Конституции РФ закреплено, что каждый имеет право на пользование родным языком, на свободный выбор языка общения, воспитания, обучения и творчества.

По общему правилу административное судопроизводство ведется на русском языке — государственном языке Российской Федерации.

Согласно подп. 1 п. 1 ст. 3 Федерального закона от 01.06.2005 N 53-ФЗ «О государственном языке Российской Федерации» государственный язык Российской Федерации подлежит обязательному использованию в конституционном, гражданском, уголовном, административном судопроизводстве, судопроизводстве в арбитражных судах, делопроизводстве в федеральных судах, судопроизводстве и делопроизводстве у мировых судей и в других судах субъектов Российской Федерации <1>.

———————————

<1> СЗ РФ. 2005. N 23. Ст. 2199.

В соответствии со ст. 68 Конституции РФ государственным языком Российской Федерации на всей ее территории является русский язык. Республики вправе устанавливать свои государственные языки. В органах государственной власти, органах местного самоуправления, государственных учреждениях республик они употребляются наряду с государственным языком Российской Федерации.

Республики вправе устанавливать свои государственные языки. В органах государственной власти, органах местного самоуправления, государственных учреждениях республик они употребляются наряду с государственным языком Российской Федерации.

Основываясь на гарантиях, установленных Конституцией РФ, административное судопроизводство в федеральных судах общей юрисдикции, находящихся на территории республики, которая входит в состав Российской Федерации, может вестись также на государственном языке этой республики.

В комментируемой статье установлено, что лицам, участвующим в деле и не владеющим языком, на котором ведется административное судопроизводство, суд не только разъясняет, но и обеспечивает право знакомиться с материалами административного дела, а также участвовать в процессуальных действиях, давать объяснения, выступать в суде, заявлять ходатайства и подавать жалобы на родном языке или свободно выбранном языке общения, пользоваться услугами переводчика в порядке, установленном настоящим Кодексом.

Права и обязанности переводчика, а также порядок его участия в судебном разбирательстве установлены ст. ст. 52, 147 настоящего Кодекса.

Решение суда излагается на русском языке, а при ходатайстве стороны переводится на язык, использовавшийся в ходе судебного разбирательства.

Пленум Верховного Суда РФ в п. 9 Постановления от 31.10.1995 N 8 «О некоторых вопросах применения судами Конституции Российской Федерации при осуществлении правосудия» разъяснил, что в ч. 2 ст. 26 Конституции РФ закреплено право каждого на пользование родным языком. В силу указанной конституционной нормы, а также в соответствии с положениями ч. 2 ст. 9 ГПК РФ, ч. 2 ст. 18 УПК РФ, ч. 2 ст. 24.2 КоАП РФ суд обязан разъяснить и обеспечить участвующим в деле лицам право делать заявления, давать объяснения и показания, заявлять ходатайства, подавать жалобы и выступать в суде на родном языке или другом языке, которым они владеют, а также пользоваться услугами переводчика <1>.

———————————

<1> БВС РФ. 1996. N 1.

1996. N 1.

Представляется, что в связи со вступлением в силу настоящего Кодекса в указанные разъяснения необходимо внести соответствующие изменения.

Руководство пользователя — документация kas 3.1

Зависимости и установка

Этот проект зависит от

- Python 3

- дистрибутив Python 3 пакет

- jsonschema Пакет Python 3

- Пакет PyYAML Python 3 (необязательно, для поддержки файлов yaml)

- Пакет kconfiglib Python 3 (необязательно, для плагина меню)

- Дистрибутив NEWT Python 3 (необязательно, для плагина меню)

Чтобы установить kas в репозиторий пакетов сайта Python, выполните:

$ sudo pip3 установить .

Использование

Существует (как минимум) четыре варианта использования kas:

- Установите его локально через pip, чтобы получить команду

kas. - Использовать образ контейнера локально. В этом случае скачайте kas-контейнер

kas. Версия скрипта соответствует версии инструмента kas и версии образа kas.

Версия скрипта соответствует версии инструмента kas и версии образа kas. ghcr.io/siemens/kas/kas[-isar][:в вашем сценарии CI, который запрашивает образ контейнера в качестве среды выполнения. Видеть https://github.com/orgs/siemens/packages/container/kas%2Fkas/versions и https://github.com/orgs/siemens/packages/container/kas%2Fkas-isar/versions для все доступные изображения.] - Используйте оболочку run-kas из этого каталога. В таком случае,

замените

kasв приведенных ниже примерах наpath/to/run-kas.

Старт сборки:

$ сборка kas /path/to/kas-project.yml

В качестве альтернативы, опытные пользователи bitbake могут вызывать обычные шага bitbake вручную, например:

$ kas shell /path/to/kas-project.yml -c 'bitbake dosfsutils-native'

kas будет размещать загрузки и создавать артефакты в текущем каталоге, когда

вызывается.

Варианты использования

Начальная сборка/настройка:

$ mkdir $PROJECT_DIR $ CD $PROJECT_DIR $ git clone метапроект $PROJECT_URL $ kas build meta-project/kas-project.yml

Обновление/восстановление:

$ cd $PROJECT_DIR/мета-проект $ git тянуть $ kas build kas-project.yml

Интерактивная конфигурация:

$ cd $PROJECT_DIR/мета-проект $ kas меню $ kas build # необязательно, если не запускается через меню kas

Плагины

Подкоманды kas реализованы рядом плагинов. Каждый плагин обычно предоставляет одну команду.

build plugin Этот плагин реализует команду kas build .

При выполнении этой команды kas извлечет репозитории, настроит

построить среду, а затем вызвать bitbake для создания выбранных целей

в выбранном файле конфигурации.

Например, для сборки конфигурации, описанной в файле kas-project.yml вы можете запустить:

kas build kas-project.yml

касса плагин Этот плагин реализует команду kas checkout .

При выполнении этой команды kas извлечет репозитории и настроит каталог сборки, как указано в выбранном файле конфигурации. Эта команда полезно, если вам нужно проверить конфигурацию или изменить любой из проверенные слои перед началом сборки.

Например, для настройки конфигурации, описанной в файле kas-project.yml вы можете запустить:

kas checkout kas-project.yml

дамп плагин Этот плагин реализует команду kas dump .

При выполнении этой команды kas будет анализировать все упомянутые конфигурации

файлов, разверните включает и распечатайте сглаженную версию yaml

конфигурация на стандартный вывод. Этот конфиг семантически идентичен

input, но не содержит никаких ссылок на другие файлы конфигурации.

Обратите внимание:

- выгруженный конфиг семантически идентичен, но не побитно

- все репозитории, на которые есть ссылки, извлечены для разрешения конфигураций между репо

- все refspecs разрешаются до применения исправлений

Например, чтобы получить единую конфигурацию, представляющую окончательную конфигурацию сборки kas-project.yml:target-override.yml вы можете запустить:

дамп kas kas-project.yml:target-override.yml > kas-project-expanded.yml

Сгенерированный конфиг можно использовать как вход для kas:

kas build kas-project-expanded.yml

for-all-repos plugin Этот плагин реализует команду kas for-all-repos .

При выполнении этой команды kas извлечет перечисленные репозитории

в выбранном файле конфигурации, а затем выполнить указанную команду в каждом

репозиторий. Его можно использовать для запроса состояния репозитория, автоматизации

такие действия, как архивирование слоев, используемых в сборке, или выполнение любых

другие необходимые команды.

Его можно использовать для запроса состояния репозитория, автоматизации

такие действия, как архивирование слоев, используемых в сборке, или выполнение любых

другие необходимые команды.

Например, чтобы распечатать хэши фиксации, используемые каждым репозиторием, используемым в

файл kas-project.yml (при условии, что все они являются репозиториями git), вы

может работать:

kas for-all-repos kas-project.yml 'git rev-parse HEAD'

Расширена среда выполнения команды в каждом репозитории включить следующие переменные:

KAS_REPO_NAME: Имя текущего репозитория, определяемое либо свойство имени, либо ключ, используемый для этого репо в конфигурации файл.KAS_REPO_PATH: Путь к локальному каталогу, в котором репозиторий извлечен относительно каталога, в котором находитсяkasказнен.KAS_REPO_URL: URL-адрес, с которого был клонирован этот репозиторий, или пустая строка, если в файле конфигурации не указан удаленный URL.KAS_REPO_REFSPEC: Спецификация, которая была проверена для этого репозиторий или пустая строка, если в конфиге не указан refspec файл.

оболочка плагинЭтот плагин реализует команду kas shell .

При выполнении этой команды kas извлечет репозитории, настроит

среды сборки, а затем запустите оболочку в среде сборки. Этот

можно использовать для ручного запуска runqemu .

Например, чтобы запустить оболочку в среде сборки для файла kas-project.yml вы можете запустить:

kas shell kas-project.yml

Или вызвать qemu для тестирования созданного образа:

kas shell kas-project.yml -c 'runqemu'

Конфигурация проекта

В настоящее время в качестве базовых форматов файлов поддерживаются JSON и YAML. Поскольку YAML

возможно, легче читать, эта документация фокусируется на формате YAML.

Поскольку YAML

возможно, легче читать, эта документация фокусируется на формате YAML.

# Каждый файл должен содержать заголовок, который предоставляет kas информацию

# о контексте этого файла.

заголовок:

# Запись `версия` в заголовке описывает, для какой конфигурации

# Версия формата, для которой был создан этот файл. Он используется kas для обозначения

# если он совместим с этим файлом. Версия — это целое число, которое

# увеличивается при каждом изменении формата.

версия: х

# Машина, как она записана в `local.conf` bitbake.

машина: qemux86-64

# Имя дистрибутива, записанное в `local.conf` bitbake.

дистрибутив: убогий

репозитории:

# Эта запись включает репозиторий, в котором находится файл конфигурации

# в bblayers.conf:

мета-пользовательский:

# Здесь мы включаем список слоев из репозитория poky в

# bblayers.conf:

убогий:

URL: "https://git.yoctoproject.org/git/poky"

спецификация: 89e6c98d92887913cadf06b2adb97f26cde4849b

слои:

мета:

мета-poky:

мета-yocto-bsp:

Минимальный входной файл состоит из заголовка , машины , дистрибутива ,

и репозиториев .

Дополнительно можно добавить bblayers_conf_header и local_conf_header которые представляют собой строки, которые добавляются в заголовок соответствующих файлов

( bblayers.conf или local.conf ):

bblayers_conf_header:

метаобычай: |

POKY_BBLAYERS_CONF_VERSION = "2"

BBPATH = "${TOPDIR}"

BB-файлы ?= ""

local_conf_header:

метаобычай: |

PATCHRESOLVE = "нет"

КОНФ_ВЕРСИЯ = "1"

IMAGE_FSTYPES = "смола"

meta-custom в этих примерах должно быть уникальным именем для этого

записи конфигурации.

Мы рекомендуем, чтобы это уникальное имя было тем же , что и имя содержащий репозиторий/уровень для упрощения ссылок между проектами.

В приведенных примерах мы предполагаем, что ваш файл конфигурации является частью мета-пользовательский репозиторий/слой

Включение файлов конфигурации в дереве

В настоящее время возможно включать файлы конфигурации kas из того же репозиторий/уровень, подобный этому: заголовок

:

версия: х

включает в себя:

- base.yml

- bsp.yml

- продукт.yml

Пути к файлам во включаемом списке либо абсолютные, если они начинаются с / или родственником.

Если путь относительный и файл конфигурации находится внутри репозитория, тогда путь относится к базовому каталогу репозиториев. Если файл конфигурации не находится в репозитории, то путь указан относительно родительский каталог файла.

Включение файлов конфигурации из других репозиториев

Также можно включить файлы конфигурации из других репозиториев, например:

Заголовок:

версия: х

включает в себя:

- репо: убогий

файл: kas-poky.yml

- репозиторий: мета-bsp-коллекция

файл: hw1/kas-hw-bsp1.yml

- репо: мета-пользовательский

файл: продукты/product. yml

репозитории:

мета-пользовательский:

мета-bsp-коллекция:

URL: "https://www.example.com/git/meta-bsp-коллекция"

спецификация: 3f786850e387550fdab836ed7e6dc881de23001b

слои:

# Дополнение к слоям, которые добавляются из этого репозитория

# в файле hw1/kas-hw-bsp1.yml добавляем сюда дополнительный bsp

# метаслой:

мета-пользовательский-bsp:

убогий:

URL: "https://git.yoctoproject.org/git/poky"

спецификация: 89e6c98d92887913cadf06b2adb97f26cde4849b

слои:

# Если `kas-poky.yml` добавляет слой `meta-yocto-bsp` и мы

# не хотите, чтобы это было в наших bblayers для этого проекта, мы можем

# перезаписать его, установив:

мета-yocto-bsp: исключено

yml

репозитории:

мета-пользовательский:

мета-bsp-коллекция:

URL: "https://www.example.com/git/meta-bsp-коллекция"

спецификация: 3f786850e387550fdab836ed7e6dc881de23001b

слои:

# Дополнение к слоям, которые добавляются из этого репозитория

# в файле hw1/kas-hw-bsp1.yml добавляем сюда дополнительный bsp

# метаслой:

мета-пользовательский-bsp:

убогий:

URL: "https://git.yoctoproject.org/git/poky"

спецификация: 89e6c98d92887913cadf06b2adb97f26cde4849b

слои:

# Если `kas-poky.yml` добавляет слой `meta-yocto-bsp` и мы

# не хотите, чтобы это было в наших bblayers для этого проекта, мы можем

# перезаписать его, установив:

мета-yocto-bsp: исключено

Файлы адресуются относительно пути к репозиторию git.

Механизм включения собирает и объединяет содержимое сверху вниз и

сначала глубина. Это означает, что настройки в одном включаемом файле перезаписываются.

настройками в последнем включаемом файле, а записи из последнего включаемого файла могут

быть перезаписан текущим файлом. При объединении все словари

объединяются рекурсивно, сохраняя порядок, в котором записи добавляются в

словарь. Это означает, что

При объединении все словари

объединяются рекурсивно, сохраняя порядок, в котором записи добавляются в

словарь. Это означает, что local_conf_header запись добавлена в local.conf в том же порядке, в котором они определены в файле

различные включаемые файлы. Обратите внимание, что порядок записей файла конфигурации

не сохраняется в одном включаемом файле, потому что парсер создает нормальные

неупорядоченные словари.

Включение конфигурационных файлов через командную строку

При указании конфигурационного файла kas в командной строке доп. конфигурации могут быть включены ad-hoc:

$ kas build kas-base.yml:debug-image.yml:board.yml

Это эквивалентно статическому включению из некоторого kas-combined.yml следующим образом:

заголовок:

версия: х

включает в себя:

- kas-base.yml

- отладка.изображение.yml

- board.yml

Включение командной строки позволяет создавать конфигурации по запросу, без

нужно написать конфигурационный файл kas для каждой возможной комбинации.

Обратите внимание, что все файлы конфигурации, объединенные через командную строку, должны либо поступают из одного и того же репозитория или должны жить вне какого-либо контроля версий. kas откажется от любой другой комбинации во избежание осложнений и недостатки конфигурации, которые могут легко возникнуть из-за них.

Ссылка на конфигурацию

-

заголовок: dict [обязательно] Заголовок каждого файла конфигурации kas. Он содержит информацию о контекст файла.

-

-

build_system: строка [необязательно] Определяет систему сборки на основе bitbake. Известные системы сборки

openembedded(илиoe) иisar. Если установлено, это ограничивает поиск kas для скрипта инициализации в настроенных репозиториях дляoe-init-build-envилиisar-init-build-envсоответственно. Еслиkas-containerнаходит это свойство в конфигурации kas верхнего уровня. файл (включения не оцениваются), он автоматически выберет

требуемый образ контейнера и режим вызова.

файл (включения не оцениваются), он автоматически выберет

требуемый образ контейнера и режим вызова.

-

-

значения по умолчанию: dict [необязательно] Этот ключ можно использовать для установки значений по умолчанию для различных свойств. Это может помочь вам избежать повторного назначения одного и того же свойства в несколько мест, если, например, вы хотите использовать одну и ту же спецификацию ссылок для все репозитории.

-

-

машина: строка [необязательно] Содержит значение переменной

MACHINE, которая записывается влокальный.конф. Может быть перезаписан средойKAS_MACHINEпеременная и по умолчанию равнаqemux86-64.

-

-

дистрибутив: строка [необязательно] Содержит значение переменной

DISTRO, которая записывается влокальный.. Может быть перезаписан средой конф

конф KAS_DISTROпеременная и по умолчанию равнаpoky.

-

-

цель: строка [необязательно] или список [необязательно] Содержит цель или список целей для построения с помощью bitbake. Возможно перезаписывается переменной среды

KAS_TARGETи по умолчаниюосновной образ-минимум. Пробел используется в качестве разделителя, если несколько целей должен быть указан через переменную окружения.

-

-

env: dict [необязательно] Содержит имена переменных среды со значениями по умолчанию или None. Эти переменные доступны для bitbake через

BB_ENV_EXTRAWHITE. и может быть перезаписан переменными среды, в которой Кас запущен. В качестве значения может быть назначена либо строка, либо ничего (None). Первый служит значением по умолчанию, а второй приведет добавить переменную только кBB_ENV_EXTRAWHITEи не в среда, в которой запускается kas.

-

-

задача: строка [необязательно] Содержит задачу для сборки с помощью bitbake. Может быть перезаписан

KAS_TASKпеременная среды и по умолчаниюсборка.

-

-

репозиториев: dict [необязательно] Содержит определения всех доступных репозиториев и слоев.

-

-

bblayers_conf_header: dict [необязательно] Содержит строки, которые следует добавить в

bblayers.confдо любые слои включены.

-

- Строка, добавляемая в

bblayers.conf. Идентификатор записи ( Строки добавлены к

Строки добавлены к bblayers.confв том же порядке поскольку они включены из разных файлов конфигурации.

-

-

-

local_conf_header: dict [необязательный] Содержит строки, которые следует добавить в

local.conf.

-

- Строка, добавляемая в

local.conf. Он действует таким же образом какbblayers_conf_headerзапись.

-

-

-

menu_configuration:: dict [необязательный] Содержит выбор пользователя для меню Kconfig проекта. Каждая переменная соответствует конфигурационной переменной Kconfig и может иметь тип строка, логическое или целое число. Содержимое этого ключа обычно поддерживается плагином kas menu в файле

.config.yaml.

-

Политика конфиденциальности — KAS Binasama

Кто мы

Адрес нашего веб-сайта: https://kasbinasama. com.my.

com.my.

Комментарии

Когда посетители оставляют комментарии на сайте, мы собираем данные, указанные в форме комментариев, а также IP-адрес посетителя и строку пользовательского агента браузера, чтобы помочь в обнаружении спама.

Анонимная строка, созданная из вашего адреса электронной почты (также называемая хешем), может быть предоставлена службе Gravatar, чтобы узнать, используете ли вы ее. Политика конфиденциальности сервиса Gravatar доступна здесь: https://automattic.com/privacy/. После одобрения вашего комментария изображение вашего профиля становится общедоступным в контексте вашего комментария.

Медиа

Если вы загружаете изображения на веб-сайт, вам следует избегать загрузки изображений со встроенными данными о местоположении (EXIF GPS). Посетители веб-сайта могут загружать и извлекать любые данные о местоположении из изображений на веб-сайте.

Файлы cookie

Если вы оставляете комментарий на нашем сайте, вы можете согласиться на сохранение своего имени, адреса электронной почты и веб-сайта в файлах cookie. Это сделано для вашего удобства, чтобы вам не приходилось снова вводить свои данные, когда вы оставляете другой комментарий. Эти файлы cookie будут храниться в течение одного года.

Это сделано для вашего удобства, чтобы вам не приходилось снова вводить свои данные, когда вы оставляете другой комментарий. Эти файлы cookie будут храниться в течение одного года.

Если вы посетите нашу страницу входа, мы установим временный файл cookie, чтобы определить, принимает ли ваш браузер файлы cookie. Этот файл cookie не содержит личных данных и удаляется при закрытии браузера.

Когда вы входите в систему, мы также настроим несколько файлов cookie, чтобы сохранить вашу регистрационную информацию и варианты отображения экрана. Файлы cookie для входа сохраняются в течение двух дней, а файлы cookie параметров экрана — в течение года. Если вы выберете «Запомнить меня», ваш логин сохранится в течение двух недель. Если вы выйдете из своей учетной записи, файлы cookie для входа будут удалены.

Если вы отредактируете или опубликуете статью, в вашем браузере будет сохранен дополнительный файл cookie. Этот файл cookie не содержит личных данных и просто указывает идентификатор сообщения статьи, которую вы только что отредактировали. Он истекает через 1 день.

Он истекает через 1 день.

Встроенный контент с других веб-сайтов

Статьи на этом сайте могут включать встроенный контент (например, видео, изображения, статьи и т. д.). Встроенный контент с других веб-сайтов ведет себя точно так же, как если бы посетитель посетил другой веб-сайт.

Эти веб-сайты могут собирать данные о вас, использовать файлы cookie, внедрять дополнительное стороннее отслеживание и отслеживать ваше взаимодействие с этим встроенным содержимым, включая отслеживание вашего взаимодействия со встроенным содержимым, если у вас есть учетная запись и вы вошли на этот веб-сайт.

Кому мы передаем ваши данные

Если вы запросите сброс пароля, ваш IP-адрес будет включен в электронное письмо для сброса.

Как долго мы храним ваши данные

Если вы оставляете комментарий, комментарий и его метаданные сохраняются на неопределенный срок. Это сделано для того, чтобы мы могли автоматически распознавать и одобрять любые последующие комментарии, а не держать их в очереди на модерацию.

Для пользователей, которые регистрируются на нашем веб-сайте (если таковые имеются), мы также храним личную информацию, которую они предоставляют в своем профиле пользователя. Все пользователи могут просматривать, редактировать или удалять свою личную информацию в любое время (за исключением того, что они не могут изменить свое имя пользователя). Администраторы веб-сайта также могут просматривать и редактировать эту информацию.

Какие права у вас есть на ваши данные

Если у вас есть учетная запись на этом сайте или вы оставили комментарии, вы можете запросить получение экспортированного файла личных данных о вас, которые мы храним, включая любые данные, которые вы нам предоставили . Вы также можете потребовать, чтобы мы удалили все ваши личные данные, которые мы храним. Сюда не входят какие-либо данные, которые мы обязаны хранить в административных, юридических целях или целях безопасности.

Куда отправляются ваши данные

Комментарии посетителей могут быть проверены с помощью автоматизированной службы обнаружения спама.

Версия скрипта соответствует версии инструмента kas и версии образа kas.

Версия скрипта соответствует версии инструмента kas и версии образа kas.

yml

репозитории:

мета-пользовательский:

мета-bsp-коллекция:

URL: "https://www.example.com/git/meta-bsp-коллекция"

спецификация: 3f786850e387550fdab836ed7e6dc881de23001b

слои:

# Дополнение к слоям, которые добавляются из этого репозитория

# в файле hw1/kas-hw-bsp1.yml добавляем сюда дополнительный bsp

# метаслой:

мета-пользовательский-bsp:

убогий:

URL: "https://git.yoctoproject.org/git/poky"

спецификация: 89e6c98d92887913cadf06b2adb97f26cde4849b

слои:

# Если `kas-poky.yml` добавляет слой `meta-yocto-bsp` и мы

# не хотите, чтобы это было в наших bblayers для этого проекта, мы можем

# перезаписать его, установив:

мета-yocto-bsp: исключено

yml

репозитории:

мета-пользовательский:

мета-bsp-коллекция:

URL: "https://www.example.com/git/meta-bsp-коллекция"

спецификация: 3f786850e387550fdab836ed7e6dc881de23001b

слои:

# Дополнение к слоям, которые добавляются из этого репозитория

# в файле hw1/kas-hw-bsp1.yml добавляем сюда дополнительный bsp

# метаслой:

мета-пользовательский-bsp:

убогий:

URL: "https://git.yoctoproject.org/git/poky"

спецификация: 89e6c98d92887913cadf06b2adb97f26cde4849b

слои:

# Если `kas-poky.yml` добавляет слой `meta-yocto-bsp` и мы

# не хотите, чтобы это было в наших bblayers для этого проекта, мы можем

# перезаписать его, установив:

мета-yocto-bsp: исключено

файл (включения не оцениваются), он автоматически выберет

требуемый образ контейнера и режим вызова.

файл (включения не оцениваются), он автоматически выберет

требуемый образ контейнера и режим вызова. конф

конф

Строки добавлены к

Строки добавлены к