Ст. 2.1 КоАП РФ с Комментариями 2019-2020 года (новая редакция с последними изменениями)

1. Административным правонарушением признается противоправное, виновное действие (бездействие) физического или юридического лица, за которое настоящим Кодексом или законами субъектов Российской Федерации об административных правонарушениях установлена административная ответственность.

2. Юридическое лицо признается виновным в совершении административного правонарушения, если будет установлено, что у него имелась возможность для соблюдения правил и норм, за нарушение которых настоящим Кодексом или законами субъекта Российской Федерации предусмотрена административная ответственность, но данным лицом не были приняты все зависящие от него меры по их соблюдению.

3. Назначение административного наказания юридическому лицу не освобождает от административной ответственности за данное правонарушение виновное физическое лицо, равно как и привлечение к административной или уголовной ответственности физического лица не освобождает от административной ответственности за данное правонарушение юридическое лицо.

Комментарий к Ст. 2.1 КоАП РФ

1. Часть первая комментируемой статьи дает определение понятия «административное правонарушение». Административным правонарушением признается противоправное, виновное действие (бездействие) физического или юридического лица, за которое настоящим Кодексом или законами субъектов РФ об административных правонарушениях установлена административная ответственность. Исходя из данного определения, можно выделить следующие признаки административного правонарушения, совокупность которых позволяет определить наличие либо отсутствие такового:

1) противоправность действия (бездействия). Противоправность говорит о нарушении установленной законодательством нормы, регулирующей те или иные отношения;

2) наличие вины. Вина — субъективная сторона правонарушения. Она может характеризоваться умыслом или неосторожностью (формой вины). В соответствии со ст. 2.2 комментируемого Кодекса административное правонарушение признается совершенным умышленно, если лицо, его совершившее, сознавало противоправный характер своего действия (бездействия), предвидело его вредные последствия и желало наступления таких последствий или сознательно их допускало либо относилось к ним безразлично.

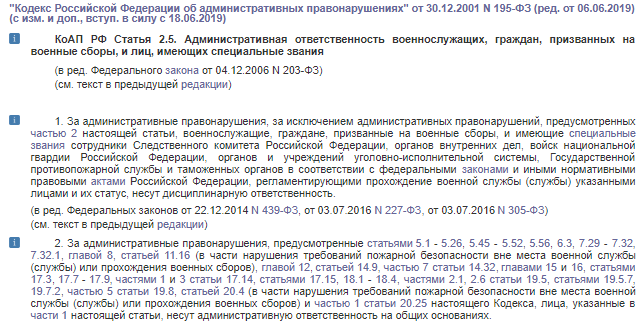

Ст. 2.5 КоАП РФ с Комментариями 2019-2020 года (новая редакция с последними изменениями)

1. За административные правонарушения, за исключением административных правонарушений, предусмотренных частью 2 настоящей статьи, военнослужащие, граждане, призванные на военные сборы, и имеющие специальные звания сотрудники Следственного комитета Российской Федерации, органов внутренних дел, войск национальной гвардии Российской Федерации, органов и учреждений уголовно-исполнительной системы, органов принудительного исполнения Российской Федерации, Государственной противопожарной службы и таможенных органов в соответствии с федеральными законами и иными нормативными правовыми актами Российской Федерации, регламентирующими прохождение военной службы (службы) указанными лицами и их статус, несут дисциплинарную ответственность.

2. За административные правонарушения, предусмотренные статьями 5. 1 — 5.26, 5.45 — 5.52, 5.56, 6.3, 7.29 — 7.32, 7.32.1, главой 8, статьей 11.16 (в части нарушения требований пожарной безопасности вне места военной службы (службы) или прохождения военных сборов), главой 12, статьей 14.9, частью 7 статьи 14.32, главами 15 и 16, статьями 17.3, 17.7-17.9, частями 1 и 3 статьи 17.14, статьями 17.15, 18.1 — 18.4, частями 2.1, 2.6 статьи 19.5, статьями 19.5.7, 19.7.2, частью 5 статьи 19.8, статьей 20.4 (в части нарушения требований пожарной безопасности вне места военной службы (службы) или прохождения военных сборов) и частью 1 статьи 20.25 настоящего Кодекса, лица, указанные в части 1 настоящей статьи, несут административную ответственность на общих основаниях.

1 — 5.26, 5.45 — 5.52, 5.56, 6.3, 7.29 — 7.32, 7.32.1, главой 8, статьей 11.16 (в части нарушения требований пожарной безопасности вне места военной службы (службы) или прохождения военных сборов), главой 12, статьей 14.9, частью 7 статьи 14.32, главами 15 и 16, статьями 17.3, 17.7-17.9, частями 1 и 3 статьи 17.14, статьями 17.15, 18.1 — 18.4, частями 2.1, 2.6 статьи 19.5, статьями 19.5.7, 19.7.2, частью 5 статьи 19.8, статьей 20.4 (в части нарушения требований пожарной безопасности вне места военной службы (службы) или прохождения военных сборов) и частью 1 статьи 20.25 настоящего Кодекса, лица, указанные в части 1 настоящей статьи, несут административную ответственность на общих основаниях.

Комментарий к Ст. 2.5 КоАП РФ

1. Комментируемая статья содержит перечень норм, предусматривающих административную ответственность военнослужащих, граждан, призванных на военные сборы, и лиц, имеющих специальные звания. Статьей также установлено, что за административные правонарушения, за исключением административных правонарушений, предусмотренных частью 2 комментируемой статьи, военнослужащие, граждане, призванные на военные сборы, и имеющие специальные звания сотрудники органов внутренних дел, органов и учреждений уголовно-исполнительной си

Кодекс РФ об административных правонарушениях/Глава 2 — Викитека

Глава 2. АДМИНИСТРАТИВНОЕ ПРАВОНАРУШЕНИЕ И АДМИНИСТРАТИВНАЯ ОТВЕТСТВЕННОСТЬ[править]

АДМИНИСТРАТИВНОЕ ПРАВОНАРУШЕНИЕ И АДМИНИСТРАТИВНАЯ ОТВЕТСТВЕННОСТЬ[править]

Статья 2.1. Административное правонарушение[править]

1. Административным правонарушением признаётся противоправное, виновное действие (бездействие) физического или юридического лица, за которое настоящим Кодексом или законами субъектов Российской Федерации об административных правонарушениях установлена административная ответственность.

2. Юридическое лицо признаётся виновным в совершении административного правонарушения, если будет установлено, что у него имелась возможность для соблюдения правил и норм, за нарушение которых настоящим Кодексом или законами субъекта Российской Федерации предусмотрена административная ответственность, но данным лицом не были приняты все зависящие от него меры по их соблюдению.

3. Назначение административного наказания юридическому лицу не освобождает от административной ответственности за данное правонарушение виновное физическое лицо, равно как и привлечение к административной или уголовной ответственности физического лица не освобождает от административной ответственности за данное правонарушение юридическое лицо.

Статья 2.2. Формы вины[править]

1. Административное правонарушение признаётся совершённым умышленно, если лицо, его совершившее, сознавало противоправный характер своего действия (бездействия), предвидело его вредные последствия и желало наступления таких последствий или сознательно их допускало либо относилось к ним безразлично.

2. Административное правонарушение признаётся совершённым по неосторожности, если лицо, его совершившее, предвидело возможность наступления вредных последствий своего действия (бездействия), но без достаточных к тому оснований самонадеянно рассчитывало на предотвращение таких последствий либо не предвидело возможности наступления таких последствий, хотя должно было и могло их предвидеть.

Статья 2.3. Возраст, по достижении которого наступает административная ответственность[править]

1. Административной ответственности подлежит лицо, достигшее к моменту совершения административного правонарушения возраста шестнадцати лет.

2. С учётом конкретных обстоятельств дела и данных о лице, совершившем административное правонарушение в возрасте от шестнадцати до восемнадцати лет, комиссией по делам несовершеннолетних и защите их прав указанное лицо может быть освобождено от административной ответственности с применением к нему меры воздействия, предусмотренной федеральным законодательством о защите прав несовершеннолетних.

Статья 2.4. Административная ответственность должностных лиц[править]

Административной ответственности подлежит должностное лицо в случае совершения им административного правонарушения в связи с неисполнением либо ненадлежащим исполнением своих служебных обязанностей.

Примечание. Под должностным лицом в настоящем Кодексе следует понимать лицо, постоянно, временно или в соответствии со специальными полномочиями осуществляющее функции представителя власти, то есть наделённое в установленном законом порядке распорядительными полномочиями в отношении лиц, не находящихся в служебной зависимости от него, а равно лицо, выполняющее организационно-распорядительные или административно-хозяйственные функции в государственных органах, органах местного самоуправления, государственных и муниципальных организациях, а также в Вооружённых Силах Российской Федерации, других войсках и воинских формированиях Российской Федерации.

Поставщики и ресурсы беспроводной связи RF

О компании RF Wireless World

Веб-сайт RF Wireless World является домом для поставщиков и ресурсов радиочастотной и беспроводной связи. На сайте представлены статьи, руководства, поставщики, терминология, исходный код (VHDL, Verilog, MATLAB, Labview), тестирование и измерения, калькуляторы, новости, книги, загрузки и многое другое.

Сайт RF Wireless World охватывает ресурсы по различным темам, таким как RF, беспроводная связь, vsat, спутник, радар, волоконная оптика, микроволновая печь, wimax, wlan, zigbee,

LTE, 5G NR, GSM, GPRS, GPS, WCDMA, UMTS, TDSCDMA, bluetooth, Lightwave RF, z-wave, Интернет вещей (IoT), M2M, Ethernet и т. Д.Эти ресурсы основаны на стандартах IEEE и 3GPP. В нем также есть академический раздел, который охватывает колледжи и университеты по инженерным дисциплинам и MBA.

Д.Эти ресурсы основаны на стандартах IEEE и 3GPP. В нем также есть академический раздел, который охватывает колледжи и университеты по инженерным дисциплинам и MBA.

Статьи о системах на основе Интернета вещей

Система обнаружения падений для пожилых людей на основе Интернета вещей : В статье рассматривается архитектура системы обнаружения падений, используемой для пожилых людей.

В нем упоминаются преимущества или преимущества системы обнаружения падений Интернета вещей.

Узнать больше➤

Также обратитесь к другим статьям о системах на основе Интернета вещей следующим образом:

RF Статьи о беспроводной связи

В этом разделе статей представлены статьи о физическом уровне (PHY), уровне MAC, стеке протоколов и сетевой архитектуре на основе WLAN, WiMAX, zigbee, GSM, GPRS, TD-SCDMA, LTE, 5G NR, VSAT, Gigabit Ethernet на основе IEEE / 3GPP и т. Д. .стандарты.

Он также охватывает статьи, относящиеся к испытаниям и измерениям, по тестированию на соответствие, используемым для испытаний устройств на соответствие RF / PHY. УКАЗАТЕЛЬ СТАТЬИ ДЛЯ ССЫЛКИ >

Д. .стандарты.

Он также охватывает статьи, относящиеся к испытаниям и измерениям, по тестированию на соответствие, используемым для испытаний устройств на соответствие RF / PHY. УКАЗАТЕЛЬ СТАТЬИ ДЛЯ ССЫЛКИ >

Физический уровень 5G NR : Обработка физического уровня для канала 5G NR PDSCH и канала 5G NR PUSCH рассмотрена поэтапно. Это описание физического уровня 5G соответствует спецификациям физического уровня 3GPP. Читать дальше➤

Основы повторителей и типы повторителей : В нем объясняются функции различных типов ретрансляторов, используемых в беспроводных технологиях.Читать дальше➤

Основы и типы замирания : В этой статье рассматриваются мелкомасштабные замирания, крупномасштабные замирания, медленные, быстрые и т. Д., Используемые в беспроводной связи. Читать дальше➤

Архитектура сотового телефона 5G : В этой статье рассматривается блок-схема сотового телефона 5G с внутренними модулями 5G. Архитектура сотового телефона.

Читать дальше➤

Архитектура сотового телефона.

Читать дальше➤

Основы помех и типы помех: В этой статье рассматриваются помехи в соседнем канале, помехи в одном канале, ЭМ помехи, ICI, ISI, световые помехи, звуковые помехи и т. Д.Читать дальше➤

5G NR Раздел

В этом разделе рассматриваются функции 5G NR (New Radio), нумерология, диапазоны, архитектура, развертывание, стек протоколов (PHY, MAC, RLC, PDCP, RRC) и т. Д.

5G NR Краткий указатель ссылок >>

• Мини-слот 5G NR

• Часть полосы пропускания 5G NR

• 5G NR CORESET

• Форматы DCI 5G NR

• 5G NR UCI

• Форматы слотов 5G NR

• IE 5G NR RRC

• 5G NR SSB, SS, PBCH

• 5G NR PRACH

• 5G NR PDCCH

• 5G NR PUCCH

• Эталонные сигналы 5G NR

• 5G NR m-последовательность

• Золотая последовательность 5G NR

• 5G NR Zadoff Chu Sequence

• Физический уровень 5G NR

• Уровень MAC 5G NR

• Уровень 5G NR RLC

• Уровень 5G NR PDCP

Учебные пособия по беспроводным технологиям

В этом разделе рассматриваются учебные пособия по радиочастотам и беспроводной связи. Он охватывает учебные пособия по таким темам, как

сотовая связь, WLAN (11ac, 11ad), wimax, bluetooth, zigbee, zwave, LTE, DSP, GSM, GPRS,

GPS, UMTS, CDMA, UWB, RFID, радар, VSAT, спутник, WLAN, волновод, антенна, фемтосота, тестирование и измерения, IoT и т. Д.

См. УКАЗАТЕЛЬ Учебников >>

Он охватывает учебные пособия по таким темам, как

сотовая связь, WLAN (11ac, 11ad), wimax, bluetooth, zigbee, zwave, LTE, DSP, GSM, GPRS,

GPS, UMTS, CDMA, UWB, RFID, радар, VSAT, спутник, WLAN, волновод, антенна, фемтосота, тестирование и измерения, IoT и т. Д.

См. УКАЗАТЕЛЬ Учебников >>

Учебное пособие по 5G — Это руководство по 5G также охватывает следующие подтемы по технологии 5G:

Учебное пособие по основам 5G.

Полосы частот

руководство по миллиметровым волнам

Волновая рамка 5G мм

Зондирование волнового канала 5G мм

4G против 5G

Тестовое оборудование 5G

Сетевая архитектура 5G

Сетевые интерфейсы 5G NR

канальное зондирование

Типы каналов

5G FDD против TDD

Разделение сети 5G NR

Что такое 5G NR

Режимы развертывания 5G NR

Что такое 5G TF

Этот учебник GSM охватывает основы GSM, архитектуру сети, элементы сети, системные спецификации, приложения,

Типы пакетов GSM, структура кадров GSM или иерархия кадров, логические каналы, физические каналы,

Физический уровень GSM или обработка речи, вход в сеть мобильного телефона GSM, установка вызова или процедура включения питания,

MO-вызов, MT-вызов, VAMOS, AMR, MSK, модуляция GMSK, физический уровень, стек протоколов, основы мобильного телефона,

Планирование RF, нисходящая линия связи PS-вызова и восходящая линия связи PS.

➤Подробнее.

LTE Tutorial , охватывающий архитектуру системы LTE, охватывающий основы LTE EUTRAN и LTE Evolved Packet Core (EPC). Он обеспечивает связь с обзором системы LTE, радиоинтерфейсом LTE, терминологией LTE, категориями LTE UE, структурой кадра LTE, физическим уровнем LTE, Стек протоколов LTE, каналы LTE (логические, транспортные, физические), пропускная способность LTE, агрегация несущих LTE, передача голоса по LTE, расширенный LTE, Поставщики LTE и LTE vs LTE продвинутые.➤Подробнее.

RF Technology Stuff

Эта страница мира беспроводной радиосвязи описывает пошаговое проектирование преобразователя частоты RF на примере преобразователя RF UP от 70 МГц до диапазона C.

для микрополосковой платы с использованием дискретных радиочастотных компонентов, а именно. Смесители, гетеродин, MMIC, синтезатор, опорный генератор OCXO,

колодки аттенюатора. ➤Подробнее.

➤Проектирование и разработка радиочастотных трансиверов

➤Конструкция RF фильтра

➤VSAT Система

➤Типы и основы микрополосковой печати

➤Основы волновода

Секция испытаний и измерений

В этом разделе рассматриваются контрольно-измерительные ресурсы, испытательное и измерительное оборудование для тестирования DUT на основе

Стандарты WLAN, WiMAX, Zigbee, Bluetooth, GSM, UMTS, LTE. ИНДЕКС испытаний и измерений >>

ИНДЕКС испытаний и измерений >>

➤ Система PXI для T&M.

➤ Генерация и анализ сигналов

➤Измерения слоя PHY

➤Тест устройства на соответствие WiMAX

➤ Тест на соответствие Zigbee

➤ Тест на соответствие LTE UE

➤Тест на соответствие TD-SCDMA

Волоконно-оптическая технология

Оптоволоконный компонент , основы, включая детектор, оптический соединитель, изолятор, циркулятор, переключатели, усилитель,

фильтр, эквалайзер, мультиплексор, разъемы, демультиплексор и т. д.Эти компоненты используются в волоконно-оптической связи.

Оптические компоненты INDEX >>

➤Учебник по оптоволоконной связи

➤APS в SDH

➤SONET основы

➤SDH Рамочная конструкция

➤SONET против SDH

Поставщики и производители беспроводных радиочастотных устройств

Сайт RF Wireless World охватывает производителей и поставщиков различных компонентов, систем и подсистем RF для ярких приложений, см. ИНДЕКС поставщиков >>.

Поставщики радиочастотных компонентов, включая радиочастотный изолятор, радиочастотный циркулятор, радиочастотный смеситель, радиочастотный усилитель, радиочастотный адаптер, радиочастотный разъем, радиочастотный модулятор, радиочастотный трансивер, ФАПЧ, ГУН, синтезатор, антенну, генератор, делитель мощности, сумматор мощности, фильтр, аттенюатор, диплексор, дуплексер, микросхема резистора, микросхема конденсатора, индуктор микросхемы, ответвитель, оборудование ЭМС, программное обеспечение для проектирования радиочастот, диэлектрический материал, диод и т. д.Производители RF компонентов >>

д.Производители RF компонентов >>

➤Базовая станция LTE

➤RF Циркулятор

➤RF Изолятор

➤Кристаллический осциллятор

MATLAB, Labview, встроенные исходные коды

Раздел исходного кода RF Wireless World охватывает коды, связанные с языками программирования MATLAB, VHDL, VERILOG и LABVIEW.

Эти коды полезны для новичков в этих языках.

ИНДЕКС ИСХОДНОГО КОДА >>

➤3-8 декодер кода VHDL

➤Код MATLAB для дескремблера

➤32-битный код ALU Verilog

➤T, D, JK, SR триггеры labview коды

* Общая информация о здоровье населения *

Выполните эти пять простых действий, чтобы остановить коронавирус (COVID-19).

СДЕЛАЙТЕ ПЯТЬ

1. РУКИ: Часто мойте их.

2. КОЛЕНО: Откашляйтесь.

3. ЛИЦО: не трогайте его

4. НОГИ: держитесь на расстоянии более 3 футов (1 м) друг от друга

5. ЧУВСТВОВАТЬ: Болен? Оставайся дома

Используйте технологию отслеживания контактов >>, соблюдайте >> рекомендации по социальному дистанцированию и

установить систему видеонаблюдения >>

чтобы спасти сотни жизней..jpg) Использование концепции телемедицины стало очень популярным в

таким странам, как США и Китай, остановить распространение COVID-19, поскольку это заразное заболевание.

Использование концепции телемедицины стало очень популярным в

таким странам, как США и Китай, остановить распространение COVID-19, поскольку это заразное заболевание.

RF Калькуляторы и преобразователи беспроводной связи

Раздел «Калькуляторы и преобразователи» охватывает ВЧ-калькуляторы, беспроводные калькуляторы, а также преобразователи единиц.

Сюда входят такие беспроводные технологии, как GSM, UMTS, LTE, 5G NR и т. Д.

СПРАВОЧНЫЕ КАЛЬКУЛЯТОРЫ Указатель >>.

➤ Калькулятор пропускной способности 5G NR

➤5G NR ARFCN против преобразования частоты

➤Калькулятор скорости передачи данных LoRa

➤LTE EARFCN для преобразования частоты

➤ Калькулятор антенны Яги

➤ Калькулятор времени выборки 5G NR

IoT-Интернет вещей Беспроводные технологии

Раздел IoT охватывает беспроводные технологии Интернета вещей, такие как WLAN, WiMAX, Zigbee, Z-wave, UMTS, LTE, GSM, GPRS, THREAD, EnOcean, LoRa, SIGFOX, WHDI, Ethernet,

6LoWPAN, RF4CE, Bluetooth, Bluetooth Low Power (BLE), NFC, RFID, INSTEON, X10, KNX, ANT +, Wavenis, Dash7, HomePlug и другие. Он также охватывает датчики Интернета вещей, компоненты Интернета вещей и компании Интернета вещей.

Он также охватывает датчики Интернета вещей, компоненты Интернета вещей и компании Интернета вещей.

См. Главную страницу IoT >> и следующие ссылки.

➤ НИТЬ

➤EnOcean

➤Учебник по LoRa

➤Учебник по SIGFOX

➤WHDI

➤6LoWPAN

➤Zigbee RF4CE

➤NFC

➤Lonworks

➤CEBus

➤UPB

СВЯЗАННЫЕ ЗАПИСИ

RF Wireless Учебники

Различные типы датчиков

Поделиться страницей

Перевести

RFC 8323 — CoAP (протокол ограниченного приложения) через TCP, TLS и WebSockets

[Документы] [txt | pdf] [draft-ietf-core…] [Tracker] [Diff1] [Diff2]ПРЕДЛАГАЕМЫЙ СТАНДАРТ

Инженерная группа Интернета (IETF) К. Борман

Запрос комментариев: 8323 Universitaet Bremen TZI

Обновления: 7641, 7959 S. Lemay

Категория: Стандарты гусеницы Zebra Technologies

ISSN: 2070-1721 гг.Чофениг

ARM Ltd. К. Хартке

Universitaet Bremen TZI

Б. Сильвераджан

Технологический университет Тампере

Б. Раймор, Под ред.

Февраль 2018 г.

CoAP (протокол ограниченного приложения) через TCP, TLS и WebSockets

Аннотация

Протокол ограниченного приложения (CoAP), хотя и вдохновлен

HTTP был разработан для использования UDP вместо TCP.Слой сообщений

CoAP over UDP включает поддержку надежной доставки, простой

контроль перегрузки и контроль потока.

Некоторые среды выигрывают от переноса CoAP

надежные транспорты, такие как TCP или Transport Layer Security (TLS).

В этом документе описаны изменения, необходимые для использования CoAP поверх TCP,

Транспорты TLS и WebSockets.

К. Хартке

Universitaet Bremen TZI

Б. Сильвераджан

Технологический университет Тампере

Б. Раймор, Под ред.

Февраль 2018 г.

CoAP (протокол ограниченного приложения) через TCP, TLS и WebSockets

Аннотация

Протокол ограниченного приложения (CoAP), хотя и вдохновлен

HTTP был разработан для использования UDP вместо TCP.Слой сообщений

CoAP over UDP включает поддержку надежной доставки, простой

контроль перегрузки и контроль потока.

Некоторые среды выигрывают от переноса CoAP

надежные транспорты, такие как TCP или Transport Layer Security (TLS).

В этом документе описаны изменения, необходимые для использования CoAP поверх TCP,

Транспорты TLS и WebSockets. Он также официально обновляет RFC 7641.

для использования с этими транспортами и RFC 7959, чтобы разрешить использование

большие сообщения через надежный транспорт.Статус этой памятки

Это документ Internet Standards Track.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG). Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 7841.

Информация о текущем статусе этого документа, исправлениях,

и как оставить отзыв о нем можно узнать на

https: // www.rfc-editor.org/info/rfc8323.

Борман и др. Стандарты Track [Страница 1]

Он также официально обновляет RFC 7641.

для использования с этими транспортами и RFC 7959, чтобы разрешить использование

большие сообщения через надежный транспорт.Статус этой памятки

Это документ Internet Standards Track.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG). Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 7841.

Информация о текущем статусе этого документа, исправлениях,

и как оставить отзыв о нем можно узнать на

https: // www.rfc-editor.org/info/rfc8323.

Борман и др. Стандарты Track [Страница 1] RFC 8323 TCP / TLS / WebSockets Transports для CoAP Февраль 2018 г. Уведомление об авторских правах Авторские права (c) IETF Trust 2018 и лица, указанные в качестве авторы документа. Все права защищены.Этот документ регулируется BCP 78 и Правовой нормой IETF Trust. Положения, касающиеся документов IETF (https://trustee.ietf.org/license-info) действует на дату публикация этого документа.Просмотрите эти документы внимательно, поскольку они уважительно описывают ваши права и ограничения к этому документу. Компоненты кода, извлеченные из этого документа, должны включить упрощенный текст лицензии BSD, как описано в разделе 4.e Правовые положения Trust и предоставляются без гарантии, как описана в упрощенной лицензии BSD. Содержание 1. Введение ............................................... ..... 3 2. Условные обозначения и терминология ..................................... 6 3. CoAP через TCP ............................................. ...... 7 3.1. Модель обмена сообщениями ............................................ 7 3.2. Формат сообщения ............................................. 9 3.3. Передача сообщений ................

...................... 11 3.4. Состояние подключения ......................................... 12 4. CoAP через WebSockets ........................................... 13 4.1. Открытие рукопожатия ......................................... 15 4.2. Формат сообщения ............................................ 15 4.3. Передача сообщений ...................................... 16 4.4. Состояние подключения ......................................... 17 5. Сигнализация ............................................... ....... 17 5.1. Коды сигнализации ........................................... 17 5.2. Номера опций сигнализации .................................. 18 5.3. Сообщения о возможностях и настройках (CSM)................. 18 5.4. Сообщения Ping and Pong .................................... 20 5.5. Сообщения о выпуске .......................................... 21 5.6. Сообщения об отмене ................................

............ 23 5.7. Примеры сигнализации ........................................ 24 6. Блочная передача и надежная транспортировка .................... 25 6.1. Пример: GET с блоками BERT ............................. 27 6.2. Пример: PUT с блоками BERT ............................. 27 7. Наблюдение за ресурсами над надежным транспортом ................... 28 7.1. Уведомления и повторный заказ .............................. 28 7.2. Сообщение и благодарности .......................... 28 7.3. Свежесть ................................................. 28 7.4. Отмена .............................................. 29 Борман и др. Standards Track [Страница 2]

RFC 8323 TCP / TLS / WebSockets Transports для CoAP Февраль 2018 г.

8.CoAP по надежным транспортным URI .............................. 29

8.1. Схема URI coap + tcp ....................................... 30

8.2. Схема URI coaps + tcp . .................................... 31

8.3. Схема URI coap + ws ........................................ 32

8.4. Схема URI coaps + ws ....................................... 33

8.5. Параметры Uri-Host и Uri-Port ............................. 33

8.6. Разложение URI на параметры .............................34

8.7. Составление URI из опций ............................... 35

9. Обеспечение CoAP .............................................. .... 35

9.1. Привязка TLS для CoAP через TCP ............................. 36

9.2. Использование TLS для CoAP через WebSockets ........................ 37

10. Соображения безопасности ....................................... 37

10.1. Сигнальные сообщения ....................................... 37

11. Вопросы IANA ........................................... 38

11.1. Коды сигнализации .......................................... 38

11.2. Реестр номеров опций сигнализации CoAP .............

.................................... 31

8.3. Схема URI coap + ws ........................................ 32

8.4. Схема URI coaps + ws ....................................... 33

8.5. Параметры Uri-Host и Uri-Port ............................. 33

8.6. Разложение URI на параметры .............................34

8.7. Составление URI из опций ............................... 35

9. Обеспечение CoAP .............................................. .... 35

9.1. Привязка TLS для CoAP через TCP ............................. 36

9.2. Использование TLS для CoAP через WebSockets ........................ 37

10. Соображения безопасности ....................................... 37

10.1. Сигнальные сообщения ....................................... 37

11. Вопросы IANA ........................................... 38

11.1. Коды сигнализации .......................................... 38

11.2. Реестр номеров опций сигнализации CoAP ............. .... 38

11.3. Регистрация имени службы и номера порта ................ 40

11.4. Безопасная регистрация имени службы и номера порта ......... 40

11.5. Регистрация схемы URI .................................. 41

11.6. Регистрация хорошо известного суффикса URI ....................... 43

11.7. Идентификатор протокола ALPN ................................. 44

11.8. Регистрация подпротокола WebSocket ....................... 44

11.9. Реестр номеров опций CoAP ............................. 44

12. Ссылки ............................................... ..... 45

12.1. Нормативные ссылки ..................................... 45

12.2. Информационные ссылки ................................... 47

Приложение A. Примеры CoAP через WebSockets ...................... 49

Благодарности ................................................... 52

Авторы ................................................. ..... 52

Адреса авторов ....................

.... 38

11.3. Регистрация имени службы и номера порта ................ 40

11.4. Безопасная регистрация имени службы и номера порта ......... 40

11.5. Регистрация схемы URI .................................. 41

11.6. Регистрация хорошо известного суффикса URI ....................... 43

11.7. Идентификатор протокола ALPN ................................. 44

11.8. Регистрация подпротокола WebSocket ....................... 44

11.9. Реестр номеров опций CoAP ............................. 44

12. Ссылки ............................................... ..... 45

12.1. Нормативные ссылки ..................................... 45

12.2. Информационные ссылки ................................... 47

Приложение A. Примеры CoAP через WebSockets ...................... 49

Благодарности ................................................... 52

Авторы ................................................. ..... 52

Адреса авторов .................... ........................... .53

1. Введение

Протокол ограниченного приложения (CoAP) [RFC7252] был разработан

для развертываний Интернета вещей (IoT), предполагая, что UDP [RFC768]

может использоваться беспрепятственно, как и безопасность транспортного уровня дейтаграмм.

(DTLS) протокол [RFC6347] через UDP. Использование CoAP поверх UDP является

ориентирован на простоту, имеет небольшой объем кода и небольшой

размер сообщения по сети.Основная причина внедрения CoAP поверх TCP [RFC793] и TLS

[RFC5246] заключается в том, что некоторые сети не пересылают пакеты UDP. Завершить

блокировка UDP происходит между 2% и 4% наземных

сети доступа, согласно [EK2016]. Ухудшение UDP особенно

сосредоточены в корпоративных сетях и сетях в географических

регионы с другими проблемами подключения. Некоторые сети также

Борман и др. Стандарты Track [Страница 3]

........................... .53

1. Введение

Протокол ограниченного приложения (CoAP) [RFC7252] был разработан

для развертываний Интернета вещей (IoT), предполагая, что UDP [RFC768]

может использоваться беспрепятственно, как и безопасность транспортного уровня дейтаграмм.

(DTLS) протокол [RFC6347] через UDP. Использование CoAP поверх UDP является

ориентирован на простоту, имеет небольшой объем кода и небольшой

размер сообщения по сети.Основная причина внедрения CoAP поверх TCP [RFC793] и TLS

[RFC5246] заключается в том, что некоторые сети не пересылают пакеты UDP. Завершить

блокировка UDP происходит между 2% и 4% наземных

сети доступа, согласно [EK2016]. Ухудшение UDP особенно

сосредоточены в корпоративных сетях и сетях в географических

регионы с другими проблемами подключения. Некоторые сети также

Борман и др. Стандарты Track [Страница 3] RFC 8323 TCP / TLS / WebSockets Transports для CoAP Февраль 2018 г. ограничение скорости трафика UDP, как указано в [BK2015], и развертывание исследования, связанные со стандартизацией Quick UDP Internet Connections (QUIC) показал числа около 0.3% [SW2016]. Внедрение CoAP поверх TCP также приводит к некоторым дополнительным эффекты, которые могут быть желательны в конкретном развертывании: o Если на пути связи присутствуют NAT, CoAP через TCP приводит к другому поведению обхода NAT, чем CoAP по UDP. NAT часто рассчитывают таймеры истечения срока действия на основе Протокол транспортного уровня, используемый протоколами приложений. Многие NAT поддерживают привязки NAT на основе TCP в течение более длительных периодов времени на основе при условии, что протокол транспортного уровня, такой как TCP, предлагает дополнительную информацию о жизненном цикле сеанса.UDP, с другой стороны, не предоставляет такую информацию NAT и таймауты обычно намного короче [HomeGateway]. В соответствии с [HomeGateway], среднее время ожидания привязки TCP и UDP NAT равно 386 минут (TCP) и 160 секунд (UDP). Более короткие значения тайм-аута требуют более частой отправки сообщений keepalive.

Следовательно использование CoAP поверх TCP требует менее частой передачи сообщения keepalive. o TCP использует механизмы для контроля перегрузки и управления потоком которые являются более сложными, чем предусмотренные по умолчанию механизмы по CoAP через UDP; эти механизмы TCP полезны для передачи большой полезной нагрузки.(Тем не менее, работа над добавлением расширенных контроль перегрузки к CoAP также через UDP; см. [CoCoA].) Обратите внимание, что использование CoAP через UDP (и CoAP через DTLS через UDP) является по-прежнему рекомендуемый транспорт для использования в сетях с ограниченными узлами, особенно при использовании вместе с поблочной передачей. CoAP через TCP применимо в тех случаях, когда сеть инфраструктура не оставляет другого выбора. Использование CoAP поверх TCP приводит к большему размеру кода, большему количеству циклов, увеличению ОЗУ требования и большие размеры пакетов.Разработчики, внедряющие CoAP через TCP рекомендуется обратиться к [TCP-in-IoT] для получения рекомендаций по реализация TCP с малым объемом памяти для устройств IoT.

Стандарты, основанные на CoAP, такие как облегченная машина к машине [LWM2M], в настоящее время в качестве транспорта используют CoAP поверх UDP; добавление поддержки для CoAP через TCP позволяет им решать указанные выше проблемы для конкретных развертываний и для защиты инвестиций в существующий CoAP реализации и развертывания. Хотя HTTP / 2 потенциально может удовлетворить потребность в обход корпоративного брандмауэра, потребуются дополнительные расходы и задержки, вызванные таким переходом от CoAP к HTTP / 2.В настоящее время также доступно меньше реализаций HTTP / 2 для Борман и др. Стандарты Track [Страница 4]

RFC 8323 TCP / TLS / WebSockets Transports для CoAP Февраль 2018 г. ограниченные устройства по сравнению с CoAP. Поскольку CoAP также поддерживает групповая связь с использованием многоадресной рассылки на уровне IP и ненадежной связи, устройства IoT должны будут поддерживать HTTP / 2 в дополнение в CoAP.Кроме того, CoAP может быть интегрирован в веб-среду, где внешний интерфейс использует CoAP через UDP с устройств IoT в облако инфраструктуры, а затем CoAP через TCP между внутренними службами.Шлюз TCP-UDP может использоваться на границе облака для связи с устройством IoT на основе UDP. Наконец, приложения CoAP, работающие внутри веб-браузера, могут быть без доступа к подключению кроме HTTP. В этом случае Протокол WebSocket [RFC6455] может использоваться для передачи запросов CoAP. и ответы, в отличие от перекрестного проксирования их через HTTP на Кросс-прокси HTTP-to-CoAP. Это сохраняет функциональность CoAP. без перевода - в частности, Observe Option [RFC7641].Чтобы удовлетворить вышеупомянутые требования к развертыванию, этот документ определяет, как транспортировать CoAP через TCP, CoAP через TLS и CoAP через WebSockets. В этих случаях надежность, предлагаемая транспортный протокол включает функции надежности сообщения уровень, используемый для CoAP через UDP.

(Обратите внимание, что как для надежных транспорт и уровень сообщений для CoAP через UDP, надежность предлагается на транспортный переход: где прокси - см. разделы 5.7 и 10 [RFC7252] - задействована функция надежности этого уровня не распространяется из конца в конец.) Рисунок 1 иллюстрирует наслоение: + -------------------------------- + | Приложение | + -------------------------------- + + -------------------------------- + | Запросы / Ответы / Сигнализация | CoAP (RFC 7252) / этот документ | -------------------------------- | | Обрамление сообщений | Этот документ + -------------------------------- + | Надежный транспорт | + -------------------------------- + Рисунок 1: Уровни CoAP поверх надежных транспортов Этот документ определяет, как получить доступ к ресурсам с помощью запросов CoAP. и ответы по протоколам TCP, TLS и WebSocket.Этот позволяет приложениям с ограниченным подключением получать сквозной CoAP возможность подключения либо (1) путем прямой связи CoAP с CoAP доступ к серверу через TCP, TLS или WebSocket или (2) через посредник CoAP, который передает запросы и ответы CoAP между разные транспорты, например, между WebSockets и UDP.

Борман и др. Стандарты Track [Страница 5]

RFC 8323 TCP / TLS / WebSockets Transports для CoAP Февраль 2018 г. Раздел 7 обновляет [RFC7641] («Наблюдение за ресурсами в ограниченном Application Protocol (CoAP) ") для использования с CoAP через надежную транспорты.[RFC7641] - это расширение CoAP, которое включает CoAP клиентов для «наблюдения» за ресурсом на сервере CoAP. (Клиент CoAP извлекает представление ресурса и регистрирует уведомления сервером CoAP при обновлении представления.) 2. Условные обозначения и терминология Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «НЕ РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и «ДОПОЛНИТЕЛЬНО» в этом документе следует толковать, как описано в BCP 14 [RFC2119] [RFC8174] тогда и только тогда, когда они появляются во всех столицы, как показано здесь.В этом документе предполагается, что читатели знакомы с условиями и концепции, которые используются в [RFC6455], [RFC7252], [RFC7641] и [RFC7959].Термин «надежный транспорт» используется только для обозначения транспорта. протоколы, такие как TCP, которые обеспечивают надежную и упорядоченную доставку байтовый поток. Блочное расширение для надежного транспорта (BERT): Расширяет [RFC7959], позволяя использовать сообщения большего размера в надежный транспорт. Вариант BERT: Вариант Block1 или Block2, который включает SZX (размер блока) значение 7.Блок BERT: Полезная нагрузка сообщения CoAP, на которое влияет опция BERT в описательное использование (см. раздел 2.1 [RFC7959]). Транспортное сообщение: Надежное соединение с потоком байтов, предоставляемое напрямую по TCP или косвенно через TLS или WebSockets. Подключение: Транспортное соединение, если явно не указано иное. Борман и др. Стандарты Track [Страница 6]

RFC 8323 TCP / TLS / WebSockets Transports для CoAP Февраль 2018 г.

Инициатор подключения:

Узел, открывающий транспортное соединение, т. е.е., TCP активен

открыватель, клиент TLS или клиент WebSocket.

Приемник подключения:

Одноранговый узел, который принимает транспортное соединение, открытое другим

pee

е.е., TCP активен

открыватель, клиент TLS или клиент WebSocket.

Приемник подключения:

Одноранговый узел, который принимает транспортное соединение, открытое другим

pee libcoap: coap-server (5)

NAME

coap-server — CoAP Server на основе libcoap

SYNOPSIS

coap-server [ -d max] [ -g group] [ -l потеряно] [ -p порт ] [ -v num] [ -A адрес] [ -N ] [[ -k key] [ -h hint]] [[ -c certfile] [ -n ] [ -C cafile] [ -R root_cafile]]

ОПИСАНИЕ

coap-server — это пример сервера для «протокола ограниченного приложения» (RFC 7252).

ОПЦИИ — Общие

- -d макс.

- Включите поддержку для создания динамических ресурсов при выполнении PUT до

предел макс.

Если достигнуто максимальное значение, возвращается код 4.06, пока один из

динамические ресурсы были удалены.

Если достигнуто максимальное значение, возвращается код 4.06, пока один из

динамические ресурсы были удалены. - -г группа

- Присоединиться к указанной группе многоадресной рассылки при запуске.

- -p порт

- Порт по данному адресу будет прослушивать входящие соединения.Если (D) TLS поддерживается, то порт + 1 также будет прослушиваться для (D) TLS-соединения. Порт по умолчанию — 5683, если не указано другое значение.

- -l список

- Не удалось отправить некоторые датаграммы, указанные в списке разделенных запятыми числа или диапазоны номеров (только отладка).

- -l потеря%

- Случайно не удалось отправить датагамы с указанной вероятностью — 100% все дейтаграммы, 0% без дейтаграмм (только отладка).

- -v число

- Используемый уровень детализации (по умолчанию 3, максимум 9).

Выше 7 есть

повышенная детализация в журнале GnuTLS.

Выше 7 есть

повышенная детализация в журнале GnuTLS. - -A адрес

- Локальный адрес интерфейса, который сервер должен прослушивать.

- -N

- Отправляйте НЕПодтверждаемое сообщение для ответов \ «наблюдать \». Если опция -N не указано, будет отправлен подтверждающий ответ. Даже если установлено, каждые пятый ответ все равно будет отправлен как подтверждаемый ответ (Требование RFC 7641).

ОПЦИИ — PSK

(если поддерживается базовой (D) библиотекой TLS)

- -h подсказка

- Подсказка о предварительном общем ключе для входящих подключений. По умолчанию CoAP . Это не может быть пустым, если определено.

- -k ключ

- Общий ключ для входящих подключений. Это не может быть пустым, если определены. Примечание: , если определено -c cafile , вам также необходимо определить ключ -k , чтобы сервер поддерживает как PSK, так и PKI.

ОПЦИИ — PKI

(если поддерживается базовой (D) библиотекой TLS)

- -c файл сертификата

- Используйте указанный файл PEM, который содержит СЕРТИФИКАТ и ЧАСТНЫЙ Ключевая информация. Примечание: , если определен ключ -k , необходимо также определить -c cafile , чтобы сервер поддерживает как PSK, так и PKI.

- -n

- Отключить требование для клиентов иметь определенные клиентские сертификаты

- -C кафе

- Файл PEM, содержащий сертификат CA, который использовался для подписи файла сертификата. определяется с помощью -c certfile .Если определено, то клиенту будет предоставлен этот сертификат CA во время TLS. настроить. Кроме того, это вызовет проверку клиента. сертификат. Если certfile самоподписан (как определено в -c certfile ), то вам нужно иметь в командной строке одно и то же имя файла для файла сертификата и cafile (как в -c certfile -C certfile ) для запуска проверки.

- -R root_cafile

- PEM-файл, содержащий набор доверенных корневых центров сертификации, которые будут использоваться для проверить сертификат сервера.Кафе -C не обязательно должно быть в этот список и является «доверенным» для проверки. Кроме того, это может указывать на каталог, содержащий набор файлов CA PEM.

ПРИМЕРЫ

coap-server -A :: 1

Разрешить серверу прослушивать localhost (порт 5683 ).

coap-server -A :: 1 -k mysecretKey -h myhint

Разрешить серверу прослушивать localhost (порт 5683 и 5684 ) с сервером настроить для аутентификации PSK.

coap-server -A :: 1 -p 13011

То же самое, за исключением того, что порт прослушивания — 13011 (а не порт по умолчанию 5683 ).

coap-server -A 2001: db8: 81a8: 0: 6ef0: dead: feed: beef -v 5

Адрес прослушивания установлен на 2001: db8: 81a8: 0: 6ef0: dead: feed: beef и Уровень детализации установлен на 5 .

АДМИНИСТРАТИВНОЕ ПРАВОНАРУШЕНИЕ И АДМИНИСТРАТИВНАЯ ОТВЕТСТВЕННОСТЬ[править]

АДМИНИСТРАТИВНОЕ ПРАВОНАРУШЕНИЕ И АДМИНИСТРАТИВНАЯ ОТВЕТСТВЕННОСТЬ[править] К. Хартке

Universitaet Bremen TZI

Б. Сильвераджан

Технологический университет Тампере

Б. Раймор, Под ред.

Февраль 2018 г.

CoAP (протокол ограниченного приложения) через TCP, TLS и WebSockets

Аннотация

Протокол ограниченного приложения (CoAP), хотя и вдохновлен

HTTP был разработан для использования UDP вместо TCP.Слой сообщений

CoAP over UDP включает поддержку надежной доставки, простой

контроль перегрузки и контроль потока.

Некоторые среды выигрывают от переноса CoAP

надежные транспорты, такие как TCP или Transport Layer Security (TLS).

В этом документе описаны изменения, необходимые для использования CoAP поверх TCP,

Транспорты TLS и WebSockets.

К. Хартке

Universitaet Bremen TZI

Б. Сильвераджан

Технологический университет Тампере

Б. Раймор, Под ред.

Февраль 2018 г.

CoAP (протокол ограниченного приложения) через TCP, TLS и WebSockets

Аннотация

Протокол ограниченного приложения (CoAP), хотя и вдохновлен

HTTP был разработан для использования UDP вместо TCP.Слой сообщений

CoAP over UDP включает поддержку надежной доставки, простой

контроль перегрузки и контроль потока.

Некоторые среды выигрывают от переноса CoAP

надежные транспорты, такие как TCP или Transport Layer Security (TLS).

В этом документе описаны изменения, необходимые для использования CoAP поверх TCP,

Транспорты TLS и WebSockets. Он также официально обновляет RFC 7641.

для использования с этими транспортами и RFC 7959, чтобы разрешить использование

большие сообщения через надежный транспорт.Статус этой памятки

Это документ Internet Standards Track.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG). Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 7841.

Информация о текущем статусе этого документа, исправлениях,

и как оставить отзыв о нем можно узнать на

https: // www.rfc-editor.org/info/rfc8323.

Борман и др. Стандарты Track [Страница 1]

Он также официально обновляет RFC 7641.

для использования с этими транспортами и RFC 7959, чтобы разрешить использование

большие сообщения через надежный транспорт.Статус этой памятки

Это документ Internet Standards Track.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG). Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 7841.

Информация о текущем статусе этого документа, исправлениях,

и как оставить отзыв о нем можно узнать на

https: // www.rfc-editor.org/info/rfc8323.

Борман и др. Стандарты Track [Страница 1]  Этот документ регулируется BCP 78 и Правовой нормой IETF Trust.

Положения, касающиеся документов IETF

(https://trustee.ietf.org/license-info) действует на дату

публикация этого документа.Просмотрите эти документы

внимательно, поскольку они уважительно описывают ваши права и ограничения

к этому документу. Компоненты кода, извлеченные из этого документа, должны

включить упрощенный текст лицензии BSD, как описано в разделе 4.e

Правовые положения Trust и предоставляются без гарантии, как

описана в упрощенной лицензии BSD.

Содержание

1. Введение ............................................... ..... 3

2. Условные обозначения и терминология ..................................... 6

3. CoAP через TCP ............................................. ...... 7

3.1. Модель обмена сообщениями ............................................ 7

3.2. Формат сообщения ............................................. 9

3.3. Передача сообщений ................

Этот документ регулируется BCP 78 и Правовой нормой IETF Trust.

Положения, касающиеся документов IETF

(https://trustee.ietf.org/license-info) действует на дату

публикация этого документа.Просмотрите эти документы

внимательно, поскольку они уважительно описывают ваши права и ограничения

к этому документу. Компоненты кода, извлеченные из этого документа, должны

включить упрощенный текст лицензии BSD, как описано в разделе 4.e

Правовые положения Trust и предоставляются без гарантии, как

описана в упрощенной лицензии BSD.

Содержание

1. Введение ............................................... ..... 3

2. Условные обозначения и терминология ..................................... 6

3. CoAP через TCP ............................................. ...... 7

3.1. Модель обмена сообщениями ............................................ 7

3.2. Формат сообщения ............................................. 9

3.3. Передача сообщений ................ ...................... 11

3.4. Состояние подключения ......................................... 12

4. CoAP через WebSockets ........................................... 13

4.1. Открытие рукопожатия ......................................... 15

4.2. Формат сообщения ............................................ 15

4.3. Передача сообщений ...................................... 16

4.4. Состояние подключения ......................................... 17

5. Сигнализация ............................................... ....... 17

5.1. Коды сигнализации ........................................... 17

5.2. Номера опций сигнализации .................................. 18

5.3. Сообщения о возможностях и настройках (CSM)................. 18

5.4. Сообщения Ping and Pong .................................... 20

5.5. Сообщения о выпуске .......................................... 21

5.6. Сообщения об отмене ................................

...................... 11

3.4. Состояние подключения ......................................... 12

4. CoAP через WebSockets ........................................... 13

4.1. Открытие рукопожатия ......................................... 15

4.2. Формат сообщения ............................................ 15

4.3. Передача сообщений ...................................... 16

4.4. Состояние подключения ......................................... 17

5. Сигнализация ............................................... ....... 17

5.1. Коды сигнализации ........................................... 17

5.2. Номера опций сигнализации .................................. 18

5.3. Сообщения о возможностях и настройках (CSM)................. 18

5.4. Сообщения Ping and Pong .................................... 20

5.5. Сообщения о выпуске .......................................... 21

5.6. Сообщения об отмене ................................ ............ 23

5.7. Примеры сигнализации ........................................ 24

6. Блочная передача и надежная транспортировка .................... 25

6.1. Пример: GET с блоками BERT ............................. 27

6.2. Пример: PUT с блоками BERT ............................. 27

7. Наблюдение за ресурсами над надежным транспортом ................... 28

7.1. Уведомления и повторный заказ .............................. 28

7.2. Сообщение и благодарности .......................... 28

7.3. Свежесть ................................................. 28

7.4. Отмена .............................................. 29

Борман и др. Standards Track [Страница 2]

............ 23

5.7. Примеры сигнализации ........................................ 24

6. Блочная передача и надежная транспортировка .................... 25

6.1. Пример: GET с блоками BERT ............................. 27

6.2. Пример: PUT с блоками BERT ............................. 27

7. Наблюдение за ресурсами над надежным транспортом ................... 28

7.1. Уведомления и повторный заказ .............................. 28

7.2. Сообщение и благодарности .......................... 28

7.3. Свежесть ................................................. 28

7.4. Отмена .............................................. 29

Борман и др. Standards Track [Страница 2]  .................................... 31

8.3. Схема URI coap + ws ........................................ 32

8.4. Схема URI coaps + ws ....................................... 33

8.5. Параметры Uri-Host и Uri-Port ............................. 33

8.6. Разложение URI на параметры .............................34

8.7. Составление URI из опций ............................... 35

9. Обеспечение CoAP .............................................. .... 35

9.1. Привязка TLS для CoAP через TCP ............................. 36

9.2. Использование TLS для CoAP через WebSockets ........................ 37

10. Соображения безопасности ....................................... 37

10.1. Сигнальные сообщения ....................................... 37

11. Вопросы IANA ........................................... 38

11.1. Коды сигнализации .......................................... 38

11.2. Реестр номеров опций сигнализации CoAP .............

.................................... 31

8.3. Схема URI coap + ws ........................................ 32

8.4. Схема URI coaps + ws ....................................... 33

8.5. Параметры Uri-Host и Uri-Port ............................. 33

8.6. Разложение URI на параметры .............................34

8.7. Составление URI из опций ............................... 35

9. Обеспечение CoAP .............................................. .... 35

9.1. Привязка TLS для CoAP через TCP ............................. 36

9.2. Использование TLS для CoAP через WebSockets ........................ 37

10. Соображения безопасности ....................................... 37

10.1. Сигнальные сообщения ....................................... 37

11. Вопросы IANA ........................................... 38

11.1. Коды сигнализации .......................................... 38

11.2. Реестр номеров опций сигнализации CoAP ............. .... 38

11.3. Регистрация имени службы и номера порта ................ 40

11.4. Безопасная регистрация имени службы и номера порта ......... 40

11.5. Регистрация схемы URI .................................. 41

11.6. Регистрация хорошо известного суффикса URI ....................... 43

11.7. Идентификатор протокола ALPN ................................. 44

11.8. Регистрация подпротокола WebSocket ....................... 44

11.9. Реестр номеров опций CoAP ............................. 44

12. Ссылки ............................................... ..... 45

12.1. Нормативные ссылки ..................................... 45

12.2. Информационные ссылки ................................... 47

Приложение A. Примеры CoAP через WebSockets ...................... 49

Благодарности ................................................... 52

Авторы ................................................. ..... 52

Адреса авторов ....................

.... 38

11.3. Регистрация имени службы и номера порта ................ 40

11.4. Безопасная регистрация имени службы и номера порта ......... 40

11.5. Регистрация схемы URI .................................. 41

11.6. Регистрация хорошо известного суффикса URI ....................... 43

11.7. Идентификатор протокола ALPN ................................. 44

11.8. Регистрация подпротокола WebSocket ....................... 44

11.9. Реестр номеров опций CoAP ............................. 44

12. Ссылки ............................................... ..... 45

12.1. Нормативные ссылки ..................................... 45

12.2. Информационные ссылки ................................... 47

Приложение A. Примеры CoAP через WebSockets ...................... 49

Благодарности ................................................... 52

Авторы ................................................. ..... 52

Адреса авторов .................... ........................... .53

1. Введение

Протокол ограниченного приложения (CoAP) [RFC7252] был разработан

для развертываний Интернета вещей (IoT), предполагая, что UDP [RFC768]

может использоваться беспрепятственно, как и безопасность транспортного уровня дейтаграмм.

(DTLS) протокол [RFC6347] через UDP. Использование CoAP поверх UDP является

ориентирован на простоту, имеет небольшой объем кода и небольшой

размер сообщения по сети.Основная причина внедрения CoAP поверх TCP [RFC793] и TLS

[RFC5246] заключается в том, что некоторые сети не пересылают пакеты UDP. Завершить

блокировка UDP происходит между 2% и 4% наземных

сети доступа, согласно [EK2016]. Ухудшение UDP особенно

сосредоточены в корпоративных сетях и сетях в географических

регионы с другими проблемами подключения. Некоторые сети также

Борман и др. Стандарты Track [Страница 3]

........................... .53

1. Введение

Протокол ограниченного приложения (CoAP) [RFC7252] был разработан

для развертываний Интернета вещей (IoT), предполагая, что UDP [RFC768]

может использоваться беспрепятственно, как и безопасность транспортного уровня дейтаграмм.

(DTLS) протокол [RFC6347] через UDP. Использование CoAP поверх UDP является

ориентирован на простоту, имеет небольшой объем кода и небольшой

размер сообщения по сети.Основная причина внедрения CoAP поверх TCP [RFC793] и TLS

[RFC5246] заключается в том, что некоторые сети не пересылают пакеты UDP. Завершить

блокировка UDP происходит между 2% и 4% наземных

сети доступа, согласно [EK2016]. Ухудшение UDP особенно

сосредоточены в корпоративных сетях и сетях в географических

регионы с другими проблемами подключения. Некоторые сети также

Борман и др. Стандарты Track [Страница 3]  3% [SW2016].

Внедрение CoAP поверх TCP также приводит к некоторым дополнительным

эффекты, которые могут быть желательны в конкретном развертывании:

o Если на пути связи присутствуют NAT, CoAP через TCP

приводит к другому поведению обхода NAT, чем CoAP по UDP.

NAT часто рассчитывают таймеры истечения срока действия на основе

Протокол транспортного уровня, используемый протоколами приложений.

Многие NAT поддерживают привязки NAT на основе TCP в течение более длительных периодов времени на основе

при условии, что протокол транспортного уровня, такой как TCP,

предлагает дополнительную информацию о жизненном цикле сеанса.UDP,

с другой стороны, не предоставляет такую информацию NAT и

таймауты обычно намного короче [HomeGateway]. В соответствии с

[HomeGateway], среднее время ожидания привязки TCP и UDP NAT равно

386 минут (TCP) и 160 секунд (UDP). Более короткие значения тайм-аута

требуют более частой отправки сообщений keepalive.

3% [SW2016].

Внедрение CoAP поверх TCP также приводит к некоторым дополнительным

эффекты, которые могут быть желательны в конкретном развертывании:

o Если на пути связи присутствуют NAT, CoAP через TCP

приводит к другому поведению обхода NAT, чем CoAP по UDP.

NAT часто рассчитывают таймеры истечения срока действия на основе

Протокол транспортного уровня, используемый протоколами приложений.

Многие NAT поддерживают привязки NAT на основе TCP в течение более длительных периодов времени на основе

при условии, что протокол транспортного уровня, такой как TCP,

предлагает дополнительную информацию о жизненном цикле сеанса.UDP,

с другой стороны, не предоставляет такую информацию NAT и

таймауты обычно намного короче [HomeGateway]. В соответствии с

[HomeGateway], среднее время ожидания привязки TCP и UDP NAT равно

386 минут (TCP) и 160 секунд (UDP). Более короткие значения тайм-аута

требуют более частой отправки сообщений keepalive. Следовательно

использование CoAP поверх TCP требует менее частой передачи

сообщения keepalive.

o TCP использует механизмы для контроля перегрузки и управления потоком

которые являются более сложными, чем предусмотренные по умолчанию механизмы

по CoAP через UDP; эти механизмы TCP полезны для передачи

большой полезной нагрузки.(Тем не менее, работа над добавлением расширенных

контроль перегрузки к CoAP также через UDP; см. [CoCoA].)

Обратите внимание, что использование CoAP через UDP (и CoAP через DTLS через UDP) является

по-прежнему рекомендуемый транспорт для использования в сетях с ограниченными узлами,

особенно при использовании вместе с поблочной передачей. CoAP

через TCP применимо в тех случаях, когда сеть

инфраструктура не оставляет другого выбора. Использование CoAP поверх TCP

приводит к большему размеру кода, большему количеству циклов, увеличению ОЗУ

требования и большие размеры пакетов.Разработчики, внедряющие CoAP

через TCP рекомендуется обратиться к [TCP-in-IoT] для получения рекомендаций по

реализация TCP с малым объемом памяти для устройств IoT.

Следовательно

использование CoAP поверх TCP требует менее частой передачи

сообщения keepalive.

o TCP использует механизмы для контроля перегрузки и управления потоком

которые являются более сложными, чем предусмотренные по умолчанию механизмы

по CoAP через UDP; эти механизмы TCP полезны для передачи

большой полезной нагрузки.(Тем не менее, работа над добавлением расширенных

контроль перегрузки к CoAP также через UDP; см. [CoCoA].)

Обратите внимание, что использование CoAP через UDP (и CoAP через DTLS через UDP) является

по-прежнему рекомендуемый транспорт для использования в сетях с ограниченными узлами,

особенно при использовании вместе с поблочной передачей. CoAP

через TCP применимо в тех случаях, когда сеть

инфраструктура не оставляет другого выбора. Использование CoAP поверх TCP

приводит к большему размеру кода, большему количеству циклов, увеличению ОЗУ

требования и большие размеры пакетов.Разработчики, внедряющие CoAP

через TCP рекомендуется обратиться к [TCP-in-IoT] для получения рекомендаций по

реализация TCP с малым объемом памяти для устройств IoT. Стандарты, основанные на CoAP, такие как облегченная машина к машине

[LWM2M], в настоящее время в качестве транспорта используют CoAP поверх UDP; добавление поддержки

для CoAP через TCP позволяет им решать указанные выше проблемы для

конкретных развертываний и для защиты инвестиций в существующий CoAP

реализации и развертывания.

Хотя HTTP / 2 потенциально может удовлетворить потребность в

обход корпоративного брандмауэра, потребуются дополнительные расходы и

задержки, вызванные таким переходом от CoAP к HTTP / 2.В настоящее время также доступно меньше реализаций HTTP / 2 для

Борман и др. Стандарты Track [Страница 4]

Стандарты, основанные на CoAP, такие как облегченная машина к машине

[LWM2M], в настоящее время в качестве транспорта используют CoAP поверх UDP; добавление поддержки

для CoAP через TCP позволяет им решать указанные выше проблемы для

конкретных развертываний и для защиты инвестиций в существующий CoAP

реализации и развертывания.

Хотя HTTP / 2 потенциально может удовлетворить потребность в

обход корпоративного брандмауэра, потребуются дополнительные расходы и

задержки, вызванные таким переходом от CoAP к HTTP / 2.В настоящее время также доступно меньше реализаций HTTP / 2 для

Борман и др. Стандарты Track [Страница 4]  Кроме того, CoAP может быть интегрирован в веб-среду, где

внешний интерфейс использует CoAP через UDP с устройств IoT в облако

инфраструктуры, а затем CoAP через TCP между внутренними службами.Шлюз TCP-UDP может использоваться на границе облака для связи

с устройством IoT на основе UDP.

Наконец, приложения CoAP, работающие внутри веб-браузера, могут быть

без доступа к подключению кроме HTTP. В этом случае

Протокол WebSocket [RFC6455] может использоваться для передачи запросов CoAP.

и ответы, в отличие от перекрестного проксирования их через HTTP на

Кросс-прокси HTTP-to-CoAP. Это сохраняет функциональность CoAP.

без перевода - в частности, Observe Option [RFC7641].Чтобы удовлетворить вышеупомянутые требования к развертыванию, этот документ

определяет, как транспортировать CoAP через TCP, CoAP через TLS и CoAP через

WebSockets. В этих случаях надежность, предлагаемая

транспортный протокол включает функции надежности сообщения

уровень, используемый для CoAP через UDP.

Кроме того, CoAP может быть интегрирован в веб-среду, где

внешний интерфейс использует CoAP через UDP с устройств IoT в облако

инфраструктуры, а затем CoAP через TCP между внутренними службами.Шлюз TCP-UDP может использоваться на границе облака для связи

с устройством IoT на основе UDP.

Наконец, приложения CoAP, работающие внутри веб-браузера, могут быть

без доступа к подключению кроме HTTP. В этом случае

Протокол WebSocket [RFC6455] может использоваться для передачи запросов CoAP.

и ответы, в отличие от перекрестного проксирования их через HTTP на

Кросс-прокси HTTP-to-CoAP. Это сохраняет функциональность CoAP.

без перевода - в частности, Observe Option [RFC7641].Чтобы удовлетворить вышеупомянутые требования к развертыванию, этот документ

определяет, как транспортировать CoAP через TCP, CoAP через TLS и CoAP через

WebSockets. В этих случаях надежность, предлагаемая

транспортный протокол включает функции надежности сообщения

уровень, используемый для CoAP через UDP. Борман и др. Стандарты Track [Страница 5]

Борман и др. Стандарты Track [Страница 5]  Термин «надежный транспорт» используется только для обозначения транспорта.

протоколы, такие как TCP, которые обеспечивают надежную и упорядоченную доставку

байтовый поток.

Блочное расширение для надежного транспорта (BERT):

Расширяет [RFC7959], позволяя использовать сообщения большего размера в

надежный транспорт.

Вариант BERT:

Вариант Block1 или Block2, который включает SZX (размер блока)

значение 7.Блок BERT:

Полезная нагрузка сообщения CoAP, на которое влияет опция BERT в

описательное использование (см. раздел 2.1 [RFC7959]).

Транспортное сообщение:

Надежное соединение с потоком байтов, предоставляемое напрямую

по TCP или косвенно через TLS или WebSockets.

Подключение:

Транспортное соединение, если явно не указано иное.

Борман и др. Стандарты Track [Страница 6]

Термин «надежный транспорт» используется только для обозначения транспорта.

протоколы, такие как TCP, которые обеспечивают надежную и упорядоченную доставку

байтовый поток.

Блочное расширение для надежного транспорта (BERT):

Расширяет [RFC7959], позволяя использовать сообщения большего размера в

надежный транспорт.

Вариант BERT:

Вариант Block1 или Block2, который включает SZX (размер блока)

значение 7.Блок BERT:

Полезная нагрузка сообщения CoAP, на которое влияет опция BERT в

описательное использование (см. раздел 2.1 [RFC7959]).

Транспортное сообщение:

Надежное соединение с потоком байтов, предоставляемое напрямую

по TCP или косвенно через TLS или WebSockets.

Подключение:

Транспортное соединение, если явно не указано иное.

Борман и др. Стандарты Track [Страница 6]  е.е., TCP активен

открыватель, клиент TLS или клиент WebSocket.

Приемник подключения:

Одноранговый узел, который принимает транспортное соединение, открытое другим

pee

е.е., TCP активен

открыватель, клиент TLS или клиент WebSocket.

Приемник подключения:

Одноранговый узел, который принимает транспортное соединение, открытое другим

pee  Если достигнуто максимальное значение, возвращается код 4.06, пока один из

динамические ресурсы были удалены.

Если достигнуто максимальное значение, возвращается код 4.06, пока один из

динамические ресурсы были удалены. Выше 7 есть

повышенная детализация в журнале GnuTLS.

Выше 7 есть

повышенная детализация в журнале GnuTLS.