ГПК | это… Что такое ГПК?

ТолкованиеПеревод

- ГПК

ГПК

главный паровой коллектор

АЭС

ГПК

Генеральный пограничный комитет

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ГПК

гирополукомпас

Словари: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

Гражданская партия Казахстана

Казахстан, полит.

Источник: http://www.regnum.ru/expnews/279133.html

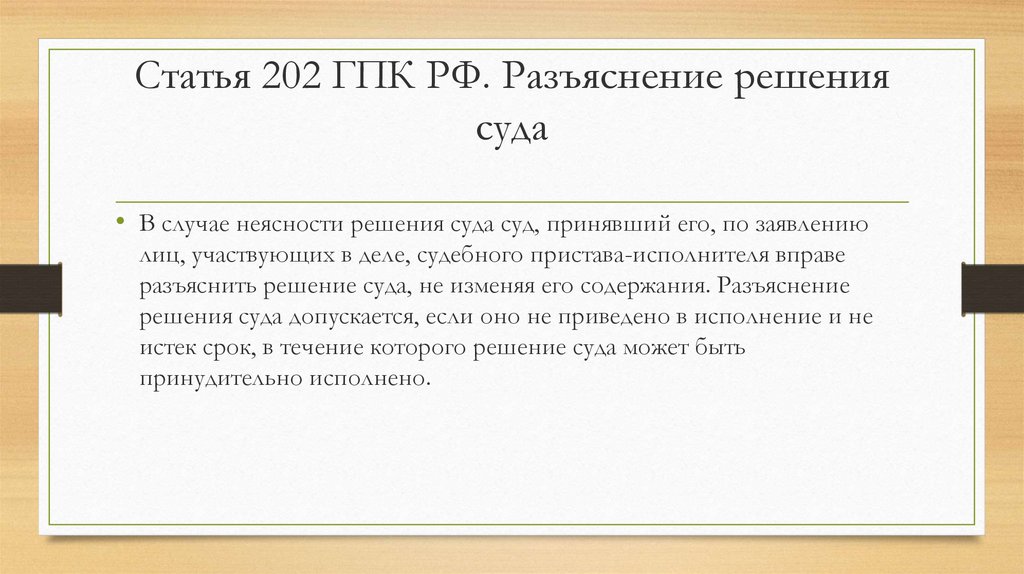

ГПК

Гражданский процессуальный кодекс

РФ, юр.

Словари: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ГПК

горнопроходческий комбайн

горнопроходческий комплексСловарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ГПК

Государственная приёмочная комиссия

энерг.

Источник: http://news.

mail.ru/news.html?402788

mail.ru/news.html?402788ГПК

гуманитарно-педагогический колледж

образование и наука

ГПК

государственный производственный комплекс

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

- горпищекомбинат

- ГПК

городской комбинат пищевых продуктов

ГПК

госплемкнига

ГПК

гибкий производственный комплекс

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997.

— 527 с.

— 527 с.ГПК

газоперерабатывающий комплекс

ГПК

гидроакустическое поле корабля

морск.

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ГПК

генеральный предметный каталог

образование и наука

ГПК

график погашения кредита

фин.

ГПК

глюкоза плазмы крови

мед.

Источник: http://diseases.academic.ru/344/%D0%94%D0%98%D0%90%D0%91%D0%95%D0%A2_%D0%A1%D0%90%D0%A5%D0%90%D0%A0%D0%9D%D0%AB%D0%99

ГПК

гаражный потребительский кооператив

авто, организация

ГПК

Государственный пограничный комитет

Беларусь, гос.

Источник:

ГПК

геолого-поисковая контора

геол.

ГПК

газовый подогреватель конденсата

энерг.

Источник: http://www.fpps.ru/publish/vti.php

ГПК

гетерополикислота

Источник: dimonoaker.narod.ru/RussStat/Klyzma2002pdf.pdf

ГПК

гопантеновая кислота

Источник: www.rmj.ru/articles_4115.htm

Гпк

гигапарсек

астр.

Источник:

http://informatorium. info/enpage.php?fix=200739123554967

info/enpage.php?fix=200739123554967ГПК

«Газета по-киевски»

http://pk.kiev.ua/

издание, Киев

Источник: http://www.silanaroda.com/index.php?itemid=3010&mode=full

ГПК

главный предохранительный клапан

Источник: http://news.treli.ru/newstext.mhtml?Part=3&PubID=3500

ГПК

глюкозно-паточный комбинат

ОАО «ГПК „Ефремовский“»

организация

Источник: http://www.lin.ru/db/emitent/602B29804FA18C6CC3256D3B006797D4/discl_org.html

Словарь сокращений и аббревиатур.

Академик.

2015.

Нужно сделать НИР?

- ИВНДиНФ

- ВББР

Полезное

| Уважаемые абитуриенты и родители! Приглашаем Вас на Дни открытых дверей, где вы узнаете подробную информацию о правилах приема, о специальностях, представленных в колледже, а также увидите своими глазами, чем живет ГПК. Мероприятия будут проходить по следующему расписанию: 26.11.2022, 24.12.2022, 28.01.2023, 18.02.2023, 25.03.2023, 29.04.2023, 27.05.2023 в 12:00 по адресу г. Орехово-Зуево, ул. Красноармейская, д.10 |

Шифрование по умолчанию в состоянии покоя | Документация

Этот контент последний раз обновлялся в сентябре 2022 г. и отражает текущее положение дел. на момент написания. Политики и системы безопасности Google могут меняться в будущем, поскольку мы постоянно улучшаем защиту наших клиентов.

В Google наша комплексная стратегия безопасности включает шифрование при хранении,

что помогает защитить контент клиента от злоумышленников. Мы шифруем все Google

контент клиента в состоянии покоя, без каких-либо действий с вашей стороны, с использованием одного или нескольких

механизмы шифрования. В этом документе описывается наш подход к

шифрование в состоянии покоя для инфраструктуры Google и Google Cloud и как мы его используем

для обеспечения большей безопасности информации о клиентах.

Мы шифруем все Google

контент клиента в состоянии покоя, без каких-либо действий с вашей стороны, с использованием одного или нескольких

механизмы шифрования. В этом документе описывается наш подход к

шифрование в состоянии покоя для инфраструктуры Google и Google Cloud и как мы его используем

для обеспечения большей безопасности информации о клиентах.

Этот документ предназначен для архитекторов безопасности и групп безопасности, которые в настоящее время используя или рассматривая Google. Этот документ предполагает базовое понимание шифрование а также криптографические примитивы. Дополнительные сведения о криптографии см. Введение в современную криптографию.

Шифрование в состоянии покоя — это шифрование, которое используется для защиты данных,

хранится на диске (включая твердотельные накопители) или резервном носителе. Все данные, которые

хранится Google, шифруется на уровне хранилища с использованием расширенного

Алгоритм стандарта шифрования (AES), AES-256. Мы используем обычный криптографический

библиотеку Tink, которая включает в себя наш проверенный модуль FIPS 140-2 (названный СкучноКрипто )

последовательно внедрить шифрование в Google Cloud.

Мы управляем ключами, используемыми при шифровании по умолчанию в состоянии покоя. Если вы используете Google Cloud, служба управления облачными ключами позволяет создавать собственные ключи шифрования, вы можете использовать, чтобы добавить шифрование конверта к вашим данным. Используя облачный KMS, вы можете создавать, вращать, отслеживать и удалять ключи. Для получения дополнительной информации см. Подробное описание службы управления облачными ключами.

Как шифрование при хранении помогает защитить данные

Шифрование в состоянии покоя — это часть более широкой стратегии безопасности. Шифрование имеет следующие преимущества:

- Помогает гарантировать, что если данные попадут в руки злоумышленника, злоумышленник не может прочитать данные, не имея доступа к шифрованию ключи. Даже если злоумышленники получат устройства хранения, содержащие данные, они не смогут понять или расшифровать их.

- Помогает уменьшить поверхность атаки, вырезая нижние слои

аппаратно-программный стек.

- Действует как узкий проход, поскольку централизованно управляемые ключи шифрования создают единственное место, где доступ к данным обеспечивается и может быть проверен.

- Помогает уменьшить поверхность атаки, поскольку вместо защиты все данные, предприятия могут сосредоточить свои стратегии защиты на ключи шифрования.

- Обеспечивает важный механизм конфиденциальности для наших клиентов. Когда данные шифруется в состоянии покоя, он ограничивает доступ, который системы и инженеры должны иметь данные

Что такое данные клиента?

Как определено в Условия использования Google Cloud, данные клиента – это данные, которые клиенты или конечные пользователи предоставляют Google через услуги под своей учетной записью. Данные о клиентах включают контент клиента и метаданные.

Контент клиента — это данные, которые вы создаете сами или предоставляете нам, например данные

хранящиеся в облачном хранилище, моментальные снимки дисков, используемые Compute Engine, и

IAM-политики. В этом документе основное внимание уделяется шифрованию по умолчанию в состоянии покоя.

для контента клиента.

В этом документе основное внимание уделяется шифрованию по умолчанию в состоянии покоя.

для контента клиента.

Метаданные клиента составляют остальные ваши данные. Метаданные клиента могут включать автоматически сгенерированные номера проектов, временные метки, IP-адреса, размер в байтах объекта в Cloud Storage или тип машины в Вычислительный движок. Метаданные защищены в степени, приемлемой для текущие показатели и операции.

Шифрование данных по умолчанию в состоянии покоя

Google шифрует весь контент клиентов, хранящийся в состоянии покоя, без каких-либо действий со стороны вас, используя один или несколько механизмов шифрования. В следующих разделах описывается механизмы, которые мы используем для шифрования контента клиентов.

Уровни шифрования

Google использует несколько уровней шифрования для защиты данных. Использование нескольких

уровни шифрования добавляют избыточную защиту данных и позволяют нам выбирать

оптимальный подход, основанный на требованиях приложения.

На следующей диаграмме показаны несколько уровней шифрования, которые обычно используется для защиты пользовательских данных в центрах обработки данных Google. Либо распределенный шифрование файловой системы или базы данных и хранилища файлов для всех пользователей данных, а шифрование устройства хранения используется для всех данных в Производственные центры обработки данных Google.

Шифрование на уровне оборудования и инфраструктуры

Все системы хранения Google используют одинаковую архитектуру шифрования

детали реализации отличаются от системы к системе. Данные разбиты на подфайл

куски для хранения; размер каждого фрагмента может достигать нескольких гигабайт. Каждый

чанк шифруется на уровне хранилища с помощью индивидуального ключа шифрования данных

(DEK): два фрагмента не будут иметь одинаковый DEK, даже если они принадлежат одному и тому же

клиента или хранится на том же компьютере. (Фрагмент данных в Datastore,

App Engine и Pub/Sub могут содержать данные нескольких клиентов.

(Фрагмент данных в Datastore,

App Engine и Pub/Sub могут содержать данные нескольких клиентов.

Если блок данных обновляется, он шифруется новым ключом, а не повторное использование существующего ключа. Это разделение данных, каждое из которых использует свой ключ, ограничивает риск потенциальной компрометации ключа шифрования данных только этими данными кусок.

Google шифрует данные перед их записью в систему хранения базы данных или аппаратный диск. Шифрование присуще всем нашим системам хранения, а не добавлено позже.

Каждый блок данных имеет уникальный идентификатор. Списки контроля доступа (ACL) помогают убедитесь, что каждый фрагмент может быть расшифрован только службами Google, которые работают с авторизованными ролями, которым предоставляется доступ только в данный момент времени. Этот ограничение доступа помогает предотвратить доступ к данным без авторизации, усиление безопасности и конфиденциальности данных.

Каждый фрагмент распределяется по нашим системам хранения и реплицируется в

зашифрованной форме для резервного копирования и аварийного восстановления. Злоумышленник, который хочет получить доступ

клиентские данные должны знать и иметь доступ к двум вещам: все

куски памяти, которые соответствуют нужным им данным, и все

ключи шифрования, соответствующие частям.

Злоумышленник, который хочет получить доступ

клиентские данные должны знать и иметь доступ к двум вещам: все

куски памяти, которые соответствуют нужным им данным, и все

ключи шифрования, соответствующие частям.

На следующей диаграмме показано, как данные загружаются в нашу инфраструктуру, а затем разбивается на зашифрованные куски для хранения.

Мы используем алгоритм AES для шифрования данных в состоянии покоя. Все данные на уровне хранилища шифруется DEK, которые по умолчанию используют AES-256, за исключением небольшое количество Постоянные диски которые были созданы до 2015 года и используют AES-128. AES широко используется, потому что оба AES-256 и AES-128 рекомендуются Национальный институт стандартов и технологий (NIST) для долговременного хранения, и AES часто включается как часть требования соответствия.

Шифрование на уровне запоминающих устройств

В дополнение к

шифрование на уровне системы хранения,

данные также шифруются на уровне устройства хранения с помощью AES-256 для жесткого диска

диски (HDD) и твердотельные накопители (SSD), используя отдельный ключ на уровне устройства

(который отличается от ключа, используемого для шифрования данных на уровне хранилища). Небольшое количество устаревших жестких дисков использует AES-128. SSD, используемые Google, реализуют AES-256.

исключительно для пользовательских данных.

Небольшое количество устаревших жестких дисков использует AES-128. SSD, используемые Google, реализуют AES-256.

исключительно для пользовательских данных.

Шифрование резервных копий

Наша система резервного копирования гарантирует, что данные остаются зашифрованными на протяжении всего резервного копирования процесс. Этот подход позволяет избежать ненужного раскрытия данных открытого текста.

Кроме того, система резервного копирования самостоятельно шифрует большинство файлов резервных копий. со своим ДЭК. DEK является производным от ключа, который хранится в хранилище ключей и случайно сгенерированное начальное число для каждого файла во время резервного копирования. Другой DEK используется для всех метаданные в резервных копиях, которые также хранятся в Keystore.

Соответствие FIPS для данных в состоянии покоя

Google использует

FIPS 140-2 утвержден

модуль шифрования

(свидетельство 3318)

в нашей производственной среде.

Управление ключами

Из-за большого количества ключей в Google и необходимости малой задержки и высокая доступность, DEK хранятся рядом с данными, которые они шифруют. DEK являются зашифровано (обернуто) ключевым ключом шифрования (KEK) с использованием известного метода в качестве шифрование конверта. Эти KEK не относятся к клиентам; вместо этого существует один или несколько KEK для каждую услугу.

Эти KEK хранятся централизованно в Keystore, репозитории, созданном специально для хранение ключей. Наличие меньшего количества KEK, чем DEK, и использование центрального Keystore делает хранение и шифрование данных в нашем масштабе управляемым и позволяет нам отслеживать и контролировать доступ к данным из центральной точки.

Примечание. Хранилище ключей ранее называлось службой управления ключами Google . Это отличается от Cloud KMS, который управляет ключами шифрования для клиентов Google Cloud и помогает клиентам создавать свои ключи клиента.

В Google Cloud у каждого клиента могут быть общие и частные ресурсы. Примером общего ресурса является общий базовый образ в Вычислительный движок. Для общих ресурсов несколько клиентов ссылаются на единственная копия, которая зашифрована одним DEK. Неразделяемые ресурсы разделены на фрагменты данных и зашифрованы ключами, которые отделены от используемых ключей для других клиентов. Эти ключи даже отделены от тех, которые защищают другие фрагменты одних и тех же данных, принадлежащих одному и тому же клиенту. Исключения — это данные, хранящиеся в хранилище данных, App Engine или Pub/Sub, где данные нескольких клиентов могут быть зашифрованы одним и тем же DEK.

Генерация DEK

Система хранения генерирует DEK, используя общую криптографическую библиотеку Google.

Как правило, DEKS затем отправляются в Keystore для переноса с этой системой хранения.

KEK, а упакованные DEK возвращаются в систему хранения для хранения.

фрагменты данных. Когда системе хранения необходимо извлечь зашифрованные данные, она

извлекает упакованный DEK и передает его в хранилище ключей. Затем хранилище ключей проверяет, что

эта служба имеет право использовать KEK и, если это так, разворачивает и возвращает

открытый текст DEK службе. Затем служба использует DEK для расшифровки данных.

фрагментировать в открытый текст и проверить его целостность.

Затем хранилище ключей проверяет, что

эта служба имеет право использовать KEK и, если это так, разворачивает и возвращает

открытый текст DEK службе. Затем служба использует DEK для расшифровки данных.

фрагментировать в открытый текст и проверить его целостность.

Все системы хранения Google Cloud придерживаются этой модели управления ключами, но в большинстве систем также реализованы дополнительные уровни KEK на стороне хранилища для создания иерархия ключей. Это позволяет системам обеспечивать низкую задержку при использовании KEK самого высокого уровня (хранящийся в хранилище ключей) в качестве корня доверия.

Генерация ключей KEK

Большинство ключей KEK для шифрования фрагментов данных генерируются в хранилище ключей, а

остальные генерируются внутри служб хранения. Для согласованности все KEK

генерируется с использованием общей криптографической библиотеки Google, используя случайное число

генератор (RNG), созданный Google. Этот ГСЧ основан на NIST 800-9. 0Ar1 CTR-DRBG

и генерирует AES-256 KEK. (Раньше это был AES-128, и некоторые из них

ключи остаются активными для расшифровки данных.)

0Ar1 CTR-DRBG

и генерирует AES-256 KEK. (Раньше это был AES-128, и некоторые из них

ключи остаются активными для расшифровки данных.)

Генератор случайных чисел берется из Инструкция Intel RDRAND и RNG ядра Linux. В свою очередь, генератор случайных чисел ядра Linux берется из несколько независимых источников энтропии, включая RDRAND и энтропийные события из среды центра обработки данных (например, детальные измерения дискового время поиска и прибытия между пакетами).

DEK упакованы в KEK с использованием AES-256 или AES-128, в зависимости от Облачный сервис Google. В настоящее время мы работаем над обновлением всех KEK для Облачные сервисы Google для AES-256.

Управление KEK

Хранилище ключей было создано исключительно для управления ключами KEK. По конструкции КЕК

используемые системами хранения, нельзя экспортировать из хранилища ключей; все шифрование и

расшифровка с помощью этих ключей должна выполняться в хранилище ключей. Это помогает предотвратить

утечек и неправильного использования, а также позволяет Keystore создавать контрольный журнал, когда ключи

использовал.

Это помогает предотвратить

утечек и неправильного использования, а также позволяет Keystore создавать контрольный журнал, когда ключи

использовал.

Keystore может автоматически менять ключи KEK через равные промежутки времени, используя Общая криптографическая библиотека Google для создания новых ключей. Хотя мы часто относятся только к одному ключу, мы действительно имеем в виду, что данные защищены с помощью ключа set: один ключ активен для шифрования, и активен набор исторических ключей для расшифровки. Количество исторических ключей определяется ротацией ключей расписание. KEK резервируются для целей аварийного восстановления, и они бессрочно подлежит восстановлению.

Использование ключей KEK управляется списками управления доступом в хранилище ключей для каждого ключа с

политика. Доступ к ключу разрешен только авторизованным службам и пользователям Google.

Использование каждой клавиши отслеживается на уровне отдельной операции,

требует этот ключ, поэтому каждый раз, когда пользователь использует ключ, пользователь

аутентифицированы и зарегистрированы. Весь доступ пользователей к данным подлежит аудиту как часть

Общая политика безопасности и конфиденциальности Google.

Весь доступ пользователей к данным подлежит аудиту как часть

Общая политика безопасности и конфиденциальности Google.

Процесс доступа к зашифрованным блокам данных

Когда служба Google получает доступ к зашифрованному фрагменту данных, происходит:

- Служба обращается к системе хранения за данными, которые ей нужны.

- Система хранения идентифицирует фрагменты, в которых хранятся эти данные. (идентификаторы фрагментов) и где они хранятся.

- Для каждого фрагмента система хранения извлекает упакованный DEK, который хранится с этим чанком (в некоторых случаях это делает сервис) и отправляет его в хранилище ключей для распаковки.

- Система хранения проверяет, что идентифицированному заданию разрешен доступ

этот фрагмент данных на основе идентификатора задания и с использованием идентификатора фрагмента. хранилище ключей

проверяет, разрешено ли системе хранения использовать KEK,

связанный со службой, и развернуть этот конкретный DEK.

- Keystore выполняет одно из следующих действий:

- Передает развернутый DEK обратно в систему хранения, которая расшифровывает фрагмент данных и передает его сервису.

- В некоторых редких случаях передает развернутый DEK службе. система хранения передает зашифрованный блок данных сервису, который расшифровывает фрагмент данных и использует его.

Этот процесс отличается для выделенных устройств хранения, таких как локальные твердотельные накопители, где устройство управляет и защищает DEK на уровне устройства.

На следующей диаграмме показан этот процесс. Чтобы расшифровать фрагмент данных, хранилище служба вызывает Keystore, чтобы получить развернутый DEK для этого фрагмента данных.

Иерархия ключей шифрования и корень доверия

Хранилище ключей защищено корневым ключом, называемым мастер-ключом хранилища ключей , который

упаковывает все ключи KEK в хранилище ключей. Этот главный ключ хранилища ключей — AES-256 и

хранится в другой службе управления ключами, которая называется Root Keystore. (В

В прошлом главный ключ хранилища ключей был AES-128, и некоторые из этих ключей остаются активными.

для расшифровки данных.) Корневое хранилище ключей хранит гораздо меньше

ключей — примерно дюжина на регион. Для дополнительной безопасности корневое хранилище ключей

не запускается на обычных производственных машинах, а запускается только на выделенных

машин в каждом центре обработки данных Google.

Этот главный ключ хранилища ключей — AES-256 и

хранится в другой службе управления ключами, которая называется Root Keystore. (В

В прошлом главный ключ хранилища ключей был AES-128, и некоторые из этих ключей остаются активными.

для расшифровки данных.) Корневое хранилище ключей хранит гораздо меньше

ключей — примерно дюжина на регион. Для дополнительной безопасности корневое хранилище ключей

не запускается на обычных производственных машинах, а запускается только на выделенных

машин в каждом центре обработки данных Google.

Корневое хранилище ключей, в свою очередь, имеет собственный корневой ключ, называемый мастером корневого хранилища ключей .

ключ , который также является AES-256 и хранится в одноранговой инфраструктуре,

который называется распространителем главного ключа корневого хранилища ключей и который реплицирует

эти ключи глобально. (Раньше главным ключом корневого хранилища ключей был AES-128, а

некоторые из этих ключей остаются активными для расшифровки данных. ) Мастер корневого хранилища ключей

распределитель ключей хранит ключи только в ОЗУ на тех же выделенных машинах, что и

Корневое хранилище ключей, и оно использует ведение журнала для проверки правильности использования. Один экземпляр

Распределитель главных ключей корневого хранилища ключей запускается для каждого экземпляра корневого хранилища ключей.

) Мастер корневого хранилища ключей

распределитель ключей хранит ключи только в ОЗУ на тех же выделенных машинах, что и

Корневое хранилище ключей, и оно использует ведение журнала для проверки правильности использования. Один экземпляр

Распределитель главных ключей корневого хранилища ключей запускается для каждого экземпляра корневого хранилища ключей.

Когда запускается новый экземпляр распространителя главных ключей корневого хранилища ключей, он настроен со списком имен хостов уже запущенного дистрибьютора экземпляры. Затем экземпляры распространителя могут получить главный ключ корневого хранилища ключей. из других запущенных экземпляров. Помимо механизмов аварийного восстановления описано в Глобальная доступность и репликация, главный ключ корневого хранилища ключей существует только в ОЗУ на ограниченном количестве специально защищенные машины.

Для устранения сценария, когда все экземпляры главного ключа корневого хранилища ключей

дистрибьютор в регионе перезагружается одновременно, мастер-ключ корневого хранилища ключей

также резервные копии на защищенных аппаратных устройствах, которые хранятся в физических сейфах в

строго охраняемые районы в нескольких географически распределенных местах. Этот

резервное копирование потребуется только в том случае, если все экземпляры дистрибьютора в регионе будут удалены.

сразу вниз. Доступ к этим сейфам имеют менее 100 сотрудников Google.

Этот

резервное копирование потребуется только в том случае, если все экземпляры дистрибьютора в регионе будут удалены.

сразу вниз. Доступ к этим сейфам имеют менее 100 сотрудников Google.

На следующей диаграмме показана иерархия ключей шифрования. Ключ шифрования иерархия защищает фрагмент данных с помощью DEK, обернутого с помощью KEK в хранилище ключей, который, в свою очередь, защищен корневым хранилищем ключей и главным ключом корневого хранилища ключей. распределитель.

Сводка по управлению ключами

В следующем списке представлены сводки по управлению ключами в Google:

- Данные разбиты на блоки и зашифрованы с помощью DEK.

- DEK шифруются с помощью KEK.

- KEK хранятся в хранилище ключей.

- Keystore работает на нескольких компьютерах в центрах обработки данных по всему миру.

- Ключи хранилища ключей упакованы с главным ключом хранилища ключей, который хранится

в корневом хранилище ключей.

- Корневое хранилище ключей намного меньше, чем хранилище ключей, и работает только на выделенных серверах. машин в каждом центре обработки данных.

- Ключи корневого хранилища ключей упакованы с главным ключом корневого хранилища ключей, который хранится в корневом дистрибьюторе главных ключей хранилища ключей.

- Распределитель главных ключей Root Keystore является одноранговым инфраструктура, которая работает одновременно в оперативной памяти на выделенных машинах глобально. Каждая машина получает свой ключевой материал от других запущенных экземпляров. в регионе.

- В случае выхода из строя всех экземпляров распространителя в регионе мастер-ключ хранится в другом безопасном оборудовании в физических сейфах в ограниченное местоположение Google.

Глобальная доступность и репликация

На каждом уровне важна высокая доступность, низкая задержка и глобальный доступ к ключам.

критический. Эти характеристики необходимы для предоставления услуг по управлению ключами.

используется в Google.

Эти характеристики необходимы для предоставления услуг по управлению ключами.

используется в Google.

По этой причине Keystore хорошо масштабируется и реплицируется на тысячи раз в наших центрах обработки данных по всему миру. Он запускается на обычных машинах в нашей производственный парк, а экземпляры Keystore работают по всему миру для поддержки Google. операции. В результате задержка любой операции с одной клавишей очень мала.

Корневое хранилище ключей запущено на нескольких машинах, предназначенных для операций безопасности, в

каждого дата-центра. Распределитель главных ключей Root Keystore работает на этих же серверах.

машины, один на один с Root Keystore. Мастер-ключ корневого хранилища ключей

дистрибьютор обеспечивает механизм распределения, используя

протокол сплетни.

Через фиксированный интервал времени каждый экземпляр распространителя выбирает случайный другой

экземпляр для сравнения его ключей и согласования любых различий в ключе

версии. В этой модели нет центрального узла, в котором все наши

зависит от инфраструктуры. Этот метод распространения позволяет нам поддерживать и защищать

ключевой материал с высокой доступностью.

Этот метод распространения позволяет нам поддерживать и защищать

ключевой материал с высокой доступностью.

Общая криптографическая библиотека Google

Общая криптографическая библиотека Google Тинк, который включает в себя наш проверенный модуль FIPS 140-2, СкучнаяКрипто. Tink доступен для всех разработчиков Google. Последовательное использование общей библиотеки означает, что только небольшая команда криптографов должна плотно реализовать это контролируемый и проверенный код, что избавляет каждую команду Google от необходимости самостоятельно разрабатывать собственную криптографию. Специальная группа безопасности Google отвечает за поддержание этой общей криптографической библиотеки для всех товары.

Библиотека шифрования Tink поддерживает широкий спектр типов ключей шифрования и режимы, и они регулярно пересматриваются, чтобы убедиться, что они соответствуют последние атаки.

Примечание: Google также использует другую библиотеку под названием Keymaster. Акции Keymaster

более новый криптографический код, общий с Tink, но Keymaster использует другой

реализация управления версиями ключей и поддерживает более широкий спектр старых алгоритмов.

Акции Keymaster

более новый криптографический код, общий с Tink, но Keymaster использует другой

реализация управления версиями ключей и поддерживает более широкий спектр старых алгоритмов.В настоящее время мы используем следующие алгоритмы шифрования для шифрования в состоянии покоя для ДЭКов и КЕКов. Они могут быть изменены, поскольку мы продолжаем улучшать наши возможности и безопасность.

| Криптографический примитив | Предпочтительные протоколы | Другие поддерживаемые протоколы |

|---|---|---|

| Симметричное шифрование | AES-GCM (256 бит) |

|

| Симметричные подписи (при использовании с AES-CBC и AES-CTR выше для аутентификация) 902:30 | HMAC-SHA256 |

|

Другие криптографические протоколы существуют в библиотеке и исторически

поддерживается, но эта таблица охватывает основные виды использования в Google.

Исследования и инновации в области криптографии

Чтобы идти в ногу с развитием шифрования, у нас есть команда специалистов мирового класса. инженеры по безопасности, которым поручено отслеживать, разрабатывать и улучшать шифрование технологии. Наши инженеры принимают участие в процессах стандартизации и поддержка широко используемого программного обеспечения для шифрования. Мы регулярно публикуем наши исследования в области шифрования, чтобы каждый, в том числе широкая общественность, мог воспользоваться нашими знаниями.

Например, в исследованиях постквантовой криптографии мы работаем в в следующих областях:

Стандартизация : Мы вносим свой вклад в постоянную стандартизацию усилия по постквантовой криптографии. Мы являемся соавторами трех криптосистем предложения, рассматриваемые NIST, которые находятся в третьем раунде Конкурс по стандартизации постквантовой криптографии.

Мы являемся редакторами Международной организации по стандартизации (ISO)

стандарт на

подписи на основе хэшей постквантовой криптографии.

Мы являемся соредакторами проекта Инженерной группы Интернета (IETF) по

Кодирование JSON для подписей постквантовой криптографии.

Мы являемся редакторами Международной организации по стандартизации (ISO)

стандарт на

подписи на основе хэшей постквантовой криптографии.

Мы являемся соредакторами проекта Инженерной группы Интернета (IETF) по

Кодирование JSON для подписей постквантовой криптографии.Включение : Недавно мы включили несколько постквантовых криптографические алгоритмы в нашем Криптографическая библиотека Tink. Это экспериментальный код, предназначенный для обучения сообщества. о плюсах и минусах каждого подхода.

Публикации : Мы недавно опубликовали Переход организаций на постквантовую криптографию в Природа . В этой статье представлен обзор постквантовой криптографии. миграционные вызовы.

Что дальше

Для получения информации об использовании собственных ключей шифрования в Облако Google, см. Ключи шифрования, управляемые клиентом (CMEK).

Для получения общей информации о безопасности Google Cloud см.

Раздел безопасности на веб-сайте Google Cloud.

Раздел безопасности на веб-сайте Google Cloud.Для получения информации о соответствии и соответствии Google Cloud сертификаты, см. Раздел соответствия на веб-сайте Google Cloud, который включает в себя Google общедоступный аудиторский отчет SOC3.

Информацию о шифровании Google Workspace и управлении ключами см. Как Google Workspace использует шифрование для защиты ваших данных, который охватывает большую часть того же контента, что и здесь, но фокусируется исключительно на Рабочая область Google. Для всех решений Google Workspace мы стремимся сохранить данные клиентов защищены, и быть максимально прозрачным в отношении того, как мы обезопасить его.

Информацию об общей безопасности Google Workspace см. Безопасность и соответствие требованиям Google for Work.

Шифрование и дешифрование документов

Шифрование и дешифрование документов Открытый и закрытый ключ играют определенную роль, когда

шифрование и дешифрование документов. Открытый ключ можно рассматривать как открытый сейф.

Когда корреспондент шифрует документ, используя открытый

ключ, этот документ помещается в сейф, сейф закрывается, и

Кодовый замок несколько раз провернулся.

Соответствующий закрытый ключ — это комбинация, которая может

снова откройте сейф и заберите документ.

Другими словами, только тот, кто владеет закрытым ключом.

может восстановить документ, зашифрованный с помощью соответствующего открытого ключа.

Открытый ключ можно рассматривать как открытый сейф.

Когда корреспондент шифрует документ, используя открытый

ключ, этот документ помещается в сейф, сейф закрывается, и

Кодовый замок несколько раз провернулся.

Соответствующий закрытый ключ — это комбинация, которая может

снова откройте сейф и заберите документ.

Другими словами, только тот, кто владеет закрытым ключом.

может восстановить документ, зашифрованный с помощью соответствующего открытого ключа.

Процедура шифрования и расшифровки документов прямо с этой ментальной моделью. Если вы хотите зашифровать сообщение для Алисы, вы зашифруете его используя открытый ключ Алисы, и она расшифровывает его своим закрытым ключом. Если Алиса хочет отправить вам сообщение, она шифрует его с помощью вашего открытый ключ, и вы расшифровываете его своим ключом.

Для шифрования документа опция

—encrypt используется.

У вас должны быть открытые ключи предполагаемых получателей.

Программное обеспечение ожидает, что имя документа будет зашифровано в качестве входных данных или, если

опущен, при стандартном вводе. Зашифрованный результат помещается на стандартный вывод или как указано с помощью

опция —output.

Документ сжат для дополнительной безопасности в дополнение к

шифруя его.

Зашифрованный результат помещается на стандартный вывод или как указано с помощью

опция —output.

Документ сжат для дополнительной безопасности в дополнение к

шифруя его.

Алиса% gpg --output doc.gpg --encrypt --recipient [email protected] doc |

Опция —recipient используется один раз для каждого получателя и принимает дополнительный аргумент, указывающий открытый ключ, которым должен быть зашифрован документ. Зашифрованный документ может быть расшифрован только кем-то с личным ключ, дополняющий один из открытых ключей получателей. В частности, вы не можете расшифровать зашифрованный вами документ, если вы включили свой собственный открытый ключ в список получателей.

Для расшифровки сообщения опция

—decrypt используется.

Вам нужен закрытый ключ, которым было зашифровано сообщение.

Как и в случае с шифрованием, документ для расшифровки

вход, а расшифрованный результат выводится.

mail.ru/news.html?402788

mail.ru/news.html?402788 — 527 с.

— 527 с.

info/enpage.php?fix=200739123554967

info/enpage.php?fix=200739123554967 За эти годы Клуб веселых и находчивых под руководством бессменного ведущего Александра Васильевича Маслякова стал своеобразным социальным лифтом для тысяч его участников, среди которых и шоумены, и актеры, и продюсеры, и даже политики. На мероприятии был проведён импровизированный конкурс капитанов, также между группами была проведена разминка, где они разгадывали на время кроссворд! Студенты участвовали в конкурсах с азартом и желанием победить! Атмосфера была очень доброжелательной!

За эти годы Клуб веселых и находчивых под руководством бессменного ведущего Александра Васильевича Маслякова стал своеобразным социальным лифтом для тысяч его участников, среди которых и шоумены, и актеры, и продюсеры, и даже политики. На мероприятии был проведён импровизированный конкурс капитанов, также между группами была проведена разминка, где они разгадывали на время кроссворд! Студенты участвовали в конкурсах с азартом и желанием победить! Атмосфера была очень доброжелательной! о., где показали детям с ОВЗ интермедию «Незнайка». Актерам удалось заинтересовать детей, вызвать положительные эмоции, а самое главное- доставить радость от совместной деятельности с героями сказки.

о., где показали детям с ОВЗ интермедию «Незнайка». Актерам удалось заинтересовать детей, вызвать положительные эмоции, а самое главное- доставить радость от совместной деятельности с героями сказки. Это событие ознаменовало конец Смутного времени в России. Тогда наш народ, храбрый и сильный, смог сплотиться ради будущего своих детей. И мы с благодарностью вспоминаем этот подвиг, отмечая 4 ноября красным цветом в своём календаре.

Это событие ознаменовало конец Смутного времени в России. Тогда наш народ, храбрый и сильный, смог сплотиться ради будущего своих детей. И мы с благодарностью вспоминаем этот подвиг, отмечая 4 ноября красным цветом в своём календаре. Главной задачей программы было снять видео, которое развеет мифы о Республике Дагестан и привлечёт туристов. Для её достижения было предоставлено ознакомление с самыми интересными и историческими местами республики, такими как Сулакский каньон, п. Дубки, крепость Нарын-кала в Дербенте, экраноплан «Лунь», Чиркейское водохранилище, Бархан Сарыкум, форелевое хозяйство «Главрыба», г. Махачкала,Центральная Джума-мечеть, смотровая площадка горы Тарки-Тау, набережная г. Каспийск. София познакомилась с культурой и обычаями жителей Северного Кавказа, поэтому с легкостью достигла поставленной задачи, а также узнала для себя много нового и интересного про одну из республик нашей необъятной страны.

Главной задачей программы было снять видео, которое развеет мифы о Республике Дагестан и привлечёт туристов. Для её достижения было предоставлено ознакомление с самыми интересными и историческими местами республики, такими как Сулакский каньон, п. Дубки, крепость Нарын-кала в Дербенте, экраноплан «Лунь», Чиркейское водохранилище, Бархан Сарыкум, форелевое хозяйство «Главрыба», г. Махачкала,Центральная Джума-мечеть, смотровая площадка горы Тарки-Тау, набережная г. Каспийск. София познакомилась с культурой и обычаями жителей Северного Кавказа, поэтому с легкостью достигла поставленной задачи, а также узнала для себя много нового и интересного про одну из республик нашей необъятной страны. Подготовка студентов была на высоком уровне.

Подготовка студентов была на высоком уровне.

Мы являемся редакторами Международной организации по стандартизации (ISO)

стандарт на

подписи на основе хэшей постквантовой криптографии.

Мы являемся соредакторами проекта Инженерной группы Интернета (IETF) по

Кодирование JSON для подписей постквантовой криптографии.

Мы являемся редакторами Международной организации по стандартизации (ISO)

стандарт на

подписи на основе хэшей постквантовой криптографии.

Мы являемся соредакторами проекта Инженерной группы Интернета (IETF) по

Кодирование JSON для подписей постквантовой криптографии. Раздел безопасности на веб-сайте Google Cloud.

Раздел безопасности на веб-сайте Google Cloud.