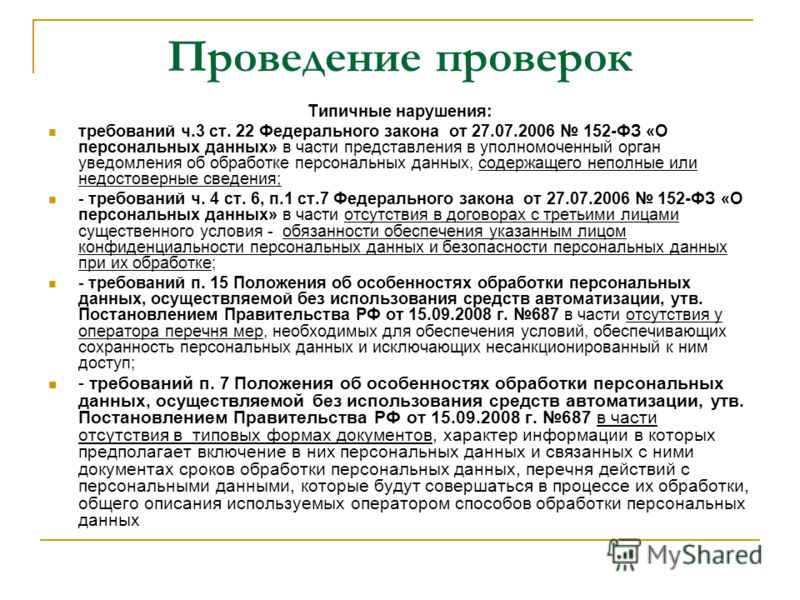

Статья 22. Уведомление об обработке персональных данных — редакция от 26.01.2007 — Закон о персональных данных — Законы Российской Федерации

Статья 22. Уведомление об обработке персональных данных

1. Оператор до начала обработки персональных данных обязан уведомить уполномоченный орган по защите прав субъектов персональных данных о своем намерении осуществлять обработку персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи.

2. Оператор вправе осуществлять без уведомления уполномоченного органа по защите прав субъектов персональных данных обработку персональных данных:

- 1) относящихся к субъектам персональных данных, которых связывают с оператором трудовые отношения;

- 2) полученных оператором в связи с заключением договора, стороной которого является субъект персональных данных, если персональные данные не распространяются, а также не предоставляются третьим лицам без согласия субъекта персональных данных и используются оператором исключительно для исполнения указанного договора и заключения договоров с субъектом персональных данных;

- 3) относящихся к членам (участникам) общественного объединения или религиозной организации и обрабатываемых соответствующими общественным объединением или религиозной организацией, действующими в соответствии с законодательством Российской Федерации, для достижения законных целей, предусмотренных их учредительными документами, при условии, что персональные данные не будут распространяться без согласия в письменной форме субъектов персональных данных;

- 4) являющихся общедоступными персональными данными;

- 5) включающих в себя только фамилии, имена и отчества субъектов персональных данных;

- 6) необходимых в целях однократного пропуска субъекта персональных данных на территорию, на которой находится оператор, или в иных аналогичных целях;

- 7) включенных в информационные системы персональных данных, имеющие в соответствии с федеральными законами статус федеральных автоматизированных информационных систем, а также в государственные информационные системы персональных данных, созданные в целях защиты безопасности государства и общественного порядка;

- 8) обрабатываемых без использования средств автоматизации в соответствии с федеральными законами или иными нормативными правовыми актами Российской Федерации, устанавливающими требования к обеспечению безопасности персональных данных при их обработке и к соблюдению прав субъектов персональных данных.

3. Уведомление, предусмотренное частью 1 настоящей статьи, должно быть направлено в письменной форме и подписано уполномоченным лицом или направлено в электронной форме и подписано электронной цифровой подписью в соответствии с законодательством Российской Федерации. Уведомление должно содержать следующие сведения:

- 1) наименование (фамилия, имя, отчество), адрес оператора;

- 2) цель обработки персональных данных;

- 3) категории персональных данных;

- 4) категории субъектов, персональные данные которых обрабатываются;

- 5) правовое основание обработки персональных данных;

- 6) перечень действий с персональными данными, общее описание используемых оператором способов обработки персональных данных;

- 7) описание мер, которые оператор обязуется осуществлять при обработке персональных данных, по обеспечению безопасности персональных данных при их обработке;

- 8) дата начала обработки персональных данных;

- 9) срок или условие прекращения обработки персональных данных.

4. Уполномоченный орган по защите прав субъектов персональных данных в течение тридцати дней с даты поступления уведомления об обработке персональных данных вносит сведения, указанные в части 3 настоящей статьи, а также сведения о дате направления указанного уведомления в реестр операторов. Сведения, содержащиеся в реестре операторов, за исключением сведений о средствах обеспечения безопасности персональных данных при их обработке, являются общедоступными.

5. На оператора не могут возлагаться расходы в связи с рассмотрением уведомления об обработке персональных данных уполномоченным органом по защите прав субъектов персональных данных, а также в связи с внесением сведений в реестр операторов.

6. В случае предоставления неполных или недостоверных сведений, указанных в части 3 настоящей статьи, уполномоченный орган по защите прав субъектов персональных данных вправе требовать от оператора уточнения предоставленных сведений до их внесения в реестр операторов.

7. В случае изменения сведений, указанных в части 3 настоящей статьи, оператор обязан уведомить об изменениях уполномоченный орган по защите прав субъектов персональных данных в течение десяти рабочих дней с даты возникновения таких изменений.

В случае изменения сведений, указанных в части 3 настоящей статьи, оператор обязан уведомить об изменениях уполномоченный орган по защите прав субъектов персональных данных в течение десяти рабочих дней с даты возникновения таких изменений.

Ст. 22 закона о персональных данных. Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 08.12.2020)

1. Оператор до начала обработки персональных данных обязан уведомить уполномоченный орган по защите прав субъектов персональных данных о своем намерении осуществлять обработку персональных данных, за исключением случаев, предусмотренных частью 2 настоящей статьи.

2. Оператор вправе осуществлять без уведомления уполномоченного органа по защите прав субъектов персональных данных обработку персональных данных:

1) обрабатываемых в соответствии с трудовым законодательством;

2) полученных оператором в связи с заключением договора, стороной которого является субъект персональных данных, если персональные данные не распространяются, а также не предоставляются третьим лицам без согласия субъекта персональных данных и используются оператором исключительно для исполнения указанного договора и заключения договоров с субъектом персональных данных;

3) относящихся к членам (участникам) общественного объединения или религиозной организации и обрабатываемых соответствующими общественным объединением или религиозной организацией, действующими в соответствии с законодательством Российской Федерации, для достижения законных целей, предусмотренных их учредительными документами, при условии, что персональные данные не будут распространяться или раскрываться третьим лицам без согласия в письменной форме субъектов персональных данных;

4) сделанных субъектом персональных данных общедоступными;

5) включающих в себя только фамилии, имена и отчества субъектов персональных данных;

6) необходимых в целях однократного пропуска субъекта персональных данных на территорию, на которой находится оператор, или в иных аналогичных целях;

7) включенных в информационные системы персональных данных, имеющие в соответствии с федеральными законами статус государственных автоматизированных информационных систем, а также в государственные информационные системы персональных данных, созданные в целях защиты безопасности государства и общественного порядка;

8) обрабатываемых без использования средств автоматизации в соответствии с федеральными законами или иными нормативными правовыми актами Российской Федерации, устанавливающими требования к обеспечению безопасности персональных данных при их обработке и к соблюдению прав субъектов персональных данных;

9) обрабатываемых в случаях, предусмотренных законодательством Российской Федерации о транспортной безопасности, в целях обеспечения устойчивого и безопасного функционирования транспортного комплекса, защиты интересов личности, общества и государства в сфере транспортного комплекса от актов незаконного вмешательства..jpg)

3. Уведомление, предусмотренное частью 1 настоящей статьи, направляется в виде документа на бумажном носителе или в форме электронного документа и подписывается уполномоченным лицом. Уведомление должно содержать следующие сведения:

1) наименование (фамилия, имя, отчество), адрес оператора;

2) цель обработки персональных данных;

3) категории персональных данных;

4) категории субъектов, персональные данные которых обрабатываются;

5) правовое основание обработки персональных данных;

6) перечень действий с персональными данными, общее описание используемых оператором способов обработки персональных данных;

7) описание мер, предусмотренных статьями 18.1 и 19 настоящего Федерального закона, в том числе сведения о наличии шифровальных (криптографических) средств и наименования этих средств;

7.1) фамилия, имя, отчество физического лица или наименование юридического лица, ответственных за организацию обработки персональных данных, и номера их контактных телефонов, почтовые адреса и адреса электронной почты;

8) дата начала обработки персональных данных;

9) срок или условие прекращения обработки персональных данных;

10) сведения о наличии или об отсутствии трансграничной передачи персональных данных в процессе их обработки;

10.

11) сведения об обеспечении безопасности персональных данных в соответствии с требованиями к защите персональных данных, установленными Правительством Российской Федерации.

4. Уполномоченный орган по защите прав субъектов персональных данных в течение тридцати дней с даты поступления уведомления об обработке персональных данных вносит сведения, указанные в части 3 настоящей статьи, а также сведения о дате направления указанного уведомления в реестр операторов. Сведения, содержащиеся в реестре операторов, за исключением сведений о средствах обеспечения безопасности персональных данных при их обработке, являются общедоступными.

5. На оператора не могут возлагаться расходы в связи с рассмотрением уведомления об обработке персональных данных уполномоченным органом по защите прав субъектов персональных данных, а также в связи с внесением сведений в реестр операторов.

6. В случае предоставления неполных или недостоверных сведений, указанных в части 3 настоящей статьи, уполномоченный орган по защите прав субъектов персональных данных вправе требовать от оператора уточнения предоставленных сведений до их внесения в реестр операторов.

7. В случае изменения сведений, указанных в части 3 настоящей статьи, а также в случае прекращения обработки персональных данных оператор обязан уведомить об этом уполномоченный орган по защите прав субъектов персональных данных в течение десяти рабочих дней с даты возникновения таких изменений или с даты прекращения обработки персональных данных.

Персональные данные с 1 сентября 2015: изменения — СКБ Контур

Один закон меняет сразу три

Закон № 242-ФЗ от 21.07.2014 вносит изменения в положения трех уже существующих нормативно-правовых актов:

— Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» дополнен ст. 15.5, регламентирующей ведение реестра нарушителей прав субъектов ПДн.

— Положения Федерального закона от 26.12.2008 № 294-ФЗ «О защите прав юридических лиц и индивидуальных предпринимателей при осуществлении государственного контроля (надзора) и муниципального контроля» теперь не распространяются на контроль за соблюдением требований в сфере распространения информации в сети «Интернет» и на контроль и надзор за обработкой персональных данных. Это означает ужесточение надзорной деятельности в этих сферах: значительное расширения оснований для проверок, отмену обязательного согласования проверок с прокуратурой, отмену обязанности Роскомнадзора размещать на своем официальном сайте план ежегодных проверок и другие меры.

— В ст. 18 Федерального закона от 27.07.2006 № 152-ФЗ «О персональных данных» внесена ч. 5, обязывающая операторов выполнять запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан РФ при сборе ПДн с использованием баз данных, находящихся на территории РФ (с небольшими исключениями).

Порядок трансграничной передачи персональных данных

По новым правилам восемь видов обработки ПДн (запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение) должны при сборе персональных данных производиться на территории РФ. Акцент следует сделать на слова «при сборе».

Давайте разберемся, что такое сбор персональных данных? Это понятие в ФЗ-152 не определено. Исходя из логики и здравого смысла, а также прислушиваясь к недавнему комментарию Минкомсвязи России, можно сделать вывод, что сбор персональных данных — не любое их получение, а получение лишь у субъекта персональных данных либо его законного представителя.

У операторов появилась обязанность собирать ПДн в российские базы, а далее, когда сбор окончен, закон не запрещает передавать, хранить, обновлять и совершать любые другие действия с данными, кроме сбора, на территории другого государства.

Новым законом не запрещается трансграничная передача персональных данных, ее правила никак не меняются. Осуществление трансграничной передачи данных, как и раньше, должно выполняться в соответствии со ст. 12 ФЗ № 152 «О персональных данных».

Осуществление трансграничной передачи данных, как и раньше, должно выполняться в соответствии со ст. 12 ФЗ № 152 «О персональных данных».

Где и как указывать сведения о базе данных?

В соответствии с нововведениями оператор персональных данных должен с 1 сентября 2015 года в уведомлении об обработке ПДн и информационном письме о внесении изменений сообщать Роскомнадзору сведения о месте нахождения базы данных информации, содержащей персональные данные граждан РФ. Пункт о том, где выполняется хранение персональных данных — в России или за рубежом, должен стоять после сведений о трансграничной передаче. При этом на момент написания статьи (конец октября 2015 года) в формах уведомления и информационного письма на официальном сайте Роскомнадзора так и не появилось строчки для указания этой информации.

Тем временем Роскомнадзор уже засыпает ни о чем не подозревающих операторов письмами с требованием предоставить недостающие сведения. Остается только один вариант выполнить требования закона — вручную добавить эту информацию.

Рекомендации по предоставлению сведений:

- Заполните информационное письмо об изменениях, а если вашей организации еще нет в реестре операторов — уведомление об обработке на официальном сайте Роскомнадзора. Отправьте в ведомство электронную версию письма/уведомления. В печатную форму добавьте сведения о месте нахождения сервера с базами данных ПДн россиян и отправьте бумажный документ в Роскомнадзор по почте в измененном виде. Если сервер с базами данных принадлежит оператору, нужно указать адрес сервера, где хранится база данных граждан РФ, а если оператор использует серверные мощности другой компании, то — наименование, ИНН и адрес компании-владельца сервера.

- Проверьте, подпадает ли ваша деятельность под исключения (пп. 2, 3, 4, 8 ч. 1 ст. 6 ФЗ № 152 «О персональных данных»), например, не связана ли она с международным законодательством.

- Сфокусируйте внимание на грамотном построении и описании технологического процесса обработки информации в ИС персональных данных.

Анастасия Успенская, эксперт продукта Контур.Персональные данные компании СКБ Контур

Федеральный закон о персональных данных — Российская газета

Принят Государственной Думой 8 июля 2006 года

Одобрен Советом Федерации 14 июля 2006 года

Глава 1. Общие положения

Статья 1. Сфера действия настоящего Федерального закона

1. Настоящим Федеральным законом регулируются отношения, связанные с обработкой персональных данных, осуществляемой федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, иными государственными органами (далее — государственные органы), органами местного самоуправления, не входящими в систему органов местного самоуправления муниципальными органами (далее — муниципальные органы), юридическими лицами, физическими лицами с использованием средств автоматизации или без использования таких средств, если обработка персональных данных без использования таких средств соответствует характеру действий (операций), совершаемых с персональными данными с использованием средств автоматизации.

2. Действие настоящего Федерального закона не распространяется на отношения, возникающие при:

1) обработке персональных данных физическими лицами исключительно для личных и семейных нужд, если при этом не нарушаются права субъектов персональных данных;

2) организации хранения, комплектования, учета и использования содержащих персональные данные документов Архивного фонда Российской Федерации и других архивных документов в соответствии с законодательством об архивном деле в Российской Федерации;

3) обработке подлежащих включению в единый государственный реестр индивидуальных предпринимателей сведений о физических лицах, если такая обработка осуществляется в соответствии с законодательством Российской Федерации в связи с деятельностью физического лица в качестве индивидуального предпринимателя;

4) обработке персональных данных, отнесенных в установленном порядке к сведениям, составляющим государственную тайну.

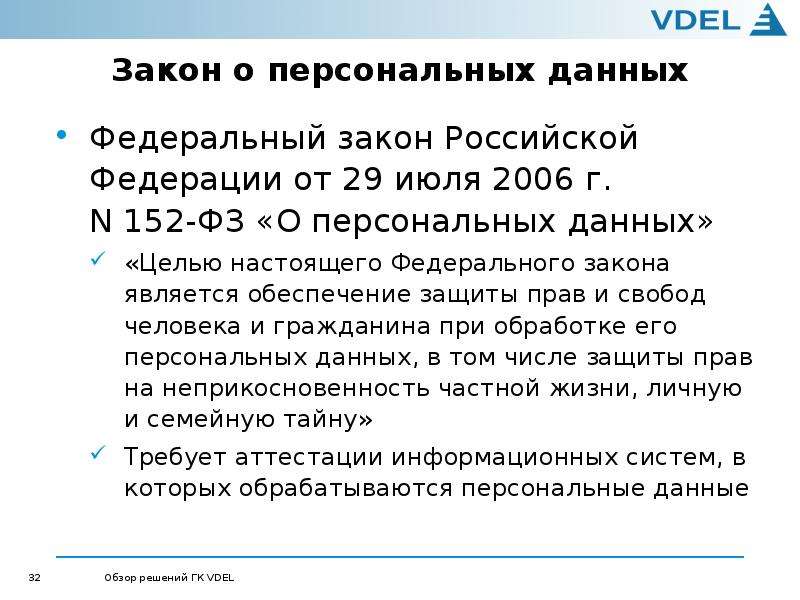

Статья 2. Цель настоящего Федерального закона

Цель настоящего Федерального закона

Целью настоящего Федерального закона является обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну.

Статья 3. Основные понятия, используемые в настоящем Федеральном законе

В целях настоящего Федерального закона используются следующие основные понятия:

1) персональные данные — любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация;

2) оператор — государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных;

3) обработка персональных данных — действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных;

4) распространение персональных данных — действия, направленные на передачу персональных данных определенному кругу лиц (передача персональных данных) или на ознакомление с персональными данными неограниченного круга лиц, в том числе обнародование персональных данных в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к персональным данным каким-либо иным способом;

5) использование персональных данных — действия (операции) с персональными данными, совершаемые оператором в целях принятия решений или совершения иных действий, порождающих юридические последствия в отношении субъекта персональных данных или других лиц либо иным образом затрагивающих права и свободы субъекта персональных данных или других лиц;

6) блокирование персональных данных — временное прекращение сбора, систематизации, накопления, использования, распространения персональных данных, в том числе их передачи;

7) уничтожение персональных данных — действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе персональных данных или в результате которых уничтожаются материальные носители персональных данных;

8) обезличивание персональных данных — действия, в результате которых невозможно определить принадлежность персональных данных конкретному субъекту персональных данных;

9) информационная система персональных данных — информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств;

10) конфиденциальность персональных данных — обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространение без согласия субъекта персональных данных или наличия иного законного основания;

11) трансграничная передача персональных данных — передача персональных данных оператором через Государственную границу Российской Федерации органу власти иностранного государства, физическому или юридическому лицу иностранного государства;

12) общедоступные персональные данные — персональные данные, доступ неограниченного круга лиц к которым предоставлен с согласия субъекта персональных данных или на которые в соответствии с федеральными законами не распространяется требование соблюдения конфиденциальности.

Статья 4. Законодательство Российской Федерации в области персональных данных

1. Законодательство Российской Федерации в области персональных данных основывается на Конституции Российской Федерации и международных договорах Российской Федерации и состоит из настоящего Федерального закона и других определяющих случаи и особенности обработки персональных данных федеральных законов.

2. На основании и во исполнение федеральных законов государственные органы в пределах своих полномочий могут принимать нормативные правовые акты по отдельным вопросам, касающимся обработки персональных данных. Нормативные правовые акты по отдельным вопросам, касающимся обработки персональных данных, не могут содержать положения, ограничивающие права субъектов персональных данных.

Указанные нормативные правовые акты подлежат официальному опубликованию, за исключением нормативных правовых актов или отдельных положений таких нормативных правовых актов, содержащих сведения, доступ к которым ограничен федеральными законами.

3. Особенности обработки персональных данных, осуществляемой без использования средств автоматизации, могут быть установлены федеральными законами и иными нормативными правовыми актами Российской Федерации с учетом положений настоящего Федерального закона.

4. Если международным договором Российской Федерации установлены иные правила, чем те, которые предусмотрены настоящим Федеральным законом, применяются правила международного договора.

Глава 2. Принципы и условия обработки персональных данных

Статья 5. Принципы обработки персональных данных

1. Обработка персональных данных должна осуществляться на основе принципов:

1) законности целей и способов обработки персональных данных и добросовестности;

2) соответствия целей обработки персональных данных целям, заранее определенным и заявленным при сборе персональных данных, а также полномочиям оператора;

3) соответствия объема и характера обрабатываемых персональных данных, способов обработки персональных данных целям обработки персональных данных;

4) достоверности персональных данных, их достаточности для целей обработки, недопустимости обработки персональных данных, избыточных по отношению к целям, заявленным при сборе персональных данных;

5) недопустимости объединения созданных для несовмести

Роскомнадзор о персональных данных в 2021 году

26 ноября 2020 г. Роскомнадзор провел онлайн-трансляцию по вопросам персональных данных и фактически рассказал, как будет применять Закон 152-ФЗ в следующем году.

Роскомнадзор провел онлайн-трансляцию по вопросам персональных данных и фактически рассказал, как будет применять Закон 152-ФЗ в следующем году.

Важное обновление 23.12.2020: принят закон об изменении правил публикации персональных данных.

На семинаре прозвучали доклады:

Дмитрия Рудакова, заместителя начальника отдела ведения реестра операторов, осуществляющих обработку персональных данных. Он рассказал о реестре. Его презентация.

Второй спикер, Альфия Гафурова, заместитель начальника Управления по защите прав субъектов персональных данных Роскомнадзора, озвучила основные вопросы по жалобам граждан. Ее презентация содержит информацию о типовых нарушениях:

- в банковской сфере;

- в ЖКХ;

- в интернете;

- в связи;

- в торговле.

Во время трансляции Юрий Контемиров, начальник Управления по защите прав субъектов персональных данных Роскомнадзора, ответил на самые актуальные вопросы. Здесь полная двухчасовая версия:

Здесь полная двухчасовая версия:

Получилось много информации, поэтому я отказался от стенографирования и написал как мне нравится: без потери смысла, сокращая фирменный стиль выступления чиновников.

Читайте и имейте в виду, что практика в регионах может отличаться. Некоторые тезисы выступления спорные, но они показывают, как Роскомнадзор будет применять законодательство о персональных в данных в 2021 году.

GDPR и российские компании

GDPR может применяться к российским компаниям в нескольких случаях:

- Российская компания имеет филиалы на территории Европы.

- Российская компания действует по поручению европейской компании и отвечает перед ней за обработку персональных данных.

- Российская компания работает не только на территории России, но и направлена на европейского потребителя. Например, интернет-магазин предлагает продажу товаров в Европу, при этом одновременно выполняются два условия:

- сайт доступен на языках стран ЕС;

- предусмотрены расчеты в евро.

Если одно из этих условий не выполняется, то требования GDPR на такой магазин не распространяются.

Будет ли приведено российское законодательство к требованиям GDPR

По словам Контемирова, это дискуссионный вопрос. Специалисты изучают практику применения европейского законодательства, но как это будет реализовано в России будет видно в ближайшем будущем.

Трудовые отношения

Как передавать персональные данные сотрудников в рамках групп компаний

Например, при ведении кадрового учета, разработках программ повышения квалификации иностранная компания присваивает логины и пароли для работы в единой информационной системе.

Поскольку каждая компания выступает как отдельный оператор, то необходимо получать письменное согласие работника на передачу его персональных данных от одной компании в другую (ч. 4 ст. 9 Закона “О персональных данных”).

Если в группу компаний входит иностранное юридическое лицо, то необходимо оформлять не только согласие, но и договор поручения на обработку персональных данных.

Нужно ли согласие работника для передачи его персональных данных в аутсорсинговые компании

Да, нужно. Более того, передача данных в другие фирмы для ведения кадрового учета или бухгалтерского предполагает делегирование части обязанностей оператора и это требует оформление договора поручения (ч. 3 ст. 6 Закона “О персональных данных”).

В таком согласии должна быть указана конкретно одна цель, для достижения которой передаются данные сотрудника.

Порядок уничтожения персональных данных

Терминатор – оператор обработки персональных данныхПорядок уничтожения персональных данных работников и иных лиц должен быть закреплен локальных актах оператора. С актами должны быть ознакомлены все заинтересованные лица.

Оператором должен быть обеспечен неограниченный доступ к этим документам, а если сбор персональных данных осуществляется с помощью сайта, то Роскомнадзор рекомендует размещать ссылки на политику обработки персональных данных непосредственно рядом с веб-формами.

Что относится к персональным данным по мнению Роскомнадзора

Центр компетенций Роскомнадзора по Южному федеральному округу разрабатывает матрицу персональных данных. Проект такой матрицы уже существует, планируется, что он будет размещен в открытом доступе в первом полугодии 2021 года.

Сбор копий документов, содержащих персональные данные

Сбор копий документов должен осуществляться на основании согласия субъекта в соответствии с ч.1 ст. 6 Закона “О персональных данных”.

Паспорт — это носитель биометрических персональных данных. Для получения копии документа согласия, предусмотренного ч. 4 ст. 9 ФЗ № 152 не требуется. Но должно быть получено согласие, которое отвечает требованиям ч. 1 ст. 9 Закона: согласие должно быть информированным, конкретным и сознательным.

Т.е. человек должен четко понимать, какие данные он предоставляет, в каких целях, кому, какие действия будут осуществлять с данными. В течение какого срока, кто будет иметь доступ к персональным данным.

В течение какого срока, кто будет иметь доступ к персональным данным.

Если такие требования соблюдаются, то форма получения согласия определяется оператором: можно в электронном виде, можно на бумаге.

Являются ли идентификаторы персональными данными

Такие идентификаторы как ИНН, СНИЛС, электронная почта и т.п. являются персональными данным. Роскомнадзор исходит из их уникальности: они присваиваются конкретному человеку и не могут быть отнесены к другому.

Даже без дополнительной информации идентификаторы являются персональными данными.

Вопрос о MAC- адресах устройств нужно рассматривать в контексте Закона “О связи”. Без сведений об абоненте они не относятся к персональным данным. Но когда MAC- адрес добавляется сведениями, например, о геолокации или кукис, то в совокупности эта информация является персональными данными.

Комбинация: фамилия, имя и телефон — персональные данные.

Но отдельно номер телефона – не персональные данные, т.к он относится не к пользователю, а к абонентскому устройству.

Фотографии и видеозаписи в контексте персональных данных

Ранее Роскомнадзор уже озвучивал позицию о том, что в случаях, предусмотренных законодательством, фото является биометрическим персональными данными. Для их обработки необходимо выполнить требования статьи 11 Закона “О персональных данных”

Во всех иных случая фотография рассматривается как материальный носитель персональных данных и обработка которых осуществляется на общих основаниях, предусмотренных статьей 6 Закона 152-ФЗ.

Оборот фото-видеоизображений регулируется Гражданским кодексом, который предусматривает случаи использования изображения гражданина как с согласия, так и без такового.

Потоковое видеонаблюдение не рассматривается Роскомнадзором как обработка персональных данных. Но если камера направлена на идентификацию лица, например, для пресечения или раскрытия правонарушений, то записи с этой камеры должны рассматриваться как источники персональные данные.

Профилирование и оценка личностных качеств

Например в мобильном приложении осуществляется сбор информации в объеме: имя, телефон, история заказов, выявление предпочтений пользователя. По мнению Роскомнадзора такой набор информации является персональными данными, поскольку на его анализе осуществляется подготовка маркетинговых предложений. И дальнейшее использование этих данных в рекламе должно осуществляться в соответствии со ст. 15 Закона “О персональных данных” и предполагает согласие на обработку персональных данных

Оценка поведений и личных качеств работников, например, при проведении психологических тестов, представляет собой некую модель профилирования физического лица на основании которой вырабатываются рекомендации: о занятости, приеме или отказе в приеме на работу, на замещение вакантной должности. Для проведения профилирования необходимо получать согласие на обработку персональных данных.

О согласиях на обработку персональных данных

Несколько целей в одном согласии

Разработан законопроект, который предусматривает совмещение нескольких целей в одной форме согласия. Как только он будет принят, РКН скорректирует свою позицию.

Пока же Роскомнадзор считает, что можно указать несколько целей в одном согласии только в некоторых случаях. Например, если происходит обработка биометрических данных, специальных категорий персональных данных, в случаях, если осуществляется трансграничная передача в страны, не обеспечивающие адекватную защиту данных.

Во всех других случаях оформления согласия в письменной форме должна быть указана одна цель.

Получение согласия на обработку персональных данных при заключении договора

Если обработка персданных осуществляется в соответствии с условиями договора и только для его исполнения, то согласие не требуется.

Но если в договор включаются положения, не связанные с его предметом, то на такие действия необходимо получать отдельное согласие на обработку персональных данных.

Например, в договор оказания услуг связи включаются положения о проведении исследований или на рассылку рекламы.

Если впоследствии по этим видам обработки субъект направит отзыв своего согласия, то оператор обязан ее прекратить, поскольку она не является основной применительно к предмету договора.

Согласия на обработку персональных данных соискателя и близких родственников

Трудовым кодексом урегулированы отношения только между работодателем и работником и не охвачены вопросы поиска работы. Поэтому единственным правовым основанием для обработки персональных данных соискателей является его согласие.

Часто соискателю предлагается заполнить анкеты, в которых предусмотрены сведения о близких родственниках, но очень сложно получить согласия от самих родственников. В таких случаях рекомендуется все же убедить соискателя в необходимости получения согласия от родственников.

Например, сообщить о необходимости проверки конфликта интересов.

Обработка персональных данных родственников сотрудника имеет ряд особенностей

Обработка персональных данных в объеме, предусмотренном унифицированными формам, например, карточками Т-2, согласия не требует. Но на обработку ПД, которые не содержаться в типовых формах, но необходимы работодателю, требуется получать согласие.

Электронные копии согласий на обработку персональных данных

Сканы письменных форм согласий на обработку делать не запрещено. Но если есть электронные копии, то можно ли уничтожить оригинал на бумажном носителе?

Роскомнадзор рекомендует принимать во внимание положения процессуальных кодексов, где предусмотрено, что в случае рассмотрения судебного спора необходимо предоставить суду подлинники письменных доказательств. Поэтому при принятии решения о замене оригинальных экземпляров на электронные копии, необходимо учитывать эти риски.

Срок согласия на обработку персональных данных

По мнению Роскомнадзора срок согласия должен быть ограничен конкретным сроком или достижением цели обработки персональных данных, например, исполнением договора.

Нельзя указывать, что согласие дается на неограниченный срок или указывать сроки, не предусмотренные законодательством или ничем не мотивированные. Например, неправильно установить срок согласия на 15, 50 или 70 лет.

Если конкретный срок определить затруднительно, то рекомендуется обработку ПД ограничивать достижением цели обработки.

Форма согласия на получение рассылки от иностранного сайта

Достаточно ли получения согласия в электронной форме в виде проставления галочки в чек-боксе, если сайт или его администратор находятся за пределами РФ?

Роскомнадзор считает, что если сайт направлен на граждан России, то презюмируется, что он соблюдает требования национального законодательства России — в частности, соблюдает правило локализации. Следовательно, такая форма выдачи согласия допустима.

Передача персональных данных третьим лицам

Что делать, если персональные данные передаются третьим лицам? Причем этот список может изменяться.

Если для обработки персональных данных необходимо получать письменное согласие (ч. 4 ст. 9 Закона “О персональных данных”) например, трансграничная передача, обработка биометрических данных и т. д, то в этом случае обязательно поименное указание организаций, которые действуют по поручению оператора. В случае изменения этих организаций, согласие придется переподписывать.

Во всех остальных случаях согласие может содержать отсылку на сайт оператора, где можно разместить список третьих лиц, которым передаются персональные данные. В самом согласии необходимо указать цели, в которых ПД передаются этим третьим лицам.

Об изменении списка Роскомнадзор рекомендует уведомлять субъектов персональных данных. Срок такого уведомления законом не определен, но РКН считает разумным делать это в течение 10 дней.

Договоры поручения на обработку персональных данных

Является ли провайдер облачных услуг оператором?

Конечно, провайдер облачных услуг является оператором, поскольку на его серверах осуществляется хранение персональных данных.

Требуется ли при использовании облачных услуг заключать договор поручения на обработку персональных данных?

Да, потому что один оператор передает для хранения ПД другому оператору. А этот случай предполагает заключение договора поручения. Дополнительно нужно получать согласие субъекта на передачу его персональных данных по договору поручения.

Можно ли в согласии работника указывать всех третьих лиц, которым передаются ПД в рамках договоров поручений?

Можно, но только при условии, что третьи лица привлекаются для достижения единой цели, которая предусмотрена в тексте согласия на обработку персональных данных.

Например, для целей кадрового учета привлекается две организации. В согласии указывается цель: ведение кадрового учета. В этом случае согласие составлено корректно.

Должны ли третьи лица, которые осуществляют обработку персональных данных по договору поручения, направить в Роскомнадзор уведомления об обработке?

Да, эти лица являются операторами и обязаны предоставлять уведомления по общим правилам.

Исключение, предусмотренное для договорных отношений, в этом случае не применяется, поскольку субъекты персональных данных не являются стороной договора поручения, заключаемого оператором с третьим лицом.

Обязан ли оператор предоставлять по договору поручения сведения о правовых основаниях обработки персональных данных?

Действующим законодательством такая обязанность не предусмотрена, поскольку ответственность перед субъектом несет только оператор, даже за действия третьего лица.

Поэтому РКН рекомендует урегулировать этот вопрос в договоре поручения на обработку персональных данных, если необходимо.

Персональные данные представителей компаний в договоре

Типичная ситуация: два юридических лица заключили между собой договор. С одной стороны договор подписал представитель по доверенности.

Организация, которая выдала доверенность своему работнику, обязана получить от него согласие на передачу персональных данных контрагенту по договору.

Для контрагента, получившего доверенность этого работника, получать отдельное согласие на обработку не нужно, т.к. обработка ПД доверенного лица осуществляется в рамках договора.

Ответственное лицо

Будет ли привлечен оператор к ответственности, если он не назначил ответственное лицо за обработку персональных данных?

К административной ответственности РКН привлекать не будет. Но если в ходе проверки такой факт будет выявлен, то проверяющий выдаст предписание с указанием срока его исполнения. И если оператор в этот срок не устранит нарушение, то будет привлечен к административной ответственности по ст. 19.5 КоАП РФ.

Можно ли назначить нескольких лиц, ответственных за обработку ПД?

В уведомлении о намерении осуществлять обработку персональных данных должно быть указано только одно физическое лицо, ответственное за обработку персональных данных. Конечно, ответственный может делегировать часть своего функционала, но об этом нужно указать только в локальных актах оператора.

Можно ли указывать в уведомлении юридическое лицо, ответственное за обработку ПД?

Да, если к обработке привлечено юридическое лицо, то оно может быть указано в уведомлении о намерении осуществлять обработку персональных данных в дополнение к информации, предусмотренной ст. 22 Закона № 152-ФЗ.

Заключение

Если вы дочитали и не нашли каких-то ответов — это нормально. Отрасль развивается и даже регулятор не может дать четких рекомендаций. Судебная практика охватывает частные случаи, поэтому ее нужно изучать в контексте вашей ситуации.

Контемиров пообещал, что по результатам работы Центров компетенций в 2021 году будут опубликованы: матрица персональных данных, портфель оператора, включающий в себя шаблоны документов, актов, форм, необходимых для работы с персональными данными. РКН хочет, чтобы такой портфель был хорошим подспорьем.

Важное обновление 23.12.2020: принят закон об изменении правил публикации персональных данных.

Почитайте пост о Реестре операторов персональных данных.

Ну а я продолжаю наблюдение. Подпишитесь на мои страницы в Фейсбуке, Яндекс Дзене и Телеграм, чтобы делать это вместе. Кстати, в Телеграм есть чатик, в котором можно спрашивать меня по теме информационного и медиаправа, оставлять обратную связь и давать дельные советы.

ps. Чатик придумал, чтобы избежать включения в реестр ОРИ, но быть с вами на связи.

Поделитесь в соцсетях

ВКонтакте, Instragram, Twitter и др. Их правовой статус и можно ли обрабатывать их без согласия пользователей

Наши персональные данные, которые мы размещаем в социальных сетях и на различных платформах — это не просто ФИО, фото и сведения об образовании. Искусственный интеллект при анализе размещенной нами информации может делать удивительно точные выводы о нас, это может быть безобидное — какой вы психотип, или более существенные — где человек живет, работает, его благосостояние и пр.

Можно ли свободно брать наши персональные данные из открытых источников, анализировать и делать выводы, формировать базы данных или пополнять уже сформированные недостающими данными?

Обратимся к двум законам и двум решениям суда (если у вас есть еще — напишите пожалуйста в комментариях).

Федеральный закон от 27.07.2006 N 152-ФЗ «О персональных данных»

Статья 8

1. В целях информационного обеспечения могут создаваться общедоступные источники персональных данных (в том числе справочники, адресные книги). В общедоступные источники персональных данных с письменного согласия субъекта персональных данных могут включаться его фамилия, имя, отчество, год и место рождения, адрес, абонентский номер, сведения о профессии и иные персональные данные, сообщаемые субъектом персональных данных.

Статья 22

2. Оператор вправе осуществлять без уведомления уполномоченного органа по защите прав субъектов персональных данных обработку персональных данных:

4) сделанных субъектом персональных данных общедоступными;

Федеральный закон от 27.07.2006 N 149-ФЗ «Об информации, информационных технологиях и о защите информации»

Статья 7. Общедоступная информация

1. К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не ограничен.

2. Общедоступная информация может использоваться любыми лицами по их усмотрению при соблюдении установленных федеральными законами ограничений в отношении распространения такой информации.

4. Информация, размещаемая ее обладателями в сети «Интернет» в формате, допускающем автоматизированную обработку без предварительных изменений человеком в целях повторного ее использования, является общедоступной информацией, размещаемой в форме открытых данных.

Лица, обрабатывающие данные в открытых источниках апеллируют к вышеуказанным нормам подтверждая и гарантируя законность своих действий. Однако, Суд и РКН не согласился с их позицией.

Постановление Арбитражного Суда Московского округа от 9 ноября 2017 г. по делу N А40-5250/2017

Суды указали, что не являются общедоступными обрабатываемые персональные данные, содержащиеся в открытых источниках (социальных сетях: ВКонтакте, Одноклассники, МойМир, Instragram, Twitter; интернет-порталов Авито и Авто.ру).

Размещение персональных данных в указанных открытых источниках, исходя из положений Закона о персональных данных не делает их автоматически общедоступными.

Доводы заявителя о том, что согласие пользователей на обработку персональных данных не требуется, обоснованно отклонены судами.

Судами сделан обоснованный вывод о том, что персональные данные, обрабатываемые в социальных сетях не были сделаны общедоступными субъектом персональных данных в связи с чем, в действиях заявителя усматриваются нарушения части 3 статьи 22 и пункта 1 части 1 статьи 6 Закона о персональных данных.

Такой же вывод, мы можем проследить в Апелляционном определение Нижегородского областного суда от 11.10.2016 по делу N 33-12355/2016.

Если кратко резюмировать, то :

- социальные сети — не общедоступные источники персональных данных;

- наши персональные данные в социальных сетях — не сделаны нами общедоступными путем размещения в социальной сети;

- для того, чтобы обрабатывать наши ПД из социальных сетей, в том числе использовать для пополнения готовых баз данных, необходимо получать прямое согласие на такую обработку.

Что интересно, сами сервисы РКН к ответственности не привлекает. Возможно, их законность можно оправдать п. 3 — 5 ст. 6 ФЗ 152: если Оператор, получивший согласие на обработку ПД субъекта в социальных сетях, поручит эту обработку сервису — то такая обработка будет вполне законной. Ведь, пока нет поручения и вводных данных от Оператора (пр. ФИО или телефон), сервис обработкой данных пользователей не занимается.

О незаконности функционала сервиса (который был использован заявителем в приведенном выше Постановлении) поднимало вопрос МВД и одна из социальных сетей, данные из которой агрегирует сервис. Причем в последнем случае заявлялись нарушения в сфере интеллектуальной собственности (смежные права на базу данных) и судебная тяжба продолжается до сих пор.

Защита данных 2020 | Законы и правила | Россия

Корзина Получить обновления электронной почты Ассоциации Видео Поиск: Авторизоваться- Наши бренды:

- Африканское право и бизнес

- Журнал CDR

- Глобальная правовая информация

- Международные бизнес-отчеты

- ICLG

- Дом

- Области практики

Области практики Просмотр от А до Я

- Альтернативные инвестиционные фонды

- Борьба с обмыванием денег

- Авиационное финансирование и лизинг

- Авиационное право

- Деловые преступления

- Картели и снисходительность

- CDR — мошенничество, отслеживание активов и восстановление

- Действия класса и группы

- Судебное разбирательство по делу о конкуренции

- Строительное и инженерное право

- Защита потребителя

- авторское право

- Корпоративное управление

- Корпоративная иммиграция

- Корпоративные расследования

- Корпоративный налог

- Кибербезопасность

- Защита данных

- Производные

- Дизайн

- Цифровой бизнес

- Цифровое Здоровье

- Судебные тяжбы по лекарствам и медицинским устройствам

- Трудовое и трудовое право

- Исполнение иностранных судебных решений

- Закон об окружающей среде и изменении климата

- Экологическое, социальное и корпоративное право

- Семейное право

- Финтех

- Режимы прямых иностранных инвестиций

- Франшиза

- Азартные игры

- Страхование и перестрахование

- Международный арбитраж

- Инвестор-государственный арбитраж

- Кредитование и обеспечение финансирования

- Судебные разбирательства и разрешение споров

- Контроль за слияниями

- Слияния и поглощения

- Горное право

- Регулирование нефти и газа

- Аутсорсинг

- Патенты

- Фармацевтическая реклама

- Частный клиент

- Частный акционерный капитал

- Ответственность производителя

- Проектное финансирование

- Государственные инвестиционные фонды

- Государственные закупки

- Недвижимость

- Возобновляемая энергия

- Реструктуризация и несостоятельность

- Санкции

- Секьюритизация

- Закон о судоходстве

- Телекоммуникации, СМИ и Интернет

- Торговые марки

- Вертикальные соглашения и доминирующая ель

CC 235.1 Федеральный закон от 19 июня 1992 г. о защите данных (FADP)

Английский язык не является официальным языком Швейцарской Конфедерации. Этот перевод предоставляется исключительно в информационных целях и не имеет юридической силы.

(FADP)

от 19 июня 1992 г. (по состоянию на 1 марта 2019 г.)

Федеральное собрание Швейцарской Конфедерации,

на основании статей 95, 122 и 173 параграфа 2 Федеральной конституции 1 , 2 и с учетом Распоряжения Федерального совета от 23 марта 1988 г. 3 ,

постановлений:

Ст.1 Цель

Этот закон направлен на защиту частной жизни и основных прав людей при обработке их данных.

Арт. 2 Сфера действия

1 Настоящий Закон применяется к обработке данных, касающихся физических и юридических лиц:

- a.

- частных лиц;

- г.

- федеральных органов.

2 Не распространяется на:

- a.

- персональные данные, которые обрабатываются физическим лицом исключительно для личного пользования и не передаются посторонним лицам;

- г.

- заседаний Федерального Собрания и парламентских комитетов;

- г.

- незавершенное гражданское разбирательство, уголовное разбирательство, разбирательство по делу о международной взаимной помощи и разбирательство в соответствии с конституционным или административным правом, за исключением административных разбирательств первой инстанции;

- г.

- публичные регистры частного права;

- эл.

- персональных данных, обрабатываемых Международным комитетом Красного Креста.

Арт. 3 Определения

Применяются следующие определения:

- a.

- персональные данные (данные): вся информация, относящаяся к идентифицированному или идентифицируемому лицу;

- г.

- субъекты данных: физических или юридических лиц, данные которых обрабатываются;

- г.

- конфиденциальные личные данные: данные о:

- 1.

- религиозные, идеологические, политические или связанные с профсоюзом взгляды или деятельность,

- 2.

- здоровье, интимная сфера или расовая принадлежность,

- 3.

- меры социального обеспечения,

- 4.

- административное или уголовное производство и санкции;

- г.

- профиль личности: набор данных, позволяющий оценить основные характеристики личности физического лица;

- эл.

- обработка: любая операция с личными данными, независимо от применяемых средств и процедуры, в частности сбор, хранение, использование, пересмотр, раскрытие, архивирование или уничтожение данных;

- ф.

- раскрытие: предоставление доступа к личным данным, например, путем разрешения доступа, передачи или публикации;

- г.

- файл данных: любой набор персональных данных, который структурирован таким образом, что данные доступны субъекту данных;

- ч.

- федеральные органы: органов и служб федерального значения, а также лица, на которых возложены федеральные общественные задачи;

- и. 1

- Ответственный за файл данных: частных лиц или федеральных органов, которые принимают решение о цели и содержании файла данных;

- Дж. 2

- официальное постановление:

- 1.

- федеральные законы,

- 2.

- указы международных организаций, которые являются обязательными для Швейцарии, и международные договоры, содержащие правовые нормы, утвержденные Федеральным собранием;

- к. 3

Арт. 4 Принципы

1 Персональные данные могут обрабатываться только на законных основаниях. 1

2 Его обработка должна осуществляться добросовестно и соразмерно.

3 Персональные данные могут обрабатываться только для целей, указанных во время сбора, которые очевидны из обстоятельств или предусмотрены законом.

4 Сбор личных данных и, в частности, цель их обработки должны быть очевидны для субъекта данных. 2

5 Если для обработки персональных данных требуется согласие субъекта данных, такое согласие действительно только в том случае, если оно дано добровольно при предоставлении адекватной информации.Кроме того, согласие должно быть дано прямо в случае обработки конфиденциальных личных данных или профилей личности. 3

Арт. 5 Правильность данных

1 Любой, кто обрабатывает персональные данные, должен убедиться, что они верны. Он должен принять все разумные меры для обеспечения того, чтобы данные, которые являются неверными или неполными с точки зрения цели их сбора, были либо исправлены, либо уничтожены. 1

2 Любой субъект данных может потребовать исправления неверных данных.

Арт. 6 1 Трансграничное раскрытие

1 Персональные данные не могут быть раскрыты за границей, если это может серьезно поставить под угрозу конфиденциальность субъектов данных, в частности, из-за отсутствия законодательства, гарантирующего адекватную защиту.

2 При отсутствии законодательства, гарантирующего адекватную защиту, личные данные могут быть раскрыты за границей только в том случае, если:

- a.

- достаточные гарантии, в частности договорные положения, обеспечивают адекватный уровень защиты за рубежом;

- г.

- субъект данных дал согласие в конкретном случае;

- г.

- обработка напрямую связана с заключением или исполнением договора, а персональные данные принадлежат стороне договора;

- г.

- раскрытие информации необходимо в конкретном случае либо для защиты превалирующих общественных интересов, либо для создания, исполнения или исполнения судебных исков в судах;

- эл.

- раскрытие информации требуется в конкретном случае для защиты жизни или физической целостности субъекта данных;

- ф.

- субъект данных сделал данные общедоступными и прямо не запретил их обработку;

- г.

- раскрытие информации осуществляется в рамках одного и того же юридического лица или компании, либо между юридическими лицами или компаниями, находящимися под одним управлением, при условии, что участвующие лица подчиняются правилам защиты данных, которые обеспечивают надлежащий уровень защиты.

3 Федеральный уполномоченный по защите данных и информации (Уполномоченный, ст.26) должен быть проинформирован о гарантиях в соответствии с параграфом 2 буква а и правилах защиты данных в соответствии с параграфом 2 буква g. Федеральный совет регулирует детали этой обязанности по предоставлению информации.

Арт. 7 Безопасность данных

1 Персональные данные должны быть защищены от несанкционированной обработки с помощью соответствующих технических и организационных мер.

2 Федеральный совет издает подробные положения о минимальных стандартах безопасности данных.

Арт. 7 a 1

1 Включено согласно № I Федерального закона от 24 марта 2006 г. (AS 2007 4983; BBl 2003 2101). Отменен No 3 Федерального закона от 19 марта 2010 г. о выполнении рамочного решения 2008/977 / JHA о защите персональных данных, обрабатываемых в рамках сотрудничества полиции и судебных органов по уголовным делам, вступает в силу с 1 декабря 2010 г. (AS 2010 3387 3418; BBl 2009 6749).

Арт. 8 Право на информацию

1 Любое лицо может запросить информацию у контролера файла данных относительно того, обрабатываются ли относящиеся к нему данные.

2 Ответственный за файл данных должен уведомить субъекта данных: 1

- a. 2

- всех доступных данных о субъекте в файле данных, включая доступную информацию об источнике данных;

- г.

- цель и, если применимо, правовая основа для обработки, а также категории обрабатываемых персональных данных, другие стороны, связанные с файлом, и получатель данных.

3 Контроллер файла данных может организовать передачу данных о состоянии здоровья субъекта данных врачом, назначенным этим субъектом.

4 Если у контролера файла данных есть персональные данные, обрабатываемые третьей стороной, контролер остается обязанным предоставить информацию.Третья сторона обязана предоставить информацию, если она не раскрывает личность контролера или если контролер не проживает в Швейцарии.

5 Информация обычно предоставляется бесплатно в письменной форме в виде распечатки или фотокопии. Федеральный совет регулирует исключения.

6 Никто не может отказаться от права на получение информации заранее.

Арт. 9 1 Ограничение обязанности по предоставлению информации

1 Контроллер файла данных может отказать, ограничить или отложить предоставление информации, если:

- a.

- это предусмотрено официальным постановлением;

- г.

- это необходимо для защиты превалирующих интересов третьих сторон.

2 Федеральный орган может также отказать, ограничить или отложить предоставление информации, если:

- a.

- это требуется для защиты превалирующих общественных интересов, в частности внутренней или внешней безопасности Конфедерации;

- г.

- информация может поставить под угрозу исход уголовного расследования или любого другого расследования.

3 Как только причина отказа, ограничения или отсрочки предоставления информации перестает действовать, федеральный орган должен предоставить информацию, кроме случаев, когда это невозможно или возможно только с несоразмерными неудобствами или расходами.

4 Частный контролер файла данных может дополнительно отказать, ограничить или отложить предоставление информации, если этого требуют его собственные главные интересы, и он не раскрывает личные данные третьим лицам.

5 Контроллер файла данных должен указать причину, по которой он отказал, ограничил или отложил доступ к информации.

1 Изменено согласно № 3 Федерального закона от 19 марта 2010 года о выполнении рамочного решения 2008/977 / JHA о защите персональных данных, обрабатываемых в рамках сотрудничества полиции и судебных органов по уголовным делам, в силе с 1 декабря 2010 г. (AS 2010 3387 3418; BBl 2009 6749).

Арт. 10 Ограничения права на информацию для журналистов

1 Контроллер файла данных, который используется исключительно для публикации в редактируемом разделе периодически публикуемого носителя, может отказать в предоставлении информации, ограничить информацию или отложить ее предоставление. :

- а.

- личные данные раскрывают источники информации;

- г.

- необходимо предоставить доступ к черновикам публикаций;

- г.

- будет ущемлена свобода общества формировать свое мнение.

2 Журналисты также могут отказать в ограничении или отложении информации, если файл данных используется исключительно в качестве личного помощника.

Арт. 10 a 1 Обработка данных третьими сторонами

1 Обработка персональных данных может быть передана третьим лицам по соглашению или по закону, если:

- a.

- данные обрабатываются только способом, разрешенным самой инструктирующей стороной; и

- б.

- это не запрещено законом или договорным обязательством о конфиденциальности.

2 Инструктирующая сторона должна, в частности, гарантировать, что третья сторона гарантирует безопасность данных.

3 Третьи стороны могут требовать того же обоснования, что и инструктирующая сторона.

Арт. 11 1 Процедура сертификации

1 В целях улучшения защиты данных и безопасности данных производители систем или программ обработки данных, а также частные лица или федеральные органы, обрабатывающие персональные данные, могут представить свои системы, процедуры и организацию для оценки признанными независимыми сертификационными организациями.

2 Федеральный совет издает постановления о признании процедур сертификации и введении знака качества защиты данных. При этом он должен учитывать международное право и международно признанные технические стандарты.

Арт. 11 a 1 Реестр файлов данных

1 Уполномоченный ведет реестр файлов данных, доступный в режиме онлайн. Кто угодно может ознакомиться с реестром.

2 Федеральные органы должны заявить все свои файлы данных Уполномоченному для их регистрации.

3 Частные лица должны декларировать свои файлы данных, если:

- a.

- они регулярно обрабатывают конфиденциальные личные данные или профили личности; или

- б.

- они регулярно раскрывают личные данные третьим лицам.

4 Файлы данных должны быть объявлены до их открытия.

5 В отступление от положений параграфов 2 и 3 контролер файлов данных не обязан декларировать свои файлы, если:

- a.

- частных лиц обрабатывают данные в соответствии с установленными законом обязательствами;

- г.

- Федеральный совет освободил обработку от требования о регистрации, поскольку это не ущемляет права субъектов данных;

- г.

- он использует данные исключительно для публикации в редактируемом разделе периодически публикуемого носителя и не передает никаких данных третьим лицам без уведомления субъектов данных;

- г.

- данные обрабатываются журналистами, которые используют файл данных исключительно в качестве личного помощника в работе;

- эл.

- он назначил сотрудника по защите данных, который независимо контролирует внутреннее соблюдение правил защиты данных и ведет список файлов данных;

- ф.

- он получил знак качества защиты данных в рамках процедуры сертификации в соответствии со статьей 11 и уведомил Уполномоченного о результатах оценки.

6 Федеральный совет регулирует порядок декларирования файлов данных для регистрации, ведения и публикации реестра, назначение и обязанности сотрудника по защите данных в соответствии с параграфом 5, буква е, и публикация списка контроллеров файлов данных, которые освобождены от обязанности отчетности в соответствии с параграфом 5, буквами e и f.

Арт. 12 Нарушения конфиденциальности

1 Любой, кто обрабатывает персональные данные, не должен незаконно нарушать конфиденциальность субъектов данных при этом.

2 В частности, он не должен:

- a.

- обрабатывать персональные данные в нарушение принципов статей 4, 5 абзац 1 и 7 абзаца 1;

- г.

- обрабатывать данные, относящиеся к лицу, вопреки явно выраженному желанию этого лица без обоснования;

- г.

- раскрывает конфиденциальные личные данные или профили личности третьим лицам без обоснования. 1

3 Обычно нарушение конфиденциальности отсутствует, если субъект данных сделал данные общедоступными и прямо не запретил их обработку.

Арт. 13 Обоснование

1 Нарушение конфиденциальности является незаконным, если оно не оправдано согласием потерпевшей стороны, преобладающими частными или общественными интересами или законом.

2 Преимущественный интерес лица, обрабатывающего данные, должен учитываться, в частности, если это лицо:

- a.

- обрабатывает персональные данные непосредственно в связи с заключением или исполнением договора, и эти персональные данные принадлежат стороне договора;

- г.

- является или намеревается вступить в коммерческую конкуренцию с другим лицом и для этой цели обрабатывает личные данные без раскрытия данных третьим лицам;

- г.

- обрабатывает данные, которые не являются ни конфиденциальными личными данными, ни личным профилем, для проверки кредитоспособности другого лица и раскрывает такие данные третьим лицам только в том случае, если данные необходимы для заключения или выполнения договора с субъектом данных;

- г.

- обрабатывает персональные данные на профессиональной основе исключительно для публикации в редактируемом разделе периодически публикуемого средства массовой информации;

- эл.

- обрабатывает персональные данные для целей, не относящихся к конкретному лицу, в частности, для целей исследования, планирования и статистики, и публикует результаты таким образом, чтобы нельзя было идентифицировать субъектов данных;

- ф.

- собирает данные о лице, представляющем общественный интерес, при условии, что данные относятся к общественной деятельности этого лица.

Арт. 14 1 Обязанность предоставлять информацию о сборе конфиденциальных персональных данных и профилей личности

1 Контроллер файла данных обязан информировать субъекта данных о сборе конфиденциальных личных данных или профилей личности; эта обязанность по предоставлению информации также применяется, когда данные собираются от третьих лиц.

2 Субъект данных должен быть уведомлен как минимум о следующем:

- a.

- контроллер файла данных;

- г.

- цель обработки;

- г.

- категории получателей данных, если раскрытие данных планируется.

3 Если данные не собираются от субъекта данных, субъект данных должен быть проинформирован самое позднее о том, когда данные хранятся или, если данные не хранятся, о их первом раскрытии третьему лицу.

4 Обязанность контролера файла данных по предоставлению информации теряет силу, если субъект данных уже был проинформирован или, в случаях согласно параграфу 3, если:

- a.

- хранение или разглашение данных прямо предусмотрено законом; или

- б.

- предоставление информации невозможно или возможно только с несоразмерными неудобствами или расходами.

5 Ответственный за файл данных может отказать, ограничить или отложить предоставление информации в соответствии с требованиями пунктов 1 и 4 статьи 9.

1 Изменено согласно № 3 Федерального закона от 19 марта 2010 года о выполнении рамочного решения 2008/977 / JHA о защите персональных данных, обрабатываемых в рамках сотрудничества полиции и судебных органов по уголовным делам, в силе с 1 декабря 2010 г. (AS 2010 3387 3418; BBl 2009 6749).

Арт. 15 1 Судебные иски

1 Действия, связанные с защитой частной жизни, регулируются статьями 28, 28 a и 28 l Гражданского кодекса 2 .Истец может, в частности, потребовать прекращения обработки данных, запрета разглашения данных третьим лицам или исправления или уничтожения личных данных.

2 Если невозможно доказать, что личные данные точны или неточны, истец может потребовать, чтобы к данным было добавлено примечание об этом.

3 Истец может запросить уведомление третьих лиц или публикацию исправления, уничтожения, блокирования и, в частности, запрета на раскрытие третьим сторонам, пометку данных как оспариваемые или решение суда.

4 Действия по реализации права на информацию решаются судом в упрощенном порядке в соответствии с Гражданским процессуальным кодексом от 19 декабря 2008 года 3 .

Закон о конфиденциальности в Интернете: Германия | Юридическая библиотека Конгресса США

Вернуться к Закону о конфиденциальности в Интернете

* Доступна обновленная версия этого отчета за 2017 год

Федеральный закон Германии о защите данных содержит отдельные положения для обработки данных в государственном и частном секторах.Кроме того, в Германии действуют особые положения о конфиденциальности для электронных информационных и коммуникационных услуг (телемедиа) и еще один набор правил конфиденциальности для поставщиков услуг, передающих электронные сигналы. Все эти законы в той или иной степени распространяются на поставщиков онлайн-услуг. Посредством этих законов Германия транспонировала Директивы Европейского Союза (ЕС) 95/46 и 2002/58, хотя и очень сложным и дифференцированным образом. Некоторые немецкие эксперты считают, что такая сложность противоречит требованию прозрачности, поскольку не позволяет потребителям знать о своих правах и осуществлять их.

В соответствии с Директивами Германия обычно запрещает сбор и использование личных данных, если это не разрешено законом или если субъект данных не дал свое осознанное согласие. Законодательство Германии также следует Директивам по вопросам, касающимся прав и средств правовой защиты субъектов данных, требований безопасности, ограничений данных о местоположении, минимизации данных и гарантий от передачи персональных данных в третьи страны с меньшими стандартами защиты.Однако немецкие положения часто призывают к уравновешиванию конкурирующих интересов и применению принципа соразмерности. Эти положения привели к обширному и разнообразному прецедентному праву.

В Германии защита данных имеет конституционные аспекты, которые вытекают из гарантий человеческого достоинства и личности. Исходя из этого, Федеральный конституционный суд (FCC) сформулировал право на информационное самоопределение, которое разрешает обработку персональных данных только в том случае, если это разрешено законом или с согласия субъекта данных.В 2008 году FCC расширила эти принципы, сформулировав конституционные гарантии конфиденциальности и целостности ИТ-систем. В 2010 году FCC отменила немецкий закон, транспонирующий Директиву ЕС о хранении данных, за нарушение принципа соразмерности и прав личности.

В Германии есть Федеральное агентство по защите данных и шестнадцать государственных агентств по защите данных.Они часто действуют согласованно, давая рекомендации о том, как потребитель может безопасно перемещаться по Интернету. Кроме того, немецкие эксперты часто обсуждают проблемы защиты данных, которые возникают из-за широкого сбора данных поисковыми системами и социальными сетями, а также использования этих данных для профилирования субъекта данных в коммерческих целях. Хотя законодательство Германии запрещает такую практику без получения информированного согласия и хотя законодательство Германии применяется к любому сбору данных на территории Германии, Германия не может применять эти законы против глобальных игроков.

I. Правовая база

Конфиденциальность в онлайн-сервисах частично регулируется положениями о защите данных Закона Германии о средствах массовой информации (TMA) (§§ 11–16). [1] Этот Закон регулирует электронные информационные и коммуникационные услуги (далее поставщики телемедийных услуг) независимо от того, являются ли их услуги бесплатными или платными [2], таким образом, применительно к поисковым системам, новостным группам, чат-комнатам и социальным сетям.[3] Федеральный закон о защите данных (FDPA) [4] также применяется к этим онлайн-сервисам, за исключением тех случаев, когда в TMA более конкретные положения. [5] Кроме того, положения Закона о телекоммуникациях (TCA) (§§ 87–116) [6] о конфиденциальности применяются к различным техническим аспектам телемедийной деятельности.

Германия транспонировала Директиву Европейского Союза (ЕС) о конфиденциальности данных (Директива 95/46) [7] через TMA, а также FDPA, используя разрешение Директивы на принятие отраслевого законодательства.[8] Германия также использовала допустимую директиву «запас для маневрирования» [9], разработав некоторые подробные юридические концепции, которые не содержатся в Директиве, но соответствуют ее духу. [10]

Немецкое законодательство также отклоняется от формулировки Директивы, но не от ее значения, придерживаясь ранее существовавшей немецкой терминологии и концепций. В частности, в немецком законодательстве проводится различие между сбором, обработкой и использованием данных вместо использования термина «обработка данных» для всех этих видов деятельности, как это сделано в Директиве.[11] Кроме того, Федеральное агентство по защите данных Германии (FDPA) сохранило свою предварительную директивную структуру, предусматривающую отдельные правила для государственного и частного секторов, а также общие положения, применимые к обоим секторам. Из них только правила частного сектора (§§ 27–38a FDAP) и общие положения (§§ 1–11) применяются к поставщикам услуг телемедиа.

Германия транспонировала Директиву об электронной конфиденциальности (Директива 2002/58) [12], главным образом, посредством Закона о телекоммуникациях.[13] Германия перенесла Директиву ЕС о хранении данных [14] в разделы 113a и 113b Закона о телекоммуникациях, [15] но Федеральный конституционный суд аннулировал эти положения как неконституционные, [16] и немецкие политики с тех пор не могли договорились о том, как переформулировать эти положения, а Комиссия ЕС возбудила дело против опозданий Германии [17]. Германия перенесла Директиву 2009/136 [18] только частично путем внесения поправок в Закон о телекоммуникациях.[19] В частности, Парламент не смог прийти к соглашению о переносе важнейшего «положения о файлах cookie» [20] (см. Ниже, раздел VI).

Германия имеет долгую историю защиты данных. Как и Соединенные Штаты, Германия осознала в конце 1960-х годов необходимость защиты частной жизни людей от возможностей сбора данных при электронной обработке данных [21]. В 1970 году в земле Гессен был принят первый Закон о защите данных [22], и несколько немецких земель вскоре последовали этому примеру.[23] В 1977 году Германия приняла первый Закон о защите данных на федеральном уровне. [24]

Немецкая защита данных разработала простую английскую Википедию

, бесплатную энциклопедию

Закон — это набор правил, определяемых определенным местом или властью, предназначенных для целей поддержания мира и безопасности общества.

Суды или полиция могут применять эту систему правил и наказывать людей, нарушающих законы, например, путем уплаты штрафа или другого наказания, включая тюремное заключение.В древних обществах лидеры писали законы, устанавливающие правила того, как люди могут жить, работать и вести дела друг с другом. Но много раз в истории, когда законы были ложными, чтобы принести пользу немногим за счет общества, они приводили к конфликтам. Чтобы предотвратить это, в большинстве стран сегодня законы пишутся и голосуются группами политиков в законодательном органе, таком как парламент или конгресс, избираемых (избираемых) управляемыми народами. Сегодня страны имеют конституцию для общих рамок общества и принимают дополнительные законы по мере необходимости для деталей.Члены общества обычно имеют достаточно свободы в пределах всех законных вещей, которые они могут делать. Действия считаются незаконными , если они нарушают закон или не соблюдают законы.

Правовой кодекс — это письменный свод законов, которые применяются. Это может касаться таких вещей, как полиция, суды или наказания. Юрист, юрист или поверенный — это профессионал, который изучает и отстаивает нормы права. В Соединенных Штатах есть два типа поверенных — «транзакционные» поверенные, которые составляют контракты, и «тяжущиеся», которые обращаются в суд.В Соединенном Королевстве таких специалистов называют солиситорами и барристерами соответственно.

Правило — это закон, который гласит, что правительство может законно использовать свою власть только так, как это согласовано между правительством и народом. Он ограничивает полномочия правительства, как это согласовано в конституции страны. Правило закона предотвращает диктатуру и защищает права людей. Когда лидеры честно применяют правовой кодекс, даже в отношении себя и своих друзей, это пример того, как соблюдается верховенство закона.«Верховенство закона, — писал древнегреческий философ Аристотель в 350 году до нашей эры, — лучше, чем власть любого человека».

Культура обычно является основным источником принципов, лежащих в основе многих законов, и люди также склонны доверять идеям, основанным на семейных и социальных привычках. Во многих странах на протяжении всей истории религия и религиозные книги, такие как Веды, Библия или Коран, были основным источником права.

- Медицинское право — это свод законов , касающихся прав и обязанностей медицинских специалистов и их пациентов.Основное внимание в медицинском законе включает конфиденциальность, халатность и другие правонарушения, связанные с медицинским лечением (особенно медицинское злоупотребление служебным положением), и уголовный закон и этика .

- Права врача и пациента защищают личные разговоры пациента с врачом (врачом), это также распространяется на их личную информацию (например, их контактные данные), передаваемую медицинскому персоналу.

- Закон о собственности устанавливает права и обязанности, которые человек имеет при покупке, продаже или аренде домов и земли (называемых недвижимым имуществом или недвижимостью) и объектов (называемых личной собственностью).

- Закон об интеллектуальной собственности (ИС) включает права людей на вещи, которые они создают, такие как искусство, музыка и литература. Это называется авторским правом. Он также защищает изобретения, которые делают люди, посредством своего рода закона, называемого патентом. Он также охватывает права людей на название компании, отличительный знак или логотип. Это называется товарным знаком.

- Закон о трастах (коммерческий закон) устанавливает правила для денег, которые вкладываются в инвестицию, например, пенсионных фондов, которые люди копят на пенсию.Он включает в себя множество различных видов права, включая административное право и право собственности.

- Закон о правонарушениях помогает людям подавать иски о компенсации (возмещении), когда кто-то причиняет им вред или причиняет вред их собственности.

- Уголовное право используется правительством для предотвращения нарушения людьми законов и наказания тех, кто их нарушает.

- Конституционный закон регулирует важные права правительства и его отношения с народом. В основном это связано с толкованием конституции, включая такие вещи, как разделение властей между различными ветвями власти.

- Судебный приказ — это официальное заявление судьи, которое определяет и разрешает выполнение определенных действий для одной или нескольких сторон в деле.

- Административное право используется обычными гражданами, которые хотят оспорить решения, принятые правительством. Это также включает в себя такие вещи, как правила и работу административных органов.

- Международное право используется для установления правил того, как страны могут действовать в таких областях, как торговля, окружающая среда или военные действия.Женевские конвенции о ведении войны и Пакт Рериха являются примерами международного права.

- Обычаи и традиции — это обычаи, которые широко приняты и согласованы в обществе, зачастую не в письменной форме. Обычаи и традиции могут быть применены в судах и иногда рассматриваются как часть юридической аргументации в вопросах, решаемых в судах. В некоторых обществах и культурах все законы являются или были обычаями и традициями, хотя это становится все более редким, хотя есть некоторые части мира, где обычаи все еще являются обязательными или даже преобладающими формами права, например, племенные земли или несостоявшиеся государства.

Гражданское право — это правовая система, используемая сегодня в большинстве стран мира. Гражданское право основано на законодательстве, содержащемся в конституциях или законах, принятых правительством. Второстепенная часть гражданского права — это правовые подходы, являющиеся частью обычая. В правительствах гражданского права судьи обычно не обладают большой властью, и большинство законов и юридических прецедентов создается членами парламента.

Общее право основано на решениях, вынесенных судьями по прошлым судебным делам.Он происходит из Англии и стал частью почти всех стран, которые когда-то принадлежали Британской империи, за исключением Мальты, Шотландии, американского штата Луизиана и канадской провинции Квебек. Это также преобладающая форма права в Соединенных Штатах, где многие законы, называемые статутами, написаны Конгрессом, но гораздо больше юридических норм существует на основе решений судов. Общее право зародилось в средние века, когда бароны вынудили короля Иоанна подписать документ под названием Великая хартия вольностей.