Участие третьего лица, не заявляющего самостоятельных требований относительно предмета спора, при заключении мирового соглашения

Арбитражный и гражданский процесс, а также административное судопроизводство относятся к единому типу цивилистического процесса.

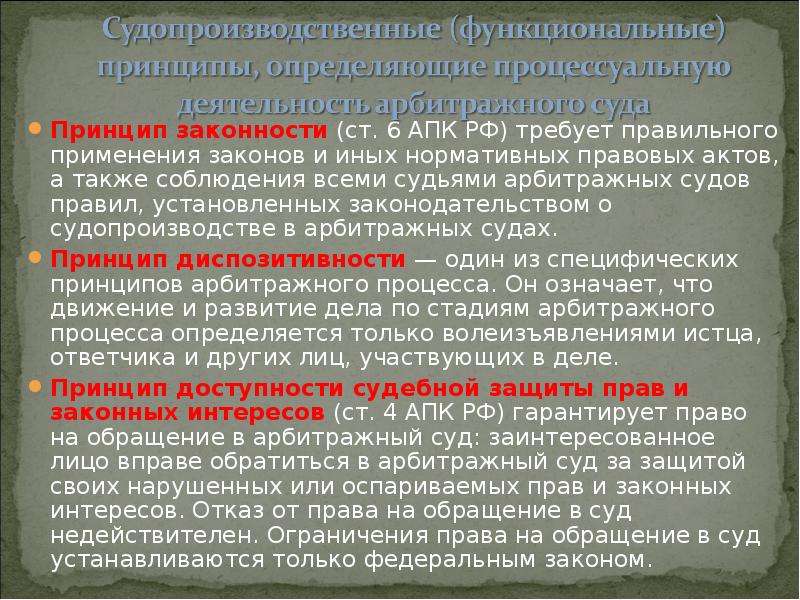

Так, в соответствии с пунктом 2 статьи 138 Арбитражного процессуального кодекса Российской Федерации (далее – АПК РФ) Стороны могут урегулировать спор, заключив мировое соглашение или применяя другие примирительные процедуры, в том числе процедуру медиации, если это не противоречит федеральному закону.

В Гражданском процессуальном кодексе Российской Федерации (далее – ГПК РФ) самостоятельной нормы, в которой прямо указано, что стороны могут урегулировать спор, заключив мировое соглашение, нет, вероятно, законодатель посчитал, что лица, участвующие в деле, должны узнать о таком праве из статьи 173 ГПК РФ, которая называется «Отказ истца от иска, признание иска ответчиком и мировое соглашение сторон». Данная статья скорее написана не для участников спора, а для суда, поскольку в ней описываются действия суда после заявления истца об отказе от иска, признания иска ответчиком или ходатайстве сторон о заключении мирового соглашения.

Данная статья скорее написана не для участников спора, а для суда, поскольку в ней описываются действия суда после заявления истца об отказе от иска, признания иска ответчиком или ходатайстве сторон о заключении мирового соглашения.

Также стоит отметить, что в Кодексе административного судопроизводства Российской Федерации (далее – КАС РФ) предусмотрена возможность мирного урегулирования спора. Так, в соответствии с пунктом 3 статьи 137 КАС РФ Стороны могут урегулировать спор, заключив соглашение о примирении сторон.

Довольно интересным представляется, что в уголовном процессе также существует возможность примирения сторон. Так, в соответствии с пунктом 2 статьи 20 Уголовно-процессуального кодекса Российской Федерации (далее – УПК РФ) уголовные дела о преступлениях, предусмотренных статьями 115 частью первой, 116.1 и 128.1 частью первой Уголовного кодекса Российской Федерации, считаются уголовными делами частного обвинения, возбуждаются не иначе как по заявлению потерпевшего, его законного представителя, за исключением случаев, предусмотренных частью четвертой настоящей статьи, и подлежат прекращению в связи с примирением потерпевшего с обвиняемым. Примирение допускается до удаления суда в совещательную комнату для постановления приговора, а в суде апелляционной инстанции — до удаления суда апелляционной инстанции в совещательную комнату для вынесения решения по делу. Стоит отметить, что согласно пункту 3 статьи 20 УПК РФ Уголовные дела частно-публичного обвинения возбуждаются не иначе как по заявлению потерпевшего или его законного представителя, но прекращению в связи с примирением потерпевшего с обвиняемым не подлежат.

Примирение допускается до удаления суда в совещательную комнату для постановления приговора, а в суде апелляционной инстанции — до удаления суда апелляционной инстанции в совещательную комнату для вынесения решения по делу. Стоит отметить, что согласно пункту 3 статьи 20 УПК РФ Уголовные дела частно-публичного обвинения возбуждаются не иначе как по заявлению потерпевшего или его законного представителя, но прекращению в связи с примирением потерпевшего с обвиняемым не подлежат.

В Кодекс Российской Федерации об административных правонарушениях институт примирения вообще отсутствует.

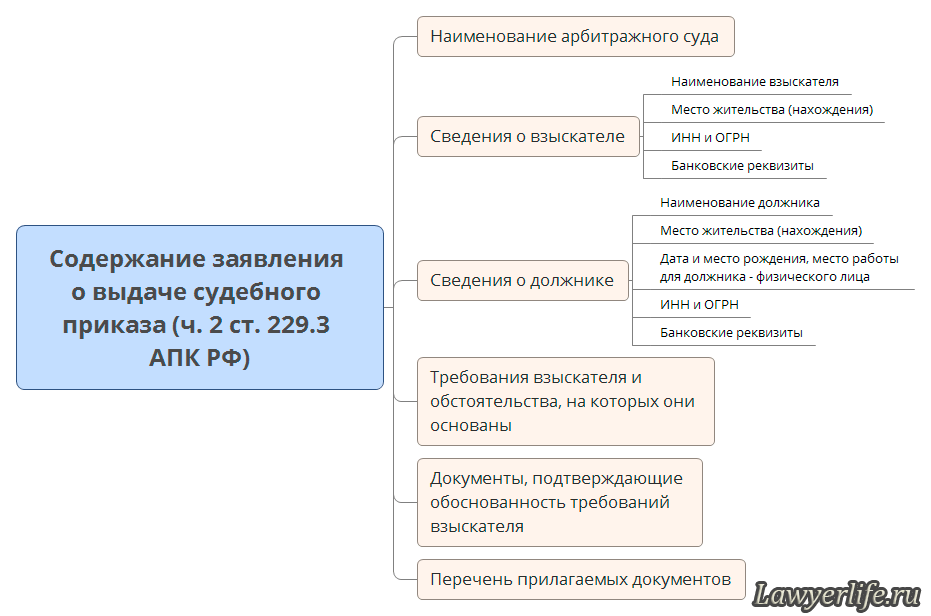

В настоящей статье мною будет рассмотрено примирение сторон путем заключения мирового соглашения в арбитражном процессе, а точнее данный вопрос будет проанализирован на предмет возможности участия при заключении мирового соглашения третьих лиц, не заявляющих самостоятельных требований относительно предмета спора.

Начать свою статью хотелось бы с определения, что же такое мировое соглашение.

Согласно определению, указанному в Интернет-энциклопедии «Википедия». Мировое соглашение (мировая сделка) – это двусторонняя или многосторонняя сделка, которой стороны (или их представители) завершают гражданский спор. В римском праве мировое соглашение именовалось «transactio».

В соответствии с пунктом 9 Постановления Пленума ВАС РФ от 18.07.2014 № 50 «О примирении сторон в арбитражном процессе» (далее – Постановление № 50) Мировое соглашение представляет собой соглашение сторон, то есть сделку, вследствие чего к этому соглашению, являющемуся одним из средств защиты субъективных прав, помимо норм процессуального права, подлежат применению нормы гражданского права о договорах, в том числе правила о свободе договора (статья 421 Гражданского кодекса Российской Федерации). Таким соглашением, если оно утверждено арбитражным судом, стороны прекращают спор (полностью или в части) на основе добровольного урегулирования взаимных претензий и утверждения взаимных уступок…».

Итак, с определением понятия мирового соглашения мы разобрались. Теперь необходимо определить, кто же вправе заключать мировое соглашение в арбитражном процессе и быть его участниками.

Теперь необходимо определить, кто же вправе заключать мировое соглашение в арбитражном процессе и быть его участниками.

В соответствии с частью 4 статьи 49 АПК РФ стороны могут закончить дело мировым соглашением.

Сторонами в арбитражном процессе являются истец и ответчик (часть 1 статьи 44 АПК РФ).

В данной связи получается, что никто кроме истца и ответчика не может быть участником мирового соглашения?

Ответ на этот вопрос мы получаем в пункте 2 статьи 50 АПК РФ, в которой указано, что

Как видно из приведенной нормы, право третьих лиц, заявляющих самостоятельные требования относительно предмета спора, на заключение мирового соглашения не исключено, в связи с чем мы делаем вывод, что они имеют право участвовать в заключении мирового соглашения.

И действительно, наше предположение подтверждается позицией, изложенной в пункте 11 Постановления № 50, в котором указано, что третьи лица, заявляющие самостоятельные требования относительно предмета спора, с учетом положений части 2 статьи 50 АПК РФ вправе участвовать в заключении мирового соглашения в качестве стороны, отказываться от иска, а также признавать обстоятельства, на которых та или иная сторона основывает свои требования или возражения, заключать соглашение по обстоятельствам дела.

Теперь предлагаю проанализировать пункт 2 статьи 51 АПК РФ, в котором указано, что третьи лица, не заявляющие самостоятельных требований относительно предмета спора, пользуются процессуальными правами и несут процессуальные обязанности стороны, за исключением права на изменение основания или предмета иска, увеличение или уменьшение размера исковых требований, отказ от иска, признание иска или заключение мирового соглашения, предъявление встречного иска, требование принудительного исполнения судебного акта.

Кроме того, в Определении Конституционного Суда Российской Федерации от 23.06.2015 № 1436-О «Об отказе в принятии к рассмотрению жалобы общества с ограниченной ответственностью «Орловская теплосетевая компания» на нарушение конституционных прав и свобод частью 2 статьи 51 Арбитражного процессуального кодекса Российской Федерации» указано, что Статья 46 (часть 1) Конституции Российской Федерации, гарантируя каждому право на судебную защиту его прав и свобод, непосредственно не устанавливает какой-либо определенный порядок реализации данного права и не предполагает возможность для гражданина, организации по собственному усмотрению выбирать способ и процедуру судебного оспаривания. В соответствии со статьей 71 (пункт «о») Конституции Российской Федерации они определяются федеральными законами, к числу которых относится Арбитражный процессуальный кодекс Российской Федерации, часть 2 статьи 51 которого предоставляет третьим лицам, не заявляющим самостоятельных требований относительно предмета спора, все процессуальные права стороны, за исключением, в частности, права на заключение мирового соглашения. Поскольку заключение мирового соглашения является распоряжением правами и обязанностями, вытекающими из предполагаемого спорного материального правоотношения, являющегося предметом судебного рассмотрения, осуществлять данное процессуальное действие вправе только субъекты этого правоотношения – стороны судебного разбирательства.

Поскольку заключение мирового соглашения является распоряжением правами и обязанностями, вытекающими из предполагаемого спорного материального правоотношения, являющегося предметом судебного рассмотрения, осуществлять данное процессуальное действие вправе только субъекты этого правоотношения – стороны судебного разбирательства.

Ознакомившись с пунктом 2 статьи 51 АПК РФ и позицией Конституционного Суда Российской Федерации, в принципе, можно было бы заканчивать свою статью со словами, что поскольку законодатель ограничил третьих лиц, не заявляющим самостоятельных требований относительно предмета спора, в их праве заключать мировые соглашения, то очевидно, что они не могут принимать участия при их заключении…

…Однако, все совсем не так, как кажется на первый взгляд, и вот почему.

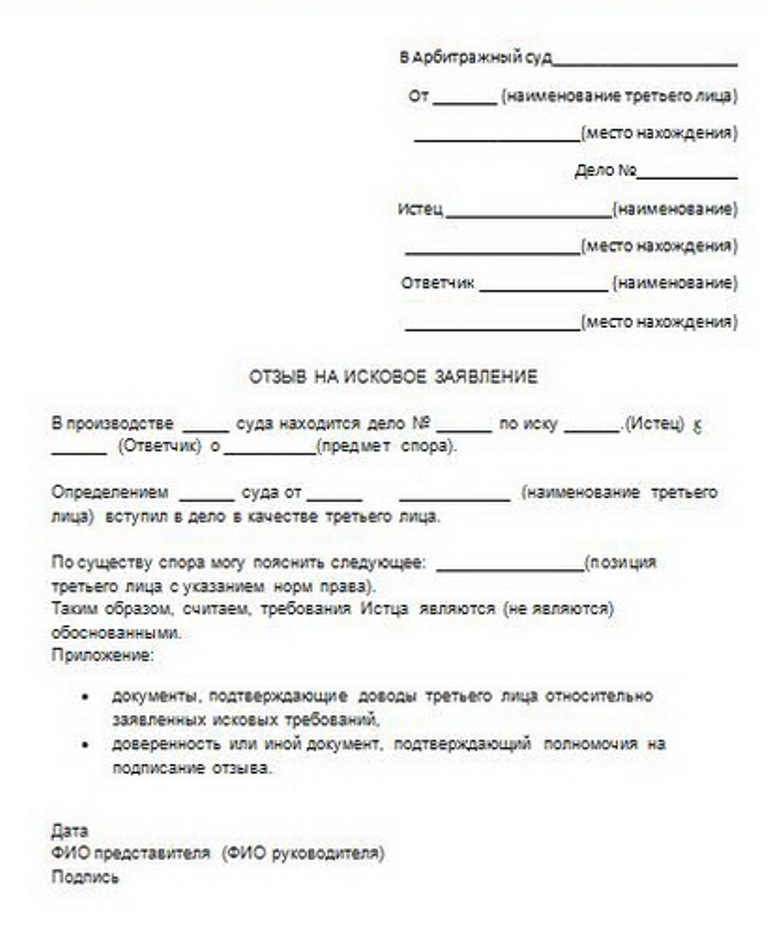

В пункте 12 упомянутого ранее Постановления Пленума ВАС РФ от 18.07.2014 № 50 «О примирении сторон в арбитражном процессе» указано, что в соответствии с частью 2 статьи 51 АПК РФ третьи лица, не заявляющие самостоятельных требований относительно предмета спора, не вправе отказываться от иска, признавать его или заключать мировое соглашение. При этом такие лица вправе выступать участниками мирового соглашения, например, в случаях, если на них возлагается исполнение обязательства либо они являются лицами, управомоченными принять исполнение.

При этом такие лица вправе выступать участниками мирового соглашения, например, в случаях, если на них возлагается исполнение обязательства либо они являются лицами, управомоченными принять исполнение.

Если указанные лица не являются участниками мирового соглашения, они вправе заявлять доводы о нарушении их прав и законных интересов мировым соглашением, что не препятствует утверждению арбитражным судом мирового соглашения, если такие доводы не найдут подтверждения при рассмотрении судом данного вопроса.

По смыслу пункта 1 статьи 313 ГК РФ исполнение обязательства может быть возложено должником на третье лицо, если из закона, иных правовых актов, условий обязательства или его существа не вытекает обязанность должника исполнить обязательство лично. В этом случае кредитор обязан принять исполнение, предложенное за должника третьим лицом. Таким образом, стороны спора могут договориться, что третье лицо перечислит денежные средства истцу, что, к примеру, снимет дальнейшие регрессные требования ответчика к третьему лицу.

Очевидно, что такая возможность третьего лица, не заявляющего самостоятельных требований относительно предмета спора, выступать участником мирового соглашения направлена на соблюдение принципа процессуальной экономии.

При этом стоит отметить, что правовая позиция, изложенная в пункте 12 Постановления № 50, не стала новеллой в части возможности участия в мировом соглашении третьих лиц.

Так, еще в первой редакции Федерального закона от 26.10.2002 № 127-ФЗ «О несостоятельности (банкротстве)» (далее – Закон о банкротстве) было предусмотрено, что допускается участие в мировом соглашении третьих лиц, которые принимают на себя права и обязанности, предусмотренные мировым соглашением (часть 3 статьи 150 Закона о банкротстве).

Участие в мировом соглашении третьих лиц допускается, если их участие не нарушает права и законные интересы кредиторов, требования которых включены в реестр требований кредиторов, а также кредиторов, требования которых возникли после даты принятия заявления о признании должника банкротом и срок исполнения требований которых наступил до даты заключения мирового соглашения (часть 1 статьи 157 Закона о банкротстве).

По смыслу разъяснений, содержащихся в пункте 8 информационного письма Президиума Высшего Арбитражного Суда Российской Федерации от 20.12.2005 № 97 «Обзор практики рассмотрения арбитражными судами споров, связанных с заключением, утверждением и расторжением мировых соглашений в делах о несостоятельности (банкротстве)» в мировое соглашение допускается включать условия о переводе долга и возложении исполнения на третье лицо.

Таким образом, возможность участия третьих лиц, не заявляющих самостоятельных требований относительно предмета спора в делах о несостоятельности (банкротстве) существует и применяется судами уже достаточно давно.

Кроме того, в данной статье я не могу обойти стороной способ примирения, предусмотренный в пункте 33 Постановления № 50, и достаточно часто применяемый Судом по интеллектуальным правам при рассмотрении дел об оспаривании решений федерального органа исполнительной власти по интеллектуальной собственности об удовлетворении возражений против предоставления правовой охраны товарному знаку на том основании, что правовая охрана товарному знаку предоставлена с нарушением требований гражданского законодательства в связи с отсутствием согласия органа либо лица, согласие которого требуется в случаях, предусмотренных пунктами 2, 4 и 6, подпунктами 1 и 2 пункта 9 статьи 1483 ГК РФ, а также при рассмотрении дел об оспаривании решений федерального органа исполнительной власти по интеллектуальной собственности об отказе в удовлетворении возражений против отказа в государственной регистрации товарного знака.

Как указано в пункте 33 постановления № 50, с учетом принципов диспозитивности и добровольности примирения при рассмотрении дела арбитражным судом результатом примирения могут быть и иные соглашения между отдельными лицами, если такие соглашения фактически приводят к урегулированию спора.

Если указанное согласие соответствующего лица (в том числе привлеченного к участию в деле в качестве третьего лица без самостоятельных требований относительно предмета спора) получено в ходе рассмотрения спора судом, в том числе путем заключения соглашения между стороной спора и этим лицом, такое согласие (соглашение) не может быть квалифицировано судом как мировое соглашение, поскольку заключено не между сторонами судебного спора.

Вместе с тем данное согласие (соглашение) является применительно к положениям статьи 138 АПК РФ результатом примирения стороны по делу и лица, согласие которого на предоставление правовой охраны товарному знаку необходимо в соответствии с требованиями гражданского законодательства.

Такое согласие (соглашение) является основанием для отмены решения федерального органа исполнительной власти по интеллектуальной собственности и обязания его рассмотреть повторно возражение, послужившее основанием принятия этим органом оспоренного в суде решения.

В данном пункте высшая судебная инстанция специально делает оговорку, что такое согласие (соглашение) не может быть квалифицировано судом как мировое соглашение, поскольку заключено не между сторонами судебного спора.

Вместе с тем я полагаю, что в данном случае не совсем важно, как называется данный документ, а то какой смысл он в себе несет.

Очевидно, что такое соглашение направлено в первую очередь на устранение спорной ситуации, возникшей между заявителем и третьим лицом, в то время как федеральный орган исполнительной власти по интеллектуальной собственности оказывается участником данного спора только лишь потому, что его решение не устраивает какую-либо из спорящих сторон.

Таким образом, в конце статьи можно сделать вывод о том, что участие третьего лица, не заявляющего самостоятельных требований относительно предмета спора, при заключении мирового соглашения возможно.

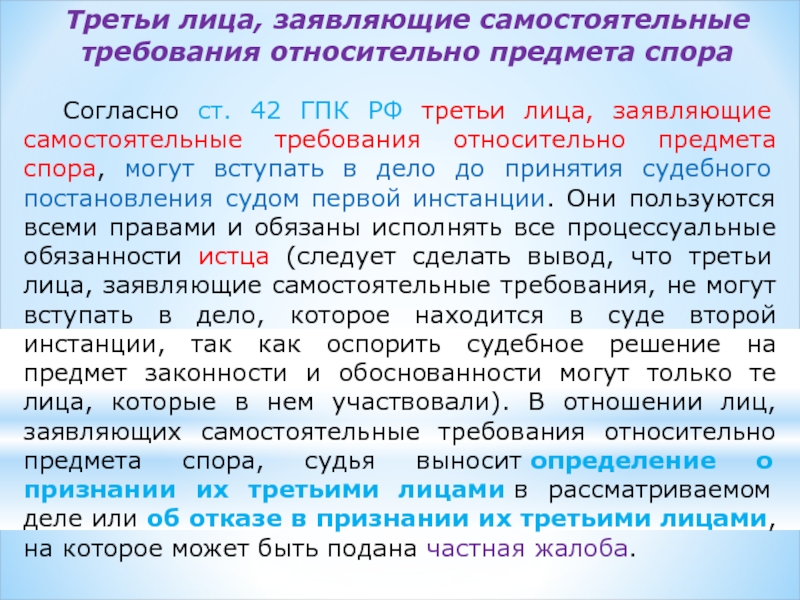

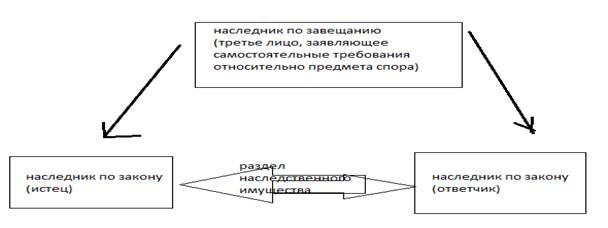

Вступление третьих лиц, заявляющих самостоятельные требования относительно предмета спора, в арбитражный процесс

Д. В. МАКЛАЕВ, помощник министра строительства и

жилищно-коммунального комплекса Ульяновской области … Вопросы, связанные с процессуальным порядком вступления в

арбитражный процесс третьих лиц, заявляющих самостоятельные

требования относительно предмета спора, являются актуальными для

современной процессуальной науки и практики. … Е. В. Васьковский определял главное вступление как присоединение

третьего лица к производящемуся процессу с самостоятельным иском

относительно объекта этого процесса против одного или обоих

первоначальных тяжущихся1. Определение Е. В.

Васьковского остается более точным и верным, чем ныне действующее

нормативное определение третьих лиц, заявляющих самостоятельные

требования относительно предмета спора. Неточность действующего

нормативного определения, сохранившаяся в новом АПК РФ, заключается

в том, что требование связывается с предметом спора, в то время как

Е. В. Васьковский связывал требование с объектом процесса. … В судебной практике достаточно часто встречается отождествление

предмета спора, понимаемого как предмет первоначальных исковых

требований, и предмета требований третьего лица, заявляющего свои

притязания. Если предмет требования истца и предмет требований

третьего лица различны, то на этом основании некоторые судьи

отказывают во вступлении в дело лицу, заявляющему собственные

притязания в идущем процессе, полагая, что предмет его требований —

иной, нежели рассматриваемый судом в данном деле. … Так, если первоначальный истец, позиционирующий себя в качестве

собственника имущества, требует возврата ему этого имущества,

находящегося в аренде и полученного арендатором (ответчиком) от

другого лица, предъявляя соответствующий иск к арендатору, этим

затрагиваются интересы того лица, которое передало имущество в

аренду. Это лицо вправе предъявить иск о признании своих прав на

указанное имущество, вступив в дело в качестве третьего лица с

самостоятельными требованиями на предмет спора.

В. Васьковский связывал требование с объектом процесса. … В судебной практике достаточно часто встречается отождествление

предмета спора, понимаемого как предмет первоначальных исковых

требований, и предмета требований третьего лица, заявляющего свои

притязания. Если предмет требования истца и предмет требований

третьего лица различны, то на этом основании некоторые судьи

отказывают во вступлении в дело лицу, заявляющему собственные

притязания в идущем процессе, полагая, что предмет его требований —

иной, нежели рассматриваемый судом в данном деле. … Так, если первоначальный истец, позиционирующий себя в качестве

собственника имущества, требует возврата ему этого имущества,

находящегося в аренде и полученного арендатором (ответчиком) от

другого лица, предъявляя соответствующий иск к арендатору, этим

затрагиваются интересы того лица, которое передало имущество в

аренду. Это лицо вправе предъявить иск о признании своих прав на

указанное имущество, вступив в дело в качестве третьего лица с

самостоятельными требованиями на предмет спора. Хотя предмет

требований истца и предмет требований третьего лица не совпадают,

оба они спорят о правах в отношении одного и того же материального

объекта, чем и обуславливается рассмотрение обоих требований в

одном процессе. … Очень точно на разницу между предметом спора и предметом

требования указывала М. С. Шакарян: «Под предметом спора понимается

спорное материальное правоотношение, но применительно к основанию

вступления в процесс третьих лиц более точным будет утверждение,

что они заявляют самостоятельные требования на тот же материальный

предмет, составляющий объект спорного материального

правоотношения»2. … Вместе с тем объектом спорного материального правоотношения

может быть и нематериальный предмет. Например, при оспаривании

действительности сделки, когда требование о применении ее

последствий не заявляется; при оспаривании ненормативного акта,

нарушающего права заявителя, и т.д. Требованию лица, полагающему

себя носителем права, нарушение которого он указывает в основании

своего требования, может быть противопоставлено требование лица,

позиционирующего себя обладателем этого права и соответственно

владельцем того требования, которое предъявляет истец.

Хотя предмет

требований истца и предмет требований третьего лица не совпадают,

оба они спорят о правах в отношении одного и того же материального

объекта, чем и обуславливается рассмотрение обоих требований в

одном процессе. … Очень точно на разницу между предметом спора и предметом

требования указывала М. С. Шакарян: «Под предметом спора понимается

спорное материальное правоотношение, но применительно к основанию

вступления в процесс третьих лиц более точным будет утверждение,

что они заявляют самостоятельные требования на тот же материальный

предмет, составляющий объект спорного материального

правоотношения»2. … Вместе с тем объектом спорного материального правоотношения

может быть и нематериальный предмет. Например, при оспаривании

действительности сделки, когда требование о применении ее

последствий не заявляется; при оспаривании ненормативного акта,

нарушающего права заявителя, и т.д. Требованию лица, полагающему

себя носителем права, нарушение которого он указывает в основании

своего требования, может быть противопоставлено требование лица,

позиционирующего себя обладателем этого права и соответственно

владельцем того требования, которое предъявляет истец. … Изложенное показывает, что недостаточно четкое нормативное

определение понятия «предмет спора» применительно к третьим лицам с

самостоятельными притязаниями затрудняет защиту прав

соответствующих лиц, заявляющих самостоятельные требования в идущем

процессе. … Таким образом, относительно вступления в арбитражный процесс

данной категории третьих лиц правильнее говорить не о требованиях

на предмет спора, а о притязаниях на спорный объект материальных

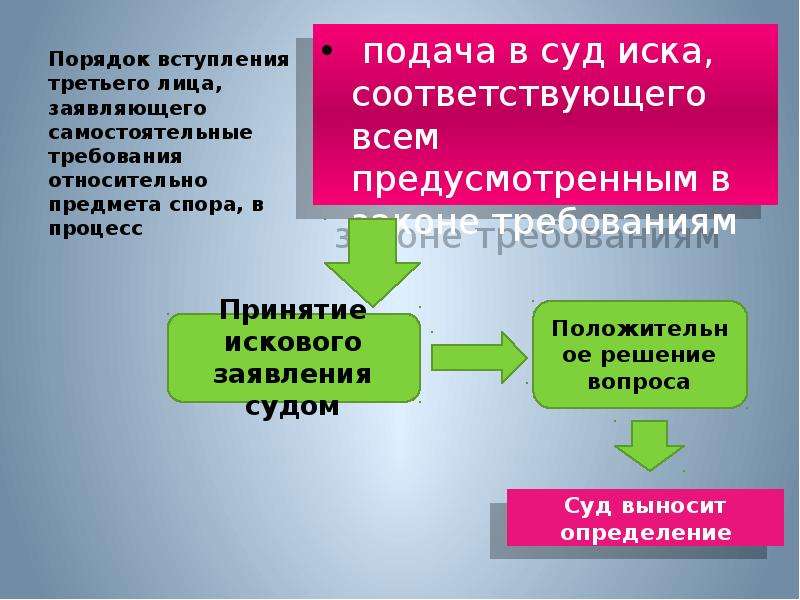

правоотношений. … В соответствии с ч.1 ст.50 АПК РФ третьи лица, заявляющие

самостоятельные требования относительно предмета спора, могут

вступить в дело до принятия решения арбитражным судом первой

инстанции. … Исходя из смысла указанной нормы, третьи лица, заявляющие

самостоятельные требования относительно предмета спора, вступают в

арбитражный процесс только по собственной инициативе. Однако в АПК

РФ форма обращения в суд третьим лицом, заявляющим самостоятельные

требования относительно предмета спора, о вступлении в арбитражный

процесс не предусмотрена.

… Изложенное показывает, что недостаточно четкое нормативное

определение понятия «предмет спора» применительно к третьим лицам с

самостоятельными притязаниями затрудняет защиту прав

соответствующих лиц, заявляющих самостоятельные требования в идущем

процессе. … Таким образом, относительно вступления в арбитражный процесс

данной категории третьих лиц правильнее говорить не о требованиях

на предмет спора, а о притязаниях на спорный объект материальных

правоотношений. … В соответствии с ч.1 ст.50 АПК РФ третьи лица, заявляющие

самостоятельные требования относительно предмета спора, могут

вступить в дело до принятия решения арбитражным судом первой

инстанции. … Исходя из смысла указанной нормы, третьи лица, заявляющие

самостоятельные требования относительно предмета спора, вступают в

арбитражный процесс только по собственной инициативе. Однако в АПК

РФ форма обращения в суд третьим лицом, заявляющим самостоятельные

требования относительно предмета спора, о вступлении в арбитражный

процесс не предусмотрена. … В соответствии с ч.4 ст.4 АПК РФ установлены следующие формы

обращений в арбитражный суд: исковое заявление, заявление, жалобы,

представления. … В ст.333.21 НК РФ, регулирующей размеры государственной пошлины

в арбитражных судах, речь идет о заявлении о вступлении в дело

третьих лиц, заявляющих самостоятельные требования относительно

предмета спора. … Однако заявление в соответствии с ч.4 ст.4 АПК РФ — это форма

обращения в арбитражный суд по делам, возникающим из

административных и иных публичных правоотношений, по делам о

несостоятельности (банкротстве), по делам особого производства, при

обращении о пересмотре судебных актов в порядке надзора и в иных

случаях, предусмотренных АПК РФ. … Исходя из данной дефиниции, нельзя согласиться с тем, что формой

обращения в арбитражный суд третьего лица, заявляющего

самостоятельные требования относительно предмета спора, является

заявление.

… В соответствии с ч.4 ст.4 АПК РФ установлены следующие формы

обращений в арбитражный суд: исковое заявление, заявление, жалобы,

представления. … В ст.333.21 НК РФ, регулирующей размеры государственной пошлины

в арбитражных судах, речь идет о заявлении о вступлении в дело

третьих лиц, заявляющих самостоятельные требования относительно

предмета спора. … Однако заявление в соответствии с ч.4 ст.4 АПК РФ — это форма

обращения в арбитражный суд по делам, возникающим из

административных и иных публичных правоотношений, по делам о

несостоятельности (банкротстве), по делам особого производства, при

обращении о пересмотре судебных актов в порядке надзора и в иных

случаях, предусмотренных АПК РФ. … Исходя из данной дефиниции, нельзя согласиться с тем, что формой

обращения в арбитражный суд третьего лица, заявляющего

самостоятельные требования относительно предмета спора, является

заявление.

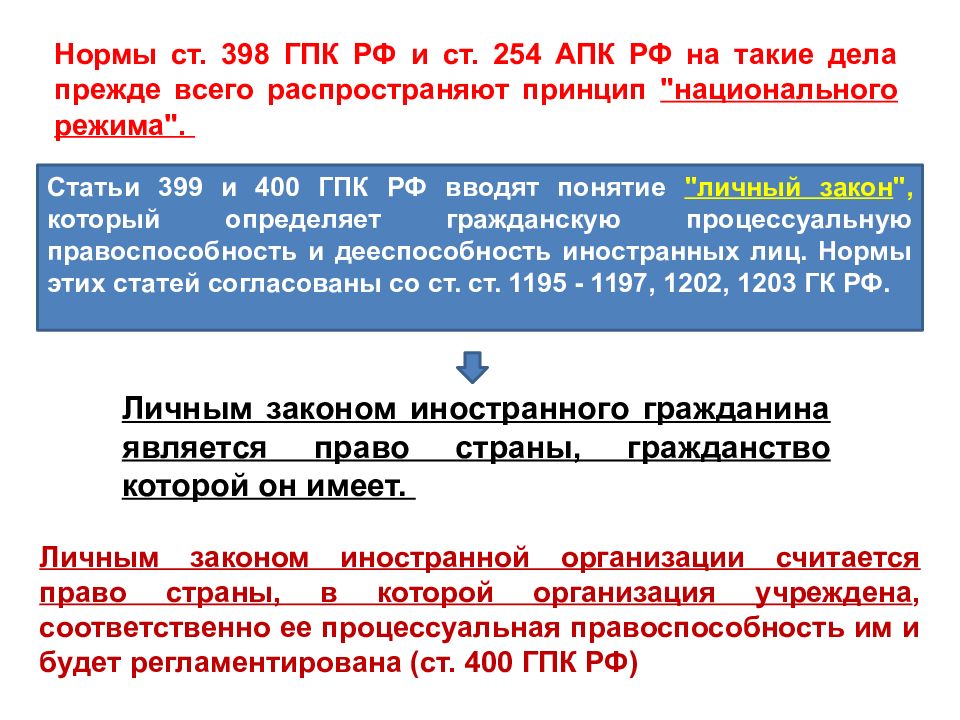

Важные аспекты арбитражного процесса

17 декабря 2019 г. 19:30

Адвокатам рассказали об изменениях в арбитражном законодательстве

17 декабря в ходе очередного вебинара ФПА РФ по повышению квалификации адвокатов с лекцией на тему «Актуальные вопросы деятельности адвоката в арбитражном процессе» выступила адвокат, заслуженный юрист РФ, экс-глава Федерального арбитражного суда Московского округа Людмила Майкова.

В начале своего выступления лектор напомнила, что в 2014 г. Высший Арбитражный Суд, возглавлявший систему арбитражных судов, был упразднен. Верховный Суд РФ стал единым высшим судебным органом. По мнению спикера, на сегодняшний день роль единого центра для обеспечения единообразия практики применения законодательства ВС РФ полностью не выполняется. «Это проблема серьезная, поскольку без единообразия практики разрешения спора, без предсказуемости судебных актов работать в таких условиях достаточно тяжело», – отметила Людмила Майкова.

Она также упомянула, что в 2014 г. Комитетом Государственной Думы по гражданскому, уголовному, арбитражному и процессуальному законодательству была утверждена Концепция единого ГПК РФ (документ не был опубликован). Она предполагала унификацию норм ГПК РФ и АПК РФ. Тем не менее на сегодняшний день нет единого кодекса, равно как и единообразного подхода к разрешению абсолютно идентичных и одинаковых проблем.

С целью сближения гражданского и арбитражного процессов и унификации норм в 2018–2019 гг. приняты ряд законов, которыми вносятся изменения в ГПК РФ и АПК РФ. Людмила Майкова рассказала слушателям вебинара о вступивших в силу поправках, в частности, в арбитражное процессуальное законодательство.

Федеральным законом от 28 ноября 2018 г. № 451-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации», который вступил в силу 1 октября 2019 г., внесены изменения в сходные нормы процессуального законодательства (ГПК РФ, АПК РФ и КАС РФ), регулирующие порядок рассмотрения гражданских и административных дел в судах общей юрисдикции и в арбитражных судах. Кроме того, законом предусмотрено изменение правил судопроизводства в судах общей юрисдикции с учетом создания обособленных апелляционных и кассационных судов, что, по мнению спикера, «является достаточно серьезным завоеванием».

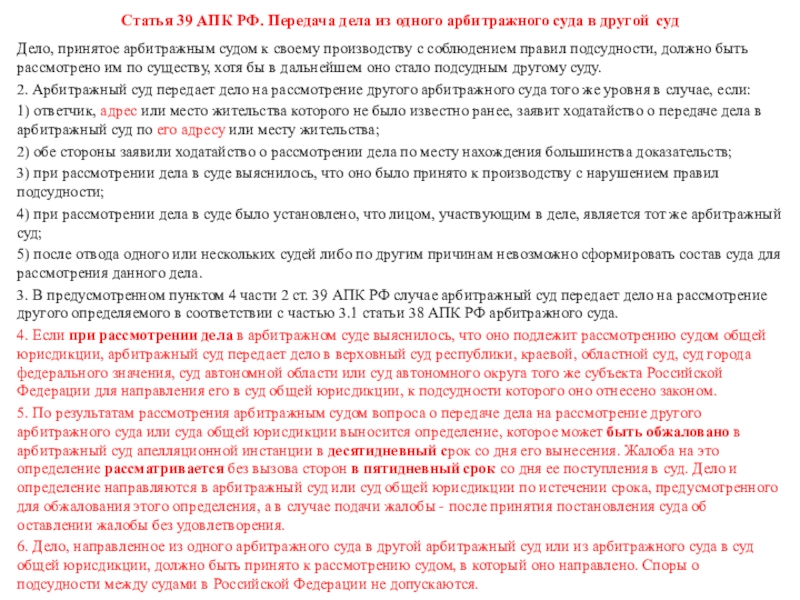

Как отметила Людмила Майкова, положительным изменением является то, что из процессуальных кодексов исключено понятие «подведомственности»: применительно к разграничению полномочий судов общей юрисдикции и арбитражных судов установлено правило передачи дел по подсудности из одного суда в другой.

Спикер обратила внимание на серьезное, по ее словам, изменение, дающее суду право на ограничение выступления сторон в судебном процессе. В отношении применения данной нормы Людмила Майкова считает уместным обратиться к Постановлению Пленума ВС РФ от 13 июня 2017 г. № 21 «О применении судами мер процессуального принуждения при рассмотрении административных дел». Оно разъясняет, что является ограничением, в каких случаях оно может быть применено и что должно учитываться при установлении ограничения. Так, ВС РФ считает, что данная мера применяется в случаях выступления такого лица, по вопросам, не имеющим отношения к судебному разбирательству, т.е. не связанным с административным делом в целом либо с отдельным рассматриваемым судом заявлением, ходатайством по делу. Если сторона излагает доводы, относящиеся к делу, то судья не может ограничить его в привидении этих доводов, какими бы длительными они ни были.

Что касается порядка проведения судебного заседания, Людмила Майкова сообщила, что эта норма есть как в ГПК РФ, так и в АПК РФ. «Если раньше порядок проведения судебного заседания председательствующий суда определял самостоятельно исходя из тех полномочий и последовательности рассмотрения дела, то сейчас он определяет самостоятельно, но с учетом мнения сторон по порядку проведения заседания. Это тоже важное изменение, которое при необходимости может быть использовано», – пояснила она.

«Если раньше порядок проведения судебного заседания председательствующий суда определял самостоятельно исходя из тех полномочий и последовательности рассмотрения дела, то сейчас он определяет самостоятельно, но с учетом мнения сторон по порядку проведения заседания. Это тоже важное изменение, которое при необходимости может быть использовано», – пояснила она.

Спикер обратила внимание на изменения в ст. 69 АПК РФ, регламентирующую основания освобождения от доказывания. Как пояснила Людмила Майкова, «если раньше основанием для освобождения от доказывания было наличие приговора суда по уголовному делу, то сейчас этот перечень расширен и сказано не только о приговоре, но и иных определениях, вынесенных судом».

Людмила Майкова также рассказала об изменениях в арбитражное законодательство, внесенных Федеральным законом от 26 июля 2019 г № 197-ФЗ, которые вступили в силу с 25 октября 2019 г. В частности, изменена норма, связанная с заключением мирового соглашения. Она дополнена примирительными процедурами, порядок которых регулирует глава 15 АПК РФ. Регламент проведения судебного примирения утвержден Постановлением Пленума ВС РФ от 31 октября 2019 г. № 41. В примирительных процедурах могут принимать участие судьи, находящиеся в отставке. Регламент устанавливает, каким образом происходит привлечение судей в отставке и как эта процедура осуществляется. Изменения в отношении заключения мирового соглашения внесены в ст. 139 АПК РФ. Теперь уже в мировом соглашении могут участвовать не только стороны, но и третьи лица с самостоятельными требованиями. Третьи лица, не заявляющие самостоятельные требования, также вправе принимать участие в заключении мирового соглашения, но только в том случае, если это соглашение будет касаться его прав или налагать на него какие-то обязанности. В связи с этим скорректирована ст. 51 АПК РФ, предусматривающая обязанности третьих лиц. Мировое соглашение может быть заключено в отношении вопроса о распределении судебных расходов.

Она дополнена примирительными процедурами, порядок которых регулирует глава 15 АПК РФ. Регламент проведения судебного примирения утвержден Постановлением Пленума ВС РФ от 31 октября 2019 г. № 41. В примирительных процедурах могут принимать участие судьи, находящиеся в отставке. Регламент устанавливает, каким образом происходит привлечение судей в отставке и как эта процедура осуществляется. Изменения в отношении заключения мирового соглашения внесены в ст. 139 АПК РФ. Теперь уже в мировом соглашении могут участвовать не только стороны, но и третьи лица с самостоятельными требованиями. Третьи лица, не заявляющие самостоятельные требования, также вправе принимать участие в заключении мирового соглашения, но только в том случае, если это соглашение будет касаться его прав или налагать на него какие-то обязанности. В связи с этим скорректирована ст. 51 АПК РФ, предусматривающая обязанности третьих лиц. Мировое соглашение может быть заключено в отношении вопроса о распределении судебных расходов.

Людмила Майкова рассказала и о вступивших в силу с 1 октября 2019 г. изменениях в АПК РФ, внесенных Федеральным законом от 18 июля 2019 г. № 191-ФЗ. Так, в АПК РФ введен раздел о групповых исках, который предусматривает подробно, каким образом можно присоединиться к иску, порядок и сроки рассмотрения дела, а также правила несения судебных расходов по такому роду дел.

Федеральным законом от 29 июля 2018 г. № 265-ФЗ, вступившим в действие с 1 сентября 2019 г., внесены изменения в ст. 11 АПК РФ «Гласность судебного разбирательства». Разбирательство дела в закрытом судебном заседании осуществляется с соблюдением правил судопроизводства в арбитражных судах. Использование средств аудиозаписи и систем видео-конференц-связи в закрытом судебном заседании не допускается.

Также внесены поправки в ст. 18 АПК РФ «Формирование состава суда». Состав суда для рассмотрения каждого дела, в том числе с участием арбитражных заседателей, формируется с учетом нагрузки и специализации судей путем использования автоматизированной информационной системы. В случае невозможности использования в суде автоматизированной информационной системы допускается формирование состава суда в ином порядке, исключающем влияние на его формирование лиц, заинтересованных в исходе судебного разбирательства.

В случае невозможности использования в суде автоматизированной информационной системы допускается формирование состава суда в ином порядке, исключающем влияние на его формирование лиц, заинтересованных в исходе судебного разбирательства.

Повтор вебинара состоится в субботу, 21 декабря.

Анна Стороженко

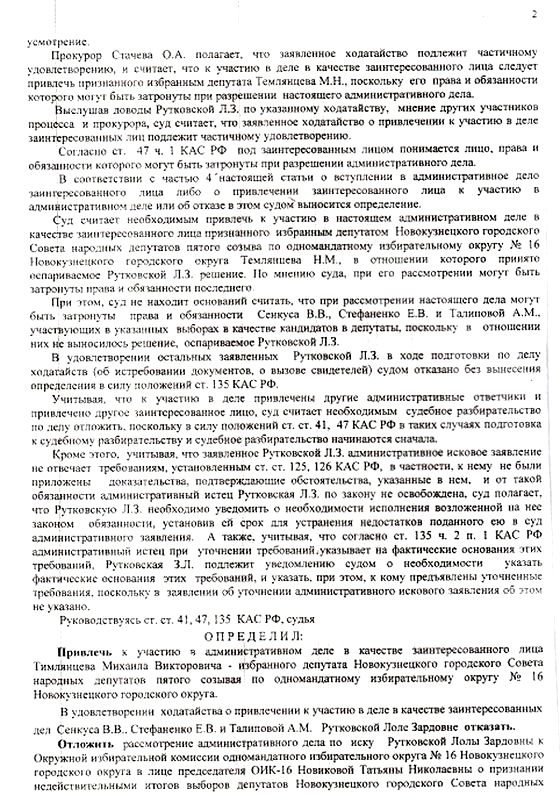

Ходатайство об исключении из числа третьих лиц

Определение Верховного Суда РФ от 08.06.2017 N 309-ЭС17-6123 по делу N А60-36965/2014 Требование: О пересмотре в кассационном порядке судебных актов по ходатайству о приостановлении исполнения решения суда по делу о взыскании задолженности по оплате коммунальных услуг. Решение: В передаче дела в Судебную коллегию по экономическим спорам ВС РФ отказано, поскольку средства федерального бюджета являются частью государственной казны, взыскание денежных средств с РФ в лице управления за счет казны РФ не является препятствием для исполнения решения соответствующим органом Федерального казначейства.

На основании статьи 51 Арбитражного процессуального кодекса Российской Федерации к участию в деле в качестве третьих лиц, не заявляющих самостоятельных требований относительно предмета спора, привлечены управление Федеральной службы безопасности России по Свердловской области, общество с ограниченной ответственность «Научнопроизводственная компания «Экология», товарищество собственников жилья «Городок Чекистов К-13», Екатеринбургское муниципальное унитарное предприятие водопроводно-канализационного хозяйства, публичное акционерное общество «Т Плюс».

Определение Верховного Суда РФ от 09.06.2017 по делу N 305-КГ16-11838, А41-54354/2015 О прекращении производства по кассационной жалобе.

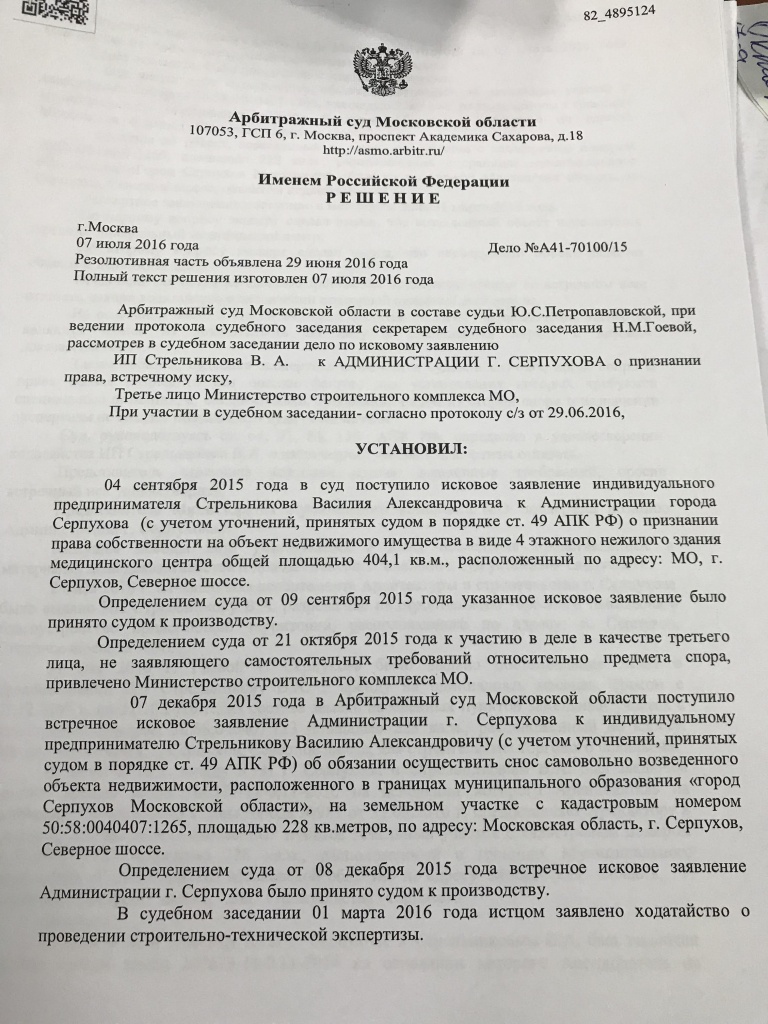

Определением Арбитражного суда Московской области от 14.09.2015 к участию в деле в качестве третьего лица, не заявляющего самостоятельных требований на предмет спора, в порядке статьи 51 АПК РФ, привлечено Министерство строительного комплекса Московской области (далее — Министерство).

Определение Верховного Суда РФ от 06.06.2017 N 305-КГ17-6259 по делу N А41-39921/2015 Требование: О пересмотре в кассационном порядке судебных актов по делу о признании недействительным и не имеющим силы с момента издания постановления, признании отсутствующим права на часть земельного участка, исключении из государственного кадастра недвижимости сведения о координатах границ поворотных точек участка. Решение: В передаче дела в Судебную коллегию по экономическим спорам Верховного Суда РФ отказано, производство по иску в части требований прекращено в связи с отказом от требований.

Поскольку Арбитражным процессуальным кодексом Российской Федерации не предусмотрена возможность обжалования определения о привлечении к участию в деле в качестве третьего лица в порядке статьи 51 АПК РФ, кассационная жалоба Учреждения в части, касающейся обжалования определения Арбитражного суда Московской области от 23.06.2016, подлежит прекращению применительно к пункту 1 части 1 статьи 150 АПК РФ.

Определение Верховного Суда РФ от 05.06.2017 N 310-КГ17-5576 по делу N А83-1410/2016 Требование: О пересмотре в кассационном порядке судебных актов по делу о признании недействительными решений налогового органа. Решение: В передаче дела в Судебную коллегию по экономическим спорам ВС РФ отказано, поскольку судебные инстанции пришли к выводу о доказанности налоговым органом неправомерного предъявления обществом к вычету НДС и признали оспоренные решения налогового органа законными.

Довод о нарушении подпункта 2 пункта 3 статьи 18 Арбитражного процессуального кодекса Российской Федерации был предметом рассмотрения судов и обоснованно отклонен. При этом наличие у контрагентов заинтересованности в исходе дела само по себе не является основанием для их привлечения к участию в деле в качестве третьих лиц (статья 51 Арбитражного процессуального кодекса Российской Федерации).

Определение Верховного Суда РФ от 02.06.2017 N 305-ЭС17-5443 по делу N А41-50224/2014 Требование: О пересмотре в кассационном порядке постановления по делу о признании незаконными действий по ввозу на территорию Российской Федерации продукции, обязании прекратить нарушение исключительных прав на товарные знаки. Решение: В передаче дела в Судебную коллегию по экономическим спорам Верховного Суда РФ отказано, дело направлено на новое рассмотрение правомерно, так как не были исследованы юридически значимые обстоятельства по делу.

Решение: В передаче дела в Судебную коллегию по экономическим спорам Верховного Суда РФ отказано, дело направлено на новое рассмотрение правомерно, так как не были исследованы юридически значимые обстоятельства по делу.

В порядке, предусмотренном статьей 51 Арбитражного кодекса Российской Федерации, к участию в деле в качестве третьих лиц, не заявляющих самостоятельных требований относительно предмета спора, привлечены Домодедовская таможня и компания EmEx GROUP (FZC) / ЭмЭкс ГРУП ФЗС.

Определение Верховного Суда РФ от 26.05.2017 N 307-ЭС17-6158 по делу N А56-11852/2016 Требование: О пересмотре в кассационном порядке судебных актов по делу о расторжении договора и взыскании неустойки. Решение: В передаче дела в Судебную коллегию по экономическим спорам Верховного Суда РФ отказано, так как суды пришли к правильному выводу о недоказанности наличия на стороне ответчика вины в нарушении сроков выполнения работ.

Довод заявителя о том, что судебными актами затронуты права и интересы не привлеченных к участию в деле лиц — акционерного общества «Корпорация «Московский институт теплотехники» и Министерства обороны Российской Федерации в лице 151 военного представительства, не может быть принят во внимание, поскольку Арбитражный процессуальный кодекс Российской Федерации предусматривает возможность для лиц, чьи права и обязанности затрагиваются либо могут быть затронуты судебными актами по рассматриваемому судом спору, в самостоятельном порядке обратиться с заявлением о привлечении их к участию в деле либо с жалобой на принятый судебный акт (статьи 42, 51 АПК РФ).

Определение Верховного Суда РФ от 16.05.2017 N 305-КГ17-5601 по делу N А40-155254/2016 Требование: О пересмотре в кассационном порядке судебных актов о прекращении производства по апелляционным жалобам на судебные акты по делу о признании недействительным решения налогового органа. Решение: В передаче кассационной жалобы для рассмотрения в судебном заседании Судебной коллегии по экономическим спорам Верховного Суда РФ отказано, так как права и законные интересы заявителя не были нарушены оспариваемыми судебными актами.

определением Арбитражного суда города Москвы от 20.10.2016, принятым по данному делу, удовлетворено ходатайство инспекции об исключении из числа третьих лиц, не заявляющих самостоятельных требований относительно предмета спора на основании статьи 51 Арбитражного процессуального кодекса Российской Федерации — ООО «Талант», ООО «АРТ».

Определение Верховного Суда РФ от 09.03.2017 N 306-ЭС17-15 по делу N А55-5302/2016 Требование: О пересмотре в кассационном порядке судебных актов по делу об урегулировании разногласий, возникших при заключении договора аренды земельного участка. Решение: В передаче дела в Судебную коллегию по экономическим спорам ВС РФ отказано в связи с отсутствием оснований, предусмотренных ст. 291.6 АПК РФ.

Решение: В передаче дела в Судебную коллегию по экономическим спорам ВС РФ отказано в связи с отсутствием оснований, предусмотренных ст. 291.6 АПК РФ.

Определением Арбитражного суда Самарской области от 14.04.2016 в соответствии с положениями статьи 51 Арбитражного процессуального кодекса Российской Федерации (далее — АПК РФ) к участию в деле в качестве третьих лиц, не заявляющих самостоятельные требования относительно предмета спора, привлечены: Министерство строительства Самарской области, Департамент архитектуры и строительства городского округа Самара.

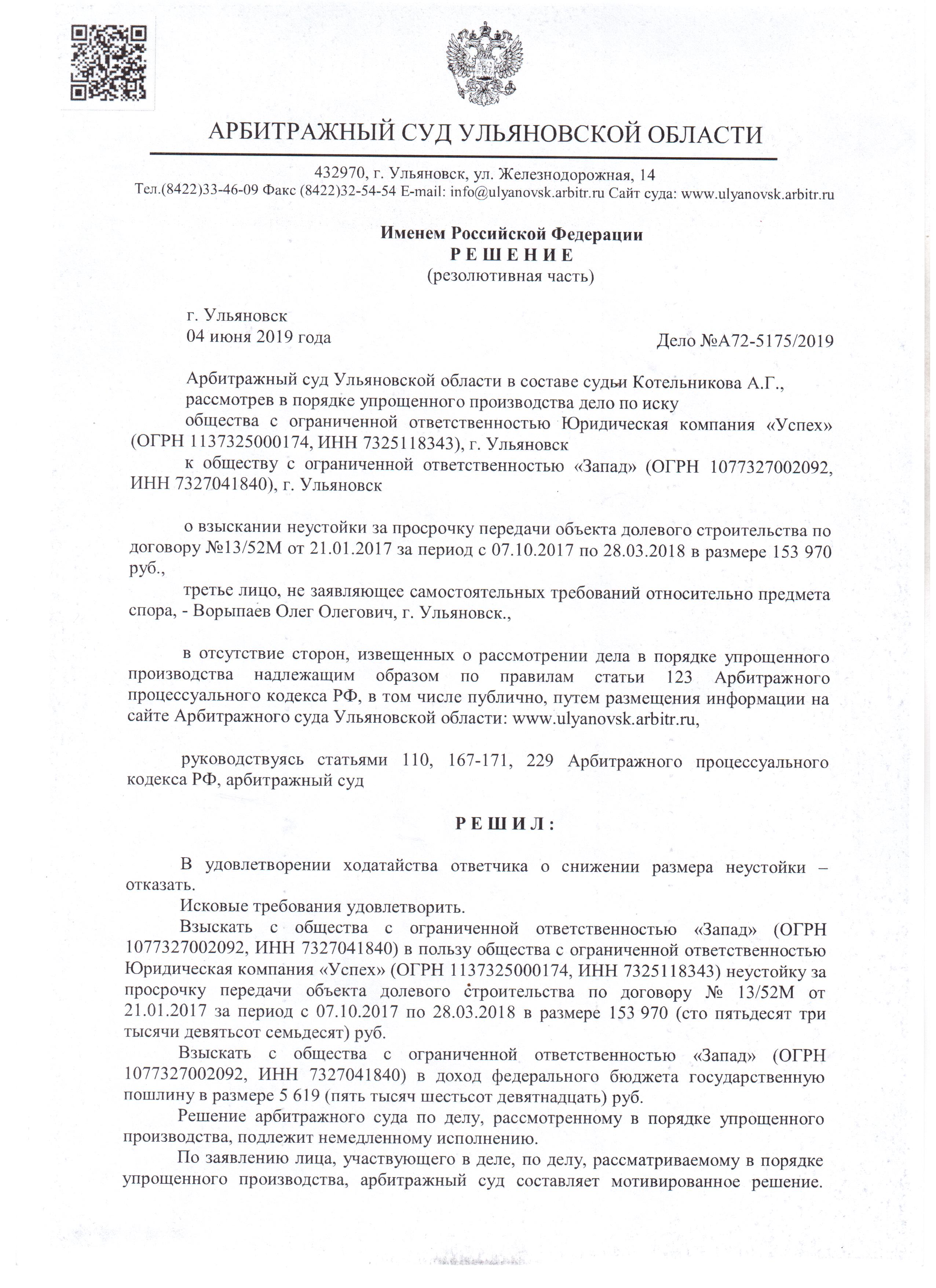

Постановление Пленума Верховного Суда РФ от 18.04.2017 N 10 «О некоторых вопросах применения судами положений Гражданского процессуального кодекса Российской Федерации и Арбитражного процессуального кодекса Российской Федерации об упрощенном производстве»

Удовлетворение ходатайства стороны о привлечении третьего лица к участию в деле или привлечение его по инициативе суда (часть первая статьи 43 ГПК РФ, части 1 и 3 статьи 51 АПК РФ) само по себе не является основанием для перехода к рассмотрению дела по общим правилам искового производства или по правилам производства по делам, возникающим из административных и иных публичных правоотношений.

Определение Верховного Суда РФ от 14.04.2017 N 305-АД17-2747 по делу N А40-103790/2016 Требование: О пересмотре в кассационном порядке судебных актов по заявлению о привлечении к административной ответственности на основании ч. 6 ст. 19.5 КоАП РФ. Решение: В передаче дела в Судебную коллегию по экономическим спорам ВС РФ отказано, поскольку суд пришел к правильному выводу о наличии в действиях общества признаков состава вмененного административного правонарушения.

Несогласие общества с выводом суда кассационной инстанции об отсутствии нарушений судами первой и апелляционной инстанции норм процессуального права при рассмотрении настоящего спора без участия Мосгосстройнадзора и Мосгосэкспертизы не свидетельствует о наличии безусловных оснований для отмены обжалуемых судебных актов, поскольку нарушений пункта 1 статьи 51 Арбитражного процессуального кодекса Российской Федерации судами не допущено.

СТ 51 АПК РФ

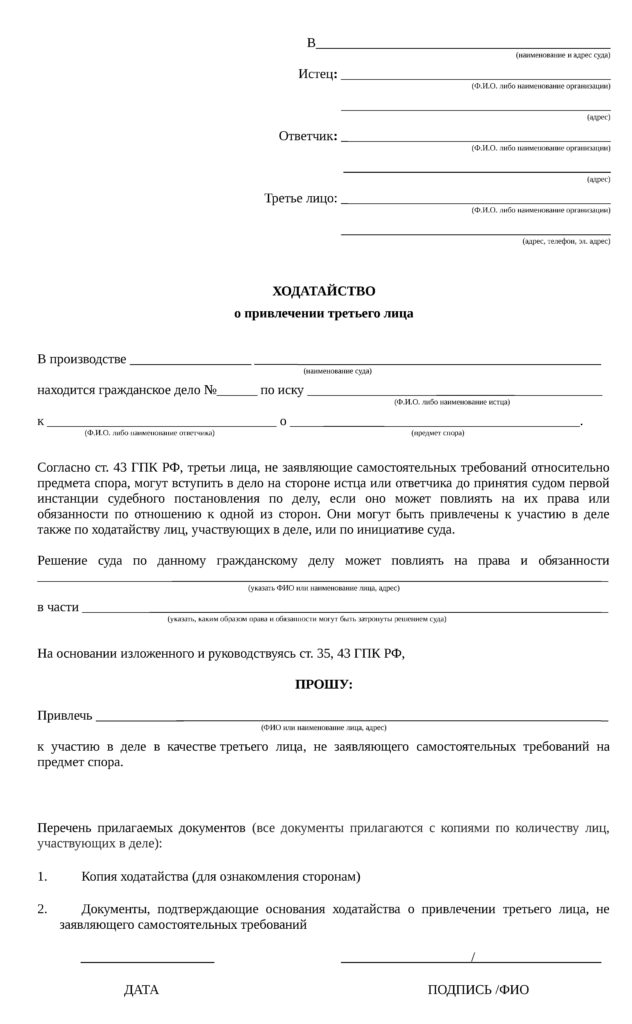

1. Третьи лица, не заявляющие самостоятельных требований относительно предмета спора, могут вступить в дело на стороне истца или ответчика до принятия судебного акта, которым заканчивается рассмотрение дела в первой инстанции арбитражного суда, если этот судебный акт может повлиять на их права или обязанности по отношению к одной из сторон. Они могут быть привлечены к участию в деле также по ходатайству стороны или по инициативе суда.

Они могут быть привлечены к участию в деле также по ходатайству стороны или по инициативе суда.

2. Третьи лица, не заявляющие самостоятельных требований относительно предмета спора, пользуются процессуальными правами и несут процессуальные обязанности стороны, за исключением права на изменение основания или предмета иска, увеличение или уменьшение размера исковых требований, отказ от иска, признание иска или заключение мирового соглашения, предъявление встречного иска, требование принудительного исполнения судебного акта.

3. О вступлении в дело третьего лица, не заявляющего самостоятельных требований относительно предмета спора, либо о привлечении третьего лица к участию в деле или об отказе в этом арбитражным судом выносится определение.

3.1. Определение об отказе во вступлении в дело третьего лица, не заявляющего самостоятельных требований относительно предмета спора, может быть обжаловано лицом, подавшим соответствующее ходатайство, в срок, не превышающий десяти дней со дня вынесения данного определения, в арбитражный суд апелляционной инстанции.

4. В случае, если третье лицо, не заявляющее самостоятельных требований относительно предмета спора, вступило в дело после начала судебного разбирательства, рассмотрение дела в первой инстанции арбитражного суда производится с самого начала.

Комментарий к Ст. 51 Арбитражного процессуального кодекса РФ

1. Статья 51 Кодекса 2002 г. повторяет в ч. 1 и 2 своего текста ст. 39 ранее действовавшего АПК; изменения носят в основном редакционный характер. Часть 2 содержит указание на невозможность заявления третьим лицом встречного иска, ч. 3 и 4 представляют собой новые нормы.

2. Третье лицо без самостоятельных требований — это предполагаемый участник материально — правового отношения, связанного по объекту и составу с тем, какое является предметом разбирательства в арбитражном суде. Основанием для вступления (привлечения) в дело третьего лица является возможность предъявления иска к третьему лицу или возникновение права на иск у третьего лица, обусловленная взаимосвязанностью основного спорного правоотношения и правоотношения между стороной и третьим лицом <*>. Наиболее типичное основание вступления третьего лица без самостоятельных требований в уже начатое дело — возможность регрессного иска ответчика спорного отношения к третьему лицу после вынесения решения арбитражным судом по основному спору. Для признания требования регрессным необходимо наличие не менее двух правоотношений с тремя субъектами, наличие оснований для выплаты сумм стороне одного правоотношения по вине субъекта второго правоотношения и невозможность предъявить к нему прямое требование.

Наиболее типичное основание вступления третьего лица без самостоятельных требований в уже начатое дело — возможность регрессного иска ответчика спорного отношения к третьему лицу после вынесения решения арбитражным судом по основному спору. Для признания требования регрессным необходимо наличие не менее двух правоотношений с тремя субъектами, наличие оснований для выплаты сумм стороне одного правоотношения по вине субъекта второго правоотношения и невозможность предъявить к нему прямое требование.

———————————

<*> Примеры конкретных случаев такой взаимосвязи см.: В.А. Губанов. Третьи лица в арбитражном процессе // Вестник ВАС РФ. 1997. N 9. С. 107 — 109.

Целью участия третьих лиц, не заявляющих самостоятельные требования, является предотвращение неблагоприятных для них последствий, поэтому третье лицо — помощник той стороне, рядом с которой оно участвует в деле. Третьи лица, не заявляющие самостоятельных требований, обладают своим статусом в процессе, они не должны согласовывать свои процессуальные действия с той стороной, которой помогают.

Собственный интерес есть и у третьего лица, так как вынесение решения против этой стороны привлечет к предъявлению его регрессного иска к третьему лицу. И в этом процессе факты, установленные вступившим в законную силу решением по первоначальному делу, будут иметь преюдициальное значение.

3. Третьи лица, не заявляющие самостоятельных требований, обладают всеми правами и обязанностями стороны, кроме тех, что перечислены в ч. 2 ст. 51 Кодекса. Часть 2 ст. 51 устанавливает исключения из прав сторон, принадлежащих третьим лицам без самостоятельных исковых требований. Эти исключения касаются распорядительных действий и связаны с тем, что третье лицо без самостоятельных требований не является предполагаемым субъектом спорного материального правоотношения и не претендует на объект спора. Отсюда вытекает и то, что на этих лиц не распространяется требование соблюдать претензионный порядок.

4. Часть 3 ст. 51 Кодекса говорит о судебном акте, разрешающем вступление данного субъекта в другой процесс или отказывающем в этом. Следует прийти к выводу о том, что данное определение не подлежит обжалованию в соответствии со ст. 188 АПК РФ, так как об этом ничего не сказано в комментируемой статье, а определение суда о допущении третьего лица (привлечении) или об отказе в этом не преграждает движение дела.

Следует прийти к выводу о том, что данное определение не подлежит обжалованию в соответствии со ст. 188 АПК РФ, так как об этом ничего не сказано в комментируемой статье, а определение суда о допущении третьего лица (привлечении) или об отказе в этом не преграждает движение дела.

5. Нет указания на возможность обсуждения вопроса о привлечении третьих лиц без самостоятельных требований и на стадии подготовки дела (см. комментарий к гл. 14 АПК РФ), хотя это, видимо, было бы полезным. О подобной возможности, однако, можно сделать положительный вывод из ч. 4 ст. 51 Кодекса.

6. В литературе делались полезные предложения относительно более подробной регламентации статьи о третьих лицах без самостоятельных требований. В частности, обращалось внимание на желательность получения от сторон, привлекающих третьих лиц без самостоятельных требований, конкретных пояснений того, как именно их спор затрагивает интересы третьих лиц. Для этого в законодательстве необходимо отражать три момента: указание на то, что предполагаемый новый участник состоит в правоотношении с одной из сторон, это правоотношение чем-то связано со спорным правоотношением по объекту материальных прав, а также как именно решение по делу может повлиять на взаимоотношения третьего лица с одной из сторон <*>.

———————————

<*> См.: Губанов В.А. Третьи лица в арбитражном процессе // Вестник ВАС РФ. 1997. N 9. С. 111.

Если подобные пояснения сторона не представила в порядке подготовки к судебному разбирательству, следует предложить стороне сформулировать ходатайство грамотно и обоснованно.

Помогите пожалуйста составить ходатайство в арбитражный суд, о вступлении в дело в качестве третьего лица. | Компания права Респект — КонсультантПлюс Уфа

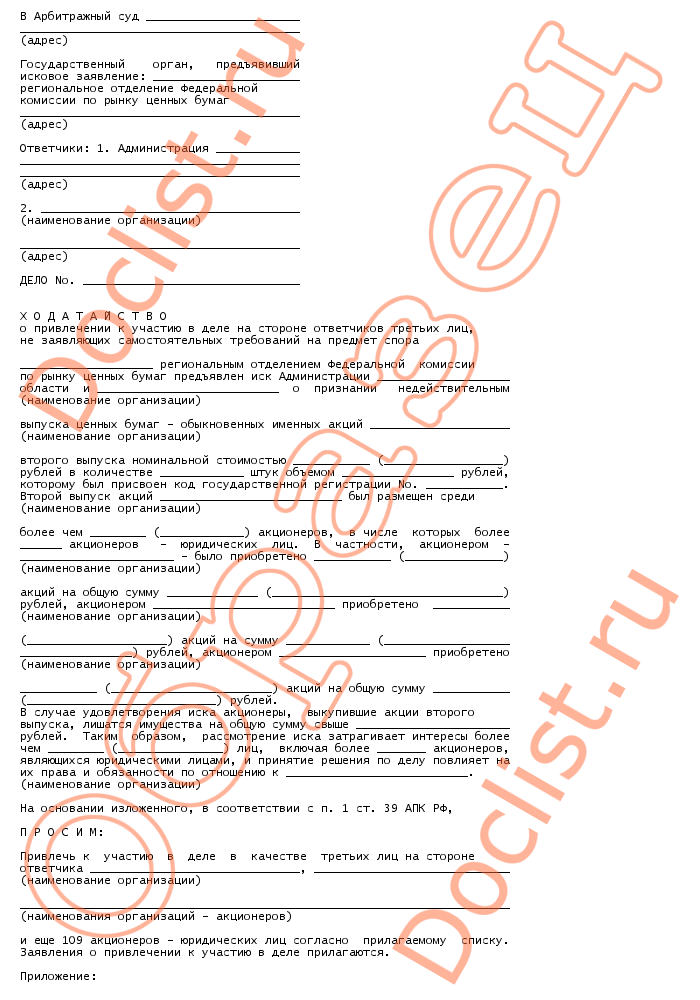

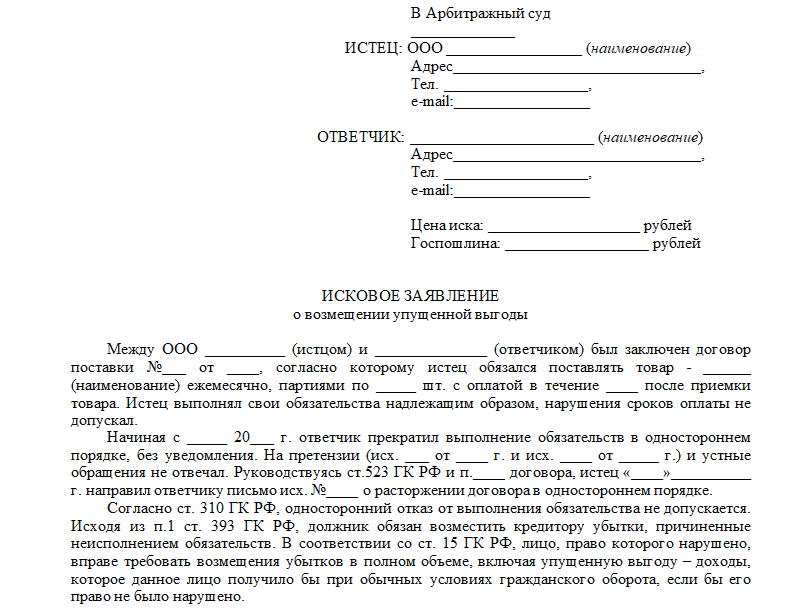

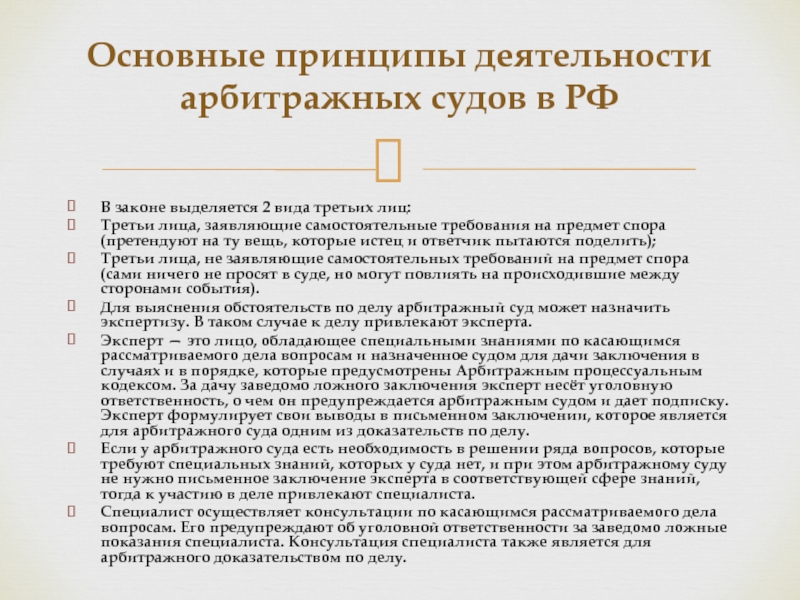

Согласно Арбитражному процессуальному кодексу существуют третьи лица, заявляющие самостоятельные требования относительно предмета спора(ст. 50 АПК РФ) и третьи лица, не заявляющие самостоятельных требований относительно предмета спора(ст. 51 АПК РФ).

Третьи лица, заявляющие самостоятельные требования относительно предмета спора, могут вступить в дело до принятия решения арбитражным судом первой инстанции. О вступлении в дело третьего лица, заявляющего самостоятельные требования относительно предмета спора, или об отказе в этом выносится определение. Определение об отказе во вступлении в дело третьего лица, заявляющего самостоятельные требования относительно предмета спора, может быть обжаловано лицом, подавшим соответствующее ходатайство, в срок, не превышающий десяти дней со дня вынесения данного определения, в арбитражный суд апелляционной инстанции.

Определение об отказе во вступлении в дело третьего лица, заявляющего самостоятельные требования относительно предмета спора, может быть обжаловано лицом, подавшим соответствующее ходатайство, в срок, не превышающий десяти дней со дня вынесения данного определения, в арбитражный суд апелляционной инстанции.

Третьи лица, не заявляющие самостоятельных требований относительно предмета спора, могут вступить в дело на стороне истца или ответчика до принятия судебного акта, которым заканчивается рассмотрение дела в первой инстанции арбитражного суда, если этот судебный акт может повлиять на их права или обязанности по отношению к одной из сторон. Они могут быть привлечены к участию в деле также по ходатайству стороны или по инициативе суда. О вступлении в дело третьего лица, не заявляющего самостоятельных требований относительно предмета спора, либо о привлечении третьего лица к участию в деле или об отказе в этом арбитражным судом выносится определение. Определение об отказе во вступлении в дело третьего лица, не заявляющего самостоятельных требований относительно предмета спора, может быть обжаловано лицом, подавшим соответствующее ходатайство, в срок, не превышающий десяти дней со дня вынесения данного определения, в арбитражный суд апелляционной инстанции.

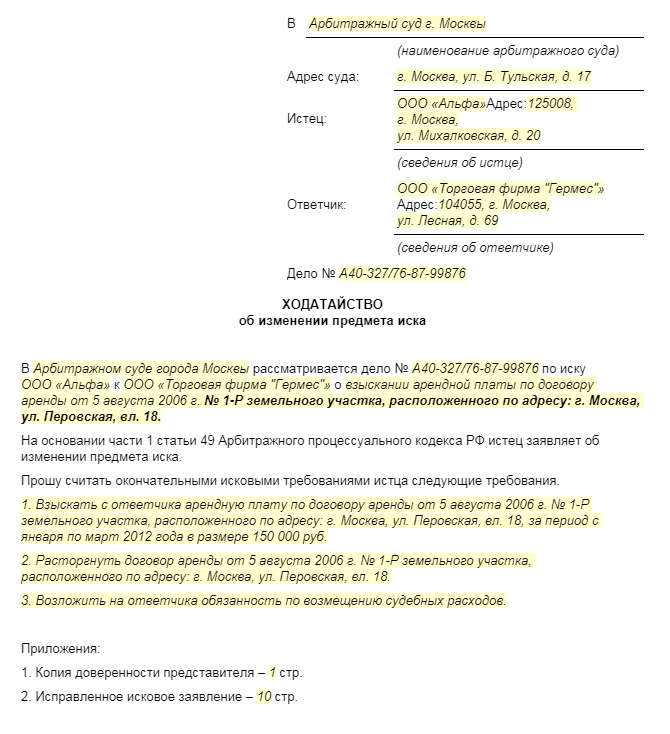

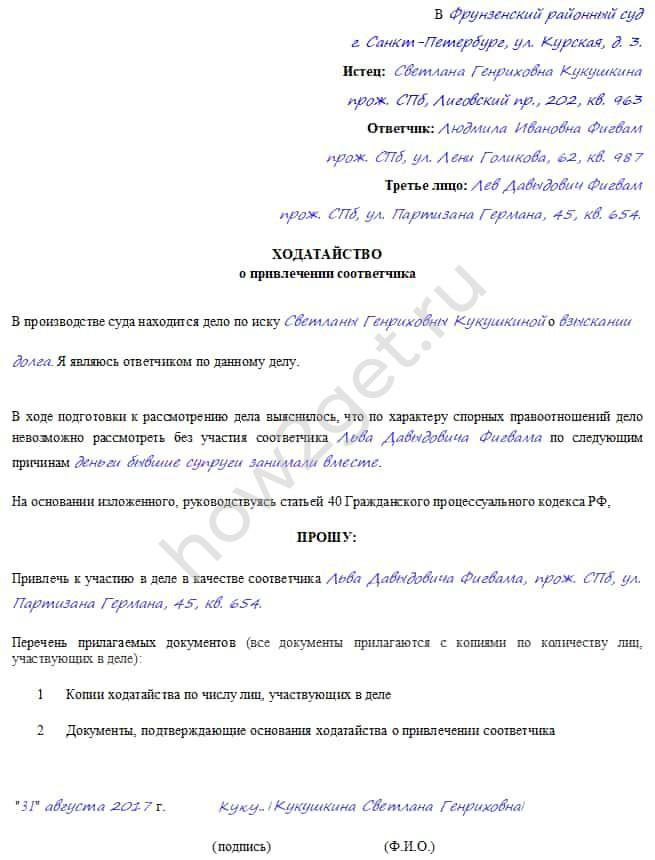

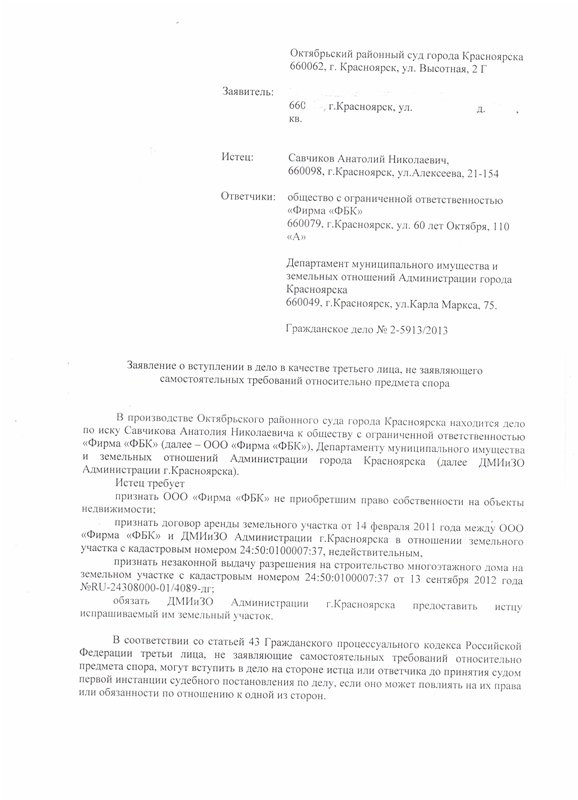

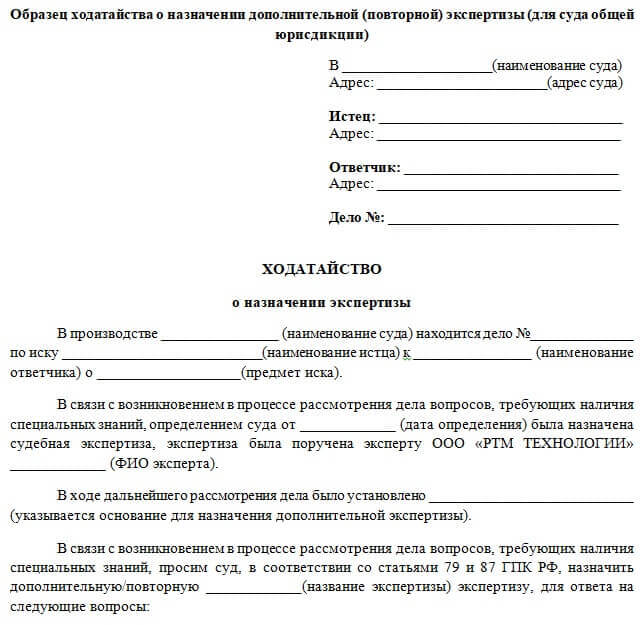

Вот примерный образец:

В ______________________ арбитражный суд

(наименование)

______________________________________

(адрес)

Истец: _______________________________

(наименование, реквизиты)

Ответчик: _________________________

(наименование, реквизиты)

З А Я В Л Е Н И Е

о вступлении в дело в качестве третьего лица

в соответствии со ст. 50(или 51) АПК РФ

В производстве _______________________

арбитражного суда находится дело по иску ______________

к ________________________ о (обстоятельства дела).

В соответствии со ст. 50 АПК РФ считаю, что суд должен привлечь меня к участию в деле, в качестве третьего лица с самостоятельными требованиями относительно предмета спора, по следующим обстоятельствам(описывается почему суд должен привлечь в качестве третьего лица): _______________________________________

__________________________________________________________________

_________________________________________________________________.

В связи с вышеизложенным, на основании ст. 50 АПК РФ,

П Р О Ш У:

1. Привлечь меня к участию в деле, по иску ______________

к ________________________, в качестве третьего лица, с самостоятельными требованиями относительно предмета спора.

2. Другие требования относительно предмета спора(если есть).

Приложение:

1. Квитанция об оплате государственной пошлины.

2. Документы подтверждающие требования относительно предмета спора.

3. Другие документы.

Дата _______________

(подпись)

Консультант Руслан.

Другие вопросыТретьи лица, не заявляющие самостоятельные требования относительно предмета спора

Третьи лица, не заявляющие самостоятельные требования относительно предмета спора

Может возникнуть ситуация, когда при решении вопроса могут быть затронуты права иных лиц, у которых отсутствует прямой интерес к предмету спора. В этом случае третье лицо заинтересовано в принятии решения суда в пользу одной из сторон. Эти лица соответственно, выступают либо на стороне ответчика, либо на стороне истца. Эти участники судебного процесса называются третьими лицами, не заявляющими самостоятельных требований относительно предмета спора.

В этом случае третье лицо заинтересовано в принятии решения суда в пользу одной из сторон. Эти лица соответственно, выступают либо на стороне ответчика, либо на стороне истца. Эти участники судебного процесса называются третьими лицами, не заявляющими самостоятельных требований относительно предмета спора.

Нас, разумеется, будут интересовать, прежде всего, третьи лица на стороне истца, так как именно их вам нужно будет указать в своем заявлении. Отличие соистцов от третьих лиц, не заявляющих самостоятельные требования, заключается в том, что эти третьи лица не являются участниками спорного отношения, соответственно, они не только не предъявляют никаких требований по предмету спора, но и к ним также никаких требований не предъявляется.

По сути, эти участники судебного спора находятся в лагере ваших союзников и им также важно, чтобы вы получили положительное судебное решение. Поэтому, если есть такие лица, обязательно указывайте их в своем заявлении.

Они смогут помочь прояснить некоторые обстоятельства, которые вам либо неизвестны, либо вы не можете с достоверностью самостоятельно их установить, предоставить доказательства. Защищая себя, свои права и охраняемые законом интересы, они будут лить воду на вашу мельницу. Некоторые доказательства, которые они станут приводить в суде в обоснование своих доводов, будут подтверждать и ваши доводы в том числе. Учтите, что возможно, вследствие участия этих лиц в судебном заседании, могут быть оглашены факты и приведены свидетельства, о которых вы хотели бы умолчать в суде. При их общей заинтересованности в исходе дела в вашу пользу, некоторые подробности, никак не затрагивая их интересов могут пойти вам во вред. Поэтому, привлекая таких третьих лиц, будьте внимательны и осторожны.

Защищая себя, свои права и охраняемые законом интересы, они будут лить воду на вашу мельницу. Некоторые доказательства, которые они станут приводить в суде в обоснование своих доводов, будут подтверждать и ваши доводы в том числе. Учтите, что возможно, вследствие участия этих лиц в судебном заседании, могут быть оглашены факты и приведены свидетельства, о которых вы хотели бы умолчать в суде. При их общей заинтересованности в исходе дела в вашу пользу, некоторые подробности, никак не затрагивая их интересов могут пойти вам во вред. Поэтому, привлекая таких третьих лиц, будьте внимательны и осторожны.

Часто, без привлечения на своей стороне других заинтересованных участников обойтись невозможно. Например, обращаясь с иском о взыскании ущерба, причиненного дорожно-транспортным происшествием, с водителя, признанного виновным в нарушении Правил дорожного движения, в установленном законодательством об административных правонарушениях порядке целесообразно привлечь в качестве третьего лица на своей стороне сотрудников ГИБДД. Возражая против иска, ответчик будет фактически доказывать вину сотрудников полиции в необоснованном привлечении его к административной ответственности и соответственно, в неправильном установлении его вины в произошедшем ДТП, а вы получите союзников в лице полицейских. На вашей стороне будет доказательная база, собранная сотрудниками ГИБДД на месте происшествия, эксперты, специалисты в области безопасности дорожного движения.

Возражая против иска, ответчик будет фактически доказывать вину сотрудников полиции в необоснованном привлечении его к административной ответственности и соответственно, в неправильном установлении его вины в произошедшем ДТП, а вы получите союзников в лице полицейских. На вашей стороне будет доказательная база, собранная сотрудниками ГИБДД на месте происшествия, эксперты, специалисты в области безопасности дорожного движения.

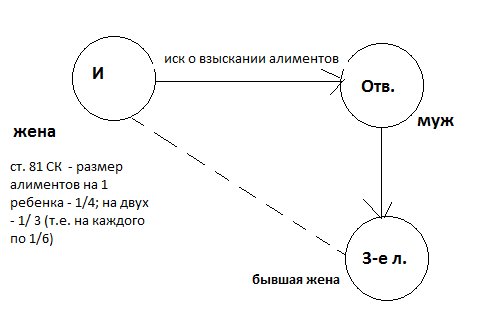

ПРИМЕР: УЧАСТИЕ В ДЕЛЕ ТРЕТЬЕГО ЛИЦА, НЕ ЗАЯВЛЯЮЩЕГО САМОСТОЯТЕЛЬНЫХ ТРЕБОВАНИЙ ОТНОСИТЕЛЬНО ПРЕДМЕТА ИСКА

По вине водителя автобуса произошло дорожно-транспортное происшествие. Автобус выехал на сторону, предназначенную для встречного движения, и столкнулся с автомобилем Феофанова. Автобус принадлежит юридическому лицу — муниципальному автотранспортному предприятию. Надлежащим ответчиком по требованию о возмещении вреда будет выступать юридическое лицо, как владелец источника повышенной опасности. Если с владельца источника повышенной опасности будет взыскан ущерб, то у него возникнет право регрессного требования к водителю автобуса, так как водитель состоит с ним в трудовых отношениях. Владелец поврежденного автомобиля Феофанов обратился в суд с иском к автотранспортному предприятию о взыскании ущерба, причиненного водителем автобуса. Ответчик привлек в качестве третьего лица, не заявляющего самостоятельные требования, своего работника — водителя автобуса, поскольку принятие судом решения в пользу истца может послужить основанием для предъявления к нему регрессного иска транспортным предприятием. Водитель автобуса не является участником правоотношений, из которых возник в суде спор, так как речь идет не о трудовых отношениях, а о причинении вреда имуществу источником повышенной опасности. Водитель своим участием в деле может предотвратить в будущем регрессный иск к себе, поэтому он будет участвовать в деле в качестве третьего лица на стороне ответчика, не заявляющего самостоятельных требований на предмет спора. У водителя автобуса и его работодателя интересы совпадают — им обоим выгодно, чтобы суд отказал в иске Феофанову.

Владелец поврежденного автомобиля Феофанов обратился в суд с иском к автотранспортному предприятию о взыскании ущерба, причиненного водителем автобуса. Ответчик привлек в качестве третьего лица, не заявляющего самостоятельные требования, своего работника — водителя автобуса, поскольку принятие судом решения в пользу истца может послужить основанием для предъявления к нему регрессного иска транспортным предприятием. Водитель автобуса не является участником правоотношений, из которых возник в суде спор, так как речь идет не о трудовых отношениях, а о причинении вреда имуществу источником повышенной опасности. Водитель своим участием в деле может предотвратить в будущем регрессный иск к себе, поэтому он будет участвовать в деле в качестве третьего лица на стороне ответчика, не заявляющего самостоятельных требований на предмет спора. У водителя автобуса и его работодателя интересы совпадают — им обоим выгодно, чтобы суд отказал в иске Феофанову.

Существует одна хитрость при составлении искового заявления, которой пользуются довольно часто. Если возникают проблемы с определением конкретного ответчика либо если имеется неопределенность в толковании закона, то обычно указывают нескольких ответчиков, на которых теоретически может быть возложена ответственность, предоставляя тем самым суду самостоятельно определить, кто же из ответчиков должен отвечать по предъявленному иску. Строго говоря, эти лица не являются соответчиками, так как ответчик предположительно кто-то один из них, просто его трудно определить. Удовлетворение требований к одному из ответчиков исключает удовлетворение требований к остальным. Именно поэтому соответчиками они не являются, несмотря на указание их таковыми в тексте искового заявления.

Если возникают проблемы с определением конкретного ответчика либо если имеется неопределенность в толковании закона, то обычно указывают нескольких ответчиков, на которых теоретически может быть возложена ответственность, предоставляя тем самым суду самостоятельно определить, кто же из ответчиков должен отвечать по предъявленному иску. Строго говоря, эти лица не являются соответчиками, так как ответчик предположительно кто-то один из них, просто его трудно определить. Удовлетворение требований к одному из ответчиков исключает удовлетворение требований к остальным. Именно поэтому соответчиками они не являются, несмотря на указание их таковыми в тексте искового заявления.

Напротив, при участии в деле соответчиков допускается удовлетворение требований к каждому из них, за исключением тех, к кому предъявленные исковые требования будут признаны судом несостоятельными и в удовлетворении требований к ним будет отказано.

Подумайте, может быть вам известны лица, которых вы могли бы привлечь в качестве союзников в судебном споре. Иногда невозможно обойтись без привлечения соистцов или соответчиков, так как самому доказывать свою правоту в суде может быть затруднительно. Проанализируйте ваш иск на наличие обязательств перед вами у других лиц. Законом может быть предоставлено вам право подачи иска к любому из ответчиков по выбору, либо в вашем случае может иметь место коллективная ответственность.

Иногда невозможно обойтись без привлечения соистцов или соответчиков, так как самому доказывать свою правоту в суде может быть затруднительно. Проанализируйте ваш иск на наличие обязательств перед вами у других лиц. Законом может быть предоставлено вам право подачи иска к любому из ответчиков по выбору, либо в вашем случае может иметь место коллективная ответственность.

§ 2 Третьи лица, не заявляющие самостоятельных требований на предмет спора

§ 2

Третьи лица, не заявляющие самостоятельных требований на предмет спора

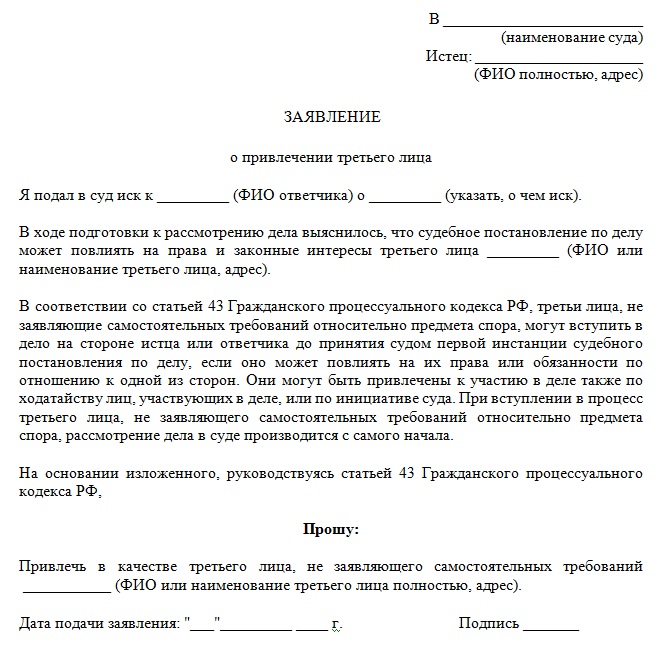

Другой вид участия третьего лица в гражданском судопроизводстве предусмотрен ст. 43 ГПК, в соответствии с которой третьи лица, не заявляющие самостоятельных требований относительно предмета спора, могут вступить в дело на стороне истца или ответчика до принятия судом первой инстанции судебного постановления, если решение по делу способно повлиять на их права и обязанности по отношению к одной из сторон.

Данные права и обязанности также составляют юридический интерес третьего лица в чужом процессе. Например, в случае пропажи пальто в гардеробе театра гардеробщик заинтересован в участии в процессе по иску зрителя — собственника пальто — к театру о возмещении стоимости пропавшего имущества.

В данном случае заинтересованность гардеробщика основана на том, что при удовлетворении иска театр впоследствии вправе предъявить к нему регрессный иск и взыскать ту сумму, которую театру пришлось по решению суда выплатить собственнику пропавшего пальто.

В данном случае гардеробщик (третье лицо) в процессе по спору между зрителем (истцом) и театром (ответчиком) никаких требований не заявляет. К нему также не может быть предъявлено требование о возмещении стоимости пальто, так как предметом спора между сторонами является договор хранения, участником которого гардеробщик не является. Однако, участвуя в чужом процессе и доказав отсутствие своей вины в пропаже вещи, гардеробщик (третье лицо) может обеспечить в будущем защиту своих прав и в удовлетворении регрессного иска к нему судом будет отказано.

Таким образом, заинтересованность третьего лица без самостоятельных требований на предмет спора в чужом процессе в подобных ситуациях иная, чем заинтересованность третьего лица, вступающего в процесс в порядке ст. 42 ГПК.

Данные третьи лица называются третьими лицами, не заявляющими самостоятельных требований на предмет спора, и могут участвовать на стороне истца или ответчика. Участвуя в чужом процессе, третье лицо, не заявляющее самостоятельных требований, помогает истцу или ответчику, на стороне которого оно выступает, добиться вынесения решения в его пользу, но тем самым защищает свои законные интересы, т. е. предотвращает для себя возможность регрессной ответственности перед стороной либо обеспечивает себе возможность предъявления требования к стороне в будущем.

Заинтересованность третьего лица, не заявляющего самостоятельных требований на предмет спора, в чужом процессе должна иметь объективный характер. Это означает, что интерес должен быть основан на связи третьего лица по предполагаемому материальному правоотношению с одной из сторон.

В теории гражданского процессуального права высказана мысль о том, что правоотношение третьего лица со стороной производно и зависимо от первоначального спорного правоотношения между истцом и ответчиком, составляющим предмет основного иска. Подобная характеристика материального правоотношения, которым сторона связана с третьим лицом, не заявляющим самостоятельных требований, не соответствует действительному положению вещей.

В данном случае можно говорить о том, что существование третьего лица, не заявляющего самостоятельные требования на предмет спора, производно от существования сторон, поскольку вне процесса по спору между истцом и ответчиком не может появиться и существовать третье лицо. При этом необходимо отметить, что сами материальные правоотношения между одной из сторон и третьим лицом совершенно самостоятельны.

Так, в приведенном примере с участием гардеробщика в качестве третьего лица, не заявляющего самостоятельные требования на предмет спора, основанием для привлечения его в процесс послужило правоотношение, порожденное трудовым договором между ним и театром, а спорное правоотношение между истцом и ответчиком основано на договоре хранения. Каждое из этих правоотношений возникло и существует самостоятельно и не зависит друг от друга.

Каждое из этих правоотношений возникло и существует самостоятельно и не зависит друг от друга.

В ГПК характер юридической заинтересованности третьего лица, не заявляющего самостоятельных требований на предмет спора, определяется следующей формулировкой: третьи лица могут вступить в дело, «если судебное постановление по делу может повлиять на их права или обязанности по отношению к одной из сторон» (ст. 43).

В ст. 167–169 ГПК РСФСР 1923 г. юридический интерес третьего лица был выражен несколько иначе. Вступление или привлечение третьих лиц было возможно, если решение по делу могло создать у них права и обязанности по отношению к одной из сторон.

В правоведении такая формулировка закона признавалась неудачной, поскольку подавляющее большинство представителей теории гражданского процессуального права исходили из того, что решением суда никакие права и обязанности не создаются. Так, в частности, не признавалось правильным встречающееся в практике указание в резолютивной части решения о предоставлении стороне права регресса, поскольку это право предоставлено законом, а не судом.

Поэтому вопрос о том, может ли судебное решение создавать какие-либо права и обязанности, следует решать с позиции действующего законодательства. Так, Гражданский кодекс РФ, придавая судебному решению значение юридического факта, называет его в перечне оснований возникновения гражданских прав (ст. 8, 12 ГК).

Третьи лица, не заявляющие самостоятельных требований на предмет спора, могут вступить в дело как по собственной инициативе, так и могут быть привлечены к участию в деле по ходатайству лиц, участвующих в деле, или по инициативе суда (ст. 43 ГПК).

Вступление или привлечение третьего лица допускается до постановления судом решения. Если третье лицо вступает в процесс по своей инициативе, оно должно подать в суд заявление, которое государственной пошлиной не оплачивается.

Допуск в процесс третьего лица, не заявляющего самостоятельных требований на предмет спора, оформляется путем вынесения судом соответствующего определения.

В ст. 43 ГПК установлено, что третьи лица, не заявляющие самостоятельных требований на предмет спора, пользуются процессуальными правами и несут процессуальные обязанности сторон. Подобно сторонам они могут давать суду объяснения, представлять доказательства, ходатайствовать о назначении экспертизы, участвовать в исследовании доказательств и в судебных прениях, совершать другие процессуальные действия, право на совершение которых предоставлено сторонам законом. Но процессуальное положение третьего лица, не заявляющего самостоятельных требований на предмет спора, не совпадает полностью с процессуальным положением истца, ответчика, соучастников.

Подобно сторонам они могут давать суду объяснения, представлять доказательства, ходатайствовать о назначении экспертизы, участвовать в исследовании доказательств и в судебных прениях, совершать другие процессуальные действия, право на совершение которых предоставлено сторонам законом. Но процессуальное положение третьего лица, не заявляющего самостоятельных требований на предмет спора, не совпадает полностью с процессуальным положением истца, ответчика, соучастников.

Принципиальное отличие состоит в том, что стороны являются субъектами основного спорного материального правоотношения. Сколько бы ни было лиц на стороне истца или ответчика, все они — субъекты спора о праве, рассматриваемого и разрешаемого судом. Каждый из соистцов связан правоотношением с ответчиком, каждый из соответчиков связан правоотношением с истцом. Данная связь соучастников по правоотношению с другой стороной означает, что они обладают взаимными субъективными правами и юридическими обязанностями.

Вместе с тем третье лицо, не заявляющее самостоятельных требований на предмет спора, находится за пределами основного спорного материального правоотношения и не является его субъектом.

Например, если третье лицо участвует на стороне ответчика, оно не связано правоотношением с истцом и не обладает по отношению к последнему правами и не несет обязанности. Если же третье лицо выступает на стороне истца, у него нет субъективных прав и юридических обязанностей по отношению к ответчику, так как нет с последним связи по правоотношению.

В связи с тем, что третье лицо, не заявляющее самостоятельных требований на предмет спора, не является субъектом основного спорного правоотношения, законодатель не наделил его рядом процессуальных прав, принадлежащих сторонам.

Так третье лицо не имеет права на изменение основания и предмета иска, увеличение или уменьшение размера исковых требований, а также на отказ от иска, признание иска или заключение мирового соглашения, а также на предъявление встречного иска и на требование принудительного исполнения судебного решения.

Права, в которых ограничено третье лицо, являются распорядительными, т. е. направленными на распоряжение объектом спора. Не будучи субъектом основного спорного правоотношения между сторонами, третье лицо не может совершать процессуальные действия, направленные на распоряжение объектом этого правоотношения.

Не будучи субъектом основного спорного правоотношения между сторонами, третье лицо не может совершать процессуальные действия, направленные на распоряжение объектом этого правоотношения.

Поэтому то обстоятельство, что третьи лица, участвующие в процессе в порядке ст. 43 ГПК, наделены, по существу, всеми процессуальными правами и процессуальными обязанностями сторон, за небольшим, но важным изъятием, является одной из причин смешения третьих лиц этого вида с соучастниками.

В связи с этим, обращая внимание судов на необходимость различать стороны и третьих лиц, не заявляющих самостоятельных требований на предмет спора, в свое время Гражданская кассационная коллегия Верховного Суда РСФСР еще в первые годы применения Гражданского процессуального кодекса РСФСР правильно отметила, что «привлечение третьих лиц на свою сторону истцом или ответчиком не создает для третьих лиц положения стороны»[13].

В гражданском процессе с участием третьего лица, не заявляющего самостоятельных требований на предмет спора, всегда имеется только один иск истца к ответчику, а не несколько параллельных исков, как при процессуальном соучастии.

При реализации своих прав третье лицо, не заявляющее самостоятельных требований на предмет спора, действует в процессе самостоятельно, т. е. никак не зависит от согласования своих процессуальных действий со стороной, рядом с которой оно выступает.

В связи с тем, что третье лицо не является субъектом спорного правоотношения в процессе по спору между первоначальными сторонами, то ничего не может быть присуждено в пользу третьего лица и с него ничего не может быть взыскано. Взаимоотношения между первоначальной стороной и третьим лицом по общему правилу рассматриваются и разрешаются в самостоятельном судопроизводстве (например, по регрессному иску).

Вместе с тем решение суда по спору между первоначальными сторонами будет иметь преюдициальное (предрешающее) значение для третьего лица в случае, если в будущем возникнет такое судопроизводство по спору между первоначальной стороной и третьим лицом, где один из них займет положение истца, а другой — ответчика.

Если проводить сопоставление сторон и третьих лиц, как заявляющих самостоятельные требования на предмет спора, так и не заявляющих таковых в гражданском процессе, то необходимо отметить, что и те и другие имеют общие черты. Этой общей чертой, объединяющей стороны и третьих лиц, будет являться субъективная (личная) заинтересованность в гражданском процессе.

Этой общей чертой, объединяющей стороны и третьих лиц, будет являться субъективная (личная) заинтересованность в гражданском процессе.

Вместе с тем анализ процессуального положения третьих лиц обоих видов дает основания для вывода о том, что они существенно различаются, в связи с чем законодательством предусмотрены два самостоятельных вида третьих лиц. Так, ст. 42 ГПК предусматривает участие в судопроизводстве третьих лиц, заявляющих самостоятельные требования на предмет спора, а ст. 43 ГПК — участие в судопроизводстве третьих лиц, не заявлявших самостоятельных требований на предмет спора.

Юридическая информация — Данные и конфиденциальность

Рекламные объявления, предоставляемые рекламной платформой Apple, могут появляться в App Store, Apple News и Stocks. Рекламная платформа Apple не отслеживает вас, а это означает, что она не связывает данные о пользователях или устройствах, собранные из наших приложений, с данными о пользователях или устройствах, полученными от третьих лиц для целей целевой рекламы или измерения рекламы, и не передает данные о пользователях или устройствах брокерам данных. .

.

Контекстная информация

Контекстная информация может использоваться для показа вам рекламы, например:

• Информация об устройстве: настройки языка клавиатуры, тип устройства, версия ОС, оператор мобильной связи и тип подключения.

• Местоположение устройства. Если службы определения местоположения включены и вы предоставили приложениям App Store или Apple News разрешение на доступ к вашему местоположению, ваше местоположение может использоваться для показа географически релевантной рекламы. Рекламная платформа Apple не сохраняет точное местоположение вашего устройства, и профили не создаются на основе этой информации. Чтобы получить доступ к этим настройкам, выберите «Настройки» > «Конфиденциальность» > «Службы геолокации».

• Поиск в App Store: при поиске в App Store ваш запрос может быть использован для показа релевантной рекламы.

• Apple News and Stocks: Тип статьи, которую вы читаете, может быть использован для выбора подходящей рекламы.

Сегменты

Мы создаем сегменты, которые представляют собой группы людей со схожими характеристиками, и используем эти группы для показа целевой рекламы. Информация о вас может использоваться для определения того, к каким сегментам вы отнесены и, следовательно, какую рекламу вы получаете. Чтобы защитить вашу конфиденциальность, таргетированная реклама показывается только в том случае, если более 5000 человек соответствуют критериям таргетинга.

Мы можем использовать следующую информацию, чтобы отнести вас к сегментам:

• Информация об учетной записи: ваше имя, адрес, возраст, пол и устройства, зарегистрированные в вашей учетной записи Apple ID.Такая информация, как ваше имя на странице регистрации Apple ID или приветствие в вашей учетной записи Apple ID, может использоваться для определения вашего пола. Вы можете обновить данные своей учетной записи на веб-сайте Apple ID.

• Загрузки, покупки и подписки: музыка, фильмы, книги, телепередачи и приложения, которые вы загружаете, а также любые покупки и подписки в приложениях. Мы не разрешаем таргетинг на основе загрузок определенного приложения или покупок в нем (включая подписки) в App Store, за исключением случаев, когда таргетинг выполняется разработчиком этого приложения.

Мы не разрешаем таргетинг на основе загрузок определенного приложения или покупок в нем (включая подписки) в App Store, за исключением случаев, когда таргетинг выполняется разработчиком этого приложения.

• Apple News and Stocks: Темы и категории статей, которые вы читаете, а также публикации, на которые вы подписаны, на которые вы подписаны, и от которых вы включаете уведомления.

• Реклама: Ваше взаимодействие с рекламой, предоставляемой рекламной платформой Apple.