Акты на внутренние сети электроснабжения

Главная | Формы | Акты на внутренние сети электроснабжения

В этом разделе можно скачать готовые к использованию формы для оформления исполнительной документации.

- Акт технической готовности электромонтажных работ — скачать word

- Приложение 1 к акту технической готовности. Ведомость технической документации, предъявляемой при сдаче-приемке электромонтажных работ — скачать word

- Приложение 2 к акту технической готовности. Ведомость изменений и отступлений от проекта — скачать word

- Приложение 3 к акту технической готовности. Ведомость электромонтажных недоделок, не препятствующих комплексному опробыванию — скачать word

- Приложение 4 к акту технической готовности. Справка о ликвидации недоделок — скачать word

- Приложение 5 к акту технической готовности. Ведомость смонтированного электрооборудования — скачать word

- Акт готовности строительной части помещений (сооружений) к производству электромонтажных работ — скачать word

- Акт освидетельствования скрытых работ по монтажу заземляющих устройств — скачать word

- Акт приемки-передачи оборудования в монтаж — скачать word

- Акт проверки осветительной сети на правильность зажигания внутреннего освещения — скачать word

- Акт проверки осветительной сети на функционирование и правильность монтажа установленных аппаратов — скачать word

- Акт приемки в монтаж силового трансформатора — скачать word

- Протокол осмотра и проверки смонтированного электрооборудования распределительных устройств и электрических подстанций напряжением до 35 кВ включительно- скачать word

- Протокол измерения сопротивления изоляции — скачать word

- Протокол фазировки — скачать word

- Акт освидетельствования скрытых работ (форма РД-11-02-2006) — скачать word | excel

- Акт освидетельствования скрытых работ (форма РД-11-02-2006) образец 2018 года.

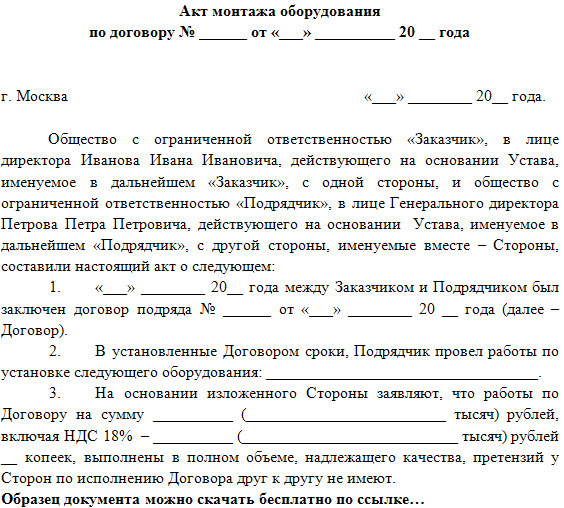

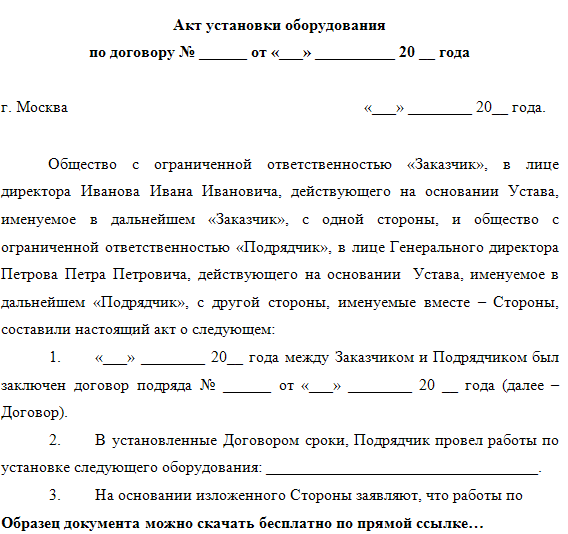

Скачать файл в формате word

Скачать файл в формате word

Акт монтажа противопожарных дверей — katalog-rus.ru

Скачать образец акта монтажа противопожарных дверей в формате doc

ООО «Лицензированная организация»

АКТ

проведения работ по монтажу противопожарных дверей

(заполнение проемов в противопожарных преградах)

Обществом с ограниченной ответственностью «Лицензированная организация», проведены работы по монтажу противопожарных дверей (заполнению проемов в противопожарных преградах) на объекте:

Наименование заказчика: ООО «Наименование»

Адрес объекта: г.______________, ул. _________________

Места установки и тип противопожарных дверей:

| № | Место установки двери | Модель двери | Заводской номер двери | Степень огнестойкости | Заполнение проема |

| 1. | Помещение вентилиционного узла | ДПМ-1 | 265897 | EI-60 | Пенаогнестойкая Penosil Fire Rated B1 |

2. | Помещение теплового узла | ДПМ-1 | 265487 | EI-60 | Пена огнестойкая Penosil Fire Rated B1 |

| 3. | Складское помищение | ДПМ-1 | 265987 | EI-60 | Пенаогнестойкая Penosil Fire Rated B1 |

Работы выполнены в период с «____» ______________ г. по «____» _________ ____ г.

на основании лицензии МЧС России от » » 2012 г. № 6-Б/00333

В результате монтажа и проверки работоспособности противопожарных дверей установлено:

Заказчик: _____________________________________/ _________________________/

Подрядчик:

ген.директор ООО «Лицензированная организация»_____________ / Петров А.А. /

Скачать образец акта монтажа противопожарных дверей в формате doc

Поделиться ссылкой:

- Нажмите здесь, чтобы поделиться контентом на Facebook.

(Открывается в новом окне)

(Открывается в новом окне) - Нажмите, чтобы поделиться на Twitter (Открывается в новом окне)

- Нажмите, чтобы поделиться записями на Pinterest (Открывается в новом окне)

- Нажмите, чтобы поделиться в Google+ (Открывается в новом окне)

- Нажмите, чтобы поделиться на LinkedIn (Открывается в новом окне)

- Нажмите, чтобы поделиться записями на Tumblr (Открывается в новом окне)

- Нажмите, чтобы поделиться на Reddit (Открывается в новом окне)

- Нажмите, чтобы поделиться записями на Pocket (Открывается в новом окне)

- Нажмите, чтобы поделиться в Telegram (Открывается в новом окне)

- Нажмите, чтобы поделиться в WhatsApp (Открывается в новом окне)

- Нажмите, чтобы поделиться в Skype (Открывается в новом окне)

- Послать это другу (Открывается в новом окне)

- Нажмите для печати (Открывается в новом окне)

Похожее

| Наименование формы (бланка) со ссылкой | Номер приложения | Кем оформляется | Наименование НТД |

|---|---|---|---|

Комплект рабочих чертежей с надписями о соответствии выполненных в натуре работ этим чертежам, сделанными лицами, ответственными за производство строительно-монтажных работ на основании распорядительного документа (приказа), подтверждающего полномочия лица. | РД 11-02-2006 п. 5.6 | ||

| Исполнительная геодезическая схема по ГОСТ (образцы, штамп с рамкой) | Подрядчик | ГОСТ Р 51872-2019 | |

| Общий журнал работ | Приложение №1 | Выдается Заказчиком, оформляется Подрядчиком | РД 11-05-2007 |

| Журнал авторского надзора | Приложение А | Проектировщик | СП 11-110-99 |

| Журнал входного учета и контроля качества получаемых деталей, материалов, конструкций и оборудования | Приложение И | Подрядчик | СП 48.13330.2019 |

| Журнал верификации закупленной продукции (входного контроля материалов) | Приложение А | Подрядчик | ГОСТ 24297-2013 |

| Акт освидетельствования геодезической разбивочной основы объекта капитального строительства | Приложение №1 | Заказчик — п. 4.6 СП48.13330.2019 | РД 11-02-2006 |

| Акт разбивки осей объекта капитального строительства на местности | Приложение №2 | Подрядчик | |

| Акт освидетельствования скрытых работ | Приложение №3 | Подрядчик | |

| Акт освидетельствования ответственных конструкций | Приложение №4 | Подрядчик | |

| Акт освидетельствования участков сетей инженерно-технического обеспечения | Приложение №5 | Подрядчик | |

| Акты отбора проб; акты об изготовлении контрольных образцов и протоколы испытаний применяемых материалов | Приложение Б | Подрядчик | СП 48. 13330.2019 13330.2019 |

| Паспорта и сертификаты (декларации) соответствия на применяемые материалы, санитарно-гигиенические, пожарные | Приложение Б | Подрядчик и/или Заказчик (смотря кто поставляет) | СП 48.13330.2019 |

| Заявление о соответствии законченного строительством объекта требованиям технических регламентов и проектной документации | Приложение А | Подрядчик | СП 68.13330.2017 |

| Справка о соответствии параметров построенного, реконструированного объекта капитального строительства проектной документации | Приложение Б | Подрядчик | |

| Справка о соответствии построенного, реконструированного объекта капитального строительства требованиям технических регламентов | Приложение В | Подрядчик | |

| Акты приемки законченного строительством объекта | Приложение Г | Подрядчик | |

| Заявление о выдаче разрешения на ввод объекта в эксплуатацию | Приложение И | Подрядчик | |

| Акт приемки оборудования после индивидуального испытания | Приложение М | Подрядчик | |

| Акт приемки оборудования после комплексного опробования | Приложение Н | Подрядчик |

Deutsche Post DHL | Внешний доступ

Сертификат установки

ОБРАТИТЕ ВНИМАНИЕ, ЧТО ВАМ НЕ НУЖНО ЗАГРУЗИТЬ СЕРТИФИКАТ ВРУЧНУЮ, ЕСЛИ ВЫ ИСПОЛЬЗУЕТЕ КЛИЕНТА CISCO ANYCONNECT.

В следующем разделе описывается настройка доверия CA, процесс регистрации и установки внешнего сертификата пользователя. Обязательно выполняйте все шаги в порядке, указанном ниже, чтобы избежать проблем.

Шаги развертывания сертификата:

Настройка DPDHL External CA I3 trust

ОБРАТИТЕ ВНИМАНИЕ, ЧТО ВАМ НЕ ТРЕБУЕТСЯ ДОВЕРИЯ DPDHL External CA I3, ЕСЛИ ВЫ ИСПОЛЬЗУЕТЕ КЛИЕНТА CISCO ANYCONNECT, ОДНАКО ЭТО РЕКОМЕНДУЕТСЯ.

По умолчанию компьютеры внешних сторон не имеют сертификата выдающего сертификат центра сертификации, установленного в его хранилище сертификатов, поэтому внешние сертификаты не являются доверенными . Загрузите сертификат внешнего центра сертификации DHL ниже и установите его, дважды щелкнув сертификат и выполнив следующие действия:

Чтобы убедиться, что выдающий корневой сертификат был успешно установлен, введите в командной строке следующую команду:

certutil -viewstore -user root

Сертификат регистрации / установки

Регистрация и выдача сертификатов выполняется процессом автоматической регистрации клиента Cisco Annyconnect, который требует аутентификации с использованием учетных данных DHLEXTERNAL.

После успешного входа в систему вы сможете автоматически подать заявку на новый сертификат.

Очень важно не закрывать Cisco Anyconnect до завершения процесса. (В противном случае вы получите ошибку регистрации сертификата).

Если процесс завершится успешно, пользователь будет отключен и ему будет предложено снова использовать учетные данные DHLEXTERNAL.

Чтобы проверить, что внешний сертификат был успешно установлен, введите следующую команду из командной строки:

certutil -viewstore -user my

Установка сертификатов безопасности | Документы Microsoft

- Читать 6 минут

В этой статье

Применимо к : Lync Server 2013 | Skype для бизнеса 2015 | Skype для бизнеса 2019

Чтобы обеспечить безопасную передачу сообщений и аутентификацию клиента, компоненты интерфейса SDN Skype для бизнеса поддерживают взаимную безопасность транспортного уровня (TLS). Но чтобы это работало, вы должны запросить сертификаты в соответствующем центре сертификации. Эти сертификаты необходимы для SDN Manager, Dialog Listener и для подписчиков. Вам также может потребоваться установить корневой сертификат центра сертификации (ЦС), если он не является доверенным.

Но чтобы это работало, вы должны запросить сертификаты в соответствующем центре сертификации. Эти сертификаты необходимы для SDN Manager, Dialog Listener и для подписчиков. Вам также может потребоваться установить корневой сертификат центра сертификации (ЦС), если он не является доверенным.

Вам необходимо будет использовать сертификат клиента на каждом внешнем сервере в прослушивателе диалогов и сертификат сервера на каждом диспетчере SDN для полного доменного имени пула диспетчера SDN.Кроме того, вы должны установить сертификат сервера на подписчиках, а также соответствующий сертификат клиента на хост-компьютерах SDN Manager, чтобы вы могли аутентифицировать его для подписчиков. Наконец, вам необходимо убедиться, что конфигурация Windows Communication Foundation (WCF) диспетчера SDN проверяет сертификаты клиентов, установленные в прослушивателях диалогов. Чтобы установить сертификаты, вы будете следовать этому общему подходу:

Запросить сертификат у сервера сертификатов правильного типа

Установите сертификат сервера на сервере для каждого SDN Manager и подписчика.

Установите клиентские сертификаты на всех клиентах, которые являются слушателями диалогов, чтобы они могли общаться с SDN Manager, а также на всех экземплярах SDN Manager, чтобы они могли общаться с подписчиками, выступающими в качестве сервера (если этот подписчик требует аутентификации через сертификат клиента).

Установите доверенный корневой сертификат на компьютеры, где центр сертификации сообщает, что он не является надежным. Инструкции см. В разделе Установка доверенного корневого сертификата.

Примечание

Проверить, что SSL и проверка подлинности клиента работает независимо от интерфейса SDN Skype для бизнеса, можно с помощью универсального средства тестирования, такого как wfetch.Exe.

Подробные инструкции по установке конкретных сертификатов можно найти в следующих процедурах. В каждом из них предположим, что используется центр сертификации Microsoft. Подробное объяснение и инструкции по созданию запроса сертификата для служб сертификации Microsoft см. В разделе Управление службами сертификации и SSL.

В разделе Управление службами сертификации и SSL.

Запрос и установка сертификата

В следующем примере показано, как запросить сертификат с сервера сертификатов Windows, и ваши политики безопасности и доступные шаблоны в вашей службе сертификатов могут отличаться.

В веб-браузере перейдите на сервер сертификации (например,

http: //). Это должен быть тот же центр сертификации, который используется для создания сертификатов для клиента./ certsrv Выберите ссылку Запросить сертификат .

Выберите ссылку Расширенный запрос сертификата .

Выберите Create и отправьте запрос по этой ссылке CA .

В раскрывающемся списке Шаблон сертификата выберите опцию Exportable Server Cert для сертификата сервера или соответствующий шаблон для сертификата клиента.

При создании сертификата сервера укажите полное доменное имя в качестве сертификата Имя , а также его понятное имя .

Другие поля могут оставаться пустыми или сохранять значения по умолчанию.

Другие поля могут оставаться пустыми или сохранять значения по умолчанию.Выберите Отправить .

Выберите ссылку «Установить этот сертификат». Сертификат будет установлен в папку Certificates-Current User \ Personal \ Certificates .

Запустите MMC и добавьте оснастки сертификатов, показанные на шаге 8 раздела Установка доверенного корневого сертификата в Приложении.

Переместите сертификат из папки Certificates-Current User \ Personal \ Certificates в папку Certificates Local computer \ Personal \ Certificates .

Убедитесь, что у процессов есть доступ ко всему сертификату, включая его закрытый ключ. Это может потребовать добавления сетевой службы (или других учетных данных, которые запускают службу) к сертификату, как показано на рисунках 1 и 2.

Рисунок 1. Добавление услуги в сертификат, часть 1

Рисунок 2. Добавление услуги в сертификат, часть 2

Добавление услуги в сертификат, часть 2

Установка сертификатов для использования с SDN Manager

Вы должны установить сертификаты в SDN Manager, чтобы делать следующее:

Аутентификация и безопасность связи между, возможно, несколькими прослушивателями диалогов и диспетчером SDN.(Относится к сертификатам сервера.)

Аутентификация и защита связи от SDN Manager с возможно несколькими абонентами (например, сетевыми контроллерами, системами управления сетью, инструментами ITPro и т. Д.). (Относится к клиентским сертификатам.)

Каждый сертификат сервера должен содержать полное доменное имя принимающей системы. Вы не можете использовать IP-адрес, имя хоста или локальные адреса (* .local). Сертификат должен быть установлен в хранилище локального компьютера.Если для системы подписчика требуется проверка подлинности клиента, сертификат клиента в SDN Manager может содержать полное доменное имя компьютера, на котором размещен SDN Manager, в зависимости от того, как сторонняя система подписчика проверяет подлинность клиента. Сертификаты должны быть подписаны центром сертификации, которому доверяют все вовлеченные стороны. Если центр сертификации не является доверенным, корневой сертификат центра сертификации должен быть установлен на всех задействованных компьютерах.

Сертификаты должны быть подписаны центром сертификации, которому доверяют все вовлеченные стороны. Если центр сертификации не является доверенным, корневой сертификат центра сертификации должен быть установлен на всех задействованных компьютерах.

Для настройки параметров проверки сертификатов клиентов необходимо следовать стандартному механизму проверки сертификатов WCF.

Примечание

Убедитесь, что при использовании пула менеджеров SDN сертификат содержит полное доменное имя всего пула (например, «sdnpool.contoso.com»). Это имя должно иметь хотя бы один разделитель точки («.»).

Назначение сертификата сервера порту

Чтобы активировать и назначить сертификат сервера порту, используемому для приема SSL-трафика в SDN Manager, вам необходимо выполнить следующую команду:

netsh http добавить sslcert ipport = 0.0.0.0: 9332 certhash = appid = {12345678-1234-ABCD-ABCD-1234567890AB} clientcertnegotiation = <включить или отключить> verifyclientcertrevocation = <включить или отключить>

Замените отпечатком сертификата сервера, связанного с полным доменным именем пула SDN Manager. Вам также, вероятно, потребуется установить

Вам также, вероятно, потребуется установить verifyclientcertrevocation = disabled , если вы используете самозаверяющие сертификаты, и clientcertnegotiation , в зависимости от того, используете ли вы клиентские сертификаты в прослушивателе диалогов.

Предоставление клиентского сертификата

При инициализации подписчиков вы можете указать отпечаток сертификата клиента в параметрах конфигурации для указанного подписчика.

Примечание

Данная процедура необходима только в том случае, если абоненту требуется аутентификация клиента. В этом случае подписчик должен быть настроен на проверку и принятие сертификата клиента. При создании сертификата клиента вы должны установить параметры и поля в соответствии с политикой проверки сертификата системы подписчика.

Чтобы установить сертификат клиента, выполните действия, перечисленные в процедуре запроса и установки сертификата ранее в этой статье. Отпечаток клиентского сертификата должен быть указан в свойстве clientcertificateid конфигурации подписчика.

Вы можете получить отпечаток в диалоговом окне Сертификат , как показано на Рисунке 1.

Рисунок 3. Диалоговое окно сертификата

Аутентификация подключений прослушивателя диалоговых окон с использованием клиентских сертификатов

Чтобы SDN Manager авторизовал клиентские сертификаты из Dialog Listener, необходимо настроить логику проверки сертификата клиента в SDNManager.exe.config, как указано в Windows Communication Framework (WCF).

По умолчанию SDN Manager использует простой настраиваемый валидатор для клиентских сертификатов, которые он получает от Dialog Listener. Текущий файл SDNManager.exe.config содержит конфигурацию для этого настраиваемого средства проверки сертификата клиента с возможностью регистрации и приема. Затем WCF гарантирует, что сертификат согласован и действителен до вызова валидатора. Этот валидатор ( AcceptAndLogValidator ) регистрирует информацию из сертификата и всегда принимает ее.

Для повышения безопасности необходимо настроить другой валидатор для клиентских сертификатов, используя стандартные механизмы конфигурации WCF. В следующем примере показана конфигурация WCF для AcceptAndLogValidator :

.

Аутентификация сертификата сервера на DL

Для повышения безопасности вы можете активировать проверку списка отзыва сертификатов сервера. Для WCF это можно настроить, добавив следующие параметры файла конфигурации в файл DialogListener.exe.config:

<конфигурация>

Установка сертификатов для Dialog Listener

Необходимо установить сертификат на прослушивателе диалоговых окон для проверки подлинности и защиты связи между прослушивателем диалоговых окон и диспетчером SDN. Это касается сертификата клиента. Чтобы установить сертификат клиента, выполните действия, перечисленные в разделе «Запрос и установка сертификата» ранее в этой статье.

После установки сертификата необходимо настроить прослушиватель диалогов для использования сертификата клиента. Вам понадобится отпечаток пальца, как описано в разделе «Подготовка сертификата клиента» ранее в этой статье. Для прослушивателя диалоговых окон отпечаток должен быть предоставлен во время установки или после него путем редактирования поля configurationcertificate в файле DialogListener.exe.config и поля clientcertificateid в настройках Listener.

См. Также

Использовать купленный сертификат SSL

Использовать купленный сертификат SSL iRedMail генерирует самоподписанный сертификат SSL во время установки, это

отлично, если вы просто хотите защитить сетевые соединения (POP3 / IMAP / SMTP через

TLS, HTTPS), но почтовые клиенты или веб-браузеры будут выдавать раздражающее сообщение

чтобы предупредить вас, что этому самозаверяющему сертификату нельзя доверять.Чтобы избежать этого

надоедливое сообщение, вам нужно купить SSL-сертификат из SSL-сертификата

провайдер. Поиск купить ssl сертификат в Google даст вам много SSL

провайдеров, выберите тот, который вам больше нравится.

Получить сертификат SSL

Запросить бесплатный сертификат от Let’s Encrypt

У нас есть еще одно руководство, которое покажет вам, как запросить бесплатный сертификат от Let’s Encrypt: Запросите бесплатный сертификат у Let’s Encrypt.

Купить у надежного поставщика SSL

Чтобы купить сертификат ssl у надежного поставщика, вам необходимо сгенерировать новый SSL

ключ и файл запроса подписи на вашем сервере с помощью команды openssl :

Предупреждение

НЕ используйте ключ длиной менее 2048 бит, это небезопасно.

# openssl req -new -newkey rsa: 2048 -nodes -keyout privkey.pem -out server.csr

Эта команда сгенерирует два файла:

-

privkey.pem: закрытый ключ для расшифровки вашего SSL-сертификата. -

server.csr: файл запроса подписи сертификата (CSR), используемый для применения для вашего сертификата SSL. Этот файл требуется для сертификата SSL провайдер.

Команда openssl запросит следующий сертификат X.509 атрибутов сертификат:

-

Название страны (двухбуквенный код): Используйте двухбуквенный код без знаков препинания. для страны. например: США, Калифорния, Китай. -

Название штата или провинции (полное название): Укажите штат полностью; не делайте сократите название штата или провинции, например: Калифорния. -

Название населенного пункта (например, город): Название города или населенного пункта, например: Беркли.

-

Название организации (например, компания): Название вашей компании. -

Название организационной единицы (например, раздел): Название отдела или организационное подразделение, делающее запрос. -

Общее имя (например, полное доменное имя сервера или ВАШЕ имя): полное доменное имя сервера или ваше имя. -

Адрес электронной почты []: ваш полный адрес электронной почты. -

Пароль вызова []: введите пароль для этого сертификата ssl. -

Необязательное название компании []: необязательное название компании.

ПРИМЕЧАНИЕ : Некоторые сертификаты могут использоваться только на веб-серверах с общим именем указывается при зачислении.Например, сертификат для домена domain.com получит предупреждение при доступе к сайту с именем www.domain.com или secure.domain.com , потому что www. и  domain.com

domain.com secure.domain.com отличается от domain.com .

Теперь у вас есть два файла: privkey.pem и server.csr . Перейти на сайт

предпочитаемый вами SSL-приват, он попросит вас загрузить файл server.csr в

выдать сертификат SSL.

Обычно провайдер SSL предоставляет вам 2 файла:

-

серт.пем -

fullchain.pem(некоторые поставщики SSL используют имяserver.ca-bundle)

Нам нужны выше 2 файла и privkey.pem . Загрузите их на свой сервер, вы можете

храните их в любом каталоге, рекомендуемые каталоги:

- на RHEL / CentOS:

cert.pemиfullchain.pemследует поместить под/ etc / pki / tls / certs /,privkey.pemдолжен быть/ etc / pki / tls / private /. - в Debian / Ubuntu, FreeBSD:

cert.pemиfullchain.должны быть помещенный в pem

pem / etc / ssl / certs /,privkey.pemдолжен быть/ etc / ssl / private /. - в OpenBSD:

/ etc / ssl /.

Используйте купленный сертификат

Самый простой и быстрый способ использовать купленный сертификат — заменить самоподписанный сертификат SSL, созданный установщиком iRedMail, затем перезапустите службы, которые используют файлы сертификатов.

Заменить файлы сертификатов

Предупреждение

Если вы развернули iRedMail с платформой iRedMail Easy, файлы сертификатов ssl

хранятся под / opt / iredmail / ssl / :

-

key.pem: закрытый ключ -

cert.pem: сертификат -

comb.pem: полная цепь

mv /etc/pki/tls/certs/iRedMail.crt{,.bak} # Backup. Переименуйте iRedMail.crt в iRedMail.crt.bak

mv / и т. д. / pki / tls / private / iRedMail. key {,. bak} # Резервное копирование. Переименуйте iRedMail.key в iRedMail.key.bak

cp fullchain.pem /etc/pki/tls/certs/iRedMail.crt

cp privkey.pem /etc/pki/tls/private/iRedMail.key

key {,. bak} # Резервное копирование. Переименуйте iRedMail.key в iRedMail.key.bak

cp fullchain.pem /etc/pki/tls/certs/iRedMail.crt

cp privkey.pem /etc/pki/tls/private/iRedMail.key

- В Debian / Ubuntu, FreeBSD и OpenBSD:

mv /etc/ssl/certs/iRedMail.crt{,.bak} # Backup. Переименуйте iRedMail.crt в iRedMail.crt.bak

mv /etc/ssl/private/iRedMail.key{,.bak} # Резервное копирование. Переименуйте iRedMail.key в iRedMail.key.bak

cp fullchain.pem /etc/ssl/certs/iRedMail.crt

cp privkey.pem /etc/ssl/private/iRedMail.key

Перезапустить сетевые службы

Требуемые услуги:

- Postfix

- Голубятня

- Nginx или Apache

В зависимости от серверной части, которую вы выбрали во время установки iRedMail, вам может потребоваться перезапуск:

- MySQL или MariaDB

- PostgreSQL

- OpenLDAP

Проверить сертификат

- Чтобы проверить SSL-сертификат, используемый в Postfix (SMTP-сервер) и Dovecot, запустите

приложение почтового клиента (MUA, e.

г. Outlook, Thunderbird) и создайте электронное письмо.

аккаунт, убедитесь, что вы правильно настроили MUA для подключения к почте

сервер. Если сертификат SSL недействителен, MUA предупредит вас.

г. Outlook, Thunderbird) и создайте электронное письмо.

аккаунт, убедитесь, что вы правильно настроили MUA для подключения к почте

сервер. Если сертификат SSL недействителен, MUA предупредит вас. - Для веб-сервера Apache / Nginx вы можете получить доступ к своему веб-сайту с помощью любимой сети браузер, браузер должен показать вам статус сертификата ssl. Или используйте другое веб-сайт, чтобы помочь протестировать его, например: https://www.ssllabs.com/ssltest/index.html (введите имя своего веб-хоста, затем отправляем и ждем результата).

См. Также

.

Скачать файл в формате word

Скачать файл в формате word (Открывается в новом окне)

(Открывается в новом окне)

Другие поля могут оставаться пустыми или сохранять значения по умолчанию.

Другие поля могут оставаться пустыми или сохранять значения по умолчанию.

pem

pem  key {,. bak} # Резервное копирование. Переименуйте iRedMail.key в iRedMail.key.bak

cp fullchain.pem /etc/pki/tls/certs/iRedMail.crt

cp privkey.pem /etc/pki/tls/private/iRedMail.key

key {,. bak} # Резервное копирование. Переименуйте iRedMail.key в iRedMail.key.bak

cp fullchain.pem /etc/pki/tls/certs/iRedMail.crt

cp privkey.pem /etc/pki/tls/private/iRedMail.key

г. Outlook, Thunderbird) и создайте электронное письмо.

аккаунт, убедитесь, что вы правильно настроили MUA для подключения к почте

сервер. Если сертификат SSL недействителен, MUA предупредит вас.

г. Outlook, Thunderbird) и создайте электронное письмо.

аккаунт, убедитесь, что вы правильно настроили MUA для подключения к почте

сервер. Если сертификат SSL недействителен, MUA предупредит вас.