ГПК РФ Статья 403. Исключительная подсудность дел с участием иностранных лиц / КонсультантПлюс

ГПК РФ Статья 403. Исключительная подсудность дел с участием иностранных лиц

1. К исключительной подсудности судов в Российской Федерации относятся:

1) дела о праве на недвижимое имущество, находящееся на территории Российской Федерации;

2) дела по спорам, возникающим из договора перевозки, если перевозчики находятся на территории Российской Федерации;

3) дела о расторжении брака российских граждан с иностранными гражданами или лицами без гражданства, если оба супруга имеют место жительства в Российской Федерации;

4) утратил силу с 15 сентября 2015 года. — Федеральный закон от 08.03.2015 N 23-ФЗ.

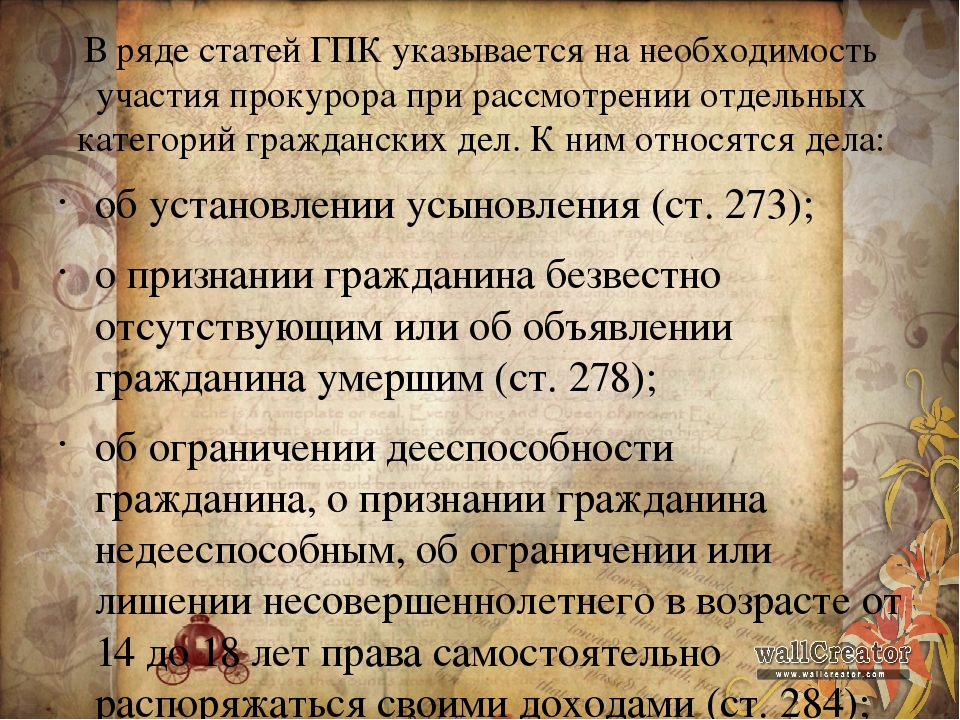

2. Суды в Российской Федерации рассматривают дела особого производства в случае, если:

1) заявитель по делу об установлении факта, имеющего юридическое значение, имеет место жительства в Российской Федерации или факт, который необходимо установить, имел или имеет место на территории Российской Федерации;

2) гражданин, в отношении которого подается заявление об усыновлении (удочерении), об ограничении дееспособности гражданина или о признании его недееспособным, об объявлении несовершеннолетнего полностью дееспособным (эмансипации), является российским гражданином или имеет место жительства в Российской Федерации;

(в ред. Федерального закона от 08.03.2015 N 23-ФЗ)

Федерального закона от 08.03.2015 N 23-ФЗ)

3) лицо, в отношении которого подается заявление о признании безвестно отсутствующим или об объявлении умершим, является российским гражданином либо имело последнее известное место жительства в Российской Федерации и при этом от разрешения данного вопроса зависит установление прав и обязанностей граждан, имеющих место жительства в Российской Федерации, организаций, имеющих место нахождения в Российской Федерации;

4) подано заявление о признании вещи, находящейся на территории Российской Федерации, бесхозяйной или о признании права муниципальной собственности на бесхозяйную недвижимую вещь, находящуюся на территории Российской Федерации;

5) подано заявление о признании недействительными утраченных ценной бумаги на предъявителя или ордерной ценной бумаги, выданных гражданином или гражданину, имеющим место жительства в Российской Федерации, либо организацией или организации, находящимся на территории Российской Федерации, и о восстановлении прав по ним (вызывное производство).

Открыть полный текст документа

Судебный кабинет

Справедливость в гражданском процессе.

Не так оформил иск, не подал встречный, указал не ту норму, что-то не приложил, разводим руками: «это ваше процессуальное упущение». Ошибся в мелочи, всё — спорить бесполезно. Получается, цель суда – формально соблюсти ГПК, а не решить спор.

А как в Германии? Судья ведёт беседу с истцом и ответчиком и узнаёт — кто чего хочет. Допустим, иск не так написан, нет доказательств или иск должен быть к иному лицу. Судья об этом говорит и делает всё, чтобы решить спор. У наших судей таких прав нет. Он ограничен рамками иска и пассивен. Оценивает, что дали стороны и никаких инициатив.

Другая «беда». «Лабиринт» процедур. Пройдя «круги ада» нашей бюрократии и даже выиграв дело — будут ли считать такое мытарство справедливым?

Одна женщина писала в Фейсбуке, как судилась в Англии. Подала иск онлайн. Простенькая форма: имя — адрес — суть иска — согласна ли на медиацию. Согласилась. Позвонил медиатор и уточнил требования. Затем он переговорил с ответчиком.

Подала иск онлайн. Простенькая форма: имя — адрес — суть иска — согласна ли на медиацию. Согласилась. Позвонил медиатор и уточнил требования. Затем он переговорил с ответчиком.

Полчаса и спор решён. Медиатор скинул на емэйл одобренное сторонами соглашение, а копию — в суд. Не надо никуда идти, ничего подписывать. Всё удивительно просто, и, главное, по-человечески.

Во вторник был в Сарыаркинском суде. Судьи просили дать им процессуальную активность, чтобы сами могли докопаться до истины. Стыдно перед людьми, говорят. В их глазах – мы формалисты.

КАМЕНЬ ТРЕТИЙ — ЭФФЕКТИВНОСТЬ ПРАВОСУДИЯ.

Азаматтық істер қатты көбейіп келеді. 5 жылда 2 есе. 2013 жылы 560 мың іс болса, былтыр 900 мың.

Алматының Әуезов ауданында бір судья күніне 12 іс пен материал қарапты. Төрт жылда жүктеме 3 есе өсті. Судьялар қағазға көмілуде. Адам тағдырын конвейерге айналдырсақ, сапа қайдан болсын?

Әр іс бойынша кемінде екі тарап. Сонда 2 млндай адам сот әуресінде жүр. Оған сот аппаратын, прокурорларды, адвокаттарды, эксперттерді, сот орындаушыларды қосыңыз. Бұл бюджетке үлкен салмақ. Дамуымызға үлкен кедергі.

Сонда 2 млндай адам сот әуресінде жүр. Оған сот аппаратын, прокурорларды, адвокаттарды, эксперттерді, сот орындаушыларды қосыңыз. Бұл бюджетке үлкен салмақ. Дамуымызға үлкен кедергі.

Арызданып жүргендер бала-шаға, қалшылдаған қарт емес. Көбісі бизнес жасап, жұмыс орындарын ашып, елге пайда келтіріп жүргендер. Кәсібін ысырып қойып, алтын уақыттарын соттасуға жұмсауда.

Біреу меншігін даулайды, екіншісі қарызын талап етеді, үшіншісі еңбекақысын өндіргісі келеді. Үйдегі проблемасын сотта шешемін деушілер де көп — ағасы інісімен, әкесі баласымен соттасып жатқан жағдай аз емес. Кәсіпкерден «жағдай қалай?» деп сұрай қалсаң, соттасып жатырмын дегенді жиі естисің.

Сонда қалай, табиғатынан сабырлы, жанжалды жақтырмайтын халқымыз дауға құмар болып кеткені ме? Басымыз піспей қалса, дереу сотқа жүгіреміз. Қит етсек сол. Екі арадағы дауды сот аренаға шығарып, айқай-шумен шешкіміз келеді. Бітімге келу, татуласу, келісу мәдениетіміз қайда жоғалып кетті?

Сотқа арызды бермей жатып, таныс іздей бастаймыз. «Сотта ағам бар, көкем бар» деп қорқытамыз. Сондағы мақсат — әділдік емес, оппоненттен өш алу, абыройын айрандай төгу.

«Сотта ағам бар, көкем бар» деп қорқытамыз. Сондағы мақсат — әділдік емес, оппоненттен өш алу, абыройын айрандай төгу.

Сондықтан Елбасымыз дамуымызға кедергі болатын осындай жағымсыз әдеттерден құтылуымыз қажет деп шегелеп айтқан. Рухани жаңғырамыз десек, соның негізгі бір шарты осы.

Әрине, даулар кез-келген қоғамда бар. Бірақ, олардың барлығын сотта шешу мүмкін емес. Сот екі жақты бірдей қанағаттандыра алмайды.

Ең тиімді жол — дауды сотсыз шешетін институттарды дамыту. 2017 жылы бітіммен аяқталған даулардың үлесі 4-ақ пайыз. Бірақ, оған да сені қиын. Өйткені, статистикада жалғандық көп.

Тараптарды бітімге келтіру — біз үшін жаңалық емес. Билер сотының түпкі мақсаты — екі жақты татуластыру, табыстыру болған. «Дау мұраты — біту» деген нақыл сөз осыдан қалған.

Екінші жағынан, бұл әлемдік тренд. Дамыған елдерде тартысты шешетін балама институттар көп.

АҚШ-та, дамыған елдерде даудың көбісі соттан тыс жерде шешіледі. Қытайда таластардың 30%, Словенияда 40% бітіммен соттың өзінде аяқталады.

Дауды тек сот шешеді деген көзқарас бізде қатып қалған. Кейде басында ашуға беріліп, сотқа жүгініп, кейін басылып, «қатты кеткен жоқпын ба, алдыма келсе шешу жолын іздер едім қой» деп жатамыз.

Соттар осындай бейбіт жолды көрсететін, ұрыс-керіссіз, бір-бірін тыңдап, бір мәмілеге келуіне жағдай жасайтын алтын көпір болуы тиіс. Сот, әкімдер, Ассамблея, партиялар болып осыны қолға алсақ.

Қай кезде де сөзге тоқтаған халықпыз ғой. Бітімнің, татуласудың бар пайдасын жылы, сүйегіне өтетіндей, жүрегіне жететіндей сөздермен айтып үйренсек, онда қоғамда шағым да азаяды, жалпы ахуал да жақсарады. Соттасып, тартысып, араздасып жүрген адамдарда қандай көңіл болсын?

Осының барлығын не үшін айтып отырмын?

Отырысқа облыс әкімдерінің орынбасарлары қатысып отыр. Сіздерге өтініш — айтысып жүрген ағайындарымызды компромисске келтіретін, бітімге шақыратын, оның артықшылығын, ұтымды жағын ашып көрсететін, сотқа жеткізбей татуластыратын бір тиімді орын жасасақ. Оған мықты мамандарды дайындасақ — медиатор, психолог, конфликтолог, отставкадағы судьяларды және сөзге шешен, ойы жүйрік, халықпен тікелей сөйлесе білетін, тілін табатын, көндіре алатын тұлғаларды тартсақ.

Сіздерге өтініш — айтысып жүрген ағайындарымызды компромисске келтіретін, бітімге шақыратын, оның артықшылығын, ұтымды жағын ашып көрсететін, сотқа жеткізбей татуластыратын бір тиімді орын жасасақ. Оған мықты мамандарды дайындасақ — медиатор, психолог, конфликтолог, отставкадағы судьяларды және сөзге шешен, ойы жүйрік, халықпен тікелей сөйлесе білетін, тілін табатын, көндіре алатын тұлғаларды тартсақ.

Мың адамға шаққанда даудың көбісі Алматы, Астана, Орал, Қарағанды, Павлодарда. Шымкентте даулар Алматыға қарағанда 5 есе аз екен.

«Жұмыла көтерген жүк жеңіл» дегендей, бар күшімізді осыған салсақ. Сонда дау да қысқарады, билікке де өкпе азаяды, соттарға да сенім өседі.

Признание иностранного гражданина безвестно отсутствующим

Ст. 403 Гражданского процессуального кодекса РФ устанавливает исключительную подсудность дел с участием иностранных лиц.

Суды в Российской Федерации рассматривают дела особого производства в случае, если лицо, в отношении которого подается заявление о признании безвестно отсутствующим или об объявлении умершим, является российским гражданином либо имело последнее известное место жительства в Российской Федерации и при этом от разрешения данного вопроса зависит установление прав и обязанностей граждан, имеющих место жительства в Российской Федерации, организаций, имеющих место нахождения в Российской Федерации (п.

Анализ положений данной нормы позволяет сделать вывод, что для рассмотрения судом в Российской Федерации заявления о признании безвестно отсутствующим иностранного гражданина необходимо наличие сведений о последнем известном месте жительстве его в Российской Федерации и при этом от разрешения данного вопроса зависит установление прав и обязанностей граждан, имеющих место жительства в Российской Федерации.

Следовательно, при наличии двух условий заинтересованное лицо, например, мать в интересах ребенка, может обратиться в суд с заявлением о признании безвестно отсутствующим иностранного гражданина.

Примеры из судебной практики, когда применяются положения п. 3 ч. 2 ст. 403 ГПК РФ, — определение Свердловского областного суда от 14.06.2007 по делу № 33-4334/2007, определение Московского областного суда от 22.12.2011 по делу № 33-28921.

В соответствии с п. 3 ч. 1 ст. 2 Федерального закона от 18.07.2006 № 109-ФЗ «О миграционном учете иностранных граждан и лиц без гражданства в Российской Федерации» местом жительства иностранного гражданина или лица без гражданства в Российской Федерации является жилое помещение, по адресу которого иностранный гражданин или лицо без гражданства зарегистрированы в порядке, установленном этим законом.

Порядок регистрации по месту жительства иностранных граждан установлен в ст. 16 указанного закона: заявление иностранного гражданина о регистрации по месту жительства должно быть подано в орган миграционного учета в месте нахождения жилого помещения, которое данный иностранный гражданин избрал в качестве своего места жительства, в течение семи рабочих дней с даты получения им разрешения на временное проживание или вида на жительство либо с даты его прибытия в место нахождения указанного жилого помещения.

От признания безвестно отсутствующим иностранного гражданина может зависеть право его ребенка, имеющего место жительства в Российской Федерации, на получение пенсии по случаю потери кормильца. Пример из судебной практики — кассационное определение Тюменского областного суда от 21.12.2011 по делу № 33-6461/2011.

§ 2 Подсудность дел с участием иностранных лиц. Гражданское процессуальное право

§ 2

Подсудность дел с участием иностранных лиц

Подсудность в российском гражданском процессе представляет собой совокупность процессуальных норм, обеспечивающих распределение подведомственных гражданских дел между отечественными судами.

В отличие от отечественной, подсудность дел с участием иностранных лиц обозначает пределы компетенции российских судов и отграничение ее от компетенции иностранных судов.

Суды в Российской Федерации рассматривают дела с участием иностранных лиц, если организация-ответчик находится на территории Российской Федерации или гражданин-ответчик имеет место жительства в Российской Федерации (ч. 2 ст. 402 ГПК).

С участием иностранных лиц суды в Российской Федерации также вправе рассматривать дела в случае, если:

— орган управления, филиал или представительство иностранного лица находится на территории Российской Федерации;

— ответчик имеет имущество, находящееся на территории РФ;

— по делу о взыскании алиментов и об установлении отцовства истец имеет место жительства в РФ;

— по делу о возмещении вреда, причиненного увечьем, иным повреждением здоровья или смертью кормильца, вред причинен на территории РФ или истец имеет место жительства в РФ;

— по делу о возмещении вреда, причиненного имуществу, действие или иное обстоятельство, послужившие основанием для предъявления требования о возмещении вреда, имело место на территории РФ;

— иск вытекает из договора, по которому полное или частичное исполнение должно иметь место или имело место на территории РФ;

— иск вытекает из неосновательного обогащения, имевшего место на территории РФ;

— по делу о расторжении брака истец имеет место жительства в РФ или хотя бы один из супругов является российским гражданином;

— по делу о защите чести, достоинства и деловой репутации истец имеет место жительства в РФ (ч. 3 ст. 402 ГПК).

3 ст. 402 ГПК).

К исключительной подсудности судов в Российской Федерации (ч. 1 ст. 403 ГПК) относятся:

— дела о праве на недвижимое имущество, находящееся на территории РФ;

— дела по спорам, возникающим из договора перевозки, если перевозчики находятся на территории РФ;

— дела о расторжении брака российских граждан с иностранными гражданами или лицами без гражданства, если оба супруга имеют место жительства в РФ;

— дела, предусмотренные главами 23–26 ГПК (то есть возникающие из публичных правоотношений).

Дела особого производства судами Российской Федерации рассматриваются в случаях, если заявитель имеет место жительства или имущество находится на территории РФ или факт, который необходимо установить, имел или имеет место на территории РФ и т. д. (ч. 2 ст. 403 ГПК).

Поэтому для определения подсудности гражданских дел с участием иностранных лиц имеют значение два факта:

— действующее российское законодательство, в первую очередь и главным образом Гражданский процессуальный кодекс;

— место жительства спорящих граждан или место нахождения организаций (где расположены их постоянно действующие органы).

В данном случае гражданство истца и ответчика не имеет решающего значения, важно, чтобы они проживали в России — в этом случае дело будет рассмотрено в соответствии со ст. 28 ГПК по месту жительства или месту нахождения ответчика. В случае проживания ответчика за рубежом истец должен обращаться с иском в соответствующий иностранный суд.

Международная подсудность может быть и альтернативной, когда заявителю представляется в рамках ст. 29 ГПК право выбора суда.

Международная подсудность может быть и договорной (прерогационной), например в сферах торгового мореплавания, внешней торговли и страховых операций.

Перечисленные основные правила подсудности с участием иностранных лиц могут не соответствовать законам другой страны. Поэтому преодоление коллизий происходит на основании заключаемых договоров о правовой помощи.

Дело, принятое судом в Российской Федерации к производству с соблюдением правил подсудности, разрешается им по существу, если даже в связи с изменением гражданства, места жительства или нахождения сторон либо иными обстоятельствами оно стало подсудно суду другой страны (ст. 405 ГПК).

405 ГПК).

Суд в Российской Федерации отказывает в принятии искового заявления к производству или прекращает производство по делу, если имеется решение суда по спору между теми же сторонами, о том же предмете и по тем же основаниям, принятое иностранным судом, с которым имеется международный договор Российской Федерации, предусматривающий взаимное признание и исполнение решений суда.

Суд в РФ возвращает исковое заявление или оставляет заявление без рассмотрения, если в иностранном суде, решение которого подлежит признанию или исполнению на территории РФ, ранее было возбуждено дело по спору между теми же сторонами, о том же предмете и по тем же основаниям (ст. 406 ГПК).

31-я Ежегодная конференция по государственным закупкам (GPC)

Информация об экспоненте

В связи с конференцией будет открыт выставочный зал правительства и основных подрядчиков, где будут представлены более 50 государственных учреждений и их генеральных подрядчиков, которые смогут обсудить, как вести бизнес со своими соответствующими агентствами.

Промышленность Правительство основной

Весь список А Б С Д Е Ф г ЧАС я Дж К л М Н О п Вопрос р С Т U В Вт Икс Д Z

Следующие компании и агентства примут участие в 31-й ежегодной конференции по государственным закупкам (GPC).Эта страница часто обновляется, поэтому, пожалуйста, зайдите позже.

Все зарегистрированные экспоненты

- АББТЕХ (403)

- Абт Ассошиэйтс Инк. (330)

- Достигнуть (450)

- Экшн-электроника (636)

- АЭИО, ООО

- Все местные группы

- Американская текстильная компания

- Студия приложений (421)

- КОРПОРАЦИЯ АСИНКРОБ

- Cabletime Limited (537)

- Касаплекс, ООО (605)

- Центральный портфельный контроль, Inc.

(652)

(652) - Синья

- КЛЕВЕР-БД (408)

- Средство создания закрытых титров (415)

- Cogent Solutions, Inc (505)

- Медная река (630)

- Корша

- Решения для критического пути, инкорпорейтед (350)

- Корпорация «Датавиз» (503)

- Динамический край (306)

- События постоянного тока (233)

- Анализ рынка EZGovOpps (409)

- Преимущества FCE (519)

- Федеральный кредитный союз FedChoice (219)

- Федеральное расписание, Inc.

(521)

(521) - Аренда Flex Fleet

- Информационные технологии General Dynamics

- Глобальные службы (502)

- ООО «Новаторы государственных закупок»

- GovSmart, Inc. (500/401, Diamond, Lanyard & Regi)

- Серые технологии

- Hangman Products, Inc.

- Хильдебранд, Лимпарис и партнеры

- ИМСМ, Инк. (437)

- Группа инновационных некоммерческих решений

- Беспечность (420)

- Вопросы и ответы Network, Inc. (349)

- Технологии Кайдзен

- ООО «КНС» (638)

- Лави Индастриз

- Лейдос (309)

- Lumbee Tribe Enterprises, LLC (337)

- ТОО McGuireWoods (523)

- Медик Экспресс, ООО (414)

- Милберн Сейлз Инк

- Montoro & Associates Редакционные услуги (426)

- Многоязычные решения (449)

- Национальная ассоциация 8(а) (451)

- Национальные государственные службы

- Национальная коалиция ветеранов малого бизнеса (504)

- Needling Worldwide, LLC (603)

- НИЗ — НИТААК

- ООО «ОКР Индастриз»

- OST Global Solutions, Inc.

(353)

(353) - ООО «ПильероМацца» (614)

- Услуги частных самолетов (511)

- Raytheon Technologies (303, бронзовый спонсор цифровой рекламы)

- Readywise, Inc.

- РИВА Солюшнс Инк (424)

- RoofConnect

- РТИ Интернэшнл (539)

- РВД Консалтинг, ООО (340)

- S&P Global Market Intelligence

- Предприятия S&S (436)

- SD3IT (338)

- Sentinatech Corp (407)

- Обувь для экипажа

- Служба тихой безопасности (431)

- Источник Америка (514)

- ООО «Стеллар Феникс Солюшнс» (433)

- SYSUSA Inc.

(453)

(453) - Тактегра (237)

- ТаргетГов (508)

- ТЕНЕО ЛИНГВИСТИЧЕСКАЯ КОМПАНИЯ, ООО (351)

- Коалиция государственных закупок (448)

- План подрядчиков (319)

- Группа эффективности

- Вентура Групп, Инк.(406)

- Машина времени, Inc. (304)

- Trademasters Service, Inc. (518)

- Министерство образования США

- Системы Unico

- Юником Инжиниринг

- ValuePros (618)

- Корпорация VariQ

- vTech Solution, Inc.

(532)

(532) - WBENC/WBEC Большее DMV/WIPP

Канада | Документы ГПХ

Пожалуйста, ознакомьтесь с нашим списком адресов розничных магазинов, перечисленных ниже, в алфавитном порядке по городам. Обратите внимание, что розничные продавцы в Вашингтоне, округ Колумбия, , перечислены в штате Мэриленд. Обратите внимание, что наша продуктовая линейка очень обширна, поэтому ни один дилер не предлагает весь наш ассортимент.Не видите ближайшего продавца или не можете найти нужный товар в вашем регионе? Тогда проверьте эти интернет-магазины:

www.mulberrypaperandmore.com

www.paperarts.com

www.papermojo.com

Если вам нужна дополнительная помощь, перейдите на страницу «Свяжитесь с нами», чтобы отправить нам сообщение, или позвоните в нашу службу поддержки клиентов по телефону 847-836-9600.

| Компания | Улица Адрес | Город, штат, почтовый индекс | Номер телефона |

|---|---|---|---|

| НАДЗЕМНЫЕ ХУДОЖЕСТВЕННЫЕ ПРИНАДЛЕЖНОСТИ | ул. Маккола, 74 | Торонто, Онтарио, Канада, M5T 3K2 | (416) 591-1601 |

| МЕСТО ДЛЯ БУМАГ | 887 Квин Стрит Вест | Торонто, Онтарио, Канада, M6J 1G5 | (416) 703-0089 |

| ТИИМПОРТ ЛТД | 50 Six Point Rd. | Торонто, Онтарио, Канада, M8Z 2X2 | (416) 232-1212 |

| ХУДОЖЕСТВЕННЫЕ ПРИНАДЛЕЖНОСТИ WYNDHAM | 125 Wyndham St. N | Гвельф, Онтарио, Канада, N1H 4E9 | (519) 767-1317 |

| МАГАЗИН ХУДОЖНИКОВ | 1610 ул.Джеймс Стрит | Виннепег, МБ, Канада, R3H 3L2 | (204) 772-2421 |

| ИНГЛВУД ХУДОЖЕСТВЕННЫЕ ПРИНАДЛЕЖНОСТИ | 1006 9-я авеню ЮВ | Калгари, AB, Канада, T2G 0S7 | (403) 265-8961 |

| КНИЖНЫЙ МАГАЗИН УНИВЕРСИТЕТА КАЛГАРИ | 2500 Юниверсити Драйв СЗ | Калгари, AB, Канада, T2N 1N4 | (403) 220-4765 |

| МОНА ЛИЗА ARTIST MATERIALS LTD | 1518 – 7-я улица Н. В. В. | Калгари, AB, Канада, T2R1A7 | (403) 228-3618 |

| АЛЬБЕРТА АРТ | 4709 49-я авеню | Ред Дир, AB, Канада, T4N 3W9 | (403) 346-8255 |

| ОКСИДА ЖЕЛЕЗА ХУДОЖЕСТВЕННЫЕ ПРИНАДЛЕЖНОСТИ | # 5 Виктория Роуд | Нанаймо, Британская Колумбия, Канада, V9R 4N9 | (250) 591-4766 |

| ПРИНТЕРЫ SPEE DEE И OFFICE PRO | 490 Брансуик Стрит | Принс-Джордж, Британская Колумбия, Канада, V2L2B6 | (250) 562-2414 |

| БУМАГА-Я | 9 и 10 #1666 Джонсон Ст. | Ванкувер, Британская Колумбия, Канада, V6H 3S2 | (604) 684-2531 |

| ОСТРОВ БЛЮ ПРИНТ КО. | 905 Форт Стрит | Виктория, Британская Колумбия, Канада, V8V 3K3 | (250) 385-9786 |

| ГАЛЕРЕЯ ЮЖНОЙ ПОЛОСТИ |

Управление доступом к пользовательским изображениям | Документация по вычислительному движку | Облако Google

Чтобы пользователи могли создавать, удалять, использовать или публиковать ваши пользовательские изображения, вы должны

предоставить им соответствующие роли управления идентификацией и доступом (IAM). Этот документ

описывает необходимые разрешения IAM для создания и управления

пользовательские изображения и как предоставить их пользователям.

Этот документ

описывает необходимые разрешения IAM для создания и управления

пользовательские изображения и как предоставить их пользователям.

Для получения общей информации о предоставлении доступа к Ресурсы Compute Engine см. Управление доступом к ресурсам Compute Engine. Для получения информации о IAM прочтите IAM документация.

Прежде чем начать

Ограничения

На изображениях нельзя назначать роли специальному типу членов. всеПользователи .

Дайте разрешение на создание пользовательских образов

Вы можете дать пользователям возможность создавать собственные изображения в вашей организации или проекте.

Compute Engine предлагает предопределенные

Роль администратора вычислительного хранилища

( ролей/compute.storageAdmin )

которые вы можете назначить пользователям, чтобы они могли создавать, удалять и управлять

ресурсы, связанные с хранилищем, включая образы, диски и моментальные снимки. Если вам нужен

роль, которая позволяет только создание образа, необходимо создать пользовательскую

роль. В вашем обычае

роль, включите следующие разрешения:

Если вам нужен

роль, которая позволяет только создание образа, необходимо создать пользовательскую

роль. В вашем обычае

роль, включите следующие разрешения:

-

Compute.images.createдля создания новых образов -

вычисл.images.listдля отображения изображений в проекте -

Compute.disks.use, если образ создан с диска -

calculate.disks.list, если пользователям необходимо вывести список всех дисков в проекте

Если вы даете пользователю возможность создавать собственные образы в организации уровень, пользователь может создавать собственные изображения для любого проекта в пределах организация.

Разрешения, необходимые для этой задачи

Для выполнения этой задачи необходимо иметь следующее разрешения:

-

менеджер ресурсов.на проект или организация для просмотра текущей политики IAM [проекты|организации].getIamPolicy

[проекты|организации].getIamPolicy -

resourcemanager.[проекты|организации].setIamPolicyon проект или организация для обновления политики IAM

Console

В Google Cloud Console перейдите на страницу IAM & Admin для проекта или организации.

Перейти к IAM и администратору

Чтобы добавить нового участника, нажмите person_add Добавить .

В поле Новые участники введите адрес электронной почты удостоверения которым вы хотите предоставить доступ.

Например:

- Электронная почта аккаунта Google:

[email protected] - Группа Google:

[email protected] - Учетная запись службы:

server@example. gserviceaccount.com

gserviceaccount.com - Домен Google Workspace:

example.com

- Электронная почта аккаунта Google:

В списке Выберите роль выберите Compute Engine > Compute Storage Admin или выберите пользовательскую роль, если вы ее создали.

Необязательно: для дальнейшего контроля доступа пользователей к ресурсам Google Cloud, добавить условную привязку роли.

Сохраните изменения.

gcloud

Чтобы предоставить роль roles/compute.storageAdmin на уровне организации, используйте

команда gcloud add-iam-policy-binding :

организации gcloud add-iam-policy-binding ORGANIZATION_ID \

--member=' ЧЛЕН ' \

--role='роли/вычислить.хранилищеАдминистратор

Чтобы предоставить роль roles/compute. на уровне проекта, используйте  storageAdmin

storageAdmin проекты gcloud команда add-iam-policy-binding :

проекты gcloud add-iam-policy-binding PROJECT_ID \

--member=' ЧЛЕН ' \

--role='роли/compute.storageAdmin'

Заменить следующее:

API

Прочитайте существующую политику с помощью метода ресурса

getIamPolicy.За проекты, используйте методProjects.getIamPolicy.POST https://cloudresourcemanager.googleapis.com/v1/projects/ PROJECT_ID :getIamPolicy

Замените

PROJECT_IDпроектом ID — например,my-project-1.Для организаций используйте метод

organizations.. getIamPolicy

getIamPolicy POST https://cloudresourcemanager.googleapis.com/v1/organizations/ ORGANIZATION_ID :getIamPolicy

Замените

ORGANIZATION_IDна организацию ID — например,123456578920.Compute Engine возвращает текущую политику в ответе.

Чтобы добавить или удалить участников и связанные с ними роли, отредактируйте политику с помощью текстовый редактор. Используйте следующий формат для добавления участников:

-

пользователь: [email protected] -

группа:[email protected] -

serviceAccount:[email protected] -

домен:example.domain.com

Например, чтобы предоставить

роль/вычисл.для роль storageAdmin

роль storageAdmin group:[email protected]добавьте в политику следующую привязку:{ "члены": [ "группа:[email protected]" ], "роль":"роли/compute.storageAdmin" }-

Запишите обновленную политику с помощью метода

setIamPolicy.Например, чтобы установить политику на уровне проекта, используйте

project.setIamPolicyметод. В тело запроса, предоставьте обновленную политику IAM с предыдущего шага.POST https://cloudresourcemanager.googleapis.com/v1/projects/ PROJECT_ID :setIamPolicy

Замените

PROJECT_IDидентификатором проекта.

Дайте разрешение на удаление пользовательских изображений

В зависимости от ваших потребностей вы можете разрешить пользователям делать следующее:

- Удалить конкретное изображение

- Удалить изображения, принадлежащие определенному проекту

- Удалить изображения для любого проекта в организации

Предоставление разрешения на уровне проекта позволяет пользователям удалять все изображения, принадлежащие

этот проект. Предоставление разрешения на уровне организации позволяет пользователю удалять

любые изображения, принадлежащие этой организации, независимо от проекта.

Предоставление разрешения на уровне организации позволяет пользователю удалять

любые изображения, принадлежащие этой организации, независимо от проекта.

Compute Engine предлагает предопределенный администратор вычислительного хранилища

роль

( roles/compute.storageAdmin ), которые можно назначить пользователям, чтобы они могли

создавать, удалять и управлять ресурсами, связанными с хранилищем, включая образы, диски,

и снимки. Если вам нужна роль, которая разрешает только удаление изображений, вы должны

создать пользовательскую роль.

В вашей настраиваемой роли включите следующие разрешения:

-

вычисл.images.deleteдля удаления изображений -

Compute.images.list, если пользователям необходимо составить список изображений в проекте или организация -

Compute.images.getдля получения изображений

Разрешения, необходимые для этой задачи

Для выполнения этой задачи необходимо иметь следующее разрешения:

-

resourcemanager.на проект или организация для просмотра текущей политики IAM [проекты|организации].getIamPolicy

[проекты|организации].getIamPolicy -

вычисл.images.getIamPolicyна изображение для просмотра текущего IAM-политика -

resourcemanager.[проекты|организации].setIamPolicyon проект или организация для обновления политики IAM -

Compute.images.setIamPolicyна образе для обновления IAM-политика

Консоль

Чтобы дать разрешение на удаление определенных изображений, выполните следующие действия:

В Cloud Console перейдите на страницу Изображения .

Перейти к изображениям

Выберите изображения, которым вы хотите предоставить разрешения.

Чтобы развернуть столбец разрешений, нажмите Показать информационную панель .

Чтобы добавить одного или нескольких участников, нажмите Добавить принципала .

В поле Новые участники введите адрес электронной почты удостоверения, которое вы хотите поделиться изображением с.

Например:

- Электронная почта аккаунта Google:

test-user@gmail.ком - Группа Google:

[email protected] - Учетная запись службы:

[email protected] - Домен Google Workspace:

example.com

- Электронная почта аккаунта Google:

В списке Роль наведите указатель на Compute Engine и выберите Storage Admin или выберите пользовательскую роль из списка Custom .

Необязательно: для дальнейшего контроля доступа пользователей к ресурсам Google Cloud, добавить условную привязку роли.

Сохраните изменения.

Чтобы дать разрешение на удаление изображений для проекта или организации, выполните следующее:

Перейдите на страницу IAM & Admin для проекта или организации.

Перейти к IAM и администратору

Нажмите person_add Добавить .

В поле Новые участники введите адрес электронной почты удостоверения, которое вы хотите предоставить доступ к.Например:

- Электронная почта аккаунта Google:

[email protected] - Группа Google:

[email protected] - Учетная запись службы:

[email protected] - Домен Google Workspace:

example.com

- Электронная почта аккаунта Google:

В списке Роль наведите указатель на Compute Engine и выберите Storage Admin или выберите пользовательскую роль из списка Custom .

Необязательно: для дальнейшего контроля доступа пользователей к ресурсам Google Cloud, добавить условную привязку роли.

Сохраните изменения.

gcloud

Чтобы дать разрешение на удаление изображений на уровне организации, используйте организации gcloud add-iam-policy-binding команда:

организации gcloud add-iam-policy-binding ORGANIZATION_ID \

--member=' ЧЛЕН ' \

--role=' РОЛЬ '

Чтобы дать разрешение на удаление изображений на уровне проекта, используйте gcloud

проекты add-iam-policy-binding команда:

проекты gcloud add-iam-policy-binding PROJECT_ID \

--member=' ЧЛЕН ' \

--role=' РОЛЬ '

Чтобы дать разрешение на удаление определенного изображения, используйте вычисление gcloud . команда: изображения add-iam-policy-binding

изображения add-iam-policy-binding

gcloud вычислительные образы add-iam-policy-binding IMAGE_NAME \

--member=' ЧЛЕН ' \

--role=' РОЛЬ '

Заменить следующее:

-

ORGANIZATION_IDилиPROJECT_IDилиIMAGE_NAME: 12-значный числовой идентификатор организации, идентификатор проекта или изображение имя — например,123456578920,мой-проект-1илимой пользовательский образ MEMBER: действительный идентификатор, к которому вы хотите предоставить рольНапример:

- Электронная почта аккаунта Google:

user:user@gmail. ком

ком - Группа Google:

группа: [email protected] - Учетная запись службы:

serviceAccount:[email protected] - Домен Google Workspace:

domain:example.com

- Электронная почта аккаунта Google:

ROLE: роль, которую нужно назначить этому идентификатор — например, рольroles/compute.storageAdminили пользовательская роль, такая какroles/customImageDeletionRole

API

Прочитать существующую политику с соответствующим ресурсом

getIamPolicyметод.Для проектов используйтеProjects.getIamPolicy. метод:POST https://cloudresourcemanager.

googleapis.com/v1/projects/ PROJECT_ID :getIamPolicy

googleapis.com/v1/projects/ PROJECT_ID :getIamPolicy

Замените

PROJECT_IDидентификатором проекта.Для организаций используйте метод

organizations.getIamPolicy:POST https://cloudresourcemanager.googleapis.com/v1/organizations/ ORGANIZATION_ID :getIamPolicy

Замените

ORGANIZATION_IDна 12-значный числовой идентификатор организации.Для определенного образа используйте метод

images.getIamPolicy:POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :getIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта -

IMAGE_NAME: имя изображения

Compute Engine возвращает текущую политику в ответе.

-

Чтобы добавить или удалить участников и связанные с ними роли, вы можете отредактировать политики с помощью текстового редактора. Используйте следующий формат для добавления участников:

-

пользователь: [email protected] -

группа:[email protected] -

serviceAccount:[email protected] -

домен:example.domain.com

Например, чтобы предоставить

roles/compute.storageAdminроли дляпользователь: [email protected]добавьте следующую привязку к политика:{ "члены": [ "пользователь: [email protected]" ], "роль":"роли/compute.storageAdmin" }-

Запишите обновленную политику с помощью метода

setIamPolicy.

Например, чтобы установить политику на уровне проекта, используйте

метод project.setIamPolicy. В теле запроса укажите обновленную IAM-политику. с предыдущего шага.ПОСТ https://cloudresourcemanager.googleapis.com/v1/projects/ PROJECT_ID :setIamPolicy

Замените

PROJECT_IDидентификатором проекта.

Общий доступ к пользовательским изображениям внутри организации

Если ваш проект принадлежит организации, организация может иметь несколько другие проекты с различными уровнями доступа к другим проектам. Когда вы создаете пользовательские изображения, вы можете поделиться этими изображениями с другими пользователями из других проектов внутри организации.

Compute Engine предлагает следующие предопределенные роли IAM. которые вы можете использовать для управления изображениями:

которые вы можете использовать для управления изображениями:

- Пользователь образа вычислений (

ролей/вычислений.imageUser): разрешение на просмотр, чтение и использовать изображения в своих запросах, не имея других разрешений на изображение - Compute Storage Admin (

roles/compute.storageAdmin): разрешения на создание, изменять и удалять диски, образы и моментальные снимки

Кроме того, вы также можете создать свой собственный настраиваемая роль IAM.

В качестве наилучшей практики мы рекомендуем хранить все пользовательские изображения в

единственный проект, посвященный размещению этих изображений.

Эта практика улучшает управление этими изображениями и позволяет предоставлять

определенные группы получают доступ только к тем изображениям, которые им нужны.Вы также можете предоставить

групповой доступ ко всему проекту изображения, но поскольку групповой доступ ко всему

image нарушает принцип наименьших привилегий, мы его не рекомендуем.

В приведенном ниже примере показано, как добавить группу, чтобы пользователи этой группы доступ к изображению.

Консоль

В облачной консоли перейдите на страницу Изображения .

Перейти к изображениям

Выберите изображение, которым хотите поделиться с другими пользователями.

Чтобы развернуть столбец разрешений, нажмите Показать информационную панель .

Чтобы добавить одного или нескольких участников, нажмите Добавить принципала .

В поле Новые участники введите адрес электронной почты удостоверения, которое вы хотите поделиться изображением с.

Например:

- Электронная почта аккаунта Google:

[email protected] - Группа Google:

[email protected] - Учетная запись службы:

server@example. gserviceaccount.com

gserviceaccount.com - Домен Google Workspace:

example.com

- Электронная почта аккаунта Google:

В списке Роль наведите указатель на Compute Engine и выберите Image User или Storage Admin или выберите пользовательскую роль.

Дополнительно: для дальнейшего контроля доступа пользователя к Google Cloud ресурсы, добавьте условную привязку ролей.

Сохраните изменения.

Чтобы пользователи могли запускать общие пользовательские образы из облачной консоли,

предоставить пользователям роль Viewer IAM ( roles/viewer ) для

имиджевый проект.Предоставление этой роли помогает обеспечить отображение общих изображений

в списке выбора изображений.

В Cloud Console перейдите на страницу IAM & Admin .

Перейти к IAM и администратору

Нажмите person_add Добавить .

В поле Новые участники введите адрес электронной почты удостоверения, которое вы хотите поделиться изображением с. Например:

- Электронная почта аккаунта Google:

test-user@gmail.ком - Группа Google:

[email protected] - Учетная запись службы:

[email protected] - Домен Google Workspace:

example.com

- Электронная почта аккаунта Google:

В списке Роль наведите указатель на Проект и выберите Зритель .

Дополнительно: для дальнейшего контроля доступа пользователя к Google Cloud ресурсы, добавьте условную привязку ролей.

Сохраните изменения.

gcloud

Чтобы обновить политику IAM для определенного образа, используйте gcloud вычислительные изображения команда add-iam-policy-binding :

gcloud вычислительные образы add-iam-policy-binding IMAGE_NAME \

--member=' ЧЛЕН ' \

--role=' РОЛЬ '

Заменить следующее:

-

IMAGE_NAME: имя изображение — например,custom-centos-8 MEMBER: действительный идентификатор, для которого вы хотите предоставить рольНапример:

-

пользователь: test-user@gmail. ком

ком -

группа:[email protected] -

serviceAccount:[email protected] -

домен:example.domain.com

-

ROLE: роль для назначения этого идентификатора, напримерroles/compute.imageUser,roles/compute.storageAdminили пользовательская роль

Опционально, чтобы пользователи могли видеть эти общие изображения в своих изображениях .список запросы, предоставить пользователям роль Viewer IAM ( roles/viewer )

для проекта изображения с помощью проектов gcloud add-iam-policy-binding команда. если вы не

нужно, чтобы ваши пользователи могли просматривать список общих изображений, вы можете пропустить

этот шаг.

проекты gcloud add-iam-policy-binding PROJECT_ID \

--member=' ЧЛЕН ' \

--role='роли/зритель'

API

Чтение существующей политики с помощью ресурса

getIamPolicyметод.Например, чтобы получить политику для определенного образа, используйте команду Методimages.getIamPolicy:POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :getIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта проекта это изображение принадлежит -

IMAGE_NAME: имя изображения

Compute Engine возвращает текущую политику в ответе.

-

Чтобы добавить или удалить участников и связанные с ними роли, отредактируйте политику с помощью Текстовый редактор. Используйте следующий формат для добавления участников:

-

пользователь: [email protected] -

группа:[email protected] -

serviceAccount:[email protected] -

домен:example.domain.com

Например, чтобы предоставить

roles/compute.imageUserнаtest-email@example.ком, добавьте в политику следующую привязку:{ "члены": [ "пользователь: [email protected]" ], "роль":"роли/compute.imageUser" }-

Запишите обновленную политику с помощью метода

setIamPolicy. Например,

чтобы установить политику для определенного образа, используйте

Например,

чтобы установить политику для определенного образа, используйте project.setIamPolicyметод. В теле запроса укажите обновленную IAM-политику. с предыдущего шага.POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :setIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта проекта это изображение принадлежит -

IMAGE_NAME: имя изображения

-

Опционально, чтобы пользователи могли видеть эти общие изображения в своих изображениях .список запросы, назначьте пользователям роль Viewer IAM ( roles/viewer ) для

image с помощью метода Projects..

Если вам не нужно, чтобы ваши пользователи могли просматривать список общих изображений,

вы можете пропустить этот шаг. setIamPolicy

setIamPolicy

POST https://cloudresourcemanager.googleapis.com/v1/projects/ PROJECT_ID :setIamPolicy

Обмен пользовательскими изображениями между организациями

Создание каталога пользовательских изображений может быть полезно для обмена изображениями с партнеров, пользователей или подрядчиков, не входящих в вашу организацию.Делиться ваши изображения с пользователями за пределами организации, добавьте их как пользователей изображения на ваш проект:

Консоль

В облачной консоли перейдите на страницу Изображения .

Перейти к изображениям

Выберите изображение, которым хотите поделиться с другими пользователями.

Чтобы развернуть столбец разрешений, нажмите Показать информационную панель .

Чтобы добавить одного или нескольких участников, нажмите Добавить принципала .

В поле Новые участники введите адрес электронной почты группы, которую вы хотите поделиться изображением с. Например,

[email protected].В списке Роль наведите указатель на Compute Engine и выберите Вычислить пользователя образа .

Дополнительно: для дальнейшего контроля доступа пользователя к Google Cloud ресурсы, добавьте условную привязку ролей.

Сохраните изменения.

Чтобы пользователи могли запускать общие пользовательские образы из облачной консоли,

предоставить пользователям роль Viewer IAM ( roles/viewer ) для

имиджевый проект. Предоставление

эта роль помогает убедиться, что общие изображения отображаются в выборе изображений

список.

В Cloud Console перейдите на страницу IAM & Admin .

Перейти к IAM и администратору

Нажмите person_add Добавить .

В поле Новые участники введите адрес электронной почты удостоверения, которое вы хотите поделиться изображением с.Например,

[email protected].В списке Роль наведите указатель на Проект и выберите Зритель .

Дополнительно: для дальнейшего контроля доступа пользователя к Google Cloud ресурсы, добавьте условную привязку ролей.

Сохраните изменения.

gcloud

Чтобы предоставить пользователям роль roles/compute.imageUser , используйте gcloud

команда вычисления изображений add-iam-policy-binding :

gcloud вычислительные образы add-iam-policy-binding IMAGE_NAME \

--member=' ЧЛЕН ' \

--role='роли/вычислить. imageUser'

imageUser'

Заменить следующее:

-

IMAGE_NAME: имя изображения — для например,custom-centos-8 -

MEMBER: действительный идентификатор, для которого вы хотите предоставить роль — например,group:[email protected]

Опционально, чтобы пользователи могли видеть эти общие изображения в своем images.list запросы, предоставить пользователям роль Viewer IAM ( roles/viewer )

для проекта изображения с помощью проектов gcloud add-iam-policy-binding команда.если ты

не нужно, чтобы ваши пользователи могли просматривать список общих изображений, вы можете

пропустить этот шаг.

проекты gcloud add-iam-policy-binding PROJECT_ID \

--member=' ЧЛЕН ' \

--role='роли/зритель'

API

Чтение существующей политики с помощью ресурса

getIamPolicyметод. Например, чтобы получить политику для определенного образа, используйте команду

Метод

Например, чтобы получить политику для определенного образа, используйте команду

Метод images.getIamPolicy:ОТПРАВИТЬ https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :getIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта проекта это изображение принадлежит -

IMAGE_NAME: имя изображения

Compute Engine возвращает текущую политику в ответе.

-

Чтобы добавить или удалить участников и связанные с ними роли, вы можете отредактировать политики с помощью текстового редактора.Используйте следующий формат для добавления участников:

-

пользователь: test-user@gmail. com

com -

группа:[email protected] -

serviceAccount:[email protected] -

домен:example.domain.com

Например, чтобы предоставить

roles/compute.imageUserпользователю[email protected]добавьте в политику следующую привязку:{ "члены": [ "пользователь: тестовый-пользователь@пример.ком" ], "роль":"роли/compute.imageUser" }-

Запишите обновленную политику с помощью метода

setIamPolicy. Например, чтобы установить политику для определенного изображения, используйтеimages.setIamPolicyметод. В теле запроса укажите обновленную IAM-политику. с предыдущего шага.POST https://compute.

googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :setIamPolicy

googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :setIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта проекта это изображение принадлежит -

IMAGE_NAME: имя изображения

Опционально, чтобы пользователи могли видеть эти общие изображения в своих изображениях

.списокзапросы, предоставить пользователям роль Viewer IAM (roles/viewer) для проекта изображения с помощьюProjects.setIamPolicyметод. если ты не нужно, чтобы ваши пользователи могли просматривать список общих изображений, вы можете пропустить этот шаг.POST https://cloudresourcemanager.googleapis.

com/v1/projects/ PROJECT_ID :setIamPolicy

com/v1/projects/ PROJECT_ID :setIamPolicy

-

Общий доступ к пользовательским изображениям

Вы можете поделиться своими пользовательскими образами со всеми аутентифицированными Compute Engine. пользователей, независимо от того, являются ли они частью вашей организации или проекта.

Вы можете делиться ресурсами, такими как изображения, только со всеми аутентифицированными пользователями; вы не можете делиться проектами или организациями со всеми аутентифицированными пользователи. Это ограничение и иерархия ресурсов помогают предотвратить организация от непреднамеренного обмена всем своим проектом со всеми аутентифицированных пользователей Compute Engine.

В следующем примере показано, как предоставить все

использует роль пользователя Compute Image ( roles/compute.imageUser ) для пользовательского образа.

Пользователи должны знать имя изображения в явном виде. Пользователи не могут полагаться на получение

информацию, сделав запрос

Пользователи должны знать имя изображения в явном виде. Пользователи не могут полагаться на получение

информацию, сделав запрос images.list .gcloud

Чтобы сделать изображения общедоступными, используйте команду gcloud Compute Images add-iam-policy-binding :

gcloud вычислительные образы add-iam-policy-binding IMAGE_NAME \

--member='allAuthenticatedUsers' \

--role='роли/вычислить.imageUser'

Замените IMAGE_NAME именем ресурса, например, my_image .

API

Чтение существующей политики с помощью

getIamPolicyметод. Например, чтобы получить политику для определенного образа, используйте команду Методimages.: getIamPolicy

getIamPolicy POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :getIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта проекта это изображение принадлежит -

IMAGE_NAME: имя изображения

Compute Engine возвращает текущую политику в ответе.

-

Чтобы добавить или удалить участников и связанные с ними роли, отредактируйте политику в текстовом редакторе:

{ "члены": [ "все аутентифицированные пользователи" ], "роль":"роли/compute.imageUser" }Запишите обновленную политику с помощью метода

setIamPolicy. Например, чтобы установить политику для определенного изображения, используйтеimages.метод. В теле запроса укажите обновленную IAM-политику. с предыдущего шага. setIamPolicy

setIamPolicy POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :setIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта проекта это изображение принадлежит -

IMAGE_NAME: имя изображения

-

Предоставление группе управляемых экземпляров доступа к изображениям

Compute Engine позволяет создавать группы виртуальных машин как

управляемый или

неуправляемый

группы экземпляров.Если вы создаете группу управляемых экземпляров (MIG),

Compute Engine использует

Агент службы API Google

для вызова API Compute Engine и выполнения действий, связанных с

группе, например воссоздание неработоспособных виртуальных машин и обновление виртуальных машин.

Если вы хотите создать MIG, используя образ из другого

предоставьте роль пользователя Compute Image ( roles/compute.imageUser )

Учетная запись службы API, принадлежащая проекту, который создает MIG. Например:

- Проект A хочет создать MIG с использованием образов, принадлежащих Проект Б.

- Project B предоставляет служебной учетной записи Project A роль пользователя Compute Image.

- Проект A теперь может использовать образы из проекта B для создания MIG.

После предоставления роли пользователя Compute Image вы можете получить доступ к образу из других проектов с помощью консоли или URL-адреса изображения, когда вы создать шаблон экземпляра для управляемой группы.

Получить адрес электронной почты учетной записи службы

В Cloud Console перейдите на страницу IAM проекта, чей сервисный аккаунт, к которому вы хотите предоставить доступ.

Перейти к IAM

При появлении запроса выберите свой проект из списка.

Найдите агента службы API Google , у которого есть электронная почта адрес в следующем формате:

Примечание: Для этого адреса электронной почты требуется номер проекта , а не идентификатор проекта. Чтобы узнать, как определить номер проекта, см. Идентификация проектов.PROJECT_NUMBER @cloudservices.gserviceaccount.com

Получив адрес электронной почты учетной записи службы, вы можете перейти к одному из следующие разделы:

Предоставить MIG доступ ко всем изображениям в проекте

Теперь, когда у вас есть адрес электронной почты сервисной учетной записи, вы можете добавить

обратиться к другому проекту и предоставить ему роль пользователя Compute Image

( ролей/compute. ). imageUser

imageUser

Console

В Google Cloud Console перейдите на страницу IAM & Admin изображения проект.

Перейти к IAM и администратору

Чтобы добавить нового участника, нажмите person_add Добавить .

В поле Новые участники добавьте адрес электронной почты учетной записи службы.

В списке Роль наведите указатель на Вычислить и выберите Вычислить пользователя образа .

Дополнительно: для дальнейшего контроля доступа пользователя к Google Cloud ресурсы, добавьте условную привязку ролей.

Нажмите Сохранить .

Вернитесь к проекту учетной записи службы.

Теперь вы можете

создать шаблон экземпляра

на основе изображения из проекта изображения и

создать МИГ

на основе шаблона экземпляра.

gcloud

Добавить учетную запись службы из проекта изображения с помощью проектов gcloud

команда add-iam-policy-binding :

проекты gcloud add-iam-policy-binding PROJECT_ID \

--member='serviceAccount: SERVICE_ACCOUNT_EMAIL ' --role='roles/compute.imageUser'

Заменить следующее:

-

PROJECT_ID: идентификатор проекта, содержащего изображения, которыми вы хотите поделиться -

SERVICE_ACCOUNT_EMAIL: адрес электронной почты сервисный аккаунт

Теперь вы можете создать шаблон экземпляра на основе изображения из проекта изображения и создать МИГ на основе шаблона экземпляра.

API

Получите политику IAM для проекта образа, используя проекты

.: метод getIamPolicy

метод getIamPolicy POST https://cloudresourcemanager.googleapis.com/v1/projects/ PROJECT_ID :getIamPolicy

Замените

PROJECT_IDидентификатором проекта имиджевый проект.Чтобы предоставить роль

roles/compute.imageUserучетной записи службы, измените политику с помощью текстовый редактор:{ "привязки": [ { "роль": "роли/compute.imageUser", "члены": [ "serviceAccount: SERVICE_ACCOUNT_EMAIL " ] } ] }Замените

SERVICE_ACCOUNT_EMAILна электронная почта сервисного аккаунта.Напишите обновленную политику, используя

Projects.setIamPolicy. В теле запроса укажите обновленную IAM-политику.

с предыдущего шага.

В теле запроса укажите обновленную IAM-политику.

с предыдущего шага.POST https://cloudresourcemanager.googleapis.com/v1/projects/ PROJECT_ID :setIamPolicy

Замените

PROJECT_IDидентификатором продукта имиджевый проект.Теперь вы можете создать шаблон экземпляра на основе изображения из проекта изображения и создать МИГ на основе шаблона экземпляра.

Предоставление MIG доступа к определенным изображениям в проекте

Теперь, когда у вас есть адрес электронной почты сервисной учетной записи, вы можете добавить

обратиться к другому проекту и предоставить роль пользователя Compute Image ( roles/compute.imageUser )

для определенных изображений.

Console

В Cloud Console перейдите на страницу Images образа проект.

Перейти к изображениям

Установите флажки рядом с изображениями, которыми вы хотите поделиться.

Чтобы развернуть столбец разрешений, нажмите Показать информационную панель .

На панели Разрешения нажмите Добавить принципала .

В поле Новые участники введите адрес электронной почты служебной учетной записи, с которой вы хотите поделиться изображением. Например,

[email protected].В списке Роль выберите Compute и выберите Вычислить пользователя образа .

Необязательно: для дальнейшего контроля доступа пользователей к ресурсам Google Cloud, добавить условную привязку роли.

Нажмите Сохранить .

Вернитесь к проекту учетной записи службы.

Теперь вы можете создать шаблон экземпляра на основе изображения из проекта изображения и создать МИГ на основе шаблона экземпляра.

gcloud

Чтобы предоставить учетной записи службы доступ к определенному образу, используйте команду gcloud Compute Images add-iam-policy-binding :

gcloud вычислительные образы add-iam-policy-binding IMAGE_NAME \

--member='serviceAccount: SERVICE_ACCOUNT_EMAIL ' \

--role='роли/вычислить.imageUser'

Заменить следующее:

-

IMAGE_NAME: имя изображения, которым вы хотите поделиться -

SERVICE_ACCOUNT_EMAIL: адрес электронной почты сервисный аккаунт

Теперь вы можете

создать шаблон экземпляра

на основе изображения из проекта изображения и

создать МИГ

на основе шаблона экземпляра.

API

Получите IAM-политику образа с помощью метода

images.getIamPolicy:ОТПРАВИТЬ https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :getIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта изображения проект -

IMAGE_NAME: имя нужного изображения поделиться

-

Чтобы предоставить роль

roles/compute.imageUserучетной записи службы, измените политика с текстовым редактором:{ "привязки": [ { "роль": "роли/вычислить.изображениеПользователь", "члены": [ "serviceAccount: SERVICE_ACCOUNT_EMAIL " ] } ] }Замените

SERVICE_ACCOUNT_EMAILна электронная почта сервисного аккаунта.

Запишите обновленную политику с помощью метода

images.setIamPolicy. В теле запроса укажите обновленную IAM-политику. с предыдущего шага.POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :setIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта изображения проект -

IMAGE_NAME: имя нужного изображения поделиться

Теперь вы можете создать шаблон экземпляра на основе изображения из проекта изображения и создать МИГ на основе шаблона экземпляра.

-

Контролируйте использование общих изображений и моментальных снимков

После того, как вы поделились своими изображениями с другими пользователями, вы можете контролировать, где эти пользователи

использовать эти ресурсы в вашей организации. Установить

Ограничения

Установить

Ограничения /compute.storageResourceUseRestrictions ограничение

для определения проектов, в которых пользователям разрешено использовать ваши ресурсы хранения.

У вас должно быть разрешение на изменение политик вашей организации, чтобы установить эти

ограничения. Например, менеджер ресурсов.организацияАдминистратор роль

имеет право устанавливать эти ограничения.

Найдите идентификатор организации для своей организации с помощью

gcloud список организацийкоманда:список организаций gcloud

Получите существующие параметры политики для вашей организации с помощью

gcloud организационные политики диспетчера ресурсов описывают команду:gcloud resource-manager org-policies описывает \ Compute. storageResourceUseRestrictions \

--organization ORGANIZATION_ID > политика организации.батат

storageResourceUseRestrictions \

--organization ORGANIZATION_ID > политика организации.батат

Заменить ORGANIZATION_ID с вашим 12-значным числом идентификатор организации.

Откройте файл

org-policy.yamlв текстовом редакторе и изменитеCompute.storageResourceUseRestrictions ограничение. Добавьте ограничения которые вам нужны, или снимите ограничения, которые вам больше не нужны. Когда вы закончите редактирование файла, сохраните изменения. Например, вы можете установить следующую запись ограничения в файле политики:ограничение: вычислить.StorageResourceUseRestrictions списокПолитика: разрешенные значения: - под:организация/ идентификатор организацииПримечание: Вы также можете указать идентификатор папки, используяв разделе:папка/ FOLDER_IDформат для организации все проекты в папку.

Примените файл

org-policy.yamlк своей организации с помощью командыgcloud resource-manager org-policy set-policy:gcloud resource-manager org-policies set-policy \ --organization= ORGANIZATION_ID орг-политика.батат

Заменить ORGANIZATION_ID с вашим 12-значным числом идентификатор организации.

После завершения настройки ограничений в политике организации проверьте эти ограничения, чтобы гарантировать, что они создают ограничения, которые вы хотите.

Использовать изображения из другого проекта

Если кто-то предоставит вам доступ к одному или нескольким изображениям в другом проекте, вы можете получить доступ к этим изображениям в проекте, указав проект изображения в ваши запросы.

Например, чтобы создать виртуальную машину с использованием общего образа из другого проекта, выполните эти шаги:

Разрешения, необходимые для этой задачи

Для выполнения этой задачи необходимо иметь следующее разрешения:

-

Compute.в проекте instances.create

instances.create -

Compute.instances.updateShieldedVmConfig, если вы планируете создать Экземпляр защищенной виртуальной машины, и вы хотите чтобы иметь возможность изменить любые настройки защищенной виртуальной машины -

вычисл.network.useв проекте, если используется устаревший сеть -

Compute.subnetworks.useлибо для всего проекта, либо для выбранной подсети (сети VPC) -

Compute.networks.useExternalIpв проекте, если вам нужно назначить внешний IP-адрес (временный или статический) для экземпляра, использующего устаревшую сеть . -

Compute.subnetworks.useExternalIpлибо на весь проект, либо на выбранный подсеть, если вам нужно назначить экземпляру внешний IP-адрес (временный или статический) с использованием сети VPC -

вычисл.в проекте, если указан статический адрес в проект address.use

address.use -

Compute.instances.setMetadataпри установке метаданных -

Compute.instances.setTagsна экземпляре при установке тегов -

Compute.instances.setLabelsдля экземпляра, если установлено этикетки -

Compute.images.useReadOnlyна образе при создании нового корня постоянный диск -

Compute.disks.createв проекте при создании нового корня постоянный диск с этим экземпляром -

вычисл.disks.useReadOnlyна диске при подключении существующего постоянный диск в режиме только для чтения -

Compute.disks.useна диске при подключении существующего диска в режим чтения/записи -

Compute.на диске при настройке этикетки disks.setLabels

disks.setLabels -

Compute.snapshots.createв проекте для создания нового моментальный снимок при создании экземпляра из моментального снимка -

Compute.snapshots.useReadOnlyна моментальном снимке при создании экземпляра из снимка

Консоль

В Google Cloud Console перейдите на страницу Создать экземпляр .

Перейти к созданию экземпляра

- Укажите Имя для вашей виртуальной машины. Дополнительные сведения см. в разделе Соглашение об именовании ресурсов.

- Необязательно: измените зону на для этой виртуальной машины. Compute Engine рандомизирует список зон в каждом регионе, чтобы поощрять использование несколько зон.

- Выберите конфигурацию компьютера для вашей виртуальной машины.

- В разделе Загрузочный диск щелкните Изменить , чтобы настроить загрузочный диск, а затем выполните следующие действия:

- Выберите вкладку Пользовательские изображения .

- Чтобы выбрать проект образа, нажмите Выберите проект , а затем выполните следующие действия:

- Выберите проект, содержащий изображение.

- Щелкните Открыть .

- В списке Изображение щелкните изображение, которое вы хотите импортировать.

- Выберите тип и размер загрузочного диска.

- Чтобы подтвердить параметры загрузочного диска, нажмите Выберите .

Чтобы разрешить трафик HTTP или HTTPS к виртуальной машине, в разделе Брандмауэр выберите Разрешить трафик HTTP или Разрешить трафик HTTPS .

Облачная консоль добавляет сетевой тег к вашей виртуальной машине и создает соответствующий Правило входного брандмауэра, разрешающее весь входящий трафик на

tcp:80(HTTP) илиtcp:443(HTTPS). Сетевой тег связывает правило брандмауэра с виртуальной машиной. Для получения дополнительной информации см.

Обзор правил брандмауэра в документации Virtual Private Cloud.

Сетевой тег связывает правило брандмауэра с виртуальной машиной. Для получения дополнительной информации см.

Обзор правил брандмауэра в документации Virtual Private Cloud.- Чтобы запустить и создать виртуальную машину, нажмите Создать .

gcloud

Создайте виртуальную машину с помощью команды создания вычислительных экземпляров gcloud ,

и используйте флаги --image и --image-project , чтобы указать имя изображения

и проект, в котором находится изображение:

вычислительных экземпляра gcloud создают ИМЯ_ВМ \

--image= ИЗОБРАЖЕНИЕ \

--image-project= IMAGE_PROJECT

Заменить следующее:

-

VM_NAME: имя для нового ВМ -

ИЗОБРАЖЕНИЕ: имя изображения -

IMAGE_PROJECT: проект, которому принадлежит изображение

Если команда выполнена успешно, gcloud отвечает свойствами

новая виртуальная машина:

Создан [https://compute. googleapis.com/compute/v1/projects/myproject/zones/us-central1-b/instances/example-instance].

НАЗВАНИЕ ЗОНА MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS

пример-экземпляр us-central1-b e2-standard-2 10.240.0.4 104.198.53.60 РАБОТАЕТ

googleapis.com/compute/v1/projects/myproject/zones/us-central1-b/instances/example-instance].

НАЗВАНИЕ ЗОНА MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS

пример-экземпляр us-central1-b e2-standard-2 10.240.0.4 104.198.53.60 РАБОТАЕТ API

Следуйте инструкциям API, чтобы создать виртуальную машину из общедоступного образа, но укажите изображение поле в теле запроса. Чтобы добавить пустые диски, не указывайте

источник изображения.Дополнительно можно указать diskSizeGb , diskType ,

и метки свойств.

[...

изображение: "проекты/ PROJECT_ID /global/images/ IMAGE_NAME

{

"инициализировать параметры": {

"diskSizeGb": " SIZE_GB ",

"sourceImage": " ИЗОБРАЖЕНИЕ "

}

}

. ..]

..] Заменить следующее:

-

PROJECT_ID: проект, содержащий изображение -

IMAGE_NAME: исходное изображение -

SIZE_GB: размер диска -

IMAGE: исходный образ для незагрузочного диска

Для пустых дисков не указывайте источник образа.

Вы также можете создавать загрузочные постоянные диски из образов в другом проекте. Сведения о создании загрузочного диска из образа см. в разделе Создание автономный загрузочный постоянный диск.

Отменить доступ к общим изображениям

После того, как пользователю больше не нужен доступ к вашим ресурсам Compute Engine,

отозвать свой доступ с помощью Cloud Console, Google Cloud CLI или

API вычислительного движка.

Console

В Cloud Console перейдите на страницу Images образа проект.

Перейти к изображениям

Установите флажки рядом с изображениями, которые вы хотите обновить.

Чтобы развернуть столбец разрешений, нажмите Показать информационную панель .

Разверните роль, для которой вы хотите удалить пользователей.

Чтобы удалить пользователя из этой роли, нажмите удалить удалить .

gcloud

Чтобы удалить пользователя из роли на изображении, используйте вычислительных образов gcloud.

удалить привязку политики iam команда

с флагами --member и --role :

Вычислительные изображения gcloud remove-iam-policy-binding IMAGE_NAME \

--member=' ЧЛЕН ' \

--role=' РОЛЬ '

Заменить следующее:

-

IMAGE_NAME: имя изображения — для например,my_image ЧЛЕН: личность, которую вы хотите удалитьДолжен иметь вид

пользователь|группа|учетная запись службы:адрес электронной почтыилидомен:домен. Например:

Например:-

пользователь: [email protected] -

группа:[email protected] -

serviceAccount:[email protected] -

домен:example.domain.com

-

РОЛЬ: роль, из которой вы хотите удалить личность

Если вы отзываете доступ к ресурсу, который находится в стадии бета-тестирования, используйте

вместо этого используйте команду gcloud beta-compute .

API

Чтение существующей политики с помощью метода

images.getIamPolicy:POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /global/images/ IMAGE_NAME :getIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта этого изображения принадлежит -

IMAGE_NAME: имя изображения

Compute Engine возвращает текущую политику в ответе.

-

Чтобы удалить участников и связанные с ними роли, отредактируйте политику с текстом редактор.

Запишите обновленную политику с помощью метода

images.setIamPolicy. В теле запроса укажите обновленную IAM-политику. с предыдущего шага.POST https://compute.googleapis.com/compute/v1/projects/ PROJECT_ID /zones/global/images/ IMAGE_NAME :setIamPolicy

Заменить следующее:

-

PROJECT_ID: идентификатор проекта этого изображения принадлежит -

IMAGE_NAME: имя изображения

-

Что дальше

Моделирование Вселенной с помощью MICE: обилие массивных скоплений

Аннотация

Мы представляем новый набор больших прогонов N тел, моделирование Marenostrum Institut de Ciències de l’Espai (MICE), которые обеспечивают уникальную комбинацию очень больших космологических объемов с хорошим разрешением по массе. Они отслеживают гравитационную эволюцию ~8,5 миллиардов частиц (2048 3 ) в объемах, покрывающих до ~15 объемов Хаббла (т. Наша главная цель — точно смоделировать и откалибровать базовые космологические зонды, которые будут использоваться в предстоящих астрономических исследованиях беспрецедентного объема. Здесь мы используем очень большие объемы MICE, чтобы сделать надежную выборку массивного хвоста функции масс гало (MF).Мы обсуждаем и избегаем возможных систематических эффектов в нашем исследовании, а также проводим подробный анализ различных оценок ошибок. Мы находим, что имеющиеся подгонки локального обилия гало хорошо согласуются с обилием, оцененным в большом объеме MICE до M ~ 10 14 h -1 M солнечное , но значительно отклоняются для больших масс, недооценивая MF на 10 процентов (30 процентов) при M = 3,16 × 10 14 h -1 M солнечное (10 15 h -1 M солнечное ).

Они отслеживают гравитационную эволюцию ~8,5 миллиардов частиц (2048 3 ) в объемах, покрывающих до ~15 объемов Хаббла (т. Наша главная цель — точно смоделировать и откалибровать базовые космологические зонды, которые будут использоваться в предстоящих астрономических исследованиях беспрецедентного объема. Здесь мы используем очень большие объемы MICE, чтобы сделать надежную выборку массивного хвоста функции масс гало (MF).Мы обсуждаем и избегаем возможных систематических эффектов в нашем исследовании, а также проводим подробный анализ различных оценок ошибок. Мы находим, что имеющиеся подгонки локального обилия гало хорошо согласуются с обилием, оцененным в большом объеме MICE до M ~ 10 14 h -1 M солнечное , но значительно отклоняются для больших масс, недооценивая MF на 10 процентов (30 процентов) при M = 3,16 × 10 14 h -1 M солнечное (10 15 h -1 M солнечное ). Точно так же широко используемая аппроксимация Шета и Тормена, если ее экстраполировать на большое красное смещение в предположении универсальности, приводит к занижению содержания скопления на 30, 20 и 15 процентов при z = 0, 0,5, 1 для фиксированного ν = δ c . /σ ~ 3 (соответствует M ~ [7 — 2,5 — 0,8] × 10 14 h -1 M солнечное соответственно). Мы обеспечиваем перекалибровку МП на пять порядков по массе [10 10 < M/(h -1 M солнечное ) < 10 15 ], которая точно описывает его эволюцию красного смещения до z = 1.Мы исследуем влияние этой повторной калибровки на определение уравнения состояния темной энергии w и делаем вывод, что использование доступных подгонок, предполагающих универсальную эволюцию для скопления MF, может систематически смещать оценку w на целых 50 % для средне- глубинные (z<~1) съемки. Каталоги ореолов, использованные в этом анализе, находятся в открытом доступе на веб-странице MICE, http://www.

Точно так же широко используемая аппроксимация Шета и Тормена, если ее экстраполировать на большое красное смещение в предположении универсальности, приводит к занижению содержания скопления на 30, 20 и 15 процентов при z = 0, 0,5, 1 для фиксированного ν = δ c . /σ ~ 3 (соответствует M ~ [7 — 2,5 — 0,8] × 10 14 h -1 M солнечное соответственно). Мы обеспечиваем перекалибровку МП на пять порядков по массе [10 10 < M/(h -1 M солнечное ) < 10 15 ], которая точно описывает его эволюцию красного смещения до z = 1.Мы исследуем влияние этой повторной калибровки на определение уравнения состояния темной энергии w и делаем вывод, что использование доступных подгонок, предполагающих универсальную эволюцию для скопления MF, может систематически смещать оценку w на целых 50 % для средне- глубинные (z<~1) съемки. Каталоги ореолов, использованные в этом анализе, находятся в открытом доступе на веб-странице MICE, http://www. ice.cat/mice.

ice.cat/mice.

Обработка ошибок | gpconnect

Подробная информация о распространенных шаблонах обработки ошибок в API GP Connect

В качестве национального API FHIR®, описанный ниже подход к обработке ошибок GP Connect близко соответствует подходу Spine Core FHIR API Framework.

Однако приведенное ниже руководство является окончательным определением обработки ошибок для GP Connect API, поэтому руководство по обработке ошибок Spine Core следует рассматривать только для контекста.

Использование результата операции

В случае ошибки системы провайдера ДОЛЖНЫ реагировать, предоставляя ресурс OperationOutcome, профилированный для GPConnect-OperationOutcome-1.

GPConnect-OperationOutcome-1 :

- ДОЛЖЕН содержать определение серьезности в

OperationOutcome.issue.severity, предоставляющее значение из набора значений valueset-issue-severity. Во всех случаях, описанных в этом руководстве, будет использоваться значение

Во всех случаях, описанных в этом руководстве, будет использоваться значение error. - ДОЛЖЕН содержать определение типа ошибки в элементе

OperationOutcome.issue.code, предоставляя значение из набора значений типа задачи. - ДОЛЖЕН содержать подробную информацию об ошибке

Spine с кодомвOperationOutcome.issue.details.coding.codeиOperationOutcome.issue.details.coding.displayполя. Они должны быть взяты из стандартного набора кодов ошибок позвоночника NHS, как определено в наборе значений позвоночника-ошибки-или-предупреждения-кода-1. Коды ошибок и предупреждений Spine обеспечивают большую степень детализации обработки ошибок, а также обеспечивают стандартизированный подход к обработке ошибок в API-интерфейсах NHS. - СЛЕДУЕТ предоставлять дополнительные диагностические сведения об ошибке в свойстве

OperationOutcome., где такие сведения надежно обеспечивают дополнительный контекст ошибки для потребительских приложений. diagnostics

diagnostics

В приведенных ниже разделах содержатся рекомендации по сведениям об ошибках, которые должны быть возвращены в ряде ключевых сценариев.

Ошибки проверки личности

Системы провайдера ДОЛЖНЫ отвечать, возвращая один из следующих кодов ошибок OperationOutcome , когда встречаются сценарии ошибок идентификации ресурса FHIR:

| HTTP-код | Тип проблемы | Код ошибки корешка — код | Код ошибки корешка — дисплей |

|---|---|---|---|

400 | значение | INVALID_IDENTIFIER_SYSTEM | Неверная система идентификаторов |

400 | значение | INVALID_IDENTIFIER_VALUE | Недопустимое значение идентификатора |

400 | значение | INVALID_NHS_NUMBER | Неверный номер NHS |

400 | бизнес-правило | INVALID_PATIENT_DEMOGRAPHICS | Недопустимые демографические данные пациента (т. е. трассировка PDS не удалась) е. трассировка PDS не удалась) |

404 | не найдено | ОРГАНИЗАЦИЯ_НЕ НАЙДЕНА | Запись организации не найдена |

404 | не найдено | ПАЦИЕНТ НЕ НАЙДЕН | Запись пациента не найдена |

404 | не найдено | ПРАКТИК_НЕ НАЙДЕН | Запись врача не найдена |

404 | не найдено | NO_RECORD_FOUND | Запись не найдена |

Пример: введен неверный номер NHS

Если в поле $gpc.getstructuredrecord будут возвращены следующие сведения об ошибке:

{

"resourceType": "Результат операции",

"мета": {

"профиль": [

"https://fhir.nhs.uk/STU3/StructureDefinition/GPConnect-OperationOutcome-1"

]

},

"проблема": [

{

"серьезность": "ошибка",

"код": "значение",

"Детали": {

"кодирование": [

{

"система": "https://fhir. nhs.uk/STU3/ValueSet/Spine-ErrorOrWarningCode-1",

"код": "INVALID_NHS_NUMBER",

"display": "Неверный номер NHS"

}

]

}

}

]

}

nhs.uk/STU3/ValueSet/Spine-ErrorOrWarningCode-1",

"код": "INVALID_NHS_NUMBER",

"display": "Неверный номер NHS"

}

]

}

}

]

}

Пример: пациент не найден

Например, если допустимое числовое значение NHS указано для $gpc.getstructuredrecord , но для этого пациента не существует активной записи GP, будут возвращены следующие сведения об ошибке:

{

"resourceType": "Результат операции",

"мета": {

"профиль": [

"https://fhir.nhs.uk/STU3/StructureDefinition/GPConnect-OperationOutcome-1"

]

},

"проблема": [

{

"серьезность": "ошибка",

"код": "не найден",

"Детали": {

"кодирование": [

{

"система": "https://fhir.nhs.uk/STU3/ValueSet/Spine-ErrorOrWarningCode-1",

"код": "ПАЦИЕНТ_НЕ НАЙДЕН",

"display": "Пациент не найден"

}

]

}

}

]

}

Пример: ресурс не найден

Это универсальная ситуация, когда запрос экземпляра ресурса не может быть найден на сервере FHIR, где нельзя использовать более конкретные коды ошибок Spine (такие как PATIENT_NOT_FOUND).

{

"resourceType": "Результат операции",

"мета": {

"профиль": [

"https://fhir.nhs.uk/STU3/StructureDefinition/GPConnect-OperationOutcome-1"

]

},

"проблема": [

{

"серьезность": "ошибка",

"код": "не найден",

"Детали": {

"кодирование": [

{

"система": "https://fhir.nhs.uk/STU3/ValueSet/Spine-ErrorOrWarningCode-1",

"код": "NO_RECORD_FOUND",

"display": "Запись не найдена"

}

]

}

}

]

}

Ошибки проверки безопасности

При ответе на запросы потребительского API системы поставщиков ДОЛЖНЫ возвращать одну из следующих OperationOutcome деталей, когда применение локальных правил согласия приводит к ошибке:

| HTTP-код | Тип проблемы | Код ошибки корешка — код | Код ошибки корешка — дисплей |

|---|---|---|---|

403 | запрещено | NO_PATIENT_CONSENT | Пациент не дал согласия на обмен данными |