Приложение n 11. протокол 00aa000000 о личном досмотре, досмотре вещей, находящихся при физическом лице приказ МВД РФ от 02-03-2009 185 (ред от 31-12-2009) об утверждении административного регламента министерства внутренних дел РФ исполнения государственной функции по контролю и надзору за соблюдением участниками дорожного движения требований в области обеспечения безопасности дорожного движения (2021). Актуально в 2019 году

ПРИКАЗ МВД РФ от 02-03-2009 185 (ред от 31-12-2009) ОБ УТВЕРЖДЕНИИ АДМИНИСТРАТИВНОГО РЕГЛАМЕНТА МИНИСТЕРСТВА ВНУТРЕННИХ ДЕЛ… Актуально в 2018 году

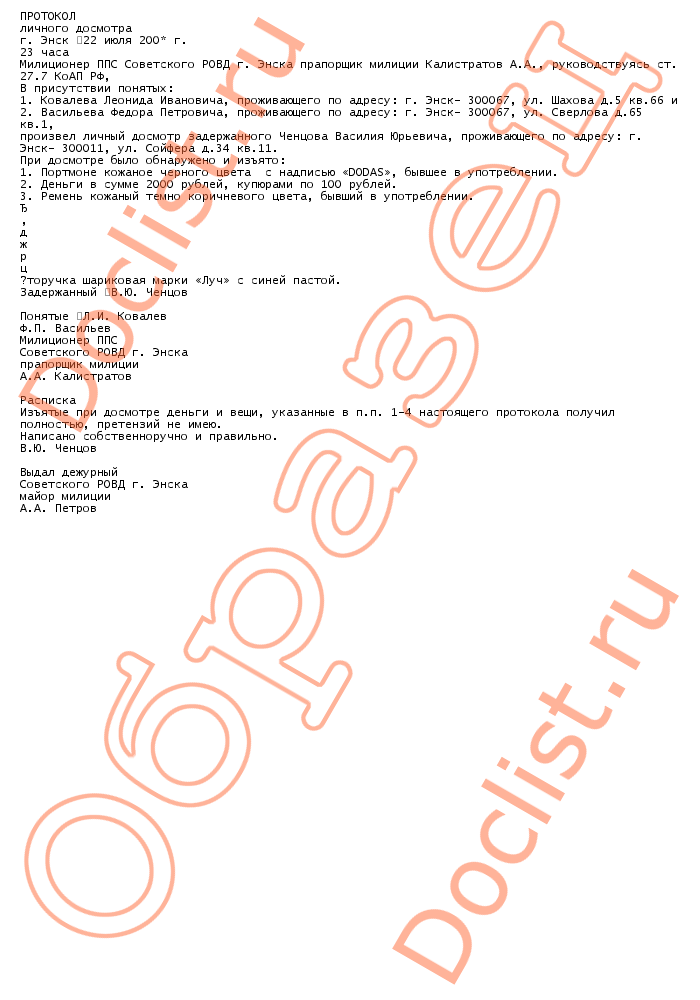

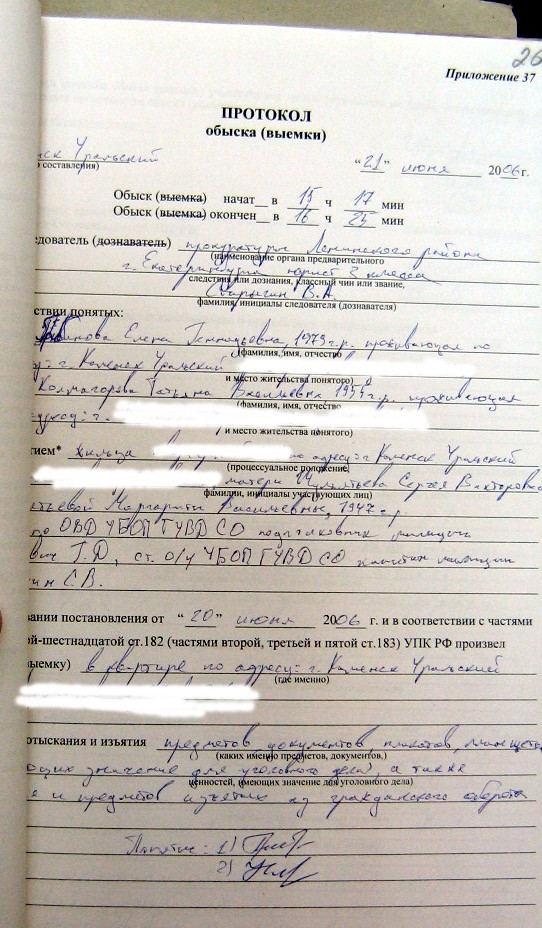

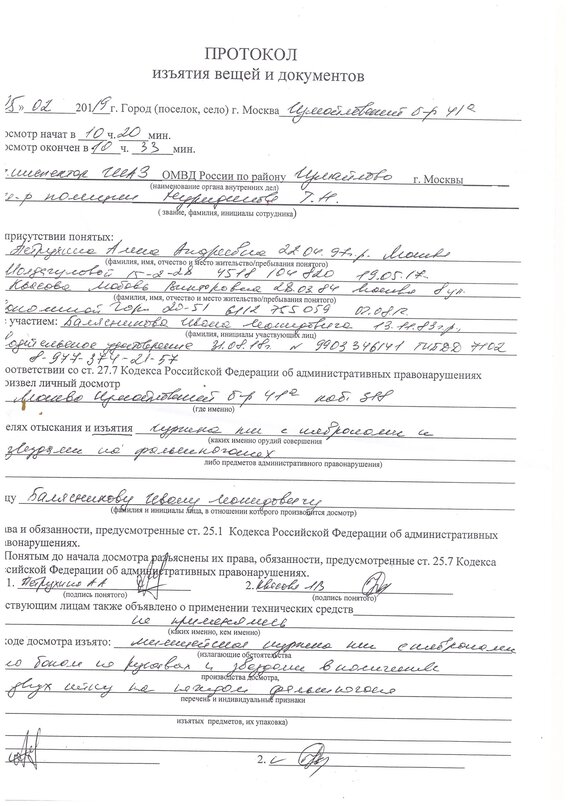

РЕКОМЕНДУЕМЫЙ ОБРАЗЕЦ ПРОТОКОЛ 00AA000000 о личном досмотре, досмотре вещей, находящихся при физическом лице "__" ______ 20__ г. "__" час. "__" мин. ___________________________ (дата составления) (время составления) (место составления) Я, ___________________________________________________________ (должность, специальное звание, подразделение, фамилия, инициалы должностного лица, составившего протокол) в соответствии со статьей 27.

7 Кодекса Российской Федерации об административных правонарушениях/пунктом 2 части 1 статьи 11 Закона Российской Федерации "О милиции" осуществил личный досмотр гражданина(ки), досмотр вещей, находящихся при физическом лице

__________________________________________________________________ (дата и место рождения) проживающего(ей) _________________________________________________ ____________________________________________ тел.: _______________ работающего(ей)/служащего(ей) ____________________________________ (наименование и адрес организации, телефон) __________________________________, должность ____________________"__" __________ 20__ г. в "__" час. "__" мин. на _________________ (дата, время, место личного досмотра, досмотра вещей, находящихся при физическом лице) при (ненужное зачеркнуть): наличии достаточных оснований полагать, что у лица, в его вещах находятся орудия совершения либо предметы административного правонарушения; наличии достаточных оснований полагать, что у лица, в его вещах находятся оружие, боеприпасы, взрывчатые вещества, взрывные устройства, наркотические средства или психотропные вещества; осуществлении административного задержания. При личном досмотре, досмотре вещей, находящихся при физическом лице, были обнаружены _________________________________ (вид, количество, иные __________________________________________________________________ идентификационные признаки вещей, тип, марка, калибр, серия, __________________________________________________________________ номер, иные идентификационные признаки оружия, вид и количество боеприпасов, вид и реквизиты документов, обнаруженных при досмотре) При личном досмотре, досмотре вещей, находящихся при физическом лице, применялась фото-, киносъемка, видеозапись, иные установленные способы фиксации вещественных доказательств (ненужное зачеркнуть) ____________________________________________ (указать технические средства фото-, __________________________________________________________________ киносъемки, видеозаписи, иной способ фиксации вещественных доказательств)__________________________________________________________________К протоколу прилагается __________________________________________ __________________________________________________________________ __________________________________________________________________ Личный досмотр, досмотр вещей, находящихся при физическом лице, осуществлялся в присутствии понятых, которым разъяснены их права и обязанности, предусмотренные статьей 25.

7 Кодекса Российской Федерации об административных правонарушениях:1. Фамилия __________________ имя ___________ отчество ___________адрес места жительства ___________________________________________ __________________________________________________________________ телефон подпись 2. Фамилия ____________________ имя ___________ отчество _________ адрес места жительства ___________________________________________ _______________________ телефон _______________ подпись __________ В случае осуществления личного досмотра, досмотра вещей,находящихся при физическом лице, без понятых, указать причину__________________________________________________________________ (наличие достаточных оснований полагать, что при лице находятся оружие или иные предметы, используемые в качестве оружия) Подпись лица, в отношении которого ведется производство по делу об административном правонарушении, либо владельца вещей, подвергнутых досмотру (запись об его отказе от подписания протокола) ___________________ Подпись должностного лица, составившего протокол _____________ Копию протокола получил(а) ___________________________________ (вручается владельцу вещей (подпись владельца вещей) по его просьбе)

Приложение N 12

к Административному регламенту

Министерства внутренних дел

Российской Федерации исполнения

государственной функции по контролю

и надзору за соблюдением

участниками дорожного движения

требований в области обеспечения

безопасности дорожного движения

| № п/п | Вид спорта, наименование спортивного мероприятия | Сроки проведения, продолжительность (дней) | Место проведения | Организаторы спортивного мероприятия | Количество участников спортивного мероприятия | Условия финанси-рования | |||||

| спортсмены | тренеры, представители | судьи по спорту | другие участники | ||||||||

1. | Спартакиада Департамента охраны Министерства внутренних дел Республики Беларусь: | ||||||||||

| 1.1 | по служебно-прикладным видам спорта: | ||||||||||

| 1.1.1 | Рукопашный бой | 17-19 февраля (3 дня) | г. Минск | Минское городское управление ДО | 56 | 8 | 15 | 2 | За счет средств Департамента охраны | ||

| 1.1.2 | Служебное многоборье | 4-6 мая (3 дня) | г. Гродно | Гродненское областное управление ДО | 56 | 8 | 15 | 2 | За счет средств Департамента охраны | ||

| 1.1.3 | Стрельба из табельного оружия | 7-9 июня (3 дня) | г. Брест | 56 | 8 | 15 | 4 | За счет средств Департамента охраны | |||

1. 1.4 1.4 | Самозащита | 2-4 ноября (3 дня) | г. Минск | Минское областное управление ДО | 56 | 8 | 15 | 2 | За счет средств Департамента охраны | ||

| 1.2 | по массовым видам спорта: | ||||||||||

| 1.2.1 | Лыжные гонки | 19-20 января (2 дня) | г. Новополоцк, Минский р-н | Витебское (Минское) областное управление ДО | 40 | 8 | 10 | 2 | За счет средств Департамента охраны | ||

| 1.2.2 | Шахматы | 12 февраля (1 день) | г. Минск | Минское городское управление ДО | 8 | 8 | 5 | 1 | За счет средств Департамента охраны | ||

| 1.2.3 | Мини-футбол | 21-24 марта (4 дня) | г. Гомель | Гомельское областное управление ДО | 72 | 8 (имеет право участия) | 15 | 2 | За счет средств Департамента охраны | ||

1. 2.4 2.4 | Настольный теннис | 17 августа (1 день) | г. Минск | Минское городское управление ДО | 24 | 8 | 5 | 1 | За счет средств Департамента охраны | ||

| 1.2.5 | Легкоатлетический кросс и служебно-прикладная эстафета | 24-26 августа (3 дня) | г. Минск, п. Горани | Минское городское управление ДО, Центр ПКРР и С ДО | 48 | 8 | 15 | 2 | За счет средств Департамента охраны | ||

| 1.2.6 | Волейбол | 27-30 сентября (4 дня) | г. Гомель | Гомельское областное управление ДО | 64 | 8 (имеет право участия) | 15 | 2 | За счет средств Департамента охраны | ||

| 2. | Учебно-тренировочные сборы и подготовка сборных команд Департамента охраны к чемпионатам Министерства внутренних дел Республики Беларусь: | ||||||||||

2. 1 1 | Лыжные гонки | 21-26 января (6 дней) | г. Минск, г. Новополоцк | Минское городское, Витебское областное управления ДО | 9 | 3 | — | — | За счет средств Департамента охраны | ||

| 2.2 | Шахматы | 21-25 февраля (5 дней) | г. Минск | Минское городское управление ДО | 4 | 2 | — | — | За счет средств Департамента охраны | ||

| 2.3 | Рукопашный бой | 2-15 марта (14 дней) | г. Минск | Минское городское управление ДО | 11 | 3 | — | — | За счет средств Департамента охраны | ||

| 2.4 | Мини-футбол | 6-18 апреля (13 дней) | г. Минск | Минское городское управления ДО | 12 | 3 | — | — | За счет средств Департамента охраны | ||

2. 5 5 | Служебное многоборье | 18-31 мая (14 дней) | г. Минск | Минское областное управления ДО | 9 | 3 | — | За счет средств Департамента охраны | |||

| 2.6 | Стрельба из таб. оружия | 15-28 июня (14 дней) | г. Минск, п. Горани | Минское городское управление ДО, Центр ПКРР и С ДО | 8 | 3 | — | — | За счет средств Департамента охраны | ||

| 2.7 | Настольный теннис | 2-8 сентября (7 дней) | г. Минск | Минское городское управление ДО | 4 | 2 | — | — | За счет средств Департамента охраны | ||

| 2.8 | Легкоатлетический кросс и служебно-прикладная эстафета | 7-20 сентября (14 дней) | г. Минск, п. Горани | Минское городское управление ДО, Центр ПКРР и С ДО | 8 | 3 | — | — | За счет средств Департамента охраны | ||

2. 9 9 | Волейбол | 12-24 октября (13 дней) | г. Гродно, г. Гомель | Гродненское, Гомельское областное управления ДО | 12 | 3 | — | — | За счет средств Департамента охраны | ||

| 2.10 | Самозащита | 16-29 ноября (14 дней) | г. Минск | Минское областное управления ДО | 11 | 3 | — | — | За счет средств Департамента охраны | ||

| 3. | Спартакиада Министерства внутренних дел Республики Беларусь: | ||||||||||

| 3.1 | по служебно-прикладным видам спорта: | ||||||||||

| 3.1.1 | Рукопашный бой | 16-18 марта (3 дня) | г. Могилев | Могилевский институт | 84 | 12 | 30 | 4 | |||

| 3.1.2 | Служебное многоборье | 1-3 июня (3 дня) | г. Гродно Гродно | УВД Гродно | 84 | 12 | 25 | 2 | |||

| 3.1.3 | Стрельба из табельного оружия | 29 июня-1 июля (3 дня) | г. Брест | УВД Бреста | 84 | 12 | 25 | 4 | |||

| 3.1.4 | Самозащита | 30 ноября-2 декабря (3 дня) | г. Минск | Академия МВД | 84 | 12 | 25 | 4 | |||

| 3.2 | по массовым видам спорта: | ||||||||||

| 3.2.1 | Лыжные гонки | 27-29 января (3 дня) | г.Новополоцк, г.Минск | УВД Витебска, ДИН | 84 | 12 | 20 | 2 | |||

| 3.2.2 | Шахматы | 26 февраля (1 день) | г.Минск | ГУВД Минска | 36 | 12 | 10 | 2 | |||

3. 2.3 2.3 | Мини-футбол | 19-22 апреля (4 дня) | по назначению | Департамент охраны | 120 | 12 | 25 | 4 | |||

| 3.2.4 | Настольный теннис | 9 сентября (1 день) | г.Минск | ГУВД Минска | 36 | 12 | 10 | 2 | |||

| 3.2.5 | Легкоатлетический кросс и служебно-прикладная эстафета | 21-23 сентября (3 дня) | г.Минск, Минский район | Департамент охраны | 72 | 12 | 25 | 4 | |||

| 3.2.6 | Волейбол | 25-28 октября (4 дня) | г.Минск | ГУКВВ | 120 | 12 | 25 | 4 | |||

| 4. | Участие команды Департамента охраны по мини-футболу: | ||||||||||

4. 1 1 | Чемпионат Республики Беларусь по мини-футболу среди команд высшей лиги | январь-май, сентябрь-декабрь | По приглашению | до 25 | 3 | — | — | Финансирование в соответствии с Регламентом проведения | |||

| 4.2 | Розыгрыш Кубка Республики Беларусь по мини-футболу среди команд высшей лиги | январь, декабрь | По приглашению | до 25 | 3 | — | — | Финансирование в соответствии с Регламентом проведения | |||

| 4.3 | Международные турниры по мини-футболу | в течение года | По приглашению | до 18 | 3 | — | — | Финансирование согласовано положением о соревнованиях | |||

| 5. | Учебно-тренировочные сборы по подготовке сборной команды Департамента охраны к республиканским и международным соревнованиям по мини-футболу: | ||||||||||

5. 1 1 | Туры чемпионата и розыгрыши Кубка Республики Беларусь по мини-футболу среди команд высшей лиги | январь-май, август-декабрь (до 15 дней) | г. Минск | ЦПП и СПВС, Минское городское управление ДО | до 25 | 3 | — | — | За счет средств Департамента охраны | ||

| 5.2 | Международные турниры по мини-футболу | в течение года по назначению (до 21 дня) | г. Минск | ЦПП и СПВС, Минское городское управление ДО | до 18 | 3 | — | — | За счет средств Департамента охраны | ||

| 6. | Спортивно-массовые мероприятия среди сотрудников аппаратов областных, Минского городского управлений, УО «ЦПКРР и С», УПДП и КУИГ, СОМ и аппарата Департамента охраны: | ||||||||||

| 6.1 | Стрельба из ПМ | февраль-март (1 день) | г. Минск Минск | ЦПП и СПВС, Минское городское управление ДО | 30 | 6 | 3 | 1 | За счет средств Департамента охраны | ||

| 6.2 | Мини-футбол | декабрь (до 5 дней) | г. Минск | ЦПП и СПВС, Минское городское управление ДО | 90 | 10 | 5 | 1 | За счет средств Департамента охраны | ||

| 7. | Комбинированная милицейская эстафета в рамках смотра-конкурса профессионального мастерства сотрудников охраны: | ||||||||||

| — | август-сентябрь | По назначению | 100 | До 20 | 20 | 3 | За счет средств Департамента охраны | ||||

Досмотр автомобиля: как он проводится, и что может делать инспектор?

Иногда после остановки и проверки документов инспектор предлагает водителю открыть багажник или двери автомобиля для проверки. Можно ли делать это без понятых, что уполномочен делать инспектор при досмотре, и чем досмотр отличается от осмотра?

Можно ли делать это без понятых, что уполномочен делать инспектор при досмотре, и чем досмотр отличается от осмотра?

Кто и где может проводить досмотр?

Проводить досмотр транспортного средства уполномочены проводить «должностные лица при осуществлении государственной функции» – то есть, любые сотрудники полиции при исполнении. Досмотр может быть проведен как на стационарном посту, так и при остановке водителя на дороге сотрудниками автоинспекции.

Каковы основания для проведения досмотра?

Пункт 202 административного регламента ГИБДД указывает, в каких случаях инспектор может провести досмотр автомобиля. В числе оснований для проведения осмотра указываются:

- проверка данных о наличии в машине оружия, взрывчатки, наркотиков, прекурсоров, ядовитых или радиоактивных веществ;

- проверка данных о наличии орудий совершения административного правонарушения или предметов нарушения;

- задержание преступников и нарушителей, передвигающихся в автомобиле.

Несмотря на то, что список оснований для досмотра кажется небольшим, под него подпадает немало фактических ситуаций – от установления личности пассажиров до проверки содержимого багажника на предмет украденного имущества.

Обязан ли инспектор объяснить причину проведения досмотра?

Перед проведением досмотра автомобиля инспектор должен озвучить причину его проведения, а также указать ее в протоколе досмотра, составляемом по итогам процедуры. В частности, согласно приложению №12 к административному регламенту, инспектору предлагается выбрать, были ли причиной досмотра «обоснованные предположения» о наличии в машине оружия, взрывчатки или наркотиков, либо о какой-либо связи автомобиля или его содержимого с административным правонарушением.

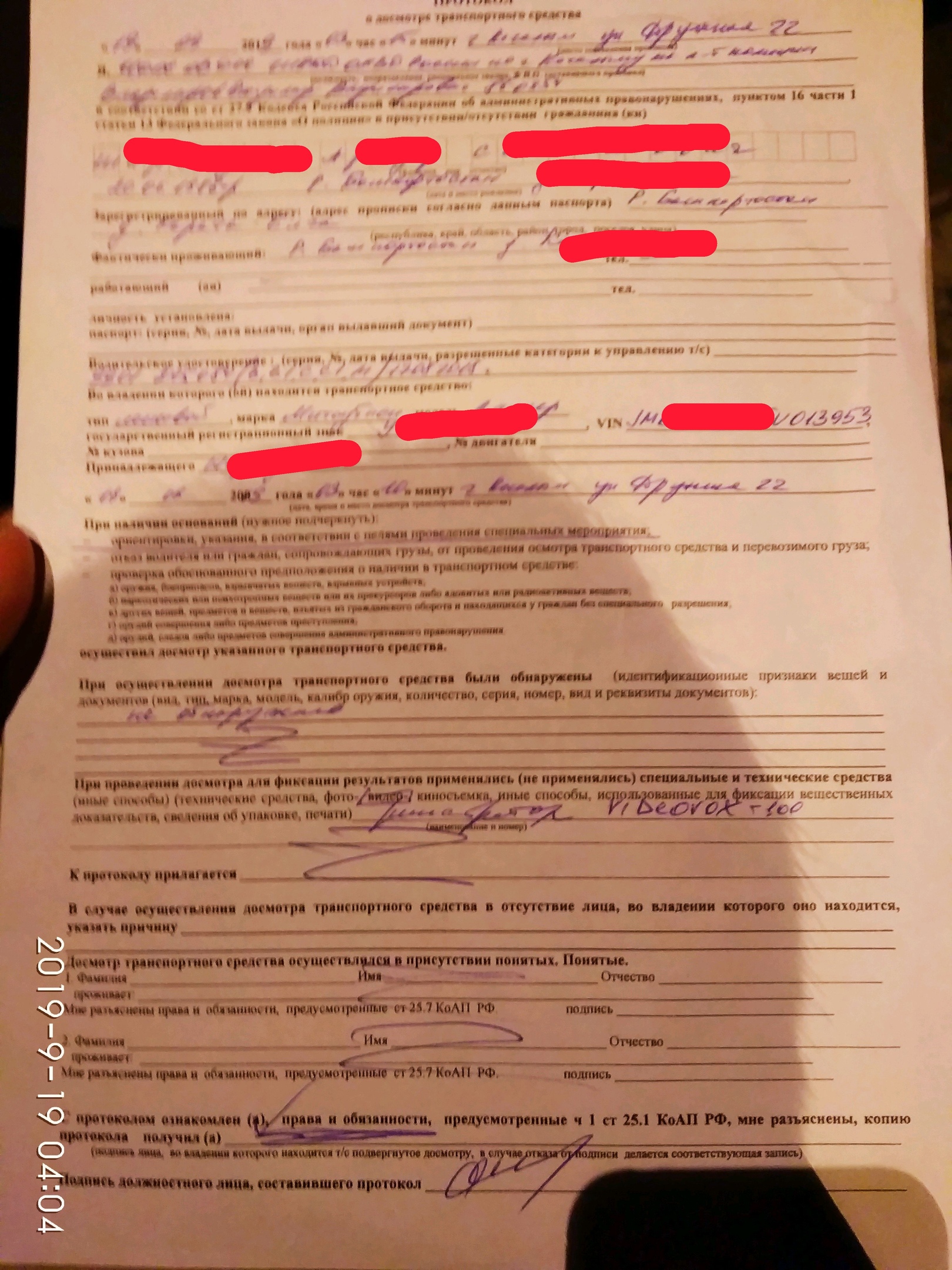

Что такое досмотр ТС, и как он проводится?

Формальное определение досмотра транспортного средства дают и административный регламент ГИБДД, и КоАП: согласно статье 27.9 последнего, досмотр ТС – это «обследование транспортного средства, проводимое без нарушения его конструктивной целостности». То есть, инспектор может попросить водителя открыть багажник, двери и капот автомобиля, при необходимости даже обследовать пространство под лючком заправочной горловины или попросить снять чехол с сиденья, так как он не является элементом конструкции.

То есть, инспектор может попросить водителя открыть багажник, двери и капот автомобиля, при необходимости даже обследовать пространство под лючком заправочной горловины или попросить снять чехол с сиденья, так как он не является элементом конструкции.

Обязательным условием проведения досмотра является наличие двух понятых либо видеофиксация должностным лицом процесса досмотра – об этом говорит пункт 203 административного регламента. Кроме того, по результатам досмотра составляется соответствующий протокол. Поэтому если инспектор предлагает «просто открыть багажник» без понятых, видеофиксации и протокола, его действия неправомерны, и водитель вправе отказать в этом.

Обязан ли водитель выйти из машины при досмотре?

Согласно пункта 93.1 административного регламента инспектор «вправе предложить участнику дорожного движения выйти из транспортного средства для проведения личного досмотра, осмотра или досмотра транспортного средства и груза». Однако пункт 207 уточняет, что «досмотр транспортного средства проводится после того, как водитель и пассажиры покинули салон автомобиля и за их поведением установлен контроль сотрудниками наряда». То есть, при проведении досмотра в салоне автомобиля в салоне никого быть не должно.

То есть, при проведении досмотра в салоне автомобиля в салоне никого быть не должно.

Может ли инспектор провести досмотр без водителя?

Предусматривает административный регламент и возможность проведения досмотра без владельца автомобиля – но, как говорит пункт 204, только «в случаях, не терпящих отлагательства». Однако в нормальных условиях досмотр должен проводиться в присутствии владельца автомобиля.

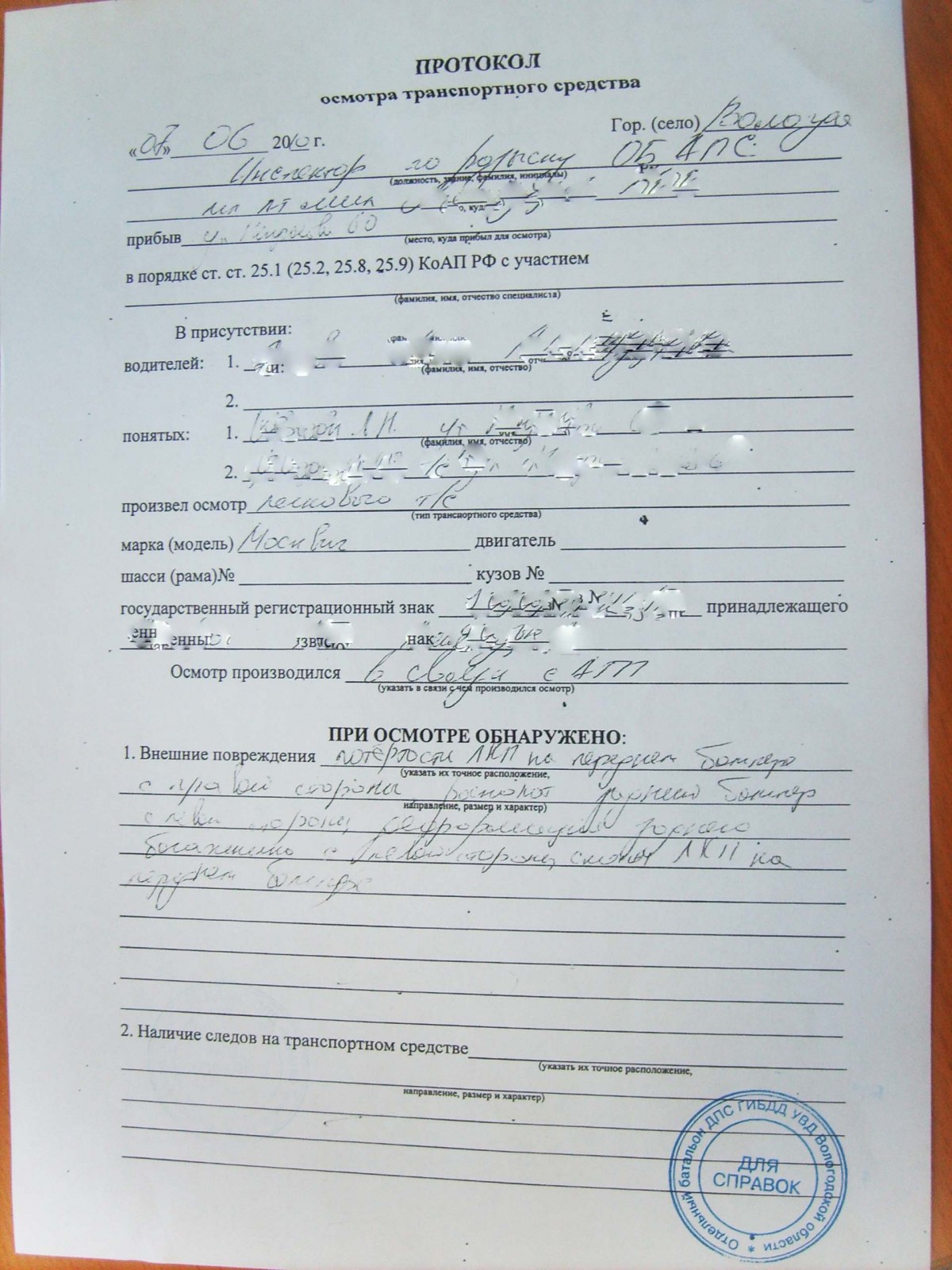

Чем отличается досмотр от осмотра?

Иногда инспекторы, предлагая водителю открыть багажник, мотивируют это проведением «осмотра». Однако на самом деле пункт 197 регламента уточняет, что осмотр – это «визуальное обследование транспортного средства и перевозимого груза»: то есть, инспектор вправе провести внешний осмотр машины, заглянув в салон через боковые стекла. При этом основаниями для проведения осмотра являются ориентировки и проверка номеров кузова и двигателя.

Можно ли отказаться подписывать протокол досмотра?

Как уже было сказано выше, по результатам досмотра обязательно составляется соответствующий протокол, который, согласно пункту 212 административного регламента, подписывается «должностным лицом, его составившим, лицом, в отношении которого ведется производство по делу об административном правонарушении, и (или) лицом, во владении которого находится транспортное средство, подвергнутое досмотру, а также понятыми в случае их участия». При этом владелец машины вправе отказаться от подписания протокола – в этом случае в протокол будет внесена соответствующая запись. Однако инспектор все равно должен выдать водителю копию протокола досмотра.

При этом владелец машины вправе отказаться от подписания протокола – в этом случае в протокол будет внесена соответствующая запись. Однако инспектор все равно должен выдать водителю копию протокола досмотра.

Правовая основа (ст.27.7 КоАП РФ)

Личный досмотр – административно-процессуальная мера, состоящая в принудительном обследовании лица, его одежды с целью обнаружения и изъятия предметов АПН.

Личный досмотр, досмотр вещей, находящихся при физическом лице, то есть обследование вещей, проводимое без нарушения их конструктивной целостности, осуществляются в случае необходимости в целях обнаружения орудий совершения либо предметов административного правонарушения.

Личный досмотр, досмотр вещей, находящихся при физическом лице, осуществляются должностными лицами, указанными в статьях 27.2, 27.3 КоАП РФ.

Личный досмотр производится лицом одного пола с досматриваемым в присутствии двух понятых того же пола.

Досмотр вещей, находящихся при физическом лице (ручной клади, багажа, орудий охоты и рыбной ловли, добытой продукции и иных предметов), осуществляется уполномоченными на то должностными лицами в присутствии двух понятых.

4. В исключительных случаях при наличии достаточных оснований полагать, что при физическом лице находятся оружие или иные предметы, которые могут быть использованы для причинения вреда жизни и здоровью других лиц, личный досмотр, досмотр вещей, находящихся при физическом лице, могут быть осуществлены без понятых.

5. В случае необходимости применяются фото- и киносъемка, видеозапись, иные установленные способы фиксации вещественных доказательств.

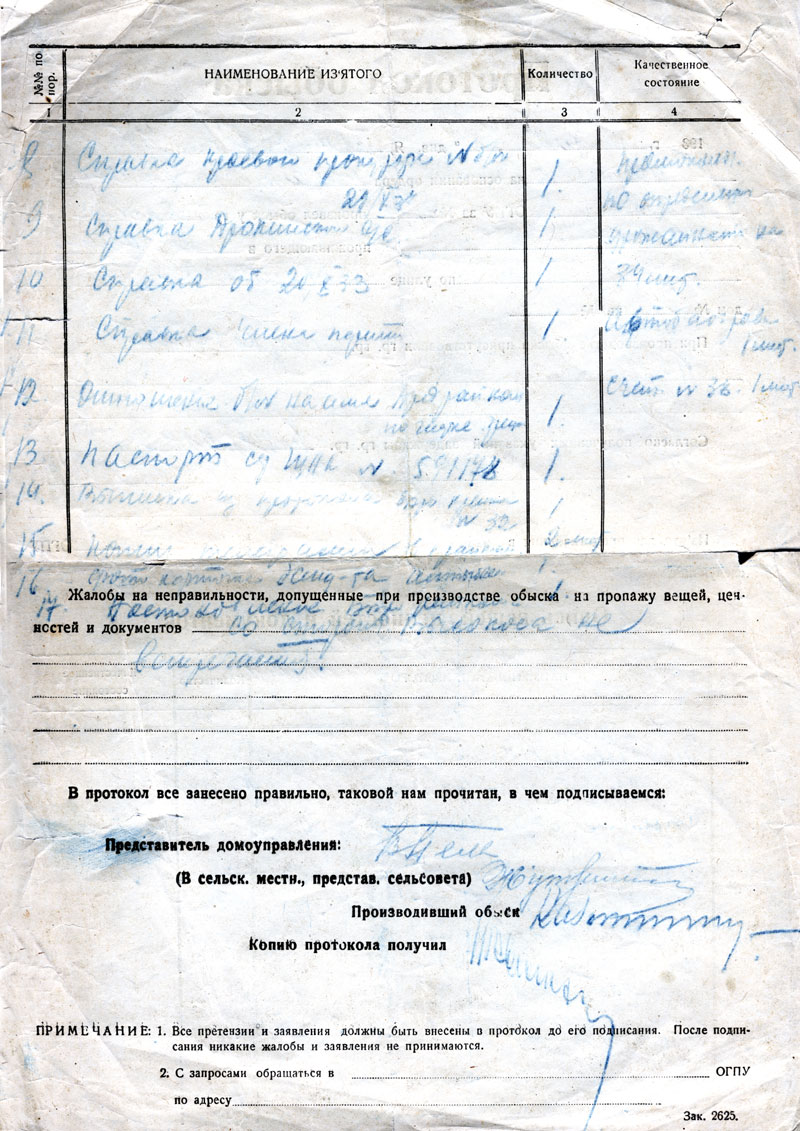

6. О личном досмотре, досмотре вещей, находящихся при физическом лице, составляется протокол либо делается соответствующая запись в протоколе о доставлении или в протоколе об административном задержании. В протоколе о личном досмотре, досмотре вещей, находящихся при физическом лице, указываются дата и место его составления, должность, фамилия и инициалы лица, составившего протокол, сведения о физическом лице, подвергнутом личному досмотру, о виде, количестве, об иных идентификационных признаках вещей, в том числе о типе, марке, модели, калибре, серии, номере, об иных идентификационных признаках оружия, о виде и количестве боевых припасов, о виде и реквизитах документов, обнаруженных при досмотре, находящихся при физическом лице.

7. В протоколе о личном досмотре, досмотре вещей, находящихся при физическом лице, делается запись о применении фото- и киносъемки, видеозаписи, иных установленных способов фиксации вещественных доказательств. Материалы, полученные при осуществлении личного досмотра, досмотра вещей, находящихся при физическом лице, с применением фото- и киносъемки, видеозаписи, иных установленных способов фиксации вещественных доказательств, прилагаются к соответствующему протоколу.

8. Протокол о личном досмотре, досмотре вещей, находящихся при физическом лице, подписывается должностным лицом, его составившим, лицом, в отношении которого ведется производство по делу об административном правонарушении, либо владельцем вещей, подвергнутых досмотру, понятыми. В случае отказа лица, в отношении которого ведется производство по делу, владельца вещей, подвергнутых досмотру, от подписания протокола в нем делается соответствующая запись.

КТО ПРОВОДИТ:

Уполномоченное на то должностное лицо органов внутренних дел, военизированной охраны, гражданской авиации, таможенных учреждений и пограничных войск, а в случаях, прямо предусмотренных законодательством РФ, также и других уполномоченных на то органов.

ЦЕЛИ ПРОВЕДЕНИЯ:

Обнаружение и изъятия документов, вещей и других предметов, явившихся орудием или непосредственным объектом правонарушения, установления личности, выявления и пресечения АПН, составления протокола об АПН, установления личности правонарушителя, обеспечения своевременного и правильного рассмотрения административное дел и др.

ОСНОВАНИЯ ДЛЯ ПРОВДЕНИЯ:

Когда лицо застигнуто при совершении АПН или непосредственно после его совершения.

При наличии признаков АПН в виде следов на одежде гражданина или его вещах (пример).

Когда очевидцы прямо укажут на конкретное лицо, как на совершив-

шее правонарушение (пример).

Когда имеются показания технических средств контроля (пример).

Когда досмотр прямо предусмотрен законодательством РФ на предприятиях, определенных перечнем Совета Министров, порядок досмотра регламентируется инструкциями, согласованными с МВД РФ и прокуратурой. Содержание личного досмотра составляют действия по внешнему осмотру лиц работниками, осуществляющими пропускной режим, а также их вещей, с помощью стационарных контролирующих установок.

МЕСТО ПРОВЕДЕНИЯ:

В помещении или месте, исключающем доступ посторонних лиц и отвечающем требованиям правил санитарии и гигиены.

ПОРЯДОК ПРОВЕДЕНИЯ:

Досмотру должно предшествовать предложение уполномоченных работников лицу, в отношении которого имеются данные о совершении им АПН или в иных, предусмотренных законом случаях, предъявить документы или вещи, другие предметы, являющиеся орудием или непосредственным объектом правонарушения, подтверждающие личность задержанного и др.

Личный досмотр граждан осуществляется, в помещении или ином месте, исключающем доступ посторонних граждан и отвечающих правилам санитарии и гигиены.

Верхняя одежда при необходимости снимается, все вещи тщательно исследуются. Если обнаружены (например при прощупывании) подозрительные предметы и владелец даёт неудовлетворительное объяснение их нахождения в данном месте, вещь может быть аккуратно подпорота.

При проведении личного досмотра должны быть обеспечены безопасность и здоровье досматриваемого лица, его личное достоинство, сохранность сведений, компрометирующих досматриваемого, полученных при проведении досмотра. Это требование определяется Конституцией РФ, в которой подчеркнуто, что уважение личности является обязанностью всех государственных органов и должностных лиц), сохранность количества, комплектности и товарного внешнего вида досматриваемых вещей (в т.ч. изъятых).

Это требование определяется Конституцией РФ, в которой подчеркнуто, что уважение личности является обязанностью всех государственных органов и должностных лиц), сохранность количества, комплектности и товарного внешнего вида досматриваемых вещей (в т.ч. изъятых).

ОФОРМЛЕНИЕ:

После проведения личного досмотра уполномоченным лицом составляется протокол досмотра, либо делается соответствующая запись в протоколе об АПН, либо в протоколе об административном задержании. Этот документ или запись подписываются уполномоченным лицом, двумя понятыми и досматриваемым. Предметы, обнаруженные у досматриваемого, являющиеся орудием или непосредственным объектом правонарушения, изымаются. Об изъятии составляется протокол, либо делается соответствующая запись в протоколах об АПН или административном задержании.

«Остановка, осмотр и досмотр автотранспорта сотрудниками ГИБДД»

Информируем, что согласно Приказа МВД России от 23.08.2017 N 664 (ред. от 21.12.2017) поводами для остановки Вашего автомобиля и её причинами могут служить следующие пункты, их всего 14.

1. увиденные признаки нарушения ПДД или других законов,

2. ориентировки на водителя или пассажиров,

3. ориентировки на автомобиль (розыск, угон и т.п.),

4. опрос водителя или пассажиров,

5. просьба в участии в процессуальных действиях в качестве понятого,

6. использование ТС водителя в установленных законом случаях и по установленным основаниям,

7. ограничение движения на данном участке дороги,

8. для обеспечения проезда скорой помощи, если Ваш автомобиль этому мешает,

9. для обеспечения проезда автомобилей других спецслужб, если Ваш автомобиль этому мешает,

10. помощь водителя или пассажиров другим людям,

11. спецмероприятия, проводимые в данный момент,

12. если Ваш автомобиль неисправен, и это создаёт угрозу в дорожном движении,

13. проверка документов (для которой должны быть свои основания) водителя, на автомобиль или груз,

14. проверка паспорта водителя или пассажиров, если есть подозрения того, что они находятся в розыске, для составления материалов дела или для административного задержания.

При этом, сама остановка не обязательно должна подаваться жезлом — сотрудник ГИБДД может остановить автомобиль рукой, а также дополнительно пользоваться свистком. Инспектор при остановке обязан указать место остановки. При этом, все жесты инспектора ДПС должны быть понятны водителю. Место остановки должно быть без нарушений ПДД, если того не требует исключительная нужда остановки именно в этом месте. При остановке инспектор должен сразу же подойти к машине, назвать причину остановки, представиться и по требованию водителя предъявить служебное удостоверение. Если водитель что-то нарушил, то инспектор вправе задавать ему вопросы, только касающиеся данного нарушения.

При наличии на то оснований, сотрудник ДПС также имеет право произвести осмотр или досмотр транспортного средства.

Несмотря на созвучность названий, фактически досмотр и осмотр ТС абсолютно разные процедуры, но водители часто не придают этому особого значения. Что такое осмотр и досмотр транспортного средства, какое между ними отличие, какие основания у сотрудника ГИБДД могут быть для их проведения, кто и при каких условиях может проводить эти процедуры и что делать, если инспектор ГИБДД просит продемонстрировать что-либо в машине?

Прежде всего, чтобы понять, в чем разница осмотра и досмотра автомобиля, необходимо привести пример ситуации, которая может возникнуть абсолютно с любым водителем при управлении транспортным средством.

Инспектор ДПС тормозит проезжающий автомобиль для рядовой проверки документов: водительского удостоверения, страховки, свидетельства о регистрации ТС. К таким действиям сотрудника ДПС скорее всего готов каждый водитель. Но как поступить, если вдруг сотрудник ДПС попросил открыть бардачок или багажник. Что предпринять, если сотрудники говорят, что им нужно осмотреть капот? Водитель не обязан выполнять все просьбы инспектора ДПС, в том числе демонстрировать свои вещи и все открывать по его просьбе, причем неважно, где он остановил ТС для проверки – в городе, на трассе или на проселочной дороге.

Инспектор без должного оформления не вправе требовать показать, что находится в багажнике или бардачке, а также открывать двери салона автомобиля, но вот капот водителю необходимо поднять без каких-либо препятствий, чтобы сотрудник ГИБДД мог сверить номер, указанный в свидетельстве транспортного средства, и номер на кузове. Во всех остальных случаях сотрудник ГИБДД делает попытки осуществить досмотр. А у этой процедуры свои особенности проведения. И чтобы понять, чем отличается осмотр от досмотра ТС, нужно детальней разобрать обе процедуры.

А у этой процедуры свои особенности проведения. И чтобы понять, чем отличается осмотр от досмотра ТС, нужно детальней разобрать обе процедуры.

Осмотр автомобиля – это только визуальное (внешнее) исследование автомобиля, т.е. инспектор ГИБДД может осмотреть видимые части ТС для проведения сверки номера или регистрации авто. В случае простого осмотра водитель может предложить заглянуть в машину через боковые стекла дверей, чтобы сотруднику осмотреть внутреннее содержимое. Но тот не должен ничего трогать руками и просить выйти из машины водителя или что-либо показать. Водитель может сидеть в автомобиле и не препятствовать его осмотру даже в тот момент, когда необходимо открыть капот. При сверке номеров в документах и под капотом, если номер кузова грязный, просить отмыть его водителя ТС также незаконно. В рассматриваемом примере сотрудник просил показать содержимое машины, точнее, багажника и бардачка. Если появились такие требования от инспектора ГИБДД, то в данной ситуации необходимо смело требовать оформить протокол, позвать для проведения данной процедуры двух понятых или просить все записывать на средство видеофиксации.

Если же сотрудник ДПС начнет утверждать, что это никакой не досмотр, а обычный осмотр – не стоит его слушать, он говорит неправду. Из вышеописанного становится понятно, что отличия осмотра от досмотра весьма существенны. Однако при отказе водителя от осмотра по каким-либо причинам, инспектор ДПС вправе в дальнейшем провести полный досмотр, не забывая про правила его проведения со всем необходимым оформлением документов. Водителю же главное запомнить: при просьбах сотрудника ГИБДД показать содержимое остановленного автомобиля – это не осмотр, а досмотр.

Досмотр автомобиля – это вид проверки, при котором детально исследуется содержимое автомобиля. При его проведении составляется протокол и должно присутствовать не менее двух незаинтересованных понятых (обязательно совершеннолетних). Однако законом предусмотрена и другая ситуация, когда инспектор при проведении досмотра ТС, должен фиксировать на видео все свои действия, но при этом досмотр автомобиля может проводиться только в присутствии владельца.

Инспектор ГИБДД не должен ничего трогать руками, но при его просьбе владелец автомобиля должен открыть и бардачок, и багажник, или даже отодвинуть какую-нибудь вещь. В противном случае сотрудник производит обыск, а разрешение на него может дать только суд. Когда появится понимание, чем отличается осмотр от досмотра автомобиля, можно оценивать правомерность действий инспекторов ДПС.

Основания для осмотра и досмотра ТС

У сотрудника ГИБДД должны быть определенные основания для проведения осмотра и досмотра ТС.

Для осмотра:

•Ориентировка на остановленный автомобиль.

•Груз не соответствует заявленному в документах.

•Сверка кузовного номера остановленного автомобиля и номера в СТС.

•Эксплуатация ТС запрещена из-за какой-либо поломки.

Для досмотра:

•Административное нарушение со стороны водителя, управляющего автомобилем.

•Информация о подозрении на перевозку запрещенных вещей – боевого оружия, наркотиков и прочего.

Осмотр производят в присутствии лица, управляющего ТС, или человека, сопровождающего перевозимый груз. При этой процедуре не должна быть нарушена целостность конструкции досматриваемого автомобиля.

При этой процедуре не должна быть нарушена целостность конструкции досматриваемого автомобиля.

Как стало понятно, у осмотра и досмотра автомобиля есть заметная разница, и каждому водителю стоит ее знать. Водители должны пользоваться своими правами. Недобросовестные сотрудники могут хитрить и пытаться выдать процедуру досмотра за осмотр и проводить ее несоответствующим образом. Что ещё следует знать? Кроме досмотра и осмотра есть ещё одна процедура, именуемая обыском. Она значительно отличается от вышеупомянутых манипуляций сотрудника ГИБДД. Обыск уже более серьезная проверка, дать разрешение на которую может только суд. Если инспектор сам пытается что-то найти в автомобиле, открывает багажник в автомобиле, то это уже никакой не осмотр и досмотр, а обыск.

Что делать, если происходит попытка досмотра без понятых?

Конечно же, не стоит идти на поводу у слишком хитрых госслужащих. Обезопасить себя от неправомерных действий можно, требуя призвать понятых. Если инспектор отвечает отказом, то можно также отказать в досмотре. Если правила не соблюдены со стороны сотрудника ДПС, например, начал досмотр без протокола или привлечения понятых, то на него должно быть наложено наказание, т.к. он превысил свои должностные полномочия. Стоит сразу же обратиться по телефону 02. Самим же препятствовать в этой ситуации не рекомендуется. Лучше привлечь свидетелей для дальнейшей дачи показаний и начать видеосъёмку всех действий сотрудника ГИБДД. Для подачи заявления с жалобой в прокуратуру и суд на неправомерные действия инспектора ДПС после сложившейся ситуации будет всего 10 дней.

Если правила не соблюдены со стороны сотрудника ДПС, например, начал досмотр без протокола или привлечения понятых, то на него должно быть наложено наказание, т.к. он превысил свои должностные полномочия. Стоит сразу же обратиться по телефону 02. Самим же препятствовать в этой ситуации не рекомендуется. Лучше привлечь свидетелей для дальнейшей дачи показаний и начать видеосъёмку всех действий сотрудника ГИБДД. Для подачи заявления с жалобой в прокуратуру и суд на неправомерные действия инспектора ДПС после сложившейся ситуации будет всего 10 дней.

Беларусь. Правила проведения личного досмотра, досмотра вещей и документов, транспортных средств.

Беларусь. Правила проведения личного досмотра, досмотра вещей и документов, транспортных средств.

Правила проведения личного досмотра, досмотра вещей и документов, транспортных средств работниками военизированной охраны и охраны организаций, не обладающих правом создания военизированной охраны, утверждены постановлением Совета Министров от 15. 05.2007 № 601 (рег. № 5/25187 от 18.05.2007 г.).

05.2007 № 601 (рег. № 5/25187 от 18.05.2007 г.).

Сразу же уточним, что досмотр не проводится: в отношении транспортных средств (ТС) организаций и лиц, которые пользуются дипломатическим иммунитетом или обладают неприкосновенностью; в отношении несовершеннолетнего или недееспособного физического лица в отсутствие его законных представителей (родители, усыновители, опекуны, попечители и другие лица). Не могут проводить досмотр работники организаций, не уполномоченных на его проведение; не имеющих специальных разрешений (лицензий) на деятельность по обеспечению безопасности юридических и физических лиц. Исключение составляют организации, осуществляющие данную деятельность без лицензий; на принадлежащих организациям охраняемых объектах, для которых локальными нормативными правовыми актами этих организаций не установлен пропускной и (или) внутриобъектовый режим;

Необходимо знать, что личный досмотр проводится: лицом того же пола, что и досматриваемое физическое лицо, с участием двух понятых того же пола, в изолированном помещении, исключающем возможность наблюдения за проведением личного досмотра со стороны и отвечающем санитарно-гигиеническим требованиям, необходимым для производства такого досмотра. При этом досмотр должен производиться в корректной форме, исключающей унижение достоинства личности и причинение неправомерного вреда здоровью и ущерба имуществу досматриваемого. Во время проведения личного досмотра запрещается: оставлять досматриваемого в одиночестве от начала до завершения личного досмотра; делать замечания относительно места нахождения и способов сокрытия вещей, а также личности досматриваемого; производить в одном помещении для досмотра одновременно личный досмотр нескольких человек; касаться тела и нательного белья досматриваемого; осуществлять видеозапись личного досмотра.

При этом досмотр должен производиться в корректной форме, исключающей унижение достоинства личности и причинение неправомерного вреда здоровью и ущерба имуществу досматриваемого. Во время проведения личного досмотра запрещается: оставлять досматриваемого в одиночестве от начала до завершения личного досмотра; делать замечания относительно места нахождения и способов сокрытия вещей, а также личности досматриваемого; производить в одном помещении для досмотра одновременно личный досмотр нескольких человек; касаться тела и нательного белья досматриваемого; осуществлять видеозапись личного досмотра.

К вещам, подлежащим досмотру, относятся папки, портфели, сумки, чемоданы, полиэтиленовые пакеты, инвалидные коляски, детские коляски, чехлы, тележки, контейнеры и другие вещи, вручную переносимые (перевозимые) физическими лицами.

Досмотр документов проводится при: проведении личного досмотра — проверяются документы досматриваемого; проведении досмотра вещей — проверяются документы владельца; осуществлении пропускного режима — проверяются документы физических лиц, входящих (выходящих) на охраняемый объект (с охраняемого объекта) либо управляющих ТС, въезжающими (выезжающими) на охраняемый объект (с охраняемого объекта).

Досмотр транспортных средств (ТС) проводится работниками охраны в пределах территории охраняемого объекта, в т.ч. на контрольно-пропускных пунктах, в присутствии физического лица, управляющего этим ТС, и иных лиц, находящихся в ТС. Запрещается досматривать ТС в отсутствие физического лица, управляющего им; при включенном двигателе; делать замечания относительно места нахождения и способов сокрытия вещей, а также личности человека, управляющего ТС; нарушать целостность ТС, перевозимых в нем вещей, срывать при их наличии одноразовые пломбировочные материалы, имеющиеся на грузовом отсеке ТС.

Отметим, что гражданин, считающий, что действия либо бездействие работников охраны при проведении досмотра повлекли ущемление его прав, свобод и законных интересов, вправе обжаловать указанные эти действия руководителю организации, с которой данные работники состоят в трудовых отношениях, и (или) в суд.

В соответствии со ст.28 Закона от 8. 11.2006 «Об охранной деятельности в Республике Беларусь» этим же постановлением, помимо Правил, утверждены: Положение о порядке осуществления профессиональной подготовки работников военизированной охраны; перечень заболеваний и физических недостатков, препятствующих выполнению обязанностей работников военизированной охраны; перечень заболеваний и физических недостатков, препятствующих выполнению обязанностей работников охраны организаций, не обладающих правом создания военизированной охраны; образец служебного удостоверения работника военизированной охраны; описание служебного удостоверения работника военизированной охраны; образец и описание служебного жетона работника военизированной охраны.

11.2006 «Об охранной деятельности в Республике Беларусь» этим же постановлением, помимо Правил, утверждены: Положение о порядке осуществления профессиональной подготовки работников военизированной охраны; перечень заболеваний и физических недостатков, препятствующих выполнению обязанностей работников военизированной охраны; перечень заболеваний и физических недостатков, препятствующих выполнению обязанностей работников охраны организаций, не обладающих правом создания военизированной охраны; образец служебного удостоверения работника военизированной охраны; описание служебного удостоверения работника военизированной охраны; образец и описание служебного жетона работника военизированной охраны.

| 1 | Декларация на товары | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 257 | Декларация на товары Добавочный лист декларации на товары |

|---|---|---|---|

| 2 | Декларация таможенной стоимости | Решение Комиссии Таможенного союза от 20 сентября 2010 г. № 376 ( в редакции Решения КТС от 23.09.2011 № 785, Решения КТС от 09.12.2011, Решения Коллегии ЕЭК от 27.04.2015 № 38) № 376 ( в редакции Решения КТС от 23.09.2011 № 785, Решения КТС от 09.12.2011, Решения Коллегии ЕЭК от 27.04.2015 № 38) |

ДТС-1 ДТС-2 |

| 3 | Корректировка декларации на товары | Решение Коллегии Евразийской экономической комиссии от 10 декабря 2013 г. № 289 |

КДТ 1 КДТ 2 |

| 4 | Транзитная декларация | Решение Комиссии Таможенного союза от 18 июня 2010 г. № 289

|

Транзитная декларация Добавочный лист транзитной декларации |

| 5 | Пассажирская таможенная декларация | Решение Комиссии Таможенного союза от 18 июня 2010 г. № 287 | Пассажирская таможенная декларация |

| 6 | Таможенная декларация на транспортное средство | Решение Комиссии Таможенного союза от 14 октября 2010 г. № 422 № 422 |

Декларация на транспортное средство |

| 7 | Свидетельство о включении в реестр таможенных перевозчиков

|

Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решения Коллегии ЕЭК от 18.12.2014 № 238) |

Свидетельство о включении в реестр таможенных перевозчиков |

| 8 | Акт об изменении, удалении, уничтожении или замене средств идентификации | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Акт об изменении, удалении, уничтожении или замене средств идентификации |

| 9 | Объяснение | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 № 260(в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Объяснение |

| 10 | Акт таможенного досмотра (таможенного осмотра) | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Акт таможенного досмотра (таможенного осмотра) |

| 11 | Акт таможенного досмотра (таможенного осмотра) товаров, перемещаемых через таможенную границу Евразийского экономического союза физическими лицами для личного пользования в сопровождаемом багаже | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Акт таможенного досмотра (таможенного осмотра) товаров, перемещаемых через таможенную границу Евразийского экономического союза физическими лицами для личного пользования в сопровождаемом багаже |

| 12 | Акт личного таможенного досмотра | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Акт личного таможенного досмотра |

| 13 | Акт таможенного осмотра помещений и территорий | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Акт таможенного осмотра помещений и территорий |

| 14 | Акт отбора проб и (или) образцов товаров | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Акт отбора проб и (или) образцов товаров |

| 15 | Протокол о задержании товаров и документов на них | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Протокол о задержании товаров и документов на них |

| 16 | Акт аможенного досмотра (таможенного осмотра) товаров, пересылаемых в международных почтовых отправлениях | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решений Коллегии ЕЭК от 23.08.2012 № 136 и от 11.07.2017 № 84) |

Акт таможенного досмотра (осмотра) товаров, пересылаемых в МПО |

| 17 | Предварительное решение о классификации товара | Решение Комиссии Таможенного союза от 20 мая 2010 г. № 260 (в редакции Решения Коллегии ЕЭК от 11.07.2017 № 84) |

Предварительное решение о классификации товара |

| 18 | Свидетельство о допущении транспортного средства международной перевозки к перевозке товаров под таможенными пломбами и печатями | Решение Комиссии Таможенного союза от 22 июня 2011 г. № 676 № 676 |

Свидетельство ТСМП Свидетельство ТСМП (контейнеров)_1 Свидетельство ТСМП (контейнеров)_2 |

| 19 | Расчет размера обеспечения исполнения обязанности по уплате таможенных пошлин, налогов, специальных, антидемпинговых, компенсационных пошлин | Решение Коллегии ЕЭК от 04 сентября 2017 г. № 112 |

РО_основной лист РО_добавочный лист |

| 20 | Свидетельство о включении в реестр уполномоченных экономических операторов | Решение Коллегии ЕЭК от 26 сентября 2017 г. № 129 |

Свидетельство о включении в реестр УЭО |

| 21 | Расчет таможенных пошлин, налогов, специальных, антидемпинговых, компенсационных пошлин | Решение Коллегии ЕЭК от 07 ноября 2017 г.  № 137 № 137 |

РТП_основной лист РТП_добавочный лист |

| 22 | Заявление о выпуске товаров до подачи декларации на товары | Решение Коллегии ЕЭК от 13 декабря 2017 г. № 171 |

Заявление о выпуске товаров до подачи декларации на товары |

| 23 | Требование о внесении изменений (дополнений) в сведения, заявленные в декларации на товары, до выпуска товаров | Решение Коллегии ЕЭК от 13 декабря 2017 г. № 173 |

Требование о внесении изменений (дополнений) в сведения, заявленные в декларации на товары, до выпуска товаров |

| 24 | Заявление о совершении операций в отношении находящихся за пределами таможенной территории Евразийского экономического союза транспортных средств международной перевозки, являющихся товарами, помещенными под таможенную процедуру временного ввоза (допуска) | Решение Коллегии ЕЭК от 19 декабря 2017 г.  № 178 № 178 |

Заявление о совершении операций в отношении находящихся за пределами таможенной территории Евразийского экономического союза ТСМП, являющихся товарами, помещенными под таможенную процедуру временного ввоза (допуска) |

CODIS и NDIS Fact Sheet — FBI

Национальная программа по пропавшим без вести

44. Каким образом идентифицируется лицо с использованием ДНК семьи пропавшего без вести?

ДНК близких родственников может помочь в установлении профиля ДНК пропавшего без вести. ДНК передается от родителей к их детям, поэтому наиболее полезными для этой цели являются образцы от биологической матери, отца, братьев, сестер или детей. В ситуациях, когда собираются образцы у детей пропавшего родителя, следует также рассмотреть возможность сбора общего супруга или родителя, чтобы определить, какая часть ДНК ребенка является общей с пропавшим родителем.Образцы, взятые у родственников, отправляются в аккредитованную судебно-медицинскую лабораторию для тестирования ДНК. Профили ДНК, полученные из образцов родственников, передаются в Национальную систему ДНК-индексов (NDIS) ФБР, также известную как комбинированная система ДНК-индексов (CODIS), исключительно для сравнения с профилями ДНК, полученными от неопознанных лиц или останков.

Профили ДНК, полученные из образцов родственников, передаются в Национальную систему ДНК-индексов (NDIS) ФБР, также известную как комбинированная система ДНК-индексов (CODIS), исключительно для сравнения с профилями ДНК, полученными от неопознанных лиц или останков.

Родственники пропавшего без вести могут добровольно сдать образцы ДНК. Эти образцы известны как справочные образцы семейства. Правоохранительным органам, участвующим в активном деле о пропавшем без вести человеке (случае, когда был подан отчет о пропавшем без вести человеке), рекомендуется собрать справочные образцы семьи у двух или более близких биологических родственников пропавшего без вести лица и получить форму согласия, подписанную способствующий документальному подтверждению того, что образцы ДНК были предоставлены добровольно.

45. Каковы требования к сбору эталонных образцов семейства для ввода и поиска в NDIS?

Родственники пропавшего без вести лица должны быть готовы предоставить образец ДНК и подписать форму согласия в присутствии правоохранительных органов. Только образцы ДНК, добровольно собранные у родственников пропавшего без вести, имеют право на поиск в NDIS. Эти профили будут использоваться только для идентификации пропавшего без вести человека или останков. (34 Свода законов США, § 12592 (а) (4)).

Только образцы ДНК, добровольно собранные у родственников пропавшего без вести, имеют право на поиск в NDIS. Эти профили будут использоваться только для идентификации пропавшего без вести человека или останков. (34 Свода законов США, § 12592 (а) (4)).

Сотрудники правоохранительных органов должны засвидетельствовать добровольный сбор справочных образцов семьи, а форма согласия и информации должна быть заполнена и подписана лицом, предоставившим образец ДНК.Личность лица, предоставившего образец ДНК, должна быть проверена правоохранительными органами (например, путем предъявления соответствующей государственной идентификационной карты). Образцы семейных справок, не представленные правоохранительными органами и не сопровождаемые соответствующей документацией, не будут приняты для внесения в NDIS.

46. Какова цель формы согласия и информации?

34 U.S.C. §12592 (a) (4) уполномочил ФБР создать индекс профилей ДНК, разработанных на основе образцов ДНК, добровольно предоставленных родственниками пропавших без вести. Форма согласия подтверждает, что образец ДНК был предоставлен добровольно, и дает разрешение на включение в CODIS с единственной целью идентифицировать пропавшего без вести или найденные останки. В нем также указывается, где, кем и как была собрана эталонная семейная выборка. Дополнительная информация, связанная с пропавшим без вести, такая как метаданные, собирается в форме, чтобы помочь разрешить возможные связи между родственниками и неопознанными лицами.

Форма согласия подтверждает, что образец ДНК был предоставлен добровольно, и дает разрешение на включение в CODIS с единственной целью идентифицировать пропавшего без вести или найденные останки. В нем также указывается, где, кем и как была собрана эталонная семейная выборка. Дополнительная информация, связанная с пропавшим без вести, такая как метаданные, собирается в форме, чтобы помочь разрешить возможные связи между родственниками и неопознанными лицами.

47. Как будет использоваться информация ДНК, предоставленная родственником пропавшего без вести?

После 34 U.S.C. §12592 (b) (3) (A), информация о ДНК будет передана только органам уголовного правосудия для целей идентификации и сравнения с профилями ДНК, связанными с исчезновениями лиц, указанных в базе данных пропавших без вести. Профили ДНК, полученные из справочных образцов семьи, будут сравниваться только с профилями ДНК неопознанных лиц, хранящимися в NDIS.

48. Как долго профиль ДНК хранится в базе данных?

Записи ДНК родственников пропавшего без вести человека останутся в NDIS и будут изучаться по профилям пропавших без вести и неопознанных человеческих останков до тех пор, пока не произойдет одно из следующих событий: (1) пропавший без вести не будет идентифицирован; или (2) установлено, что член семьи, добровольно предоставивший образец ДНК, не связан с пропавшим без вести; или (3) член семьи, добровольно предоставивший образец ДНК, письменно просит его удалить.

После подтверждения личности профили ДНК родственников пропавшего без вести удаляются из базы данных. В случае обнаружения и идентификации только частичных остатков персонал лаборатории может принять решение разрешить эталонным образцам семейства оставаться в базе данных, чтобы помочь с возможным восстановлением в будущем. Член семьи, добровольно предоставивший образец ДНК, может в любой момент письменно запросить удаление профиля ДНК из NDIS.

49. Как устанавливается идентификация?

После обнаружения потенциальной ассоциации результаты передаются в правоохранительный орган и соответствующий судебно-медицинский орган (обычно судмедэксперт или коронер).Только уполномоченный судебно-медицинский орган может подтвердить личность путем выдачи свидетельства о смерти.

50. Можно ли добавить в NDIS профили ДНК иностранных граждан, члены семей которых пропали без вести в США?

Иностранные граждане могут быть добавлены в NDIS с целью оказания помощи в идентификации пропавшего члена семьи. Закон об идентификации ДНК от 1994 года не ограничивает ввоз добровольно предоставленного справочного образца о семье в зависимости от национальности донора.Однако любой добровольно предоставленный образец ДНК должен быть собран в присутствии правоохранительных органов и включать соответствующее согласие и информационную документацию.

51. Может ли частная лаборатория ввести профиль ДНК неустановленного лица или семейный эталонный образец в NDIS?

Частные лаборатории не имеют доступа к NDIS. Частные лаборатории должны работать в партнерстве с лабораторией, участвующей в NDIS, чтобы соответствовать требованиям к аутсорсингу образцов для работы с делами, содержащимся в Стандарте 17 Стандартов обеспечения качества для судебно-медицинской экспертизы ДНК и лабораторий по хранению данных ДНК .

Руководство для авторов — Методы X

MethodsX публикует небольшие, но важные настройки, которые вы вносите в методы каждый день. Выпуская скрытые жемчужины из своей лабораторной книги, вы можете получить признание за время, усилия и деньги, которые вы вложили в то, чтобы методы работали на вас. А поскольку это открытый доступ, он становится еще более заметным и цитируемым, благодаря чему ваша работа заслуживает внимания.

MethodsX предоставляет доступ к технической информации, которая может быть полезна для других, работающих в той же области, и помогает им экономить время на собственные исследования, давая вам заслуженную признательность за ваши усилия.Поскольку это актуально для любой области, в которой проводится экспериментальная работа, MethodsX приветствует заявки из всех областей исследований.

MethodsX ставит в центр внимания технические аспекты вашей работы. Публикуйте важные сведения о настройках, которые вы внесли в метод, не тратя время на написание традиционной статьи с подробным описанием и контекстной информацией. В статье MethodsX демонстрируется проделанная вами работа по настройке метода.Это так просто.

A MethodsX Особенности статьи :- аннотация для описания настройки

- графическая аннотация визуальный элемент для иллюстрации того, что вы сделали

- методы достаточно подробно, чтобы помочь людям воспроизвести его , включая любые соответствующие рисунки, таблицы и т. д.

- до 25 ссылки на исходное описание метода, который вы используете

При сохранении акцента на техническом аспекте работы, свидетельствах эффективности метода и / или необходимо предоставить сравнение с ранее существовавшими протоколами.Это должно быть сразу видно читателю.

Для просмотра некоторых примеров щелкните здесь.Перед отправкой убедитесь, что ваша рукопись соответствует следующим критериям:

- Статья написана на стандартном английском языке и четко понятна

- Рукопись соответствует формату MethodsX , см. Руководство для авторов

- Контроль данные , подтверждающие сделанные претензии, включены: представлены доказательства эффективности метода и / или сравнения с ранее существовавшими протоколами

- Метод должен описывать изменение устоявшейся практики

Выберите и загрузите правильный шаблон для подготовки статьи: шаблон статьи по методам или шаблон статьи протокола .

Если у вас есть предложение или идея по тематическому выпуску, заполните форму предложения по тематическому выпуску и отправьте его в редакцию (г-жа Дивья Пиллаи, [email protected]). Некоторые недавние тематические выпуски касались этих горячие темы :

Анализ микропластов — Опубликовано в 2020 г.

Наноматериалы для аналитических приложений — Ожидается в 2021 г.

Неживотные методы в токсикологии — Ожидается в 2021 г.

Микрофлюидика для различных приложений — Ожидается в 2021 г.

Расширенный масс-спектрометрический анализ для обеспечения безопасности окружающей среды и пищевых продуктов — Предстоит на 2021 год

MethodsX публикует небольшие, но важные настройки, которые вы вносите в методы каждый день. Выпуская скрытые жемчужины из своей лабораторной книги, вы можете получить признание за время, усилия и деньги, которые вы вложили в то, чтобы методы работали на вас. А поскольку это открытый доступ, он становится еще более заметным и цитируемым, благодаря чему ваша работа заслуживает внимания.

MethodsX предоставляет доступ к технической информации, которая может быть полезна для других, работающих в той же области, и помогает им экономить время на собственные исследования, давая вам заслуженную признательность за ваши усилия.Поскольку это актуально для любой области, в которой проводится экспериментальная работа, MethodsX приветствует заявки из всех областей исследований .

MethodsX ставит в центр внимания технические аспекты вашей работы. Публикуйте важные сведения о настройках, которые вы внесли в метод, не тратя время на написание традиционной статьи с подробным описанием и контекстной информацией. В статье MethodsX демонстрируется проделанная вами работа по настройке метода.Это так просто.

A MethodsX Особенности статьи :- аннотация для описания настройки

- графическая аннотация визуальный элемент для иллюстрации того, что вы сделали

- методы достаточно подробно, чтобы помочь людям воспроизвести его , включая любые соответствующие рисунки, таблицы и т. д.

- по крайней мере одна ссылка на исходное описание используемого вами метода

Чтобы увидеть некоторые примеры, нажмите здесь

По любым вопросам свяжитесь с нами по адресу: MEXJM @ elsevier.comЧтобы посмотреть наш пятиминутный обзор, в котором освещается наиболее важная для авторов информация, см. здесь

ПРЕЖДЕ ЧЕМ НАЧАТЬ Процесс редактирования и проверки в MethodsX

MethodsX направлен на обеспечение прозрачного и быстрого процесса редактирования. Все представленные статьи, соответствующие формату MethodsX , будут отправлены на рассмотрение. Поскольку содержание статьи MethodsX носит чисто технический характер, рецензентов просят сосредоточиться на технических аспектах рукописи.Правдоподобны ли предложенные авторами процедуры? Являются ли методы ясными и логичными, чтобы их можно было легко воспроизвести?

Авторам предлагается отредактировать и повторно отправить свою рукопись, если отзывы в целом положительные и требуют только текстовых корректировок. Если потребуются обширные дополнительные эксперименты, авторы будут проинформированы о том, что их рукопись не может быть принята к публикации. Конечно, в будущем каждый автор сможет повторно отправить свою рукопись.

MethodsX — это работа сообщества исследователей для исследователей. Мы ценим работу не только авторов, представивших материалы, но и рецензентов, которые вносят ценный вклад в каждую заявку. Поэтому мы публикуем стандартную записку «спасибо рецензенту» в каждой опубликованной статье и даем рецензентам возможность выбрать имя или остаться анонимным.

Обратите внимание, что никакого сопроводительного письма редактору не требуется. .Если у вас есть комментарии или вопросы к редактору, вы можете отправить их в свободном текстовом поле в ходе процесса отправки (этап отправки, озаглавленный «Ввести комментарии»).

Открытый доступ и авторские праваЭтот журнал находится в полностью открытом доступе; все статьи будут немедленно и навсегда бесплатны для чтения и загрузки. После принятия статьи авторов попросят заполнить «Эксклюзивное лицензионное соглашение», в котором авторы сохранят авторские права (дополнительную информацию см. Здесь). Разрешенное повторное использование определяется следующей пользовательской лицензией Creative Commons:

Creative Commons Attribution ( CC BY) : позволяет другим распространять и копировать статью, создавать отрывки, рефераты и другие исправленные версии, адаптации или производные работы из статьи или из статьи (например, перевод) для включения в коллективную работу (например, антология), для поиска текста или данных в статье, даже в коммерческих целях, при условии, что они указывают на автора (авторов), не представляют автора как одобряющего их адаптацию статьи и не изменяют статью таким образом как нанести ущерб чести или репутации автора.

Для обеспечения открытого доступа к этому журналу взимается плата за публикацию в размере 600 долларов США, которая должна быть оплачена авторами или спонсорами их исследований после принятия.

Сохраненные права автораКак автор вы (или ваш работодатель или учреждение) сохраняете определенные права, включая авторские права; подробнее см. здесь

Роль источника финансирования

Вам предлагается указать, кто предоставил финансовую поддержку для проведения исследования и / или подготовки статьи, и кратко описать роль спонсора (спонсоров) , если таковые имеются, дизайн исследования при сборе, анализе и интерпретации данных; при написании отчета; и в решении представить статью для публикации.Если источник (-ы) финансирования не принимал такого участия, это следует указать.

Elsevier заключила соглашения и разработала политики, позволяющие авторам, чьи статьи публикуются в журналах, публикуемых Elsevier, соблюдать потенциальные требования к архивированию рукописей, указанные в условиях присуждения грантов. Чтобы узнать больше о существующих соглашениях и политиках, посетите страницу соглашений.

Elsevier поддерживает ответственный обмен.

Узнайте, как вы можете поделиться своими исследованиями, опубликованными в журналах Elsevier.

Информацию об этике при публикации и этических принципах публикации журналов см. На страницах издательской этики и этики авторов.

Права человека и животных

Если в работе используются животные или люди, автор должен убедиться, что описываемая работа выполнена в соответствии с Этическим кодексом Всемирной медицинской ассоциации (Хельсинкской декларацией). эксперименты с участием человека; Директива ЕС 2010/63 / ЕС по экспериментам на животных; Единые требования к рукописям, представляемым в биомедицинские журналы.Авторы должны включить в рукопись заявление о том, что информированное согласие было получено для экспериментов с людьми. Всегда необходимо соблюдать права на неприкосновенность частной жизни людей.

Исследования на пациентах или добровольцах требуют одобрения комитета по этике и информированного согласия, которое должно быть задокументировано в документе. Соответствующие согласия, разрешения и разрешения должны быть получены, если автор желает включить детали дела или другую личную информацию или изображения пациентов и любых других лиц в публикацию Elsevier.Письменное согласие должно быть сохранено у автора, а копии согласия или доказательства того, что такое согласие было получено, должны быть предоставлены Elsevier по запросу. Для получения дополнительной информации, пожалуйста, ознакомьтесь с Политикой Elsevier в отношении использования изображений или личной информации пациентов или других лиц , если у вас нет письменного разрешения от пациента (или, если применимо, ближайшего родственника), личные данные любых Пациент, включенный в любую часть статьи и любые дополнительные материалы (включая все иллюстрации и видео), должен быть удален перед отправкой.

Конфликт интересов

Всех авторов просят раскрывать любой фактический или потенциальный конфликт интересов, включая любые финансовые, личные или другие отношения с другими людьми или организациями в течение трех лет после начала представленной работы, которые могут ненадлежащим образом повлиять или быть восприняты влияние, их работа. См. Здесь для получения дополнительной информации, а также здесь можно найти пример формы о конфликте интересов.

MethodsX — это платформа для публикации подробной информации о ваших методах исследования; это включает как новые методы, так и корректировки или настройки уже опубликованных методов.Например, мы хотим зафиксировать изменения, которые вы внесли в известный метод, чтобы заставить его работать в другом организме, системе или среде. Ваша заявка также может быть расширением ранее опубликованной оригинальной исследовательской работы, тогда как ваша статья MethodsX будет включать все технические детали, которые могли не быть включены в вашу исследовательскую работу.

Обратите внимание, что любая опубликованная работа, к которой относится ваша статья, например, оригинальный метод или ваша собственная исследовательская работа, должна быть процитирована в вашей статье MethodsX .Примеры доступны здесь.

Статья принимается к публикации при условии, что она не была отправлена одновременно в другой журнал на английском языке. Авторство

Все авторы должны были внести существенный вклад во все следующее: (1) концепция и дизайн исследования или сбор данных, или анализ и интерпретация данных, (2) подготовка статьи или ее пересмотр критически важно для важного интеллектуального содержания, (3) окончательное утверждение версии, которая будет представлена.

Эта политика касается добавления, удаления или изменения имен авторов в отношении авторства принятых рукописей:

До публикации принятой рукописи в онлайн-выпуске : Запросы на добавление или удаление автора, или чтобы изменить имена авторов, они должны быть отправлены Менеджеру журнала от соответствующего автора принятой рукописи и должны включать: (а) причину, по которой имя должно быть добавлено или удалено, или имена авторов изменились, и (б) письменное подтверждение ( электронная почта, факс, письмо) от всех авторов, которые согласны с добавлением, удалением или изменением.В случае добавления или удаления авторов это включает подтверждение от добавляемого или удаляемого автора. Запросы, которые не были отправлены соответствующим автором, будут перенаправлены менеджером журнала соответствующему автору, который должен следовать процедуре, описанной выше. Обратите внимание: (1) менеджеры журналов будут информировать редакторов журнала о любых таких запросах и (2) публикация принятой рукописи в онлайн-выпуске приостанавливается до тех пор, пока не будет согласовано авторство.

После публикации принятой рукописи в онлайн-выпуске: Любые запросы на добавление, удаление или изменение имен авторов в статье, опубликованной в онлайн-выпуске, будут следовать той же политике, как указано выше, и приводить к исправлению.

Электронная подача

Обратите внимание: для первоначальной подачи нам нужен только файл pdf, содержащий все элементы вашей статьи (заголовок, аннотация, графический аннотация, методы со всеми включенными рисунками / таблицами, ссылки). Однако дополнительный материал можно загрузить отдельно.

Всегда храните резервную копию электронного файла для справки и безопасности. Полную информацию об электронной подаче и форматах можно получить на страницах авторов журнала или в Службе авторов Elsevier.

ПОДГОТОВКАТипы статей

MethodsX публикует два типа статей: статьи о методах и статьи протокола.

- Методические статьи описывают новые методы во всех областях исследований.

- Статьи протокола сосредоточены на областях науки о жизни и здоровье.

Пожалуйста, выберите и загрузите правильный шаблон для подготовки статьи: шаблон статьи метода или шаблон статьи протокола.

Язык (услуги по использованию и редактированию)Пожалуйста, напишите текст на хорошем английском языке (допускается американское или британское использование, но не их сочетание).Авторы, которые считают, что их рукопись на английском языке может потребовать редактирования, чтобы исключить возможные грамматические или орфографические ошибки и соответствовать правильному научному английскому языку, возможно, пожелают воспользоваться услугой редактирования на английском языке, доступной в интернет-магазине Elsevier, или посетить наш центр поддержки для получения дополнительной информации.

Графический реферат

Графический реферат является обязательным для этого журнала. Он должен резюмировать содержание статьи в краткой графической форме, предназначенной для привлечения внимания широкой читательской аудитории в Интернете.Авторы должны предоставить изображения, которые четко представляют работу, описанную в статье. После доработки графические аннотации должны быть представлены отдельным файлом. Размер изображения: , пожалуйста, предоставьте изображение размером минимум 531 × 1328 пикселей (в × ш) или пропорционально больше . Изображение должно быть читаемым размером 5 × 13 см при обычном разрешении экрана 96 точек на дюйм. Предпочтительные типы файлов: файлы TIFF, EPS, PDF или MS Office. См. Примеры здесь.

Все вестерн-блоттинги должны быть представлены с указанием молекулярной массы, воспроизведением, количественной оценкой и статистическим анализом.Обрезка изображения приемлема, но должна быть четко обозначена. Объединение изображений вместе для создания единого изображения недопустимо. Метод нормализации к общему белку или, при необходимости, контроль нагрузки (например, исследования передачи сигналов клеток) должен быть четко указан в тексте. Перед публикацией изображения могут быть подвергнуты анализу на предмет манипуляций, а авторов могут попросить предоставить копии исходных данных.

Ссылки на данные

Этот журнал поощряет вас цитировать базовые или соответствующие наборы данных в вашей рукописи, цитируя их в своем тексте и включая ссылку на данные в свой список литературы.Ссылки на данные должны включать в себя следующие элементы: имя (имена) автора, название набора данных, репозиторий данных, версию (если доступно), год и глобальный постоянный идентификатор. Добавьте [набор данных] непосредственно перед ссылкой, чтобы мы могли правильно идентифицировать ее как ссылку на данные. Этот идентификатор не будет отображаться в вашей опубликованной статье.

Пример: [набор данных] [5] М. Огуро, С. Имахиро, С. Сайто, Т. Накашизука, Данные о смертности от болезни увядания японского дуба и состава окружающих лесов, Mendeley Data, v1, 2015.http://dx.doi.org/10.17632/xwj98nb39r.1.

Убедитесь, что файлы иллюстраций имеют приемлемый формат (файлы TIFF, EPS или MS Office) и имеют правильное разрешение. Если вместе с принятой статьей вы предоставите пригодные для использования цветные рисунки, Elsevier без дополнительных затрат гарантирует, что эти рисунки появятся в цвете в Интернете (например, на ScienceDirect и на других сайтах. Для получения дополнительной информации о подготовке электронных иллюстраций, пожалуйста, см. здесь

Сокращения

Определите сокращения, которые не являются стандартными в поле в сноске, размещаемой на первой странице статьи.Сокращения, которых нельзя избежать в аннотации, должны быть определены при их первом упоминании там, а также в сноске. Обеспечьте единообразие сокращений по всей статье.

Elsevier поощряет авторов связывать статьи с внешними базами данных, предоставляя своим читателям доступ одним щелчком мыши к соответствующим базам данных, которые помогают лучше понять описанное исследование. Пожалуйста, обратитесь к соответствующим идентификаторам базы данных, используя следующий формат в своей статье: База данных: xxxx (e.г., ТАИР: AT1G01020; CCDC: 734053; PDB: 1XFN). См. Ссылку на базу данных для получения дополнительной информации и полного списка поддерживаемых баз данных.

Сноски

Сноски следует использовать с осторожностью. Пронумеруйте их последовательно на протяжении всей статьи. Многие текстовые редакторы встраивают сноски в текст, и эту функцию можно использовать. Если это не так, укажите положение сносок в тексте и представьте сами сноски отдельно в конце статьи. Не включайте сноски в список литературы.

Обозначьте каждую сноску таблицы надстрочной строчной буквой.

Источник сокращений журнала

Названия журналов должны быть сокращены в соответствии со списком сокращений слов заголовков здесь.

Авторы также могут представлять дополнительные материалы (например, необработанные данные). Каждый файл с дополнительными материалами должен иметь короткую подпись, которая будет размещена в нижней части статьи, где она может помочь читателю, а также будет использоваться поисковыми системами.Обратите внимание, что дополнительные материалы не будут отображаться в PDF-файлах для печати.

Видеоданные

Elsevier принимает видеоматериалы и анимационные последовательности для поддержки и улучшения ваших научных исследований. Авторам, у которых есть видео- или анимационные файлы, которые они хотят отправить вместе со своей статьей, настоятельно рекомендуется включать ссылки на них в тексте статьи. Это можно сделать так же, как рисунок или таблицу, обратившись к видео или анимационному контенту и отметив в основном тексте, где он должен быть размещен.Все отправленные файлы должны быть правильно помечены, чтобы они напрямую относились к содержанию видеофайла. Чтобы обеспечить прямое использование вашего видео или анимационного материала, предоставьте файлы в одном из рекомендуемых нами форматов файлов с предпочтительным максимальным размером 50 МБ. Прилагаемые видео- и анимационные файлы будут опубликованы в электронной версии вашей статьи в продуктах Elsevier Web, включая ScienceDirect: https://www.sciencedirect.com. Пожалуйста, снабжайте свои файлы «кадрами»: вы можете выбрать любой кадр из видео или анимации или сделать отдельное изображение.Они будут использоваться вместо стандартных значков и будут персонализировать ссылку на ваши видеоданные. Для получения более подробных инструкций посетите наши страницы видеоинструкций. Примечание: поскольку видео и анимация не могут быть встроены в печатную версию журнала, пожалуйста, предоставьте текст как для электронной, так и для печатной версии тех частей статьи, которые относятся к этому контенту.

Убедитесь, что для подготовки статьи был использован правильный шаблон: шаблон статьи метода или шаблон статьи протокола.

Все необходимые файлы были загружены и содержат:

- Ключевые слова

- Все подписи к рисункам

- Все таблицы (включая заголовок, описание, сноски)

Дополнительные соображения

- Рукопись была проверена на орфографию и «проверено грамматикой»

- Все ссылки, упомянутые в Списке ссылок, цитируются в тексте, и наоборот.

- Было получено разрешение на использование материалов, защищенных авторским правом из других источников (включая Интернет)

ПОСЛЕ ПРИНЯТИЯ

Использование идентификатора цифрового объектаИдентификатор цифрового объекта (DOI) может использоваться для цитирования и ссылки на электронные документы. DOI состоит из уникальной буквенно-цифровой символьной строки, которая присваивается документу издателем при первоначальной электронной публикации. Назначенный DOI никогда не меняется. Следовательно, это идеальное средство для цитирования документа, особенно «статей в прессе», потому что они еще не получили полную библиографическую информацию.Пример правильно заданного DOI (в формате URL; здесь статья в журнале Physics Letters B ): https://doi.org/10.1016/j.physletb.2010.09.059

Когда вы используете DOI для создания ссылок для документов в сети DOI гарантированно никогда не изменятся.

Коррекция корректуры онлайн

Авторы, ответственные за переписку, получат электронное письмо со ссылкой на нашу систему ProofCentral, позволяющую комментировать и корректировать корректуру в режиме онлайн. Среда похожа на MS Word: помимо редактирования текста, вы также можете комментировать рисунки / таблицы и отвечать на вопросы из редактора копирования.Веб-проверка обеспечивает более быстрый и менее подверженный ошибкам процесс, позволяя вам вводить исправления напрямую, что исключает возможность появления ошибок.

При желании вы все равно можете добавить аннотации и загрузить свои правки в PDF-версию. Все инструкции по проверке будут предоставлены в электронном письме, которое мы отправим авторам, включая методы, альтернативные онлайн-версии и PDF.

Мы сделаем все возможное, чтобы ваша статья была опубликована быстро и точно — пожалуйста, загрузите все исправления в течение 48 часов.Важно обеспечить, чтобы все исправления были отправлены нам в одном сообщении. Пожалуйста, проверьте внимательно перед ответом, так как включение любых последующих исправлений не может быть гарантировано. Вы несете исключительную ответственность за вычитку. Обратите внимание, что Elsevier может продолжить публикацию вашей статьи, если не будет получен ответ.

По вопросам, связанным с подачей статей (включая подачу в электронном виде), пожалуйста, посетите домашнюю страницу этого журнала.Подробные инструкции по подготовке электронных изображений см. В разделе «Инструкции по оформлению изображений». Вы также можете отследить принятые статьи здесь, проверить нашу страницу авторов журналов и / или связаться с центром поддержки Elsevier. Контактные данные для вопросов, возникающих после принятия статьи, особенно касающихся доказательств, будут предоставлены издателем.

Что такое двухфакторная аутентификация (2FA) и как она работает?

Двухфакторная аутентификация (2FA), иногда называемая двухэтапной проверкой или двухфакторной аутентификацией , представляет собой процесс безопасности, в котором пользователи предоставляют два разных фактора аутентификации для проверки себя.Этот процесс выполняется для лучшей защиты как учетных данных пользователя, так и ресурсов, к которым пользователь может получить доступ. Двухфакторная аутентификация обеспечивает более высокий уровень безопасности, чем методы аутентификации, которые зависят от однофакторной аутентификации (SFA), при которой пользователь предоставляет только один фактор — обычно пароль или код доступа. Методы двухфакторной аутентификации полагаются на то, что пользователь предоставляет пароль, а также на второй фактор, обычно это либо токен безопасности, либо биометрический фактор, такой как отпечаток пальца или сканирование лица.

Двухфакторная аутентификация добавляет дополнительный уровень безопасности к процессу аутентификации, затрудняя злоумышленникам доступ к устройствам или онлайн-учетным записям человека, потому что одного лишь знания пароля жертвы недостаточно для прохождения проверки аутентификации. Двухфакторная аутентификация давно используется для контроля доступа к конфиденциальным системам и данным, и поставщики онлайн-услуг все чаще используют двухфакторную аутентификацию для защиты учетных данных своих пользователей от использования хакерами, которые украли базу данных паролей или использовали фишинговые кампании для получения паролей пользователей. .

Что такое факторы аутентификации?Существует несколько различных способов аутентификации кого-либо с использованием более чем одного метода аутентификации. В настоящее время большинство методов аутентификации полагаются на факторы знания, такие как традиционный пароль, в то время как методы двухфакторной аутентификации добавляют либо фактор владения, либо фактор принадлежности.

Факторы аутентификации, перечисленные в примерном порядке принятия для вычислений, включают следующее: